第十四節課:第13章,部署DNS域名解析服務(bind服務)

(借鑑請改動)

第十二章收尾

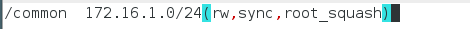

12.2、nfs網路檔案系統

RHEL7預設安裝了nfs,配置檔案在 /etc/export 寫入格式:共享目錄 允許的客戶端(引數)

ro //只讀

rw

root_squash //當NFS客戶端以root管理員訪問時,對映為NFS伺服器的匿名使用者

no_root_squash //當NFS客戶端以root管理員訪問時,對映為NFS伺服器的root管理員

all_squash //無論NFS客戶端使用什麼賬戶訪問,均對映為NFS伺服器的匿名使用者

sync //同時將資料寫入到記憶體與硬碟中,保證不丟失資料

async

vim /etc/export

寫入之後重啟服務(systemctl restart nfs-server),清空防火牆。

利用showmount 發現以下:

showmount

-e 顯示nfs的共享列表

-a 顯示本機掛載的檔案資源

-v 顯示版本

發現之後寫入/etc/fstab,然後mount -a 掛載使用

例如:192.168.10.10:/database /database nfs defaults 0 0

12.3、autofs自動掛載服務

yum install autofs -y // 安裝autofs

在配置檔案中寫入:vim /etc/auto.master

寫入格式為:掛載目錄 子配置檔案

然後編輯子配置檔案:

子配置檔案的寫入格式:掛載目錄 掛載檔案的型別及許可權 :裝置名稱

例如光碟格式:iso -fstype=iso9660,ro,nosuid,nodev :/dev/cdrom

重啟服務

第十三章

總結:

正向反向解析:

【1】主配置檔案更改兩個any

【2】區域配置檔案中/etc/named.rfc1912.zones,寫入配置解析程式碼並儲存子檔案(file……)

【3】在資料配置檔案/var/named 中複製對應的模板並儲存名字為上述的子檔案

【4】vim子檔案,寫入地址對應的ip和域名並重啟服務。

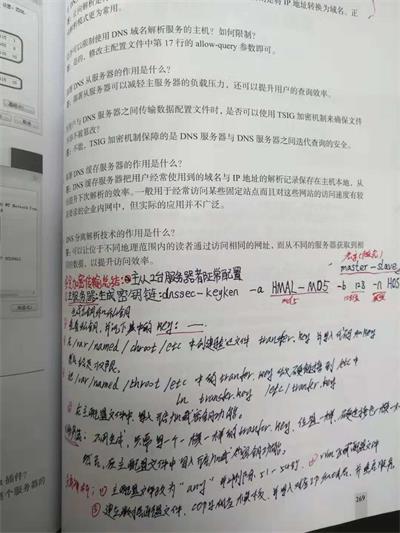

主從伺服器配置

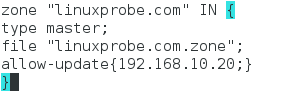

【1】主伺服器正常配置,但區域配置檔案中的allow-update引數:allow-update{從ip;} 並清空放火牆

【2】從伺服器正常配置,但區域配置檔案中的type,file引數:type slave,master {主ip;},file slave/...

安全加密傳輸總結:

【1】主從2臺伺服器都正常配置,主伺服器keygen生成祕鑰鏈,並記下私鑰

【2】在/var/named/chroot/etc中建立驗證檔案 transfer.key並寫入程式碼給足許可權,並做硬連結到/etc中

【3】主配置檔案中寫入開啟祕鑰功能

【4】從伺服器只需寫一個一模一樣的transfer.key,並做硬連結。然後在主配置檔案中寫入開啟祕鑰功能

分離解析功能

【1】主配置檔案改兩個any,並刪除51-54

【2】vim區域配置檔案

【3】建立資料配置檔案,複製模板,並寫入ip和域名,並重啟服務。

詳細如下:

13.1、dns域名解析服務

dns是網站把域名解析成ip地址的服務,讓我們不用記住ip,只記住域名。

dns的結構如下圖,需要注意的是所有的域名最後都有根域(.),但由於都有點,所以瀏覽器預設最後自動加上點。

dns的功能:

正想解析:域名——>ip地址

反向解析:IP地址——>域名

RHEL7中dns服務名字為bind。dns分為:

主伺服器:特定區域內的唯一伺服器

從伺服器:從主伺服器獲取ip地址,防止主伺服器宕機

快取伺服器:通過其他伺服器查詢來快取在本地,來提高查詢效率

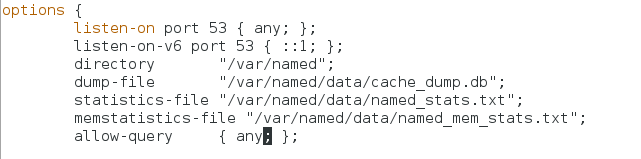

13.2、安裝bind服務程式

yum install bind-chroot -y

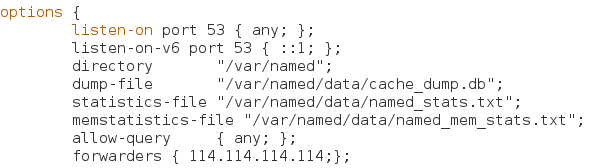

主配置檔案:/etc/named.conf //需要把11和17行地址改為兩個any

區域配置檔案:/etc/name.rfc1912.zones

資料配置檔案目錄:/var/named

正想解析服務

1、主配置檔案修改引數修改成兩個any

2、在區域配置檔案中寫入引數資訊,並儲存子檔案

例:vim /etc/named.rfc1912.zones

zone "linuxprobe.com" IN {

type master; //型別主伺服器

file "linuxprobe.com.zone"; //子配置檔案為linuxprobe.com.zone

allow-update {none;}; //不允許任何伺服器向此更新

};

3、在目錄檔案中/var/named 複製(複製要保留其原始屬性,加-a引數)相對模板為子配置檔案並寫入配置,格式為下圖:

named.localhost 為正向解析模板

named.loopback 為反向解析模板

重啟服務,使用nslookup實驗

反向解析實驗(與正常解析基本相同)

1、修改主配置檔案的兩個any

2、寫入區域配置檔案,格式為:

vim /etc/named.rfc1912.zones

zone "10.168.192.in-addr.arpa" IN {

type master;

file "192.168.10.arpa"; //儲存子配置檔案

};

3、在資料配置檔案目錄中複製(複製要保留其原始屬性,加-a引數)相應模板並寫入配置,格式為下圖:

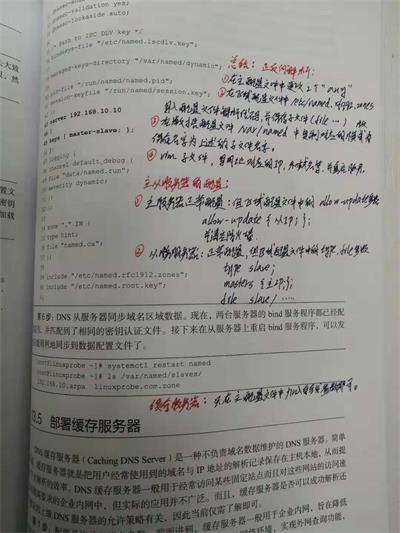

13.3、部署從伺服器

1、主伺服器正常配置,引數中 allow-update 寫入 從伺服器的ip地址

2、從伺服器正常配置,引數type為slave,檔案儲存路徑 slave/子配置名字

3、重啟服務

13.4、安全加密傳輸

1、在主伺服器生成祕鑰

dnssec-keygen 用於生成dns服務祕鑰, dessec-keygen 【引數】

-a 指定加密演算法

-b 祕鑰長度

-n 祕鑰的型別

例:dnssec-keygen -a HMAC-MD5 -b 128 -n HOST master-slave

2、在主伺服器中建立祕鑰驗證檔案

cd /var/named/chroot/etc/

vim transfer.key

key "master-slave" {

algorithm hmac-md5;

secret "1XEEL3tG5DNLOw+1WHfE3Q==";

};

chown root:named transfer.key

chmod 640 transfer.key

ln transfer.key /etc/transfer.key

3、開啟並載入祕鑰驗證功能,主配置檔案加:

include "/etc/transfer.key";

allow-transfer { key master-slave; };

4、從伺服器寫入祕鑰驗證檔案,和主伺服器檔案寫入一致,

5、從伺服器檔案載入允許並重啟服務

include "/etc/transfer.key";

server 192.168.10.10

{

keys { master-slave; };

};

13.5、部署快取伺服器

快取伺服器正常配置即可,只需在主配置檔案加上快取引數即可:

forwarders { 210.73.64.1; };

複習:dns伺服器的正向解析

預習:13.6 第十四章 第十五章