面對大量的使用者資料洩露事件,普通使用者該如何保護個人的網路資訊保安?

我們經常會在新聞裡看到或聽到關於使用者資料洩露的事件,這些使用者資料的洩露會對網站或服務的使用者產生非常嚴重的安全威脅。作為一個網路使用者,您對使用者資料洩露的嚴重程度和這些使用者資料洩露事件背後的具體細節,又瞭解多少呢?

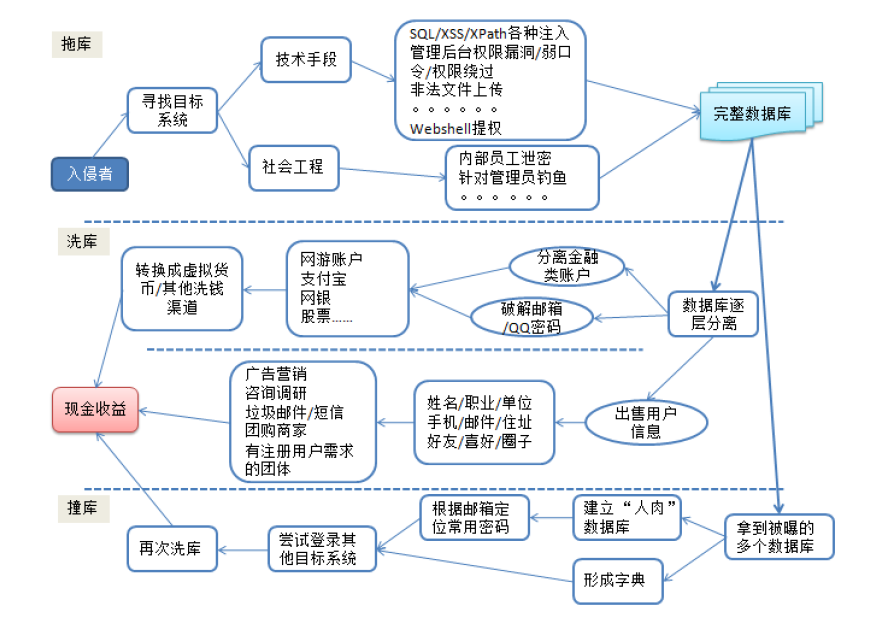

談到資料洩露,就不得不介紹一下與之相關的幾個常用的黑客術語。在與資料洩露事件相關的報道中,經常可以聽到拖庫,洗庫和撞庫這幾個詞。拖庫指的是黑客入侵有價值的網站,把註冊使用者的資料資料庫全部盜走的行為。洗庫是指在取得大量的使用者資料之後,黑客會通過一系列的技術手段和黑色產業鏈將有價值的使用者資料變現。撞庫是黑客通過收集網際網路已洩露的使用者和密碼資訊,生成對應的字典表,嘗試批量登陸其他網站後,得到一系列可以登入的使用者資訊列表。由於很多使用者習慣在不同網站使用相同的帳號密碼,因此黑客可以通過獲取使用者在A網站的賬戶資訊去嘗試登入B網址,這就可以理解為撞庫攻擊。

黑客獲取使用者資料的手段(拖庫/data breaches)

黑客獲取使用者資料的手段主要分為社工手段和技術手段。社工手段主要是利用人的心理學特點,通過欺騙或冒充等手段獲取資訊,比如利用郵件、釣魚網站等手段獲取使用者資訊。技術手段則是指利用系統本身的漏洞直接侵入目標系統獲取使用者資訊。在實際攻擊過程中,黑客往往會混合使用這兩種方法。 為了說明拖庫,洗庫和撞庫這三者之間的關係,以下選用了啟明星辰安星web 安全運維團隊在總結2011大規模資料洩露研究報告中的一張圖。這張圖非常清楚地說明了這三個環節之間的相互關係。

那麼,到底目前網路使用者資訊洩露問題有多嚴重呢?

在國內,2016年以前有一個專門曝光使用者資料洩露事件的網站叫烏雲網。如果留意看新聞的人應該還記得,在2016年之前經常有關於在烏雲網上報出的使用者資料洩露事件。烏雲網曾經曝光的攜程支付漏洞和12306網站使用者資料洩露事件,目前在百度百科上還可以搜到。但這個由“白帽子們”發起的可以用來衡量網路安全程度的安全問題曝光網站,在2016年被強制關閉了。對於這一事件的評價有著非常極端的兩面性,贊同關閉的人認為資料洩露事件曝光後,會有更多的黑客利用被曝光的漏洞進行攻擊。反對的人則認為,沒有這樣的網站,服務提供商不會那麼重視網路服務的安全,在提供更多服務的同時,會產生更多的系統漏洞,從而會給網路使用者帶來更多的危險。但不管怎樣,烏雲網被關閉的事件說明,黑客使用技術手段大量獲取使用者資料不是偶發事件,而幾乎是網路安全的常態。

當失去烏雲網後,網路使用者是否真的無法知道當前的使用者資料洩露問題有多嚴重了呢?

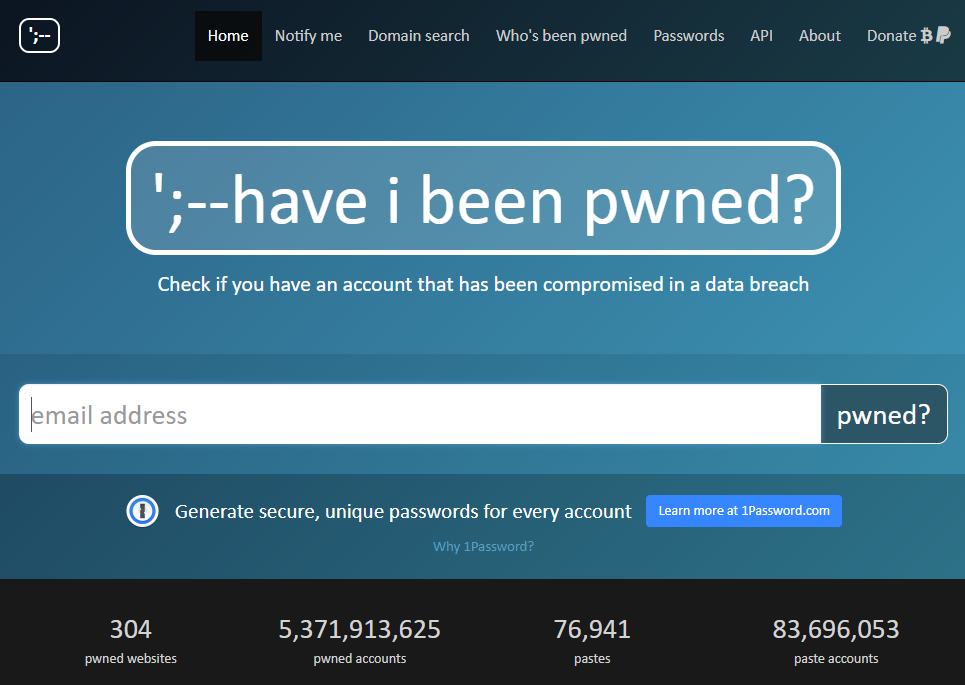

其實不然,在這方面比烏雲網更出名的類似網站還有”Have I been Pwned?”(HIBP)。2013年底,網路安全專家Troy Hunt意識到當時的使用者資料洩露已經達到了無法控制的地步,所以他決定與其讓黑客獨享這些資料,不如把所能獲取到的資料製作成可以搜尋的資料庫,讓普通使用者也可以很容易地知道自己的資料是否已經洩露了。如果您還沒有聽說過這個網站,建議您可以去這個網站上檢查一下自己賬號的安全性。HIBP網站的網址是:https://haveibeenpwned.com。如下圖HIBP網首頁站所顯示,到目前為止HIBP所記錄的被洩露的使用者數已高達50多億。

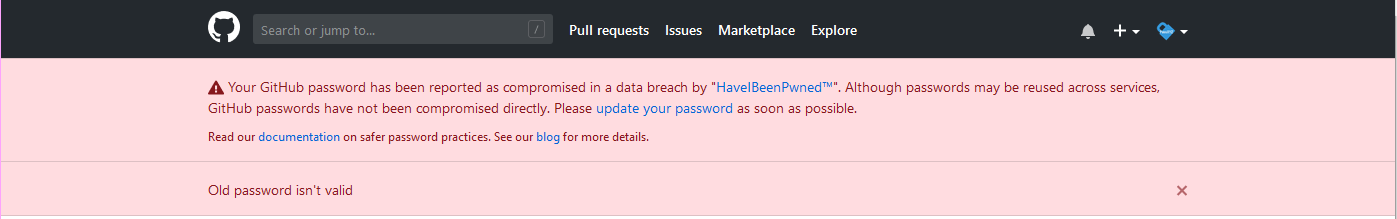

除了可以自行去HIBP網站查詢自己的使用者名稱和密碼是否被洩露以外,目前很多網路服務其實也在使用HIBP的資料來幫助使用者提高賬號的安全程度。比如,作者本人就曾在登陸GitHub時收到過下圖所示的警告資訊。

這個警告資訊是說,您的賬號目前已經可以在HIBP的資料庫中找到了,建議更改和使用更高強度的密碼。 當您去HIBP中查詢後,若發現資料已被洩露,HIBP還能很貼心地告訴您,您的資料是在哪次資料洩露事件中被蒐集的,您的什麼資料可以在HIBP資料庫中找到,如下圖所示。

使用者資料的利用(洗庫)

前面我們談到的是使用者資料是如何被洩露的,以及目前使用者資料的洩露問題有多嚴重。那麼,當黑客獲取到某個網站的使用者資料後,這些資料是如何被利用的呢?基本上,被盜取的資料分成兩部分:第一部分是以明文形式儲存的使用者資訊,比如,姓名、電話號碼、郵件地址等,更嚴重的可能還包括身份證號碼、信用卡、銀行賬號等敏感資訊。黑客可以把這些資訊打包出售給不同的非法使用者。第二部分就是加密過的使用者密碼。為了最大程度地保護使用者資訊保安,大多數網站一般都是採用加密方式來儲存使用者密碼,而不是明文儲存。前面提到的HIBP網站上已洩露的使用者密碼就是儲存的密碼Hash值而不是明文。如果您想了解更多關於Hash演算法的介紹,可以參考另一篇文章網路資訊保安領域中常見的幾個概念。黑客需要破解經Hash演算法加密後的密碼才能使用這一部分資料。用於破解密碼Hash值的主要方法是碰撞攻擊(Collision attack),維基百科上對Collision attack有非常詳細的介紹。當黑客利用Collision attack將破解了的使用者密碼和使用者名稱配對製成一張表格後,黑客就可以利用這張表來進行第二輪攻擊了。

使用者資料的再次利用(撞庫)

如果不考慮社工手段,黑客使用技術手段獲取的使用者資料,主要是利用系統漏洞攻擊那些防護措施薄弱的網站所得到的。當黑客把使用者資料整理成一張可以再次使用的表格時,非常多的網站都可能被攻陷了。這主要是由於使用者往往會使用同樣的使用者名稱和密碼來註冊不同的網路服務,這樣黑客就可以利用已知的使用者資訊來獲取其他網站同一使用者的資料。這也就是為什麼很多的使用者資料洩露是通過撞庫攻擊所得到的。

如何保護自己的網路資訊保安

所謂道高一尺,魔高一丈。網路上的攻防戰爭是永遠沒有結束那一天的。資訊保安是服務提供方和使用者本身雙方的責任。做為網路使用者,我們應該怎麼辦?其實,有很多方法是可以提高網路資訊保安水平的,但講多了,大多數人無法做到。這裡只提最重要的三點供參考: 1. 不要使用同一使用者名稱和密碼來註冊所有的網路服務。這無疑是最不安全的做法; 2. 提高密碼的複雜程度。建議使用8位以上,數字、字母和符號的組合密碼; 3. 對於重要的賬號開啟多重驗證方法,如密碼加簡訊,密碼加OTP驗證等。

以上第一、第二點,相信大家已經聽過無數遍了。如果做到這兩點,就會極大程度地增加黑客的工作量。要知道,黑客的時間也是很寶貴的,當您的防範措施比其他人複雜得多時,黑客可能就會選擇放棄,而去嘗試下一條資料了。

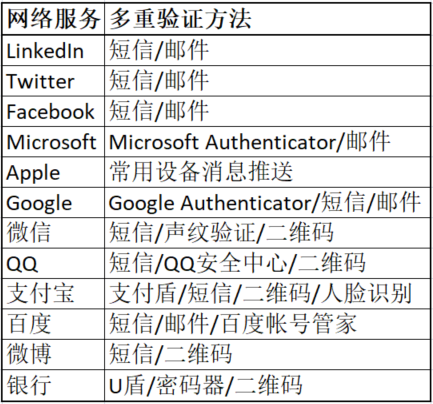

對於第三點多重驗證,這本來是用於對安全性要求很高的網路服務所提供的安全措施,但隨著使用者資料洩露問題越來越嚴重,多重驗證也逐漸被主流的網路服務所採用了。

什麼是多重驗證?多重驗證是指,當用戶在使用網路服務時,需要通過兩種以上的認證機制之後才可以使用網路服務。這裡講的認證機制是指相互獨立的驗證手段。比如,當用戶輸入了使用者名稱和密碼後,系統提示還需要輸入簡訊驗證碼。通常,當用戶在陌生或新裝置上登陸賬戶時,系統就會要求兩種以上的認證機制。多重驗證能更有效地保護使用者賬號安全。

多重驗證根據複雜程度可以分成很多種,比如安全性最高的基於不對稱加密演算法的U盾,被廣泛應用在銀行業中。在一般的多重驗證手段中,更常用的是郵件、簡訊、密碼器、軟體密碼器或基於常用裝置的應用推送等。這些常用的驗證手段多數是基於一次性密碼(OTP)的驗證方法。隨著國內網際網路行業的飛速發展,一些具有創新性的多重驗證方法也逐漸在國內流行開來。比如基於常用裝置的二維碼識別,這本來是微信和支付寶率先使用的驗證和支付手段,目前很多國內銀行的網銀登陸也開始支援二維碼掃描登陸了。除了二維碼外,比較特別的驗證方法還有,微信支援聲紋驗證,支付寶和百度支援面部識別等。由於多重驗證方法種類繁多,無法逐一介紹,下表例舉了一些常用網路服務所支援的多重驗證方法供參考。

隨著多重驗證的使用和使用者賬號管理的複雜程度越來越高,國內的領先網際網路服務提供商開始使用一站式的安全應用來專門用作賬戶管理。其中具有代表性的有QQ安全中心、百度賬號管家和網易賬號管家等。這些應用通常要求使用者將應用與常用裝置繫結,然後通過繫結後的應用來管理使用者的賬戶設定。這樣的一站式應用可以提供更多元的賬戶管理功能,比如賬戶功能的開啟和關閉,被盜賬號的找回等等。 現在,您一定對網際網路賬戶的安全有了進一步的瞭解。是否很想去HIBP網站上查一下自己的資料有沒有被洩露?如果在HIBP的資料庫裡能查詢到您的賬號,以上提及的三點就是您必須要立即採取的防範措施,否則理論上說,所有人都可能通過HIBP找到您的使用者名稱和密碼,登入您的賬號了。

PassXYZ是一款跨平臺的密碼管理軟體,可以執行在安卓和蘋果手機以及Windows 10上。 PassXYZ基於著名的開源軟體KeePass開發,所以相容KeePass資料格式。PassXYZ的核心程式碼可以在開源社群GitHub上獲取。PassXYZ最大的特點是通過提供大量的個人資訊記錄模板來分享和傳遞良好的使用習慣。PassXYZ個人資訊管理軟體和PassXYZ公眾號的目標是通過兩者的結合來推動和提高公眾的個人資訊管理水平。

您可以通過蘋果應用商店,微軟應用商店,Google Play和華為應用商店搜尋關鍵字PassXYZ來下載該應用。如果您想獲得更多模板或對個人資訊保安及管理有興趣,可以搜尋關鍵字PassXYZ關注公眾號。您也可以通過微訊號passxyz_kpclib來新增此公眾號。PassXYZ公眾號專注於個人資訊保安及管理的相關知識。