滲透工作-內網擴充套件之目標機本機收集(命令、工具及指令碼)

目錄 一、內網資訊收集 1.內網基礎資訊: 2.內網核心業務資訊: 3.其他資訊 二、內網實戰(命令、工具及指令碼) 1.使用者列表、當前許可權等 2.內網網路拓撲等資訊 3.程序列表 4.埠資訊 5.補丁資訊 6.本地使用者習慣 7.憑證收集 8.系統雜湊或明文密碼獲取 9.星號檢視 三、內網許可權拓展(常見應用漏洞):

一、內網資訊收集 1.內網基礎資訊: (1)內網網段資訊:網段資訊有助於我們對滲透的內網進行拓撲、分割槽。以拿下邊界伺服器為例,得到一定的控制權之後,一定要檢視網絡卡資訊,這樣就收集到內部網路地址段的資訊,進一步滲透,找到更多的內部網路地址。 (2)內網大小:有助於我們瞭解整個公司的網路分佈與組成,幫助我們尋找內網核心業務。 2.內網核心業務資訊: 內網OA辦公系統(大公司)、郵件伺服器(大公司才有)、網路監控系統(一般都有)、財務應用系統、核心產品原始碼(對於IT公司,會架設自己的svn或者git伺服器)

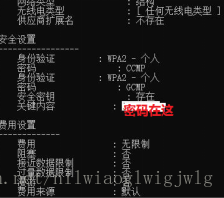

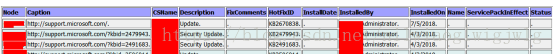

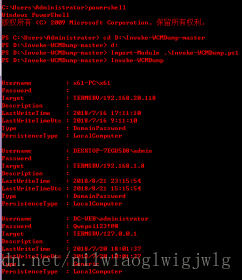

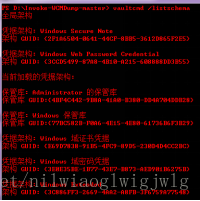

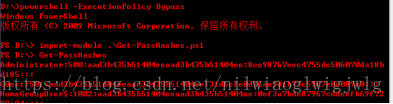

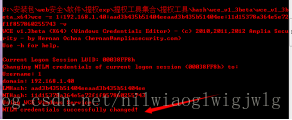

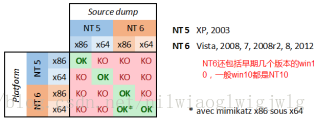

3.其他資訊 系統管理員密碼。 其他使用者session,3389和ipc$連線記錄,各使用者回收站資訊。 瀏覽器密碼和瀏覽器cookie獲取。 windows無線密碼獲取(利用netsh),資料庫密碼獲取。 host檔案獲取和dns快取資訊收集等,可以檢視DNS伺服器的IP,如果是域,一般情況DNS伺服器和域控是同一臺!先定位出DNS伺服器,再進行後面滲透。 殺軟、補丁、程序、網路代理資訊wpad資訊(Web Proxy Auto-Discovery Protocol,是客戶端通過DHCP或DNS協議探測代理伺服器配置指令碼url的一種方式),軟體列表資訊。 計劃任務、帳號密碼策略與鎖定策略、共享資料夾、web伺服器配置檔案。 VPN歷史密碼等、TeamView密碼等、啟動項、iislog等。 常用的後滲透資訊收集工具、PowerShell+各種內網滲透工具的使用 二、內網實戰(命令、工具及指令碼) 1.使用者列表、當前許可權等 win:whoami、net user、net user 使用者名稱、 net accounts linux:whoami、id、who、cat /etc/passwd、cat /etc/group 2.內網網路拓撲等資訊 以下兩條命令可以檢視無線網密碼 netsh wlan show profiles netsh wlan show profile name=“網路連結配置檔案” key=clear