2018-2019-1 20165318_20165322_20165326 實驗五 通訊協議設計

2018-2019-1 《資訊安全系統設計基礎》實驗五 通訊協議設計

openssl相關知識

什麼是openssl

- OpenSSL是一個強大的安全套接字層密碼庫,囊括主要的密碼演算法、常用的金鑰和證書封裝管理功能及SSL協議,並提供豐富的應用程式供測試或其它目的使用。在OpenSSL被曝出現嚴重安全漏洞後,發現多數通過SSL協議加密的網站使用名為OpenSSL的開源軟體包。

- OpenSSL有兩種執行模式:互動模式和批處理模式

- 直接輸入openssl回車進入互動模式。

輸入帶命令選項的openssl進入批處理模式。

密碼演算法庫

- 對稱加密演算法:OpenSSL一共提供了8種對稱加密演算法,其中7種是分組加密演算法,僅有的一種流加密演算法是RC4。這7種分組加密演算法分別是AES、DES、Blowfish、CAST、IDEA、RC2、RC5,都支援電子密碼本模式(ECB)、加密分組連結模式(CBC)、加密反饋模式(CFB)和輸出反饋模式(OFB)四種常用的分組密碼加密模式。

- 非對稱加密演算法:OpenSSL一共實現了4種非對稱加密演算法,包括DH演算法、RSA演算法、DSA演算法和橢圓曲線演算法(EC)。DH演算法一般使用者金鑰交換。RSA演算法既可以用於金鑰交換,也可以用於數字簽名。

資訊摘要演算法:OpenSSL實現了5種資訊摘要演算法,分別是MD2、MD5、MDC2、SHA(SHA1)和RIPEMD。

輔助功能

- BIO機制是OpenSSL提供的一種高層IO介面,該介面封裝了幾乎所有型別的IO介面,如記憶體訪問、檔案訪問以及Socket等。這使得程式碼的重用性大幅度提高,OpenSSL提供API的複雜性也降低了很多。

- OpenSSL對於隨機數的生成和管理也提供了一整套的解決方法和支援API函式。隨機數的好壞是決定一個金鑰是否安全的重要前提。

- OpenSSL還提供了其它的一些輔助功能,如從口令生成金鑰的API,證書籤發和管理中的配置檔案機制等等。如果你有足夠的耐心,將會在深入使用OpenSSL的過程慢慢發現很多這樣的小功能,讓你不斷有新的驚喜。BIO機制是OpenSSL提供的一種高層IO介面,該介面封裝了幾乎所有型別的IO介面,如記憶體訪問、檔案訪問以及Socket等。這使得程式碼的重用性大幅度提高,OpenSSL提供API的複雜性也降低了很多。

- OpenSSL對於隨機數的生成和管理也提供了一整套的解決方法和支援API函式。隨機數的好壞是決定一個金鑰是否安全的重要前提。

OpenSSL還提供了其它的一些輔助功能,如從口令生成金鑰的API,證書籤發和管理中的配置檔案機制等等。如果你有足夠的耐心,將會在深入使用OpenSSL的過程慢慢發現很多這樣的小功能,讓你不斷有新的驚喜。

任務一

任務要求

在Ubuntu中完成 http://www.cnblogs.com/rocedu/p/5087623.html 中的作業

實驗步驟

一、安裝壓縮檔案

- 進入下載地址,選擇

clone or download->Download ZIP - 在壓縮包所在目錄下輸入

unzip openssl-master.zip命令解壓,進入解壓後的資料夾 輸入安裝命令如下:

$ ./config

$ make

$ sudo make install

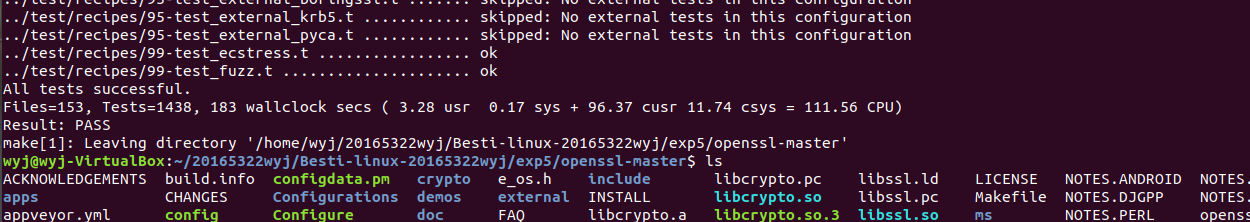

$ make test

安裝測試

- 編寫測試程式碼test_openssl.c:

#include <stdio.h>

#include <openssl/evp.h>

int main(){

OpenSSL_add_all_algorithms();

return 0;

}使用

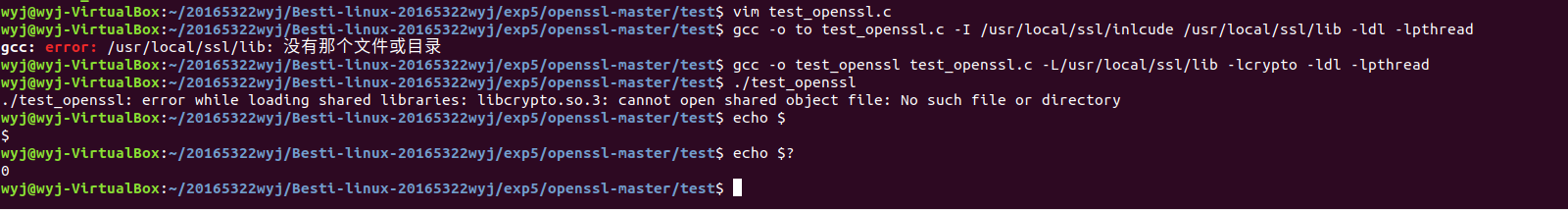

gcc -o test_openssl test_openssl.c -L/usr/local/ssl/lib -lcrypto -ldl -lpthread命令編譯,生成test_openssl可執行檔案,輸入echo $?,結果列印0,測試結果表明安裝成功。

對編譯命令的一點說明:

-L選項——指定連結庫的資料夾地址;-lcrypto——匯入OpenSSL所需包;-ldl選項——載入動態庫;-lpthread選項——連結POSIX thread庫研究OpenSSL演算法,測試對稱演算法中的AES,非對稱演算法中的RSA,Hash演算法中的MD5

AES

程式碼

#include <stdio.h>

#include <string.h>

#include <stdlib.h>

#include <openssl/aes.h>

int main(int argc, char** argv) {

AES_KEY aes;

unsigned char key[AES_BLOCK_SIZE]; // AES_BLOCK_SIZE = 16

unsigned char iv[AES_BLOCK_SIZE]; // init vector

unsigned char* input_string;

unsigned char* encrypt_string;

unsigned char* decrypt_string;

unsigned int len; // encrypt length (in multiple of AES_BLOCK_SIZE)

unsigned int i;

// check usage

if (argc != 2) {

fprintf(stderr, "%s <plain text>\n", argv[0]);

exit(-1);

}

// set the encryption length

len = 0;

if ((strlen(argv[1]) + 1) % AES_BLOCK_SIZE == 0) {

len = strlen(argv[1]) + 1;

} else {

len = ((strlen(argv[1]) + 1) / AES_BLOCK_SIZE + 1) * AES_BLOCK_SIZE;

}

// set the input string

input_string = (unsigned char*)calloc(len, sizeof(unsigned char));

if (input_string == NULL) {

fprintf(stderr, "Unable to allocate memory for input_string\n");

exit(-1);

}

strncpy((char*)input_string, argv[1], strlen(argv[1]));

// Generate AES 128-bit key

for (i=0; i<16; ++i) {

key[i] = 32 + i;

}

// Set encryption key

for (i=0; i<AES_BLOCK_SIZE; ++i) {

iv[i] = 0;

}

if (AES_set_encrypt_key(key, 128, &aes) < 0) {

fprintf(stderr, "Unable to set encryption key in AES\n");

exit(-1);

}

// alloc encrypt_string

encrypt_string = (unsigned char*)calloc(len, sizeof(unsigned char));

if (encrypt_string == NULL) {

fprintf(stderr, "Unable to allocate memory for encrypt_string\n");

exit(-1);

}

// encrypt (iv will change)

AES_cbc_encrypt(input_string, encrypt_string, len, &aes, iv, AES_ENCRYPT);

// alloc decrypt_string

decrypt_string = (unsigned char*)calloc(len, sizeof(unsigned char));

if (decrypt_string == NULL) {

fprintf(stderr, "Unable to allocate memory for decrypt_string\n");

exit(-1);

}

// Set decryption key

for (i=0; i<AES_BLOCK_SIZE; ++i) {

iv[i] = 0;

}

if (AES_set_decrypt_key(key, 128, &aes) < 0) {

fprintf(stderr, "Unable to set decryption key in AES\n");

exit(-1);

}

// decrypt

AES_cbc_encrypt(encrypt_string, decrypt_string, len, &aes, iv,

AES_DECRYPT);

// print

printf("input_string = %s\n", input_string);

printf("encrypted string = ");

for (i=0; i<len; ++i) {

printf("%x%x", (encrypt_string[i] >> 4) & 0xf,

encrypt_string[i] & 0xf);

}

printf("\n");

printf("decrypted string = %s\n", decrypt_string);

return 0;

}- 輸入指令

sudo ln -s /usr/local/lib/libssl.so.3/usr/lib/libcrypto.so.3 - 輸入

sudo ln -s /usr/local/lib/libcrypto.so.3 /usr/lib/libcrypto.so.3 - 編譯

gcc AES.c -o AES -lssl -lcrypto - 執行

./AES hello20165322

執行結果截圖:

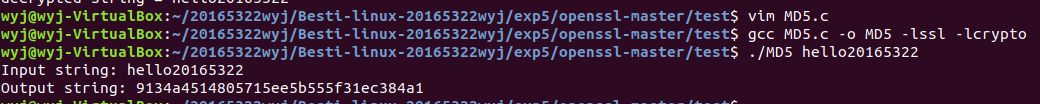

MD5

程式碼

#include <stdio.h>

#include <string.h>

#include <stdlib.h>

#include <openssl/md5.h>

int main(int argc, char** argv) {

MD5_CTX hash_ctx;

char input_string[128];

unsigned char hash_ret[16];

int i;

// check usage

if (argc != 2) {

fprintf(stderr, "%s <input string>\n", argv[0]);

exit(-1);

}

// set the input string

snprintf(input_string, sizeof(input_string), "%s\n", argv[1]);

// initialize a hash context

MD5_Init(&hash_ctx);

// update the input string to the hash context (you can update

// more string to the hash context)

MD5_Update(&hash_ctx, input_string, strlen(input_string));

// compute the hash result

MD5_Final(hash_ret, &hash_ctx);

// print

printf("Input string: %s", input_string);

printf("Output string: ");

for (i=0; i<32; ++i) {

if (i % 2 == 0) {

printf("%x", (hash_ret[i/2] >> 4) & 0xf);

} else {

printf("%x", (hash_ret[i/2]) & 0xf);

}

}

printf("\n");

return 0;

}實驗結果截圖

任務二

任務要求

- 在Ubuntu中實現對實驗二中的“wc伺服器”通過混合密碼系統進行防護

- 提交測試截圖

實驗步驟

- 程式碼

server:

#include <stdio.h>

#include <stdlib.h>

#include <errno.h>

#include <string.h>

#include <sys/types.h>

#include <netinet/in.h>

#include <sys/socket.h>

#include <sys/wait.h>

#include <unistd.h>

#include <arpa/inet.h>

#include <openssl/ssl.h>

#include <openssl/err.h>

#include <openssl/evp.h>

#define MAXBUF 1024

int main(int argc, char **argv)

{

int sockfd, new_fd;

socklen_t len;

struct sockaddr_in my_addr, their_addr;

unsigned int myport, lisnum;

char buf[MAXBUF + 1];

SSL_CTX *ctx;

if (argv[1])

myport = atoi(argv[1]);

else

myport = 7838;

if (argv[2])

lisnum = atoi(argv[2]);

else

lisnum = 2;

/* SSL 庫初始化 */

SSL_library_init();

/* 載入所有 SSL 演算法 */

OpenSSL_add_all_algorithms();

/* 載入所有 SSL 錯誤訊息 */

SSL_load_error_strings();

/* 以 SSL V2 和 V3 標準相容方式產生一個 SSL_CTX ,即 SSL Content Text */

ctx = SSL_CTX_new(SSLv23_server_method());

/* 也可以用 SSLv2_server_method() 或 SSLv3_server_method() 單獨表示 V2 或 V3標準 */

if (ctx == NULL) {

ERR_print_errors_fp(stdout);

exit(1);

}

/* 載入使用者的數字證書, 此證書用來發送給客戶端。 證書裡包含有公鑰 */

if (SSL_CTX_use_certificate_file(ctx, argv[3], SSL_FILETYPE_PEM) <= 0) {

ERR_print_errors_fp(stdout);

exit(1);

}

/* 載入使用者私鑰 */

if (SSL_CTX_use_PrivateKey_file(ctx, argv[4], SSL_FILETYPE_PEM) <= 0){

ERR_print_errors_fp(stdout);

exit(1);

}

/* 檢查使用者私鑰是否正確 */

if (!SSL_CTX_check_private_key(ctx)) {

ERR_print_errors_fp(stdout);

exit(1);

}

/* 開啟一個 socket 監聽 */

if ((sockfd = socket(PF_INET, SOCK_STREAM, 0)) == -1) {

perror("socket");

exit(1);

} else

printf("socket created\n");

bzero(&my_addr, sizeof(my_addr));

my_addr.sin_family = PF_INET;

my_addr.sin_port = htons(myport);

my_addr.sin_addr.s_addr = INADDR_ANY;

if (bind(sockfd, (struct sockaddr *) &my_addr, sizeof(struct sockaddr))

== -1) {

perror("bind");

exit(1);

} else

printf("binded\n");

if (listen(sockfd, lisnum) == -1) {

perror("listen");

exit(1);

} else

printf("begin listen\n");

while (1) {

SSL *ssl;

len = sizeof(struct sockaddr);

/* 等待客戶端連上來 */

if ((new_fd =

accept(sockfd, (struct sockaddr *) &their_addr,

&len)) == -1) {

perror("accept");

exit(errno);

} else

printf("server: got connection from %s, port %d, socket %d\n",

inet_ntoa(their_addr.sin_addr),

ntohs(their_addr.sin_port), new_fd);

/* 基於 ctx 產生一個新的 SSL */

ssl = SSL_new(ctx);

/* 將連線使用者的 socket 加入到 SSL */

SSL_set_fd(ssl, new_fd);

/* 建立 SSL 連線 */

if (SSL_accept(ssl) == -1) {

perror("accept");

close(new_fd);

break;

}

/* 開始處理每個新連線上的資料收發 */

bzero(buf, MAXBUF + 1);

strcpy(buf, "server->client");

/* 發訊息給客戶端 */

len = SSL_write(ssl, buf, strlen(buf));

if (len <= 0) {

printf

("訊息'%s'傳送失敗!錯誤程式碼是%d,錯誤資訊是'%s'\n",

buf, errno, strerror(errno));

goto finish;

} else

printf("訊息'%s'傳送成功,共傳送了%d個位元組!\n",

buf, len);

bzero(buf, MAXBUF + 1);

/* 接收客戶端的訊息 */

len = SSL_read(ssl, buf, MAXBUF);

if (len > 0)

printf("接收訊息成功:'%s',共%d個位元組的資料\n",

buf, len);

else

printf

("訊息接收失敗!錯誤程式碼是%d,錯誤資訊是'%s'\n",

errno, strerror(errno));

/* 處理每個新連線上的資料收發結束 */

finish:

/* 關閉 SSL 連線 */

SSL_shutdown(ssl);

/* 釋放 SSL */

SSL_free(ssl);

/* 關閉 socket */

close(new_fd);

}

/* 關閉監聽的 socket */

close(sockfd);

/* 釋放 CTX */

SSL_CTX_free(ctx);

return 0;

}

telent:

#include <stdio.h>

#include <string.h>

#include <errno.h>

#include <sys/socket.h>

#include <resolv.h>

#include <stdlib.h>

#include <netinet/in.h>

#include <arpa/inet.h>

#include <unistd.h>

#include <openssl/ssl.h>

#include <openssl/err.h>

#include <openssl/evp.h>

#define MAXBUF 1024

void ShowCerts(SSL * ssl)

{

X509 *cert;

char *line;

cert = SSL_get_peer_certificate(ssl);

if (cert != NULL) {

printf("數字證書資訊:\n");

line = X509_NAME_oneline(X509_get_subject_name(cert), 0, 0);

printf("證書: %s\n", line);

free(line);

line = X509_NAME_oneline(X509_get_issuer_name(cert), 0, 0);

printf("頒發者: %s\n", line);

free(line);

X509_free(cert);

} else

printf("無證書資訊!\n");

}

int main(int argc, char **argv)

{

int sockfd, len;

struct sockaddr_in dest;

char buffer[MAXBUF + 1];

SSL_CTX *ctx;

SSL *ssl;

if (argc != 3) {

printf("引數格式錯誤!正確用法如下:\n\t\t%s IP地址 埠\n\t比如:\t%s 127.0.0.1 80\n此程式用來從某個"

"IP 地址的伺服器某個埠接收最多 MAXBUF 個位元組的訊息",

argv[0], argv[0]);

exit(0);

}

/* SSL 庫初始化,參看 ssl-server.c 程式碼 */

SSL_library_init();

OpenSSL_add_all_algorithms();

SSL_load_error_strings();

ctx = SSL_CTX_new(SSLv23_client_method());

if (ctx == NULL) {

ERR_print_errors_fp(stdout);

exit(1);

}

/* 建立一個 socket 用於 tcp 通訊 */

if ((sockfd = socket(AF_INET, SOCK_STREAM, 0)) < 0) {

perror("Socket");

exit(errno);

}

printf("socket created\n");

/* 初始化伺服器端(對方)的地址和埠資訊 */

bzero(&dest, sizeof(dest));

dest.sin_family = AF_INET;

dest.sin_port = htons(atoi(argv[2]));

if (inet_aton(argv[1], (struct in_addr *) &dest.sin_addr.s_addr) == 0) {

perror(argv[1]);

exit(errno);

}

printf("address created\n");

/* 連線伺服器 */

if (connect(sockfd, (struct sockaddr *) &dest, sizeof(dest)) != 0) {

perror("Connect ");

exit(errno);

}

printf("server connected\n");

/* 基於 ctx 產生一個新的 SSL */

ssl = SSL_new(ctx);

SSL_set_fd(ssl, sockfd);

/* 建立 SSL 連線 */

if (SSL_connect(ssl) == -1)

ERR_print_errors_fp(stderr);

else {

printf("Connected with %s encryption\n", SSL_get_cipher(ssl));

ShowCerts(ssl);

}

/* 接收對方發過來的訊息,最多接收 MAXBUF 個位元組 */

bzero(buffer, MAXBUF + 1);

/* 接收伺服器來的訊息 */

len = SSL_read(ssl, buffer, MAXBUF);

if (len > 0)

printf("接收訊息成功:'%s',共%d個位元組的資料\n",

buffer, len);

else {

printf

("訊息接收失敗!錯誤程式碼是%d,錯誤資訊是'%s'\n",

errno, strerror(errno));

goto finish;

}

bzero(buffer, MAXBUF + 1);

strcpy(buffer, "from client->server");

/* 發訊息給伺服器 */

len = SSL_write(ssl, buffer, strlen(buffer));

if (len < 0)

printf

("訊息'%s'傳送失敗!錯誤程式碼是%d,錯誤資訊是'%s'\n",

buffer, errno, strerror(errno));

else

printf("訊息'%s'傳送成功,共傳送了%d個位元組!\n",

buffer, len);

finish:

/* 關閉連線 */

SSL_shutdown(ssl);

SSL_free(ssl);

close(sockfd);

SSL_CTX_free(ctx);

return 0;

}

- 編譯

gcc -o server server.c -I /usr/local/ssl/include -L/usr/local/ssl/lib -lssl -lcrypto -ldl -lpthreadgcc -o telent telent.c -I /usr/local/ssl/include -L/usr/local/ssl/lib -lssl -lcrypto -ldl -lpthread

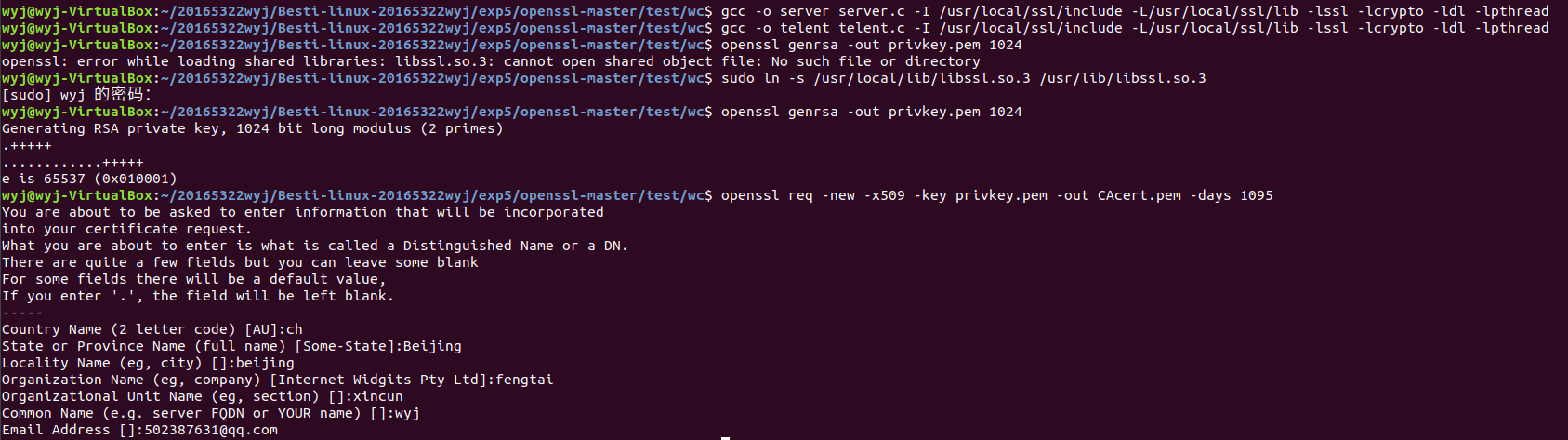

- 生產私鑰和證書

openssl genrsa -out privkey.pem 1024openssl req -new -x509 -key privkey.pem -out CAcert.pem -days 1095

- 執行

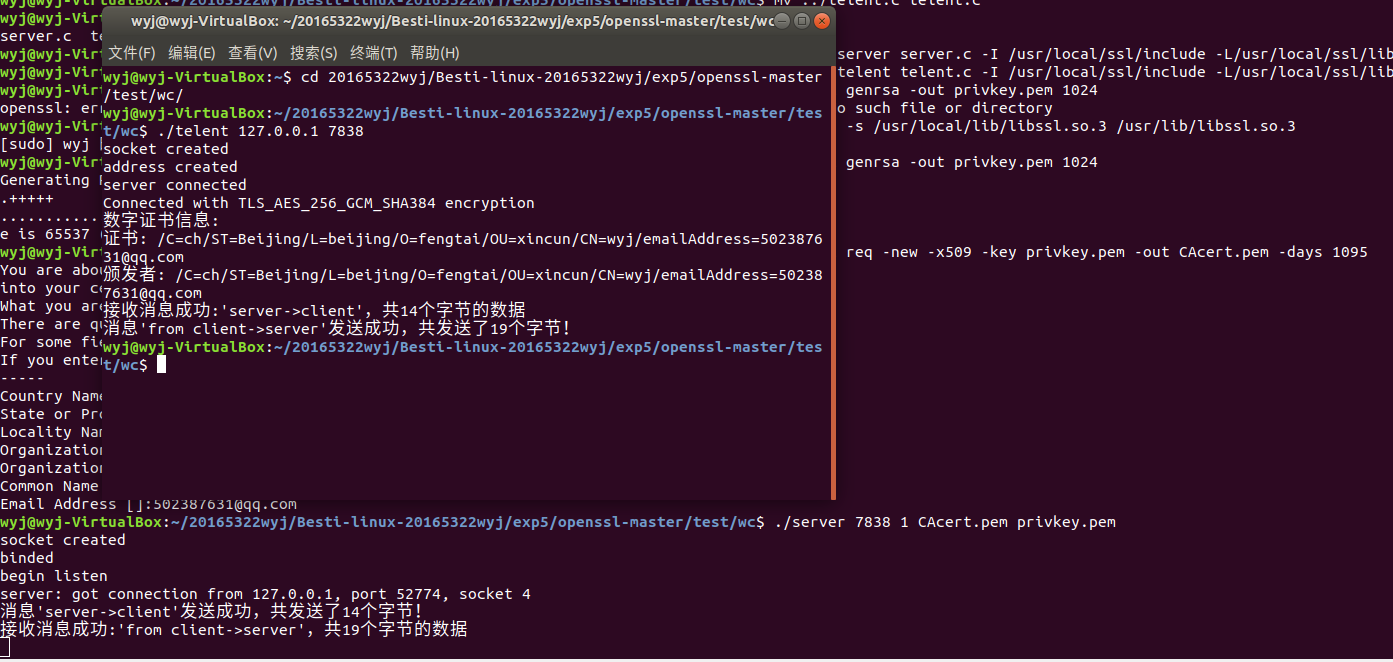

./server 7838 1 CAcert.pem privkey.pem./telent 127.0.0.1 7838

實驗中遇到的問題及解決

安裝時輸入指令

make install,出現以下錯誤。將命令改為sudo make install後再make test測試成功。

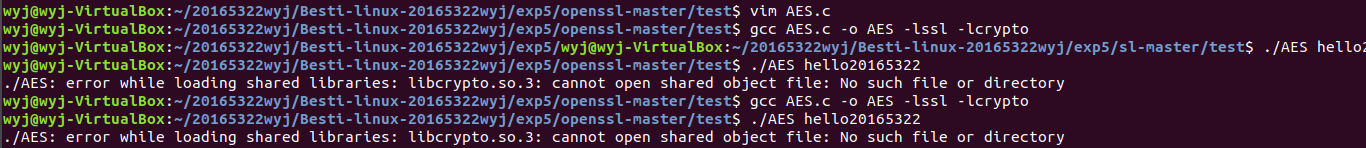

測試AES演算法時,執行AES後報錯如下。輸入指令

sudo ln -s /usr/local/lib/libssl.so.3/usr/lib/libcrypto.so.3和sudo ln -s /usr/local/lib/libcrypto.so.3 /usr/lib/libcrypto.so.3後再次編譯執行即可

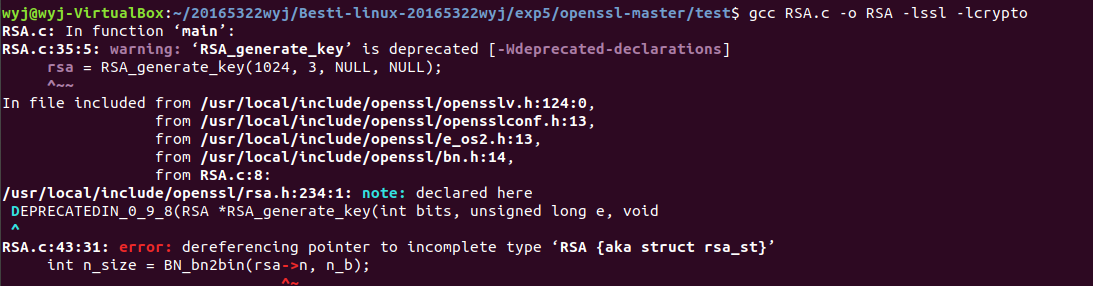

在編譯RSA演算法時,出現以下錯誤,查閱資料發現是openssl的版本由於對API做了一些改動,出現錯誤資訊……應該是要加入一個檔案,but並沒有解決