【中介軟體安全】Weblogic 安全加固規範

1. 適用情況

適用於使用Weblogic進行部署的Web網站。

2. 技能要求

熟悉Weblogic安裝部署,熟悉Weblogic常見漏洞利用方式,並能針對站點使用Weblogic進行安全加固。

3. 前置條件

1、根據站點開放埠,程序ID,確認站點採用Weblogic進行部署;

2、找到Weblogic站點位置

4. 詳細操作

4.1 控制檯使用者設定

1、使用者弱口令修改

2、使用者賬號鎖定設定

3、設定密碼策略

安全領域>myrealm>提供程式>口令驗證> SystemPasswordValidator>提供程式特定>配置策略

4.2 日誌配置

預設情況下, HTTP 日誌記錄處於啟用狀態,日誌預設在base_domain\servers\AdminServer\logs目錄,其中access.log是安裝在該server之上的應用的的http訪問日誌。

1、在Weblogic管理後臺,找到環境—伺服器,然後鎖定並編輯,點選服務名稱進入設定頁面:

2、選擇日誌記錄--HTTP

4.3 最佳經驗實踐

4.3.1 更改預設執行埠

依次點選環境>伺服器>Adminservers(管理)>一般資訊,更改監聽埠7001為其他埠:

4.3.2 禁用Send Server Header

依次點選環境>伺服器>Adminservers(管理)>協議>http

檢查是否勾選Send Server header

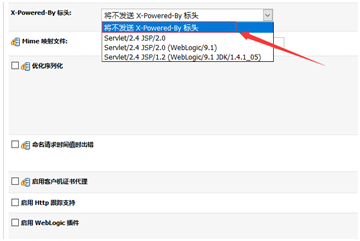

4.3.3 禁用X-Powered-By Header

依次點選base_domain>web應用程式,

在X-Powered-By 標頭修改為“將不傳送X-Powered-By Header”

4.3.4 限制應用伺服器Socket數量

依次點選環境>伺服器>Adminservers(管理)>配置>優化

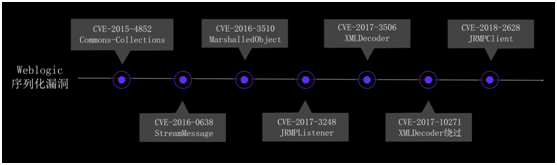

4.4 風險操作項

Weblogic歷史漏洞展示:

4.4.1 CVE-2018-2628臨時解決方案

CVE-2018-2628解決方案:

Oracle WebLogic反序列化漏洞CVE-2018-2628 官方補丁 ,Oracle官方已經在關鍵補丁更新(CPU)中修復了該漏洞,強烈建議受影響的使用者儘快升級更新進行防護。 http://www.oracle.com/technetwork/security-advisory/cpujan2017-2881727.html

臨時解決方案:

可通過控制T3協議的訪問來臨時阻斷針對該漏洞的攻擊。WebLogic Server提供了名為weblogic.security.net.ConnectionFilterImpl的預設連線篩選器,此連線篩選器接受所有傳入連線,可通過此連線篩選器配置規則,對t3及t3s協議進行訪問控制,詳細操作步驟如下:

1、進入Weblogic控制檯,在base_domain的配置頁面中,進入“安全”選項卡頁面,點選“篩選器”,進入連線篩選器配置。

2、在連線篩選器中輸入:weblogic.security.net.ConnectionFilterImpl,在連線篩選器規則中輸入:* * 7001 deny t3 t3s

3、儲存後規則即可生效,無需重新啟動。

4.4.2 補丁更新

根據Weblogic版本到weblogic官網下載補丁包,各版本選擇下載地址:http://www.oracle.com/technetwork/middleware/weblogic/downloads/wls-main-097127.html

4.4.3 Weblogic降權

以weblogic 12c為例,執行如下命令:

# su - root # groupadd weblogic # useradd -g weblogic weblogic -s /bin/bash # chown -R weblogic:weblogic /tmp/wls12120 然後重新啟動服務 # su - weblogic #/tmp/wls12120/user_projects/domains/mydomain/startWebLogic.sh

最後

歡迎關注個人微信公眾號:Bypass--,每週原創一篇技術乾貨。