檢測到目標URL存在http host頭攻擊漏洞——驗證

公司的語音分析系統,局方安全掃描到此漏洞,需要修復

研發修復完成後,使用公司的小安平臺(http://sec.iflytek.com/#/portal)測試仍存在此漏洞,諮詢了公司安全管理部門,我們公司的小安平臺存在誤報。

本著認真負責的態度,自己從網上找資料使用其他工具進行驗證。

工具:

① Burp_Suite_Pro_v1.7.32_Loader_Keygen.zip 【用於攻擊web 應用程式的整合平臺】

② firefox瀏覽器

(③ java環境)

步驟:

一、自行百度配置java環境(後續burpSuite如果不能使用,大部分是java版本低或者配置錯誤導致)

二、下載burpSuite (連結: https://pan.baidu.com/s/1M7tavxTKMaI5ptXcOjBv_A 提取碼: wjlv)

1、解壓到本地

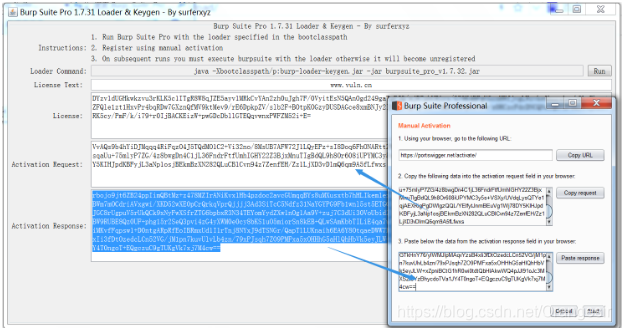

2、開啟burp-loader-keygen.jar,license text 填寫任意內容,點選run後,將生成的license 複製貼上到開啟的burp裡,點選next

3、點選manual activation 手動啟用。將request 貼上到activation request ,將自動生成response,再貼上到burp裡最下面的response中,點選下一步

4、啟用成功

注意:後續使用burpSuite需要開啟burp-loader-keygen.jar,再點選run來執行此應用。

三、瀏覽器代理配置

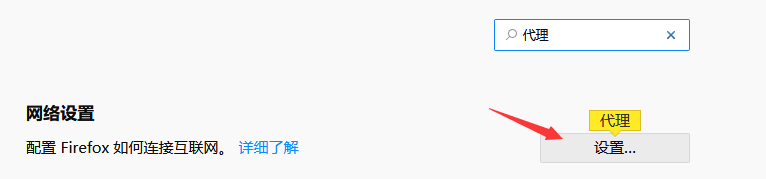

1、開啟firefox瀏覽器,並找到設定選項

2、搜尋代理,並進行配置

手動設定代理,並清除下方的“不使用代理”的內容

3、完成後點選確定。

四、驗證

1、修復後測試

①開啟burpSuite

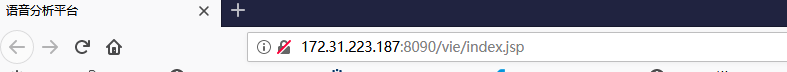

②清理瀏覽器快取,開啟測試站點

③檢視抓包資訊

④選擇已抓取的包,右鍵Send to Repeater,然後到Repeater中點選Go,檢視響應資訊

發現此時響應正常。

⑤修改請求頭(即驗證修改host的內容,再去檢視請求結果)

到先前抓取的包中,右鍵Send to Repeater,然後到Repeater中選擇Header並修改host值

點選Go,並檢視響應資訊:

可以看到此時已經返回403錯誤,即host無響應。

2、修復前測試

①開啟burpSuite

②清理瀏覽器快取,開啟測試站點

③檢視抓包資訊

④選擇已抓取的包,右鍵Send to Repeater,然後到Repeater中點選Go,檢視響應資訊

⑤修改請求頭(即驗證修改host的內容,再去檢視請求結果)

到先前抓取的包中,右鍵Send to Repeater,然後到Repeater中選擇Header並修改host值

總結:測試思路,

修改請求頭host資訊,若修改後和修改前的響應資訊一致,則說明存在此漏洞;

若修改後和修改前的響應資訊不一致(修改前正常響應,修改後拒絕訪問),則代表無此漏洞,即修復成功。