網路嗅探與欺騙 實驗報告二

中國人民公安大學

Chinese people’ public security university

網路對抗技術

實驗報告

|

實驗二 |

|

網路嗅探與欺騙 |

|

學生姓名 |

程前錦 |

|

年級 |

2015級 |

|

區隊 |

一區 |

|

指導教師 |

高見 |

資訊科技與網路安全學院

2016年11月7日

實驗任務總綱

2018—2019 學年第 一 學期

一、實驗目的

1.加深並消化本課程授課內容,複習所學過的網際網路搜尋技巧、方法和技術;

2.瞭解並熟悉常用的網路嗅探方式,掌握常用抓包軟體的使用方法和過濾技巧,能夠對給定的資料包分析網路基本行為;掌握ARP欺騙的基本原理,以及基於ARP欺騙的DNS攻擊方式;

3.達到鞏固課程知識和實際應用的目的。

二、實驗要求

1.認真閱讀每個實驗內容,需要截圖的題目,需清晰截圖並對截圖進行標註和說明。

2.文件要求結構清晰,圖文表達準確,標註規範。推理內容客觀、合理、邏輯性強。

3.軟體工具可使用office2003或2007、CAIN、Wireshark等。

4.實驗結束後,保留電子文件。

三、實驗步驟

1.準備

提前做好實驗準備,實驗前應把詳細瞭解實驗目的、實驗要求和實驗內容,熟悉並準備好實驗用的軟體工具,按照實驗內容和要求提前做好實驗內容的準備。

2.實驗環境

描述實驗所使用的硬體和軟體環境(包括各種軟體工具);

開機並啟動軟體office2003或2007、瀏覽器、Wireshark、CAIN。

工具下載地址: CAIN https://pan.baidu.com/s/19qDb7xbj1L_2QnoPm71KzA

Wireshark 連結:https://pan.baidu.com/s/1BeXghjVV9Mll_cAmeMCTPg 密碼:mbpv

迷你FTP https://pan.baidu.com/s/16ms4hXVOmMHhDEe3WraRHQ

NetworkMiner https://pan.baidu.com/s/14e3VluLPjWFKxqNhdpYO9Q

3.實驗過程

1)啟動系統和啟動工具軟體環境。

2)用軟體工具實現實驗內容。

4.實驗報告

按照統一要求的實驗報告格式書寫實驗報告。把按照模板格式編寫的文件嵌入到實驗報告文件中,文件按照規定的書寫格式書寫,表格要有表說圖形要有圖說。

第一部分 ARP欺騙

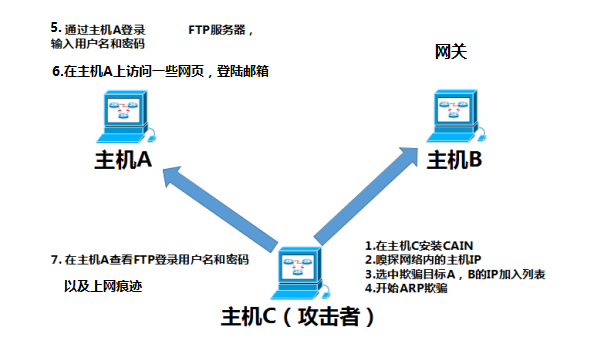

1.兩個同學一組,進行實驗拓撲環境如下圖所示。

2.欺騙攻擊前後,通過Arp-a命令驗證欺騙是否成功(附截圖)

3.欺騙過程中,在主機A開啟Wireshark進行抓包,分析APR欺騙攻擊過程中的資料包特點。(附截圖)

4.欺騙過程中,在主機C開啟Wireshark進行抓包,分析FTP協議的登入過程(附流程圖)

5.欺騙完成後,主機C成功獲取FTP使用者名稱和密碼(附截圖)

ARP欺騙攻擊過程展示

查詢受害主機被欺騙前的狀態

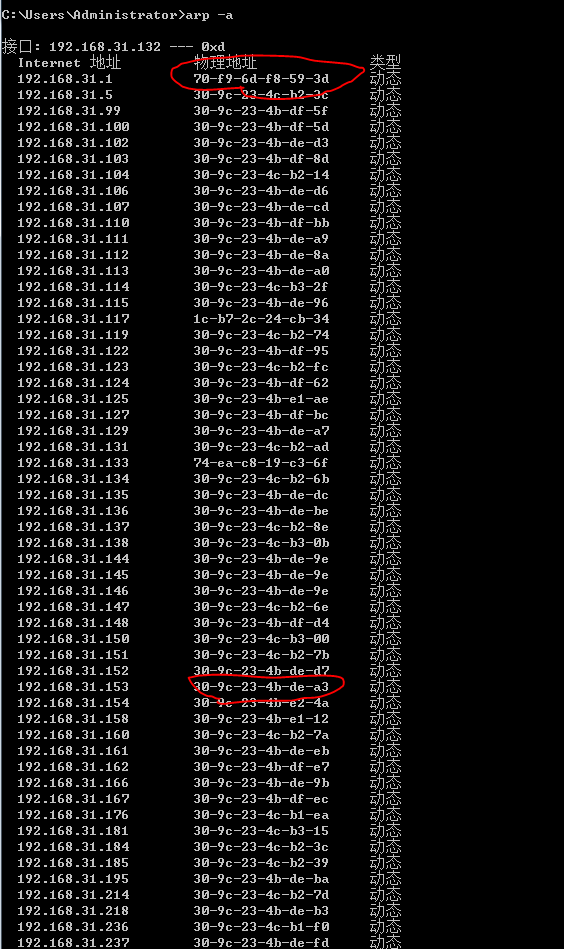

ARP欺騙前192.168.31.152機正常快取表

ARP欺騙前192.168.31.132機正常快取表

2、在192.168.31.153號機器上執行cain,選擇要嗅探的網絡卡

3、點選工具欄中的網絡卡圖示,之後選擇sniffer頁,再選擇左下角的hosts,右鍵選擇“scan MAC address”,掃描區域網中的活動主機IP及MAC地址

除閘道器外,掃描到了攻擊目標192.168.31.152和192.168.31.132

4、選中ARP頁-》點下列表欄空白處,大加號變為可選-》點大加號,在彈出的視窗中選擇要嗅探的目標主機(注意這裡的選擇和單擊欺騙嗅探不一樣,左面直接點閘道器,其它機器自動出現在右側列表中,這時需要按住ctrl鍵在右側選擇你需要嗅探的主機,如圖所示)

點oK按鈕,回到軟體主窗體,如圖所示(這是欺騙兩臺機器)

點選工具欄第三個圖示(start ARP)就可以ARP欺騙了

下圖為欺騙開始後在192.168.31.152機器上用arp –a命令查詢本機arp快取表的情況,會發現快取表中的閘道器對應的MAC地址變成了192.168.31.153號機(實施ARP欺騙的機器)的IP地址

下圖為欺騙開始後在192.168.31.132機器上用arp –a命令查詢本機arp快取表的情況,會發現快取表中的閘道器對應的MAC地址變成了192.168.31.153號機(實施ARP欺騙的機器)的IP地址

可以發現mac地址已經發生了變化

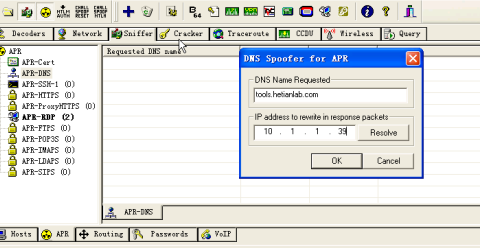

第二部分 DNS

1. 兩個同學一組,A和B。

2.A同學正常訪問網站www.ppsuc.edu.cn

3.B同學扮演攻擊者,設計攻擊方法,使用CAIN,通過DNS欺騙的方式,讓A同學訪問www.ppsuc.edu.cn網址的時候,訪問到另外一臺機器上的偽造網站

實驗結果:

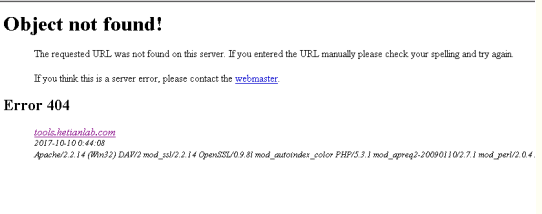

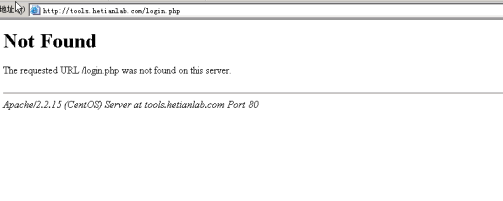

1.在主機B上ping tools.hetianlab.com,此時解析到172.16.1.254,登陸該網站顯示的和B上 tools.hetianlab.com/tools;

2.在ARP欺騙的基礎上,我們進入dns欺騙,新增路徑tools.hetianlab.com,和主機A的IP地址;

3.欺騙完後再用主機B登陸該網站,這時顯示的是事先搭好的百度的頁面,進入tools.hetianlab.com/tools則顯示404錯誤;

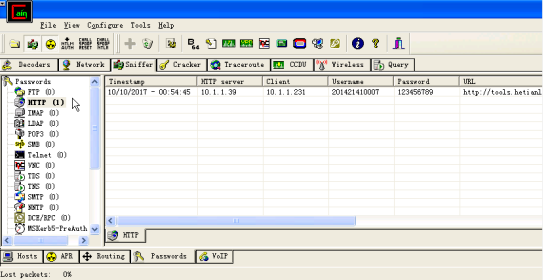

在主機A上檢視主機B的http資料包

1.再主機B上輸入該網址,顯示錯誤,在主機A上開始欺騙後就能顯示登陸介面,輸入登陸賬號密碼後跳轉另一個介面;

2.主機B登陸後再主機A上就能收到該使用者的賬號密碼。

ping ppsuc 以後發現mac地址已經變成攻擊者設定的地址

第三部分 FTP協議分析

1. 兩個同學一組,A和B。

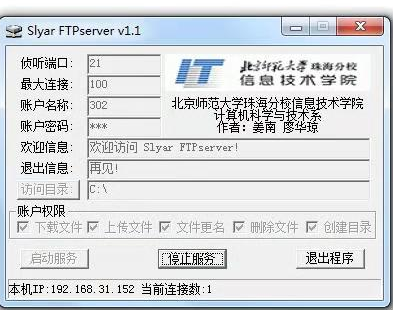

2.A同學架設FTP伺服器,並設定使用者名稱和密碼,例如gao / gao

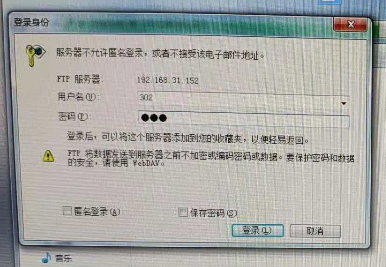

3.B同學在機器中安裝Wireshark,並將其開啟;之後用使用者名稱和密碼登陸A同學的FTP伺服器,並上傳一張圖片。

4.B同學停止Wireshark抓包,並和A同學一起分析資料包中的FTP登入過程,還原登入使用者名稱和密碼,以及上傳檔案。

實驗結果:

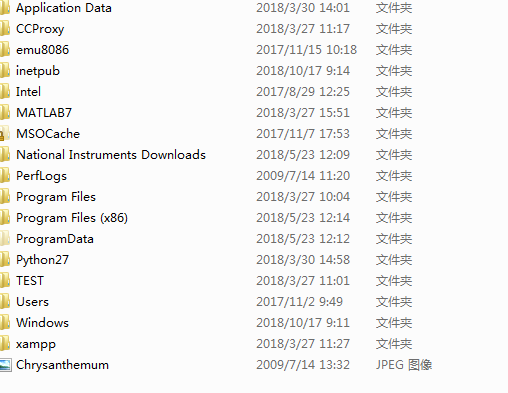

架設FTP伺服器,並設定使用者名稱和密碼,例如gao / gao

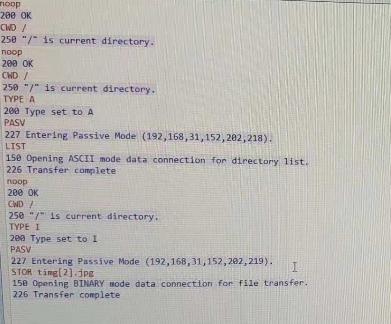

B同學在機器中安裝Wireshark,並將其開啟;之後用使用者名稱和密碼登陸A同學的FTP伺服器,並上傳一張圖片。

B同學停止Wireshark抓包,並和A同學一起分析資料包中的FTP登入過程,還原登入使用者名稱和密碼,以及上傳檔案。

還原FTP傳輸檔案