binlog2sql實現MySQL誤操作的恢復

對於MySQL資料庫中的誤操作刪除資料的恢復問題,可以使用基於MySQL中binlog做到類似於閃回或者生成反向操作的SQL語句來實現,是MySQL中一個非常實用的功能。

原理不難理解,基於MySQL的row格式的binlog中,記錄歷史的增刪改SQL資訊,基於此解析出來對應的SQL語句(回滾的話就是反向的SQL語句)。

在格式為binlog格式為row的日誌模式下,binlog中的內容記錄了資料庫中曾經執行的增刪改資訊,都是包含了反向資訊的

比如執行delete from table where pk_id = 1;按照主鍵來刪除一條記錄

對應的binlog中的sql語句為:delete from table where pk_id = 1 and name = 'xxx' and other_column = 'xxx';where條件不僅僅是原始語句的Id,而且還包括中這一行所有的欄位的資訊的

update操作也同理,不但記錄了update操作,同時記錄了update記錄在更新之前的每一個欄位的值。這樣就可以利用這個日誌來生成反向操作資訊。

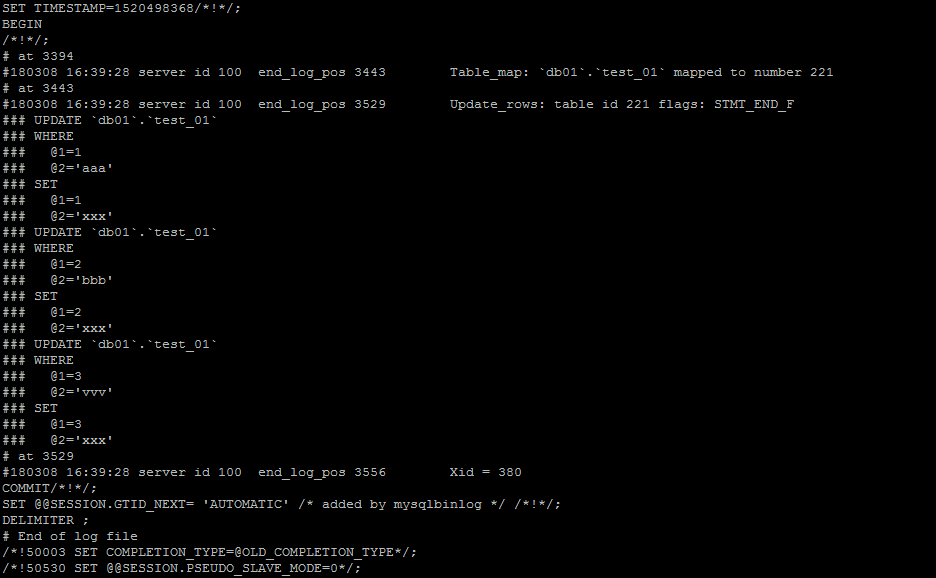

如下是利用mysqlbinlog 工具解析出來的一個MySQL中典型的binlog日誌檔案的部分內容,可以清楚地看到執行過的sql語句的資訊。

說到這裡,對於MySQL中基於binlog的一些應用,比如複製或者資料庫還原,其實就是重複執行某個資料庫上的歷史執行過的增刪改SQL語句來實現的。

題外話:MySQL的binlog作用記錄事務語句的作用上,基本上等同於SQLServer的的事務日誌。

但是SQL Server的事務日誌正的二進位制內容的,微軟官方也沒有提供解析的方法,而MySQL中完全可以通過mysqlbinlog 來解析出來這個日誌中的內容。

如下是通過MySQL自帶的mysqlbinlog工具解析出來的binlog日誌檔案中的資訊,可以看到其中的SQL語句資訊。

知道了binlog中的內容,就可以基於這個binlog來實現各種實用的功能,典型的就是誤刪資料的還原操作,比如蘇家小蘿蔔同學就自己用Python搞定這個解析功能

類似功能比較知名的還有大眾點評網DBA自己寫的binlog2sql工具,也是久聞大名,終於有機會嘗試了。

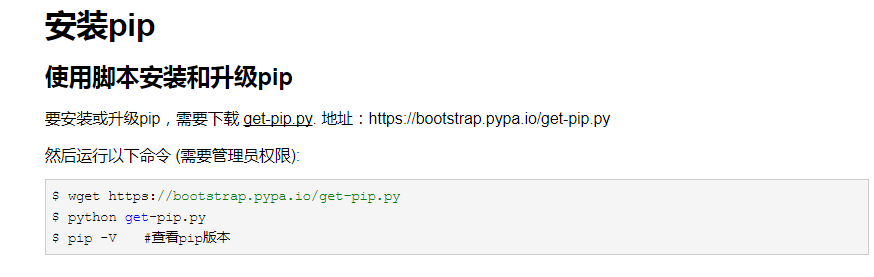

binlog2sql需要語句pip安裝,所以需要先安裝pip

pip 安裝參考:https://www.cnblogs.com/technologylife/p/5870576.html

完成了binlog2sql之後,就可以使用它來實現資料的還原操作了,如下模擬一個誤操作的恢復

在開啟了binlog,日誌格式為row的測試資料下,對於測試表test_01,分別執行以下sql語句:

insert into test_01 values (1,'aaa'); insert into test_01 values (2,'bbb'); insert into test_01 values (3,'vvv'); --以下誤操作,更新了全部資料 update test_01 set name = 'xxx';

通過show master logs;找到當前的binlog檔案,對應的sql語句的執行就儲存在當前這個binlog中,binlog2sql的目標就是這個檔案

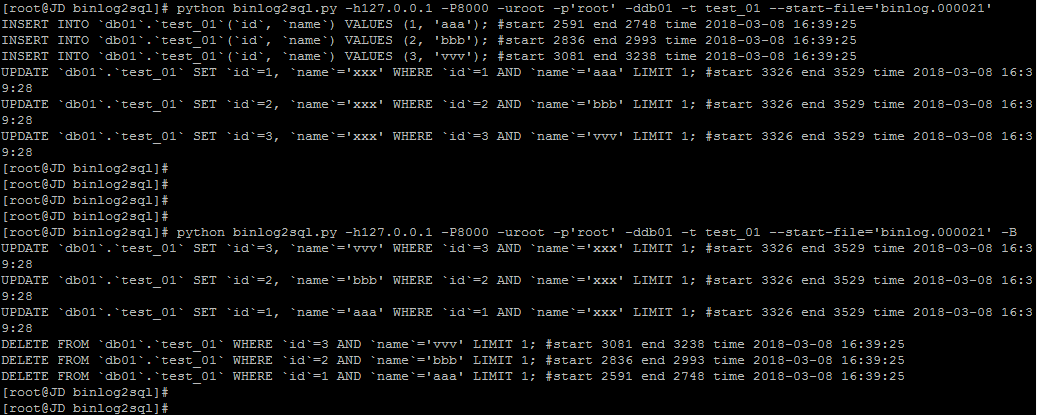

參考下圖,可以發現

執行:python binlog2sql.py -h127.0.0.1 -P3306 -uroot -p'root' -ddb01 -t test_01 --start-file='binlog.000021' (更多引數以及使用方式參考下文連結),通過binlog2sql來解析當前的binlog檔案,

解析出來的SQL語句就是正常SQL語句的執行(insert insert insert update(3行記錄))

執行:python binlog2sql.py -h127.0.0.1 -P3306 -uroot -p'root' -ddb01 -t test_01 --start-file='binlog.000021' -B,通過-B引數生成反向的操作資訊

加引數-B解析出來的SQL語句與上面的SQL語句剛好相反,包括順序,也即以倒序的方式生成反向的操作

原始操作是insert insert insert update update update,反向的操作就是upfate update update delete delete delete,

這樣一來,可以根據具體的情況,擷取生成的反向的sql語句,進行誤操作的還原。

以上操作注意安裝的binlog2sql的路徑問題,如果路徑不對,找不到binlog2sql.py,上述命令也就無法執行

來源:MSSQL123

連結:http://www.cnblogs.com/wy123/p/8529787.html

更多精彩乾貨可關注公眾號二維碼,回覆“乾貨”即可領取