安全裝置部署方式及優缺點

1.基礎防火牆FW/NGFW類

主要是可實現基本包過濾策略的防火牆,這類是有硬體處理、軟體處理等,其主要功能實現是限制對IP:port的訪問。基本上的實現都是預設情況下關閉所有的通過型訪問,只開放允許訪問的策略。FW可以攔截低層攻擊行為,但對應用層的深層攻擊行為無能為力。

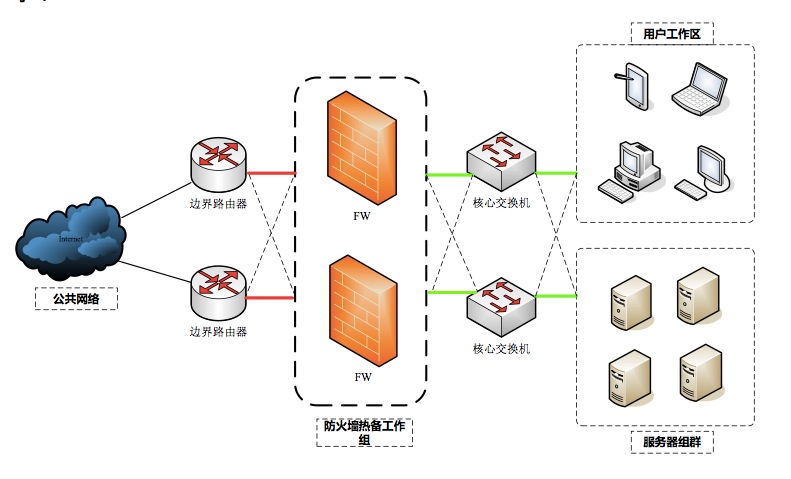

FW部署位置一般為外聯出口或者區域性出口位置,對內外流量進行安全隔離。部署方式常見如下

2.IDS類

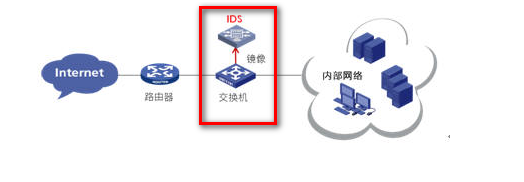

此類產品基本上以旁路為主,特點是不阻斷任何網路訪問,主要以提供報告和事後監督為主,少量的類似產品還提供TCP阻斷等功能,但少有使用。

3.IPS類

解決了IDS無法阻斷的問題,基本上以線上模式為主,系統提供多個埠,以透明模式工作。在一些傳統防火牆的新產品中也提供了類似功能,其特點是可以分析到資料包的內容,解決傳統防火牆只能工作在4層以下的問題。和IDS一樣,IPS也要像防病毒系統定義N種已知的攻擊模式,並主要通過模式匹配去阻斷非法訪問,致命缺點在於不能主動的學習攻擊方式,對於模式庫中不能識別出來的攻擊,預設策略是允許

訪問的!

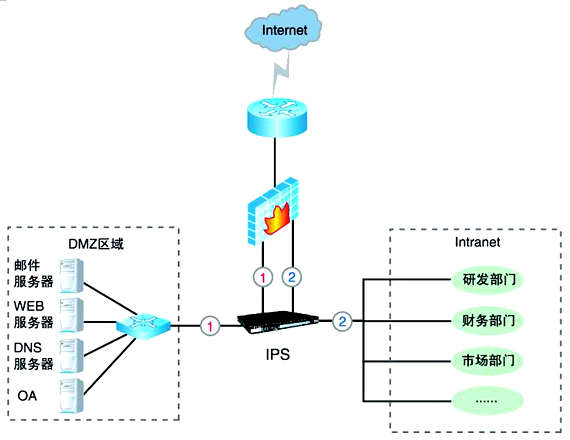

IPS類裝置,常被串接在主幹路上,對內外網異常流量進行監控處理,部署位置常見如下

4.UTM類安全裝置

是以上三者的結合體,按照IDC提出“統一威脅管理”的概念來看,UTM是將防病毒、入侵檢測和防火牆安全裝置劃歸到一起“統一管理”的新類別。

IDC將防病毒、防火牆和入侵檢測等概念融合到被稱為統一威脅管理的新類別中,該概念引起了業界的廣泛重視,並推動了以整合式安全裝置為代表的市場細分的誕生。由IDC提出的UTM是指由硬體、軟體和網路技術組成的具有專門用途的裝置,它主要提供一項或多項安全功能,將多種安全特性集成於一個硬裝置裡,構成一個標準的統一管理平臺。

由於效能要求出眾,導致造價一般比較高,目前一般只有大型企業會有使用。

UTM的優點主要有以下幾條

1)整合所帶來的成本降低(一身兼多職嘛!)

2)降低資訊保安工作強度 (減輕管理員負擔)

3)降低技術複雜度

UTM也不能一勞永逸的解決所有安全問題,總結下來,有如下缺點

1)閘道器防禦的弊端

閘道器防禦在防範外部威脅的時候非常有效,但是在面對內部威脅的時候就無法發揮作用了。有很多資料表明造成組織資訊資產損失的威脅大部分來自於組織內部,所以以閘道器型防禦為主的UTM裝置目前尚不是解決安全問題的萬靈藥。

2)過度整合帶來的風險

3)效能和穩定性

5.主動安全類

和前面的產品均不同,主動安全產品的特點是協議針對性非常強,比如WAF就是專門負責HTTP協議的安全處理,DAF就是專門負責資料庫Sql 查詢類的安全處理。在主動安全產品中通常會處理到應用級的訪問流程。對於不認識的業務訪問全部隔離(以下以WAF為重點說明這一類安全裝置)。

WAF:Web應用防護系統(Web Application Firewall, 簡稱:WAF)代表了一類新興的資訊保安技術,用以解決諸如防火牆一類傳統裝置束手無策的Web應用安全問題。與傳統防火牆不同,WAF工作在應用層,因此對Web應用防護具有先天的技術優勢。基於對Web應用業務和邏輯的深刻理解,WAF對來自Web應用程式客戶端的各類請求進行內容檢測和驗證,確保其安全性與合法性,對非法的請求予以實時阻斷,從而對各類網站站點進行有效防護。

5.1 WAF部署位置

通常情況下,WAF放在企業對外提供網站服務的DMZ區域或者放在資料中心服務區域,也可以與防火牆或IPS等閘道器裝置串聯在一起(這種情況較少)。總之,決定WAF部署位置的是WEB伺服器的位置。因為WEB伺服器是WAF所保護的物件。部署時當然要使WAF儘量靠近WEB伺服器。

5.2 WAF部署模式及優缺點

透明代理模式、反向代理模式、路由代理模式及埠映象模式。前三種模式也被統稱為線上模式,通常需要將WAF序列部署在WEB伺服器前端,用於檢測並阻斷異常流量。埠映象模式也稱為離線模式,部署也相對簡單,只需要將WAF旁路接在WEB伺服器上游的交換機上,用於只檢測異常流量。

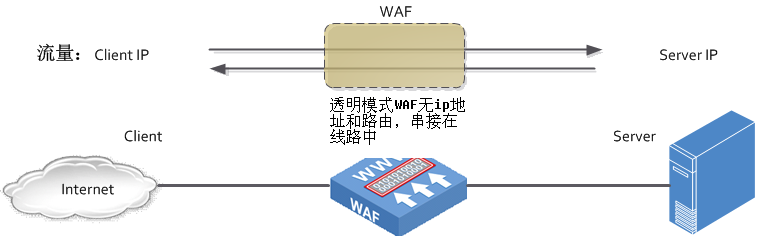

部署模式1 透明代理模式(也稱網橋代理模式)

透明代理模式的工作原理是,當WEB客戶端對伺服器有連線請求時,TCP連線請求被WAF擷取和監控。WAF偷偷的代理了WEB客戶端和伺服器之間的會話,將會話分成了兩段,並基於橋模式進行轉發。從WEB客戶端的角度看,WEB客戶端仍然是直接訪問伺服器,感知不到WAF的存在;從WAF工作轉發原理看和透明網橋轉發一樣,因而稱之為透明代理模式,又稱之為透明橋模式。

這種部署模式對網路的改動最小,可以實現零配置部署。另外通過WAF的硬體Bypass功能在裝置出現故障或者掉電時可以不影響原有網路流量,只是WAF自身功能失效。缺點是網路的所有流量(HTTP和非HTTP)都經過WAF對WAF的處理效能有一定要求,採用該工作模式無法實現伺服器負載均衡功能。

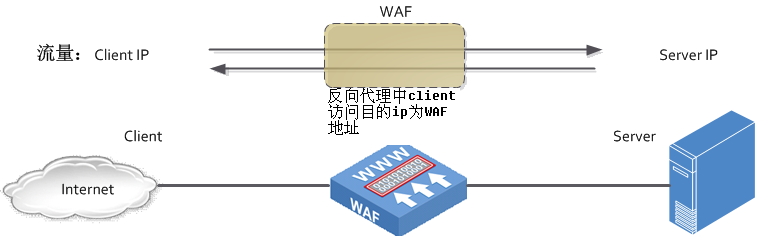

部署模式2 反向代理模式

反向代理模式是指將真實伺服器的地址對映到反向代理伺服器上。此時代理伺服器對外就表現為一個真實伺服器。由於客戶端訪問的就是WAF,因此在WAF無需像其它模式(如透明和路由代理模式)一樣需要採用特殊處理去劫持客戶端與伺服器的會話然後為其做透明代理。當代理伺服器收到HTTP的請求報文後,將該請求轉發給其對應的真實伺服器。後臺伺服器接收到請求後將響應先發送給WAF裝置,由WAF裝置再將應答傳送給客戶端。這個過程和前面介紹的透明代理其工作原理類似,唯一區別就是透明代理客戶端發出的請求的目的地址就直接是後臺的伺服器,所以透明代理工作方式不需要在WAF上配置IP對映關係。

這種部署模式需要對網路進行改動,配置相對複雜,除了要配置WAF裝置自身的地址和路由外,還需要在WAF上配置後臺真實WEB伺服器的地址和虛地址的對映關係。另外如果原來伺服器地址就是全域性地址的話(沒經過NAT轉換)那麼通常還需要改變原有伺服器的IP地址以及改變原有伺服器的DNS解析地址。採用該模式的優點是可以在WAF上同時實現負載均衡

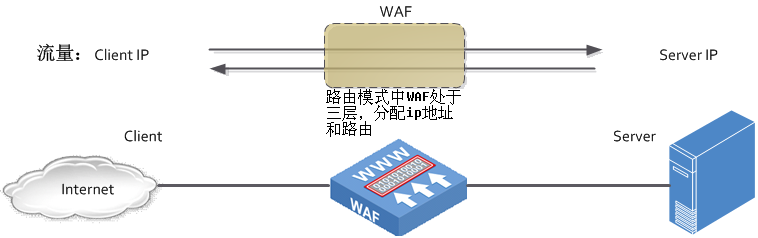

部署模式3 路由代理模式

路由代理模式,它與網橋透明代理的唯一區別就是該代理工作在路由轉發模式而非網橋模式,其它工作原理都一樣。由於工作在路由(閘道器)模式因此需要為WAF的轉發介面配置IP地址以及路由。

這種部署模式需要對網路進行簡單改動,要設定該裝置內網口和外網口的IP地址以及對應的路由。工作在路由代理模式時,可以直接作為WEB伺服器的閘道器,但是存在單點故障問題,同時也要負責轉發所有的流量。該種工作模式也不支援伺服器負載均衡功能。

部署模式4 埠映象模式

埠映象模式工作時,WAF只對HTTP流量進行監控和報警,不進行攔截阻斷。該模式需要使用交換機的埠映象功能,也就是將交換機埠上的HTTP流量映象一份給WAF。對於WAF而言,流量只進不出。

這種部署模式不需要對網路進行改動,但是它僅對流量進行分析和告警記錄,並不會對惡意的流量進行攔截和阻斷,適合於剛開始部署WAF時,用於收集和了解伺服器被訪問和被攻擊的資訊,為後續線上部署提供優化配置參考。這種部署工作模式,對原有網路不會有任何影響。