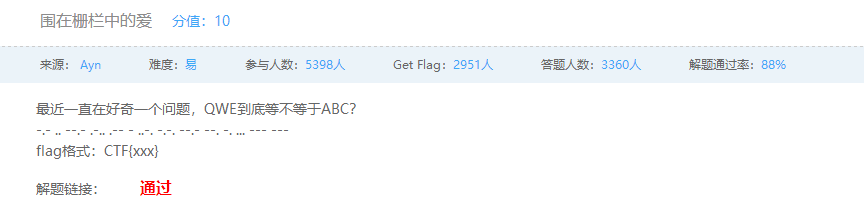

實驗吧題目圍在柵欄中的愛

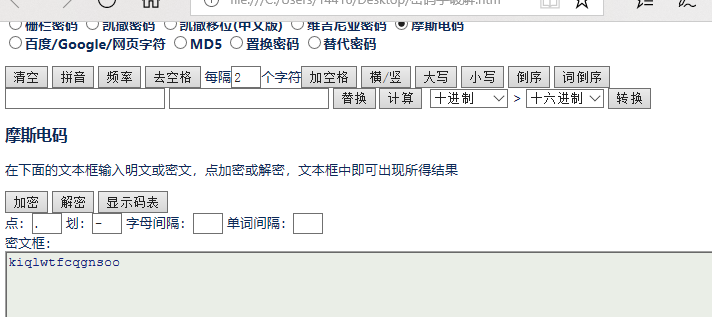

1.從題目給出的一長串東西可以知道這是摩斯密碼,複製下來然後用解密工具解密

-.- .. --.- .-.. .-- - ..-. -.-. --.- --. -. ... --- ---

得到的明文是:kiqlwtfcqgnsoo

2.根據題目提示 :“QWE到底等不等於ABC?”

鍵盤順序和26字母順序一一對應:

QWE__

ABC__

3.即替換得到:

rabnayihsevoli

4.根據題目提示柵欄密碼,數完14個字母,可以分為二欄和七欄

依次解密得到明文:

rvhaaosybleini

rabnayihsevoli

5.因為題目提示了“圍在柵欄中的愛”暗示條件“愛”還沒有用到,逆序就可以得到正常通順的句子了,得到flag.

相關推薦

實驗吧題目圍在柵欄中的愛

1.從題目給出的一長串東西可以知道這是摩斯密碼,複製下來然後用解密工具解密 -.- .. --.- .-.. .-- - ..-. -.-. --.- --. -. ... --- --- 得到的明文是:kiqlwtfcqgnsoo 2.根據題目提示 :“QW

實驗吧題目之忘記密碼

CTF WEB 題目鏈接:忘記了密碼 http://ctf5.shiyanbar.com/10/upload/ 1、進入題目,首先查看源代碼得到有用信息,郵箱地址[email protected]和代碼編寫工具vim 2、這些線索肯定不夠的,不如輸入一個字符串測試一下 3、裏面提到個step2.p

實驗吧圍在柵欄中的愛WP

CTF WP詳解 密碼學 實驗吧中圍在柵欄中的愛-------writeup涉及知識點:柵欄密碼解密、摩斯密碼解密、替代密碼解密 題目 可以看到下面一行東西,明顯是一串摩斯密碼,利用CTFCrakTools將密文解密 得到另一串密碼kiqlwtfcqgnsoo 那麽我們嘗試著提交這個行不行,提

【實驗吧】藏在圖片中的秘密

src 一個 .com images 打開 mis 數字 lag image 如圖用winhex打開發現是壓縮文件: 將壓縮部分分離出來形成壓縮包,解壓時發現需要密碼輸入,又根據圖中給的算出對應的字符(需要把圖倒過來看):發現解壓密碼是XZY[ 解壓後是一個文本

實驗吧Web-中-簡單的sql注入之2

輸入union select、order by這些關鍵字會提示SQLi detected! 說明對於關鍵字有防護 輸入1 union也會提示SQLi detected! 但是如果去掉空格:1union,則會返回正常,1'and'1'='1(無空格)也返回正常 所以可能是過濾了空格。

實驗吧web-中-簡單的sql注入

頁面顯示:到底過濾了什麼東西? 所以我們先試試到底是過濾了什麼 1 顯示正常 1' 不正常 (直接輸入的關鍵字均會被過濾) 1 union select 顯示:1 select 1 union select table_name 顯示:1 table_name 1 unionuni

實驗吧web-中-忘記密碼了

開啟網頁,檢視原始碼,好像發現了管理員郵箱而且還是用vim編輯的。 我們提交一下這個郵箱,雖然提交成功了,但好像並沒什麼用。 我們隨便提交一個,會彈出 看來好像還有個step2呢,我們檢視原始碼(在這隻能用輸入view-source:的方式),發現

實驗吧Web-中-登陸一下好嗎??

題目上說:不要懷疑,我已經過濾了一切,還再逼你注入,哈哈哈哈哈! 可以試試,只要是輸入的關鍵字都被過濾了,雙寫也被過濾掉了。 用萬能密碼發現,or被過濾掉了。 這裡用到的是admin為:'=',密碼為:'='。 原理就是用的SQL語句的查詢。 內部的查詢語句: $sql

實驗吧CTF題目之疑惑的漢字(1876)

對於這種題,唯一的方法就是積累;見得多了也就不覺得奇怪了; 題目給出了密文,分析密文發現這些漢字沒有什麼特殊的含義;那就從他的結構來分析;你會發現他們特別符合當鋪密碼的結構; 什麼是當鋪密碼?當鋪密

實驗吧CTF題目之抓到你了(代號:1813)

開啟解題連結,他需要你下載一個檔案,下載完成後你會發現是一個pcap為字尾的檔案,果斷用wireshark開啟進行資料分析; 題目中有給的提示:入侵者是通過ping工具進行掃描的。而ping命令使用的是ICMP協議,所以在過濾器中填寫icmp; 有5個數據包,分別檢視他

實驗吧 ctf 題目簡單的sql注入2writeup

1.輸入id值,通過回顯發現題目應該是進行了空格過濾 2.使用sqlmap進行注入 2.1 python sqlmap.py -u "http://ctf5.shiyanbar.com/web/index_2.php?id=1" --random-agent

實驗吧CTF逆向題目easycreakme題解

在實驗吧看到這道題 題目連結 我是直接用的脫殼後的 IDA載入很清楚的可以發現先後與a,5y,R3versing,E進行比較 若都符合 輸出congratulation!! 那麼我們的flag就是Ea5yR3versing 最後記得加上ctf{}再

實驗吧web題(26/26)全writeup!超詳細:)

替換 current repl tex 括號 註入 重定向 urn 其他 #簡單的SQL註入 http://www.shiyanbar.com/ctf/1875 1)試著在?id=1,沒有錯誤 2)試著?id=1‘,出錯了,有回顯,說明有註入點: You have an

實驗吧 貌似有點難 偽造ip

ons tar 得到 alt ont bsp targe fcm -h 解題鏈接: http://ctf5.shiyanbar.com/phpaudit/ 解答: 點擊View the source code —>代碼顯示IP為1.1.1.1即可得到KEY—>

實驗吧 burpsuie攔截修改請求

頁面 orm spa asi alt image size str style Forbidden 解題鏈接: http://ctf5.shiyanbar.com/basic/header/ 把language改成zh-hk,go,flag到手 Forms 題目地址:h

實驗吧delecms綜合滲透

滲透環境說明: 名字:網站綜合滲透_dedecms 環境:目標機:192.168.1.3 織夢cms開始滲透:網站首頁:先去後臺看看。看看默認後臺dede在不在,答案是存在的,如下圖得到key2:得到了後臺,但是不知道密碼,但是覺得這種實驗環境後臺密碼應該都是弱口令於是試了一下賬號:

實驗吧編程題找素數

prime 實驗 app clas pre code print urn list python實現找素數 原題目:設一個等差數列,首元素為367,公差為186, 現在要求找出屬於該等差數列中的第151個素數並輸出。 代碼: 1 def prime(a): 2

實驗吧編程題:字典

replace cti 分鐘 nbsp python line open pytho ict python編程實現 原題:包含ctf的單詞的總字符有多少? 代碼: 1 list = [] 2 for line in open(‘dictionary/dictionary.

實驗吧編程題:百米

-c 第一次用 列表 color entry 網頁 www php -1 第一次用python寫關於表單自動提交的程序,不是特別簡練 題目是這樣的: 經過觀察,只有數字是變動的,運算符是不變的,這就容易很多了 思路: 抓取網頁內容 通過正則表達式提取數字內容 通過特定的

實驗吧編程題:雙基回文數

。。 進位 return for str print == 兩個 至少 原題: 計算大於正整數1600000的最小雙基回文數 格式:CTF{ } 雙基回文數:如果一個正整數n至少在兩個不同的進位制b1和b2下都是回文數(2<=b1,b2<=10),則稱n 是雙基