BTS測試實驗室 ---不安全的直接物件引用

0x00 什麼是“不安全的直接物件引用”?

瀏覽OWASP對該漏洞的說明

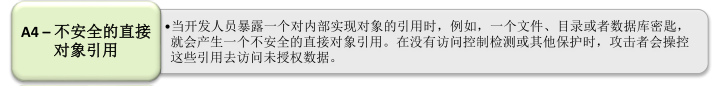

下面是2013年OWASP對不安全的直接物件引用的說明:

下面是2013年OWASP對不安全的直接物件引用的說明:

0x01 回到題目

檢視詳細資訊

首先用普通使用者登入,如

首先用普通使用者登入,如tom使用者

檢視tom使用者的詳細資訊:

檢視tom使用者的詳細資訊:

注意url中的引數

注意url中的引數id

http://127.0.0.1/btslab/myprofile.php?id=4

改變該引數值,如http://127.0.0.1/btslab/myprofile.php?id=1,可以看到,我們以tom的身份看到了admin的資訊,這就是“不安全的直接物件引用”所造成的危害。

修改電子郵件ID

仍然以tom身份登入

接下來修改電子郵件

抓包,改包

修改下圖中的id

id=1

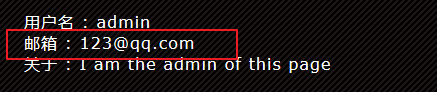

得到以下頁面

得到以下頁面

即這裡會修改使用者admin的郵件ID值

改包,改為

即這裡會修改使用者admin的郵件ID值

改包,改為id=1

修改完畢

修改完畢

我們再來看admin使用者的郵件ID值,“不安全的直接物件引用”漏洞利用成功。

我們再來看admin使用者的郵件ID值,“不安全的直接物件引用”漏洞利用成功。

下載文件

方法同上,修改url中的id值既可以下載別的使用者的文件

相關推薦

BTS測試實驗室 ---不安全的直接物件引用

0x00 什麼是“不安全的直接物件引用”? 瀏覽OWASP對該漏洞的說明 下面是2013年OWASP對不安全的直接物件引用的說明: 0x01 回到題目 檢視詳細資訊 首先用普通使用者登入,如

BTS測試實驗室 --- 注入關 --- PHP物件注入

0x01 挑戰1 提到物件注入,首先就要了解物件的序列化與反序列化,所以物件注入漏洞也有人稱作反序列化漏洞。有關序列化與反序列的內容,在這裡做簡單說明。 序列化的引數型別表示說明 String s:size:value Integer i:value Boo

安全測試之不安全的直接物件引用

一、不安全的直接物件引用的概念 不安全的物件直接引用(Insecure direct object references),指一個已經授權的使用者,通過更改訪問時的一個引數,從而訪問到了原本其並沒有得到授權的物件。 二、不安全的直接物件引用出現的原因 W

BTS測試實驗室 --- 注入關攻略

0x00 命令注入 payload: 127.0.0.1 | ipconfig 13||ipconfig 127.0.0.1&ipconfig 127.0.0.1&&ipconfig 上面的方式主要是通過管道符讓系統執行了命令。‘ 以下

BTS測試實驗室 --- 檔案包含、SSRF、點選劫持、無限制檔案上傳

0X00 檔案包含 1. 什麼是“檔案包含”? 在通過伺服器指令碼的函式引入檔案時,由於傳入的檔名沒有經過合理的校驗,從而操作了預想之外的檔案,導致意外的檔案洩露、惡意程式碼的注入等。 檔案包含分為本地檔案包含和遠端檔案包含。 2. 本地檔案包含利用方式 bts

在Servlet中可訪問Spring bean物件,但是不能直接以注入的方式引用

在Servlet中使用註解的方式引用Spring bean物件,會報空指標,因此可以在init()方法中通過WebApplicationContextUtils.getWebApplicationContext(serv

BTS滲透測試實驗室----安裝與實戰

進行 url 數據庫初始 board ews 知識 views tle 數據庫 一、簡介 BTS滲透測試實驗室是一個開放源碼的脆弱的Web應用程序,創建的網絡安全和隱私的基礎(www.cysecurity.org)。它可以用來了解許多不同類型的Web應用程序漏洞。目前

Java中Final修飾一個變數時,是引用不能變還是引用的物件不能變

Java中,使用Final修飾一個變數,是引用不能變,還是引用物件不能變? 是引用物件的地址不能變,引用變數所指的物件的內容可以改變。 final變數永遠指向這個物件,是一個常量指標,而不是指向常量的指標。 比如: final StringBuffer sb=new Stri

C# 獲取物件 大小 Marshal.SizeOf (sizeof 只能在不安全的上下文中使用)

C# 能否獲取一個物件所佔記憶體的大小? 今日,在專案重構的時候忽然想到一個問題,一個類哪些成員的增加,會影響一個類所佔記憶體的大小?C#有沒有辦法知道一個物件佔多少記憶體呢? 第一個問題:很快想到是類的非靜態的欄位、屬性。 第二個問題:首先想到的是sizeof()。 下面開始驗證,首先來驗證值型

######漏發郵件問題【###終歸是程式碼問題(測試出來的-不是直接可見的邏輯問題!!!try catch finally問題)。先耐心測試自身找原因,廣泛應用的都是成熟技術!

===ssm整合JavaMail:漏發郵件問題【###終歸是程式碼問題(測試出來的-不是直接可見的邏輯問題!!!try catch finally問題)。】 === ###知識點:【finally保證異常仍然需要執行的程式碼一定會執行!】 ===最後程式碼:(只需要看insertUser方法

【每日安全資訊】Safari 測試對 HTTP 網站顯示不安全警告

在 Chrome 之後,Safari 開始測試對 HTTP 網站顯示不安全警告,當用戶訪問的網站

java 物件傳入到函式原物件不改變 值傳遞 引用傳遞

背景: 做專案的時候,將一個空物件的引用傳入到方法中,期待方法裡面建立一個新的物件給這個引用,後面就可以拿著這個物件用了。 可結果就是,定義在外面的物件引用並沒有拿到這個引用 demo.java public class Entry { public st

WEB-INF安全目錄下資源不能直接訪問的問題

因為web-inf下,應用伺服器把它指為禁訪目錄,即直接在瀏覽器裡是不能訪問到的. 但是可以讓servlet進行訪問,如web-inf下有a.jsp則可以用request.getrequestdispatcher("/web-inf/a.jsp").forward(request,response);

Qt多執行緒程式設計總結(一)(所有GUI物件都是執行緒不安全的)

Qt對執行緒提供了支援,基本形式有獨立於平臺的執行緒類、執行緒安全方式的事件傳遞和一個全域性Qt庫互斥量允許你可以從不同的執行緒呼叫Qt方法。 這個文件是提供給那些對多執行緒程式設計有豐富的知識和經驗的聽眾的。推薦閱讀: 警告:所有的GUI類(比如,QWidget和它的子類),作業系統核心類(比如,QPr

c++;物件引用前加const報錯:不能將“this”指標從“const a”轉換為“a &”

物件引用前加const報錯:不能將“this”指標從“const a”轉換為“a &”#include "stdafx.h" #include <iostream>using namespace std;class a{int i;public:a(in

case語句後面不能直接建立物件的問題

最近寫程式碼用Switch case語句的時候,老是被case後面不能直接建立物件的問題困擾,在網上搜索了一下,找到了答案,現在整理一下! 方法一:在case後面加花括號 示例程式碼如下 case 2: { UIImageView *imageV

面試題:使用final關鍵字修飾一個變數時,是引用不能變,還是引用的物件不能變?

/* * 問題:使用final關鍵字修飾一個變數時,是引用不能變,還是引用的物件不能變 * 答: * 使用final關鍵字修飾一個變數時,是指引用變數不能變,引用變數所指向的物件中的內容還是可以改變的。 */ public class Test10 { // fi

final修飾的變數是引用不能改變還是引用的物件不能改變

我們都知道final修飾變數時 會變為常量,但是使 用final關鍵字修飾一個變數時,是引用不能變,還是引用的物件不能變? 下面讓我們來看這段程式碼: /** * 驗證final修飾的變數是引用不能變,還是引用的物件不能變 * StringBuilder 執行緒不安全

神奇的 SQL 之層級 → 為什麼 GROUP BY 之後不能直接引用原表中的列

前言 開心一刻 感覺不妙呀,弟弟舔它! 不該舔的,舔到懷疑人生了...... GROUP BY 後 SELECT 列的限制 標準 SQL 規定,在對錶進行聚合查詢的時候,只能在 SELECT 子句中寫下面 3 種內容:通過 GROUP BY 子句指定的聚合鍵、聚合函式(SUM 、AVG 等

ConcurrentDictionary線程不安全麽

數據庫 文章 知識點 項目 讀者 話題本節的內容算是非常老的一個知識點,在.NET4.0中就已經出現,並且在園中已有園友作出了一定分析,為何我又拿出來講呢?理由如下:(1)沒用到過,算是自己的一次切身學習。(2)對比一下園友所述,我想我是否能講的更加詳盡呢?挑戰一下。(3)是否能夠讓讀者理