maltrail v0.10.507版本:惡意流量檢測系統

阿新 • • 發佈:2018-12-19

Maltrail是一個惡意的流量檢測系統,利用公開可用的(黑色)列表包含惡意和/或一般可疑的跟蹤,以及從各種AV報告和自定義使用者定義列表編譯的靜態跟蹤,其中跟蹤可以是任何域名(例如zvpprsensinaix.com for Banjori惡意軟體),URL(例如http://109.162.38.120/harsh02)。exe(已知惡意可執行檔案)、IP地址(如185.130.5.231,已知攻擊者)或HTTP使用者代理頭值(如sqlmap,用於自動SQL注入和資料庫接管工具)。此外,它使用(可選的)高階啟發式機制,有助於發現未知威脅(例如新的惡意軟體)。

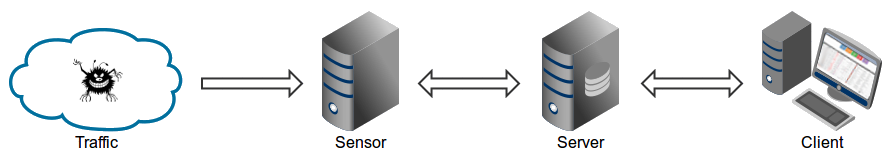

體系結構

Maltrail基於流量->感測器<-> Server <->客戶端架構。Sensor(s)是一個獨立的元件,執行在監控節點(例如,被動連線到SPAN/mirroring埠的Linux平臺,或者在Linux橋上透明地內聯)上,或者執行在獨立的機器(例如蜜罐)上,它“監控”黑名單項/路徑(例如域名、url和/或ip)的通過流量。如果匹配正確,它將事件詳細資訊傳送到(中央)伺服器,並將其儲存在相應的日誌目錄中(即配置部分中描述的LOG_DIR)。如果感測器與伺服器在同一臺機器上執行(預設配置),日誌將直接儲存到本地日誌目錄中。否則,它們將通過UDP訊息傳送到遠端伺服器(即配置部分中描述的LOG_SERVER)。

Maltrail基於流量->感測器<-> Server <->客戶端架構。Sensor(s)是一個獨立的元件,執行在監控節點(例如,被動連線到SPAN/mirroring埠的Linux平臺,或者在Linux橋上透明地內聯)上,或者執行在獨立的機器(例如蜜罐)上,它“監控”黑名單項/路徑(例如域名、url和/或ip)的通過流量。如果匹配正確,它將事件詳細資訊傳送到(中央)伺服器,並將其儲存在相應的日誌目錄中(即配置部分中描述的LOG_DIR)。如果感測器與伺服器在同一臺機器上執行(預設配置),日誌將直接儲存到本地日誌目錄中。否則,它們將通過UDP訊息傳送到遠端伺服器(即配置部分中描述的LOG_SERVER)。

sudo apt-get install python python-pcapy git

git clone https://github.com/stamparm/maltrail.git