青松資訊:Anonymous捲土重來 OpIcarus2018持續發威

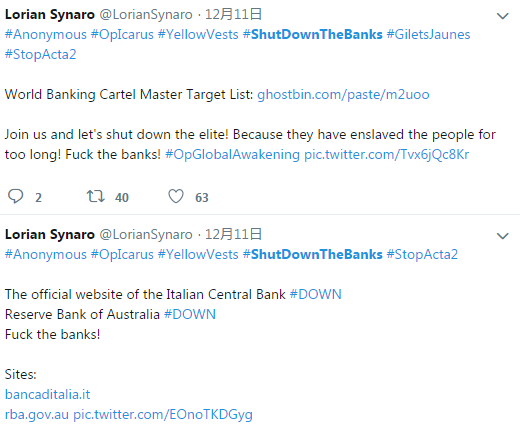

△兩條推特揭開攻擊的序幕

本月11日,疑似黑客組織Anonymous組織成員Lorian Synaro釋出了兩條推特。

13號,他在推特上呼籲更多人加入組織,並喊出口號、放出宣傳圖。嗯,和日常活動的推廣策略也差不多……但是你要是把這當成網路罪犯們的小打小鬧,那真的太天真。

△OpIcarus 的過去和如今

也許你還不知道, OpIcarus被認為是過去十年最成功的黑客攻擊行動之一,目標是全球無數的國際銀行和金融機構,甚至包括美國證券交易所。考慮到這一行動在過去一年半的大部分時間裡佔據了國際頭條, OpIcarus也被普遍認為是21世紀最大的匿名黑客行動之一,業界預期它將造成數千萬到數億美元的損失。

早在2015 - 2016年,該行動主要由幽靈小隊黑客(Ghost Squad Hackers)帶頭,他們擁有黑客發動大多數攻擊所需的技能、工具和技術。但實際上,這次行動實際上起源於巴基斯坦,是由一個名為“匿名捕食者(Anonymous Predators)”的黑客小組發起的,他們被指控為Anonymous組織另一個著名分支“紅色邪教”(Red Cult)的追隨者。

然而,快進到今天,行動主要由Lorian Synaro領導——也許是Anonymous在2018年發出的最大、最活躍、最具影響力的聲音。雖然這項行動還沒有完全普及,但網路上的各種活動人士正試圖傳播這個訊息,並開始呼籲追隨者參與進來——在過去的36個小時裡,全球數十家銀行*已經受到攻擊。“這是一項針對全球金融系統的行動,我們的目標是打擊腐敗和銀行犯罪。”Lorian Synaro表示,“我們需要很多人蔘與這個專案。”

*完整的受害者名單附於文末。

關於OpIcarus2018,“M1r0x”的Ghost Squad黑客表示,“OpIcarus 2016操作是成功的,許多銀行的業務被影響了幾個小時甚至幾天,OpIcarus2018版本是一個相當好的活動,它可以證明銀行是不安全的。”該行動後續還將針對各國政府,“如果2018年針對銀行的行動像2016年一樣成功,為什麼不再把它做大一點呢?”

△攻擊手段

據分析,OpIcarus實施的攻擊方式以DDoS為主,攻擊手段以CC和反射攻擊為主,攻擊時段一般集中於銀行所在地區的凌晨時分。嗯,也是非常典型DDoS攻擊的套路。

青松之前的推送中就曾提到,DDoS由於其肉雞資源的易於獲取、價格相對低廉,成為網路犯罪分子的常用工具。根據Arbor公司釋出的第十二份《全球基礎設施安全報告》,41%的企業和政府機構和60%的資料中心運營商報告他們所受到的DDoS攻擊超過了網際網路總頻寬。

△面對來勢洶洶的網路攻擊,我們如何應對?

歷史上,發動一次DDoS攻擊從未像現在這般容易,一次持續一小時的攻擊甚至僅需5美元(而這僅僅是2017年的資料)。

如今,我們人人都可能成為DDoS攻擊的受害者。因此將多層防禦體系DDoS防護產品作為保險性投資無疑必要且迫在眉睫。

一個顯而易見的事實是,面對那些足夠撐爆網路管道的資源耗盡型攻擊,只有一個方法可以讓你的機構免於威脅,那就是連上上游網際網路服務提供商(ISP)或者安全託管服務提供商(MSSP)進行雲上防禦。

充分的準備是抵禦DDoS攻擊的關鍵,你需要完成以下兩步來應對威脅。

一、

在本地部署應用層阻止DDoS攻擊,在本地部署環境能更有效保護那些最重要的服務。確保本地部署內嵌專用產品可以阻止外來DDoS攻擊及其他威脅。這些產品部署在防火牆之前,他們也可以用於阻止“受傷”主機訪問外部。

另外,由於DDoS攻擊發起時毫無徵兆,於是自動化便成為防範DDoS攻擊中的關鍵。本地部署產品需要能夠完成自動檢測,並在察覺即將被大規模容量耗盡型DDoS攻擊攻陷時,能夠通過雲信令(Cloud Signal)來請求雲上支援。

二、

下一步則是線上路被攻擊流量佔滿或者現場安全設定被攻陷之前,在雲上阻止容量耗盡型DDoS攻擊。理想的系統是這樣的,本地部署檢測設施在受到DDoS攻擊時,與上游通訊,動態重新規劃路由網路,將流量引入到清洗中心(scrubbing center),在那裡將惡意DDoS流量清洗掉,然後乾淨的流量再被引出。而這正是應對大規模攻擊的關鍵。

最後,雲上和本地部署兩個環境之間需要能夠進行智慧通訊,以阻止動態多重向量攻擊。你得確保解決方案能持續獲取威脅情報支援,以進行相應處理。

DDoS僅需要在規模上與你的網際網路管道同等大小,便可對所在組織網路安全產生影響。為最小化DDoS攻擊影響,始終開啟檢測和雲上自動緩解清洗當是明智之選。

DDoS其實是老生常談了,犯罪分子的技術手段其實也乏善可陳。但總是還有受害者中招,大概就是安全意識、安全防護沒有跟上企業發展。安全服務應該像保險一樣,深入到每一位企業管理人員的認知裡。這是在當前網路世界裡最大限度降低網路攻擊對自身業務影響的唯一辦法。

附:受攻擊的銀行名單(包括中國的幾家國有銀行)

▌參考資料來源:Rogue Media Labs、CNCERT。本文由青松雲安全原創編譯,如需轉載,請註明出處。