A survey on techical threat intelligence in the age of sophisticated cyber attacks

名詞解釋:

威脅情報(threat intelligence):威脅情報是針對一個已經存在或正在顯露的威脅或危害資產的行為的,基於證據知識的,包含情境、機制、影響和應對建議的,用於幫助解決威脅或危害進行決策的知識威脅不太好理解,說白了就是提前知道黑客可能進攻的資訊,簡單的說,我們經常可以從CERT、安全服務廠商、防病毒廠商、政府機構和安全組織那裡看到安全預警通告、漏洞通告、威脅通告等等,這些都屬於典型的安全威脅情報。

APT(Advanced Persistent Threat)攻擊:是指高階持續性威脅。 利用先進的攻擊手段對特定目標進行長期持續性網路攻擊的攻擊形式,APT攻擊的原理相對於其他攻擊形式更為高階和先進,其高階性主要體現在APT在發動攻擊之前需要對攻擊物件的業務流程和目標系統進行精確的收集。在此收集的過程中,此攻擊會主動挖掘被攻擊物件受信系統和應用程式的漏洞,利用這些漏洞組建攻擊者所需的網路,並利用0day漏洞進行攻擊。

TTP:Tactics, Techniques and Procedures

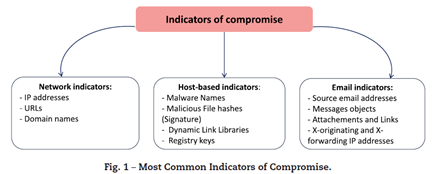

IOC(Indicators of Compromise) 入侵威脅指標: are pieces of forensic data, such as data found in system log entries or files, that identify potentially malicious activity on a system or network

一個更多的定義將模型分為四類:Strategic threat intelligence,Operational threat intelligence,Tactical threat intelligence, Technical threat intelligence

威脅情報可以細分為下面四類:

Strategic threat intelligence:是一種頂層的資訊被決策者使用的威脅情報,它是用於識別當前的風險和識別將來的風險。Strategic TI 一般是以報告,交流,簡報。

Operational threat intelligence:是一種資訊關於特別的潛在的對組織的攻擊的威脅情報,如有組織的攻擊。一般是由高水平的資訊保安團隊使用

Tactical threat intelligence:關於攻擊者使用的技術和過程的情報。由安全相應員處理,用於確保防禦已經準備好了。

Technical threat intelligence(TTI):

論文主要介紹了威脅情報分析與調查。首先論文提出,今天網路攻擊需要一種新的安全防禦手段。傳統的基於啟發式和簽名的靜態分析方法不再適用於新生成的具有彈性,複雜性以及逃避屬性的新威脅。因此,組織需要收集以及分享實時的網路威脅資訊,並且將它傳遞到威脅情報中心以防止攻擊,或者至少執行及時的災難恢復。威脅情報中心(Threat Intelligence TI)基於證據(evidence)知識來識別威脅。對於使用威脅情報中心,現在已經達成了共識。接著論文說明今天安全供應商都爭相提出一系列不同的威脅情報中心產品,特別關注於技術威脅情報中心(TTI)。儘管已經被大量的使用,但是對於它是什麼,以及怎麼使用缺乏一致的觀點。缺乏對情報中心的理解,組織需要可能存在花費大量的時間和金錢後還是沒有能夠解決安全問題的風險。這篇文章主要區分一些已經存在的威脅情報中心的型別。特別集中在TTI問題,形成調查,趨勢和標準。這一篇論文同樣解釋了為什麼在不同組織之間不願意分享威脅情報中心的原因。這篇文章同樣解釋了為什麼所有的威脅情報中心具有相同的標準可以提高TTI的質量。論文最後評估了一些流行的開源威脅情報中心工具,對比了他們之間的特性。儘管TTI的流行,但是仍然存在很多問題。這其中主要和IOC的質量有關。

論文評估了大部分流行的開源或者免費的威脅情報工具,發現

- 和我們所認識的不同,在TI之間快速得到分享並不能充分的避免目標攻擊。因為如果威脅只使用一次有針對性的攻擊,更快的分享IOC將不會解決這個問題。事實上有目標的攻擊需要有目標的防禦。

- 在不同組織之間分享威脅情報中心的關鍵是信任

- 在分享威脅情報中心的時候需要一個統一的標準,這樣可以提高威脅資料的質量

- 每一個不同的組織選擇不同的威脅情報中心工具不同,取決於具體的組織。

不同組織不願意分享威脅情報中心的原因?

擔心負面影響

隱私問題

質量問題

不信任參與者

相信事件是不值得分享大的

預算問題

……