區域網IP查詢

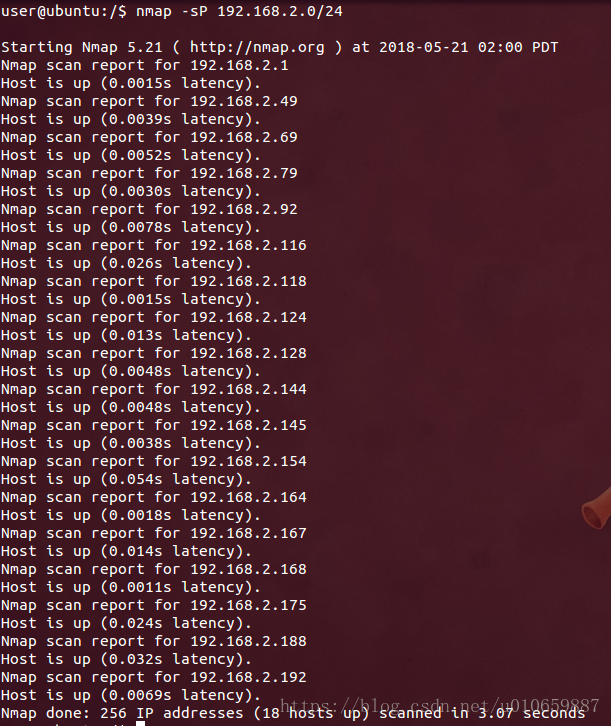

1.linux區域網ip查詢

nmap -sP 192.168.1.0/24 查詢192.168.1段內可ping通的所有ip並列印到螢幕上,還有很多引數,具體如下:

-iL <inputfilename>:從主機/網路列表中輸入

-iR <num hosts>:選擇隨機目標

--exclude <host1 [,host2] [,host3],...>:排除主機/網路

--excludefile <exclude_file>:從檔案中排除列表

HOST DISCOVERY:

-sL:列表掃描 - 僅列出要掃描的目標

-sP:Ping掃描 - 不要進一步確定主機是否線上

-P0:將所有主機視為線上 - 跳過主機發現

-PS / PA / PU [portlist]:指定埠的TCP SYN / ACK或UDP發現探測

-PE / PP / PM:ICMP回顯,時間戳和網路掩碼請求發現探測

-n / -R:永遠不要做DNS解析/始終解析[預設:有時解析]

SCAN技術:

-sS / sT / sA / sW / sM:TCP SYN / Connect()/ ACK / Window / Maimon掃描

-sN / sF / sX:TCP Null,FIN和Xmas掃描

- -scanflags <flags>:自定義TCP掃描標誌

-sI <zombie host [:probeport]>:idlescan

-sO:IP協議掃描

-b <ftp中繼主機>:FTP反彈掃描

埠規範和掃描順序:-p

<埠範圍>:僅掃描指定的埠

例如:-p22; -p1-65535; -p U:53,111,137,T:21-25,80,139,8080

-F:快速 - 僅掃描nmap-services檔案中列出的埠)

-r:連續掃描埠 - 不隨機化

服務/版本檢測:

-sV:探測器開啟埠以確定服務/版本資訊 -

顛覆光源:限制為最可能的探測以便更快識別

--version-all:嘗試每個探測器進行版本檢測

--version-trace:顯示詳細版本掃描活動(用於除錯)

作業系統檢測:

-O:啟用作業系統檢測

--osscan-限制:限制作業系統檢測到有前途的目標

--osscan-guess:更加積極地猜測作業系統

時序和效能:

-T [0-6]:設定時序模板(越快越快)

--min-hostgroup / max-hostgroup <msec>:並行主機掃描組大小

--min-parallelism / max-parallelism <msec>:探測器並行化

--min-rtt-timeout / max-rtt-timeout / initial-rtt -timeout <msec>:指定

探測往返時間。

--host-timeout <msec>:在此長時間後放棄目標

- 掃描延遲/ - 最大掃描延遲<msec>:調整探頭之間的延遲

防火牆/ IDS洩露和防範:

-f; --mtu <val>:片段資料包(可選w /給定MTU)

-D <decoy1,decoy2 [,ME],...>:用誘餌隱藏掃描

-S <IP_Address>:欺騙源地址

-e <iface >:使用指定的介面

-g / - source-port <portnum>:

--data-length <num>:將隨機資料附加到傳送的資料包

--ttl <val>:設定IP生存時間欄位

--spoof-mac <MAC地址,字首或供應商名稱:欺騙您的MAC地址

OUTPUT:

-oN / -oX / -oS / -oG <file>:輸出掃描分別以正常的XML,s | <rIpt kIddi3

和Grepable格式顯示給定的檔名。

-oA <basename>:一次輸出三種主要格式

-v:提高詳細程度(使用兩次以獲得更多效果)

-d [level]:設定或增加除錯級別(最多9個有意義)--

packet-trace :顯示所有傳送和接收的資料包

--iflist:列印主機介面和路由(用於除錯)

--append-output:附加到而不是clobber指定的輸出檔案

--resume <filename>:恢復中止掃描

--stylesheet <path / URL>:XSL樣式表將XML輸出轉換為HTML

--no-stylesheet:防止Nmap從關聯帶有XML輸出的XSL樣式表

MISC:

-6:啟用IPv6掃描

-A:啟用作業系統檢測和版本檢測

--datadir <dirname>:指定自定義Nmap資料檔案位置

--send-eth / - send-ip:使用原始乙太網幀或IP資料包傳送資料包

--privileged:假定使用者具有完全特權

-V:列印版本號

-h:列印此幫助摘要頁面

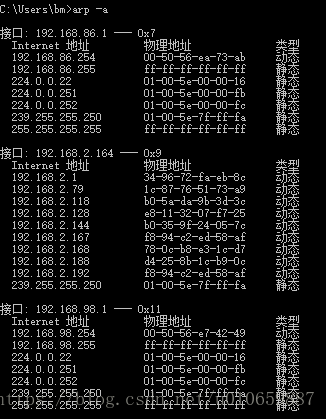

2.windows ip查詢

命令列下執行 arp -a

也可以使用Netscan.Chs軟體查詢