JBoss 5.x/6.x 反序列化漏洞(CVE-2017-12149)

該漏洞為 Java反序列化錯誤型別,存在於 Jboss 的 HttpInvoker 元件中的 ReadOnlyAccessFilter 過濾器中。該過濾器在沒有進行任何安全檢查的情況下嘗試將來自客戶端的資料流進行反序列化,從而導致了漏洞。

環境

JBoss 5.x/6.x 自行安裝

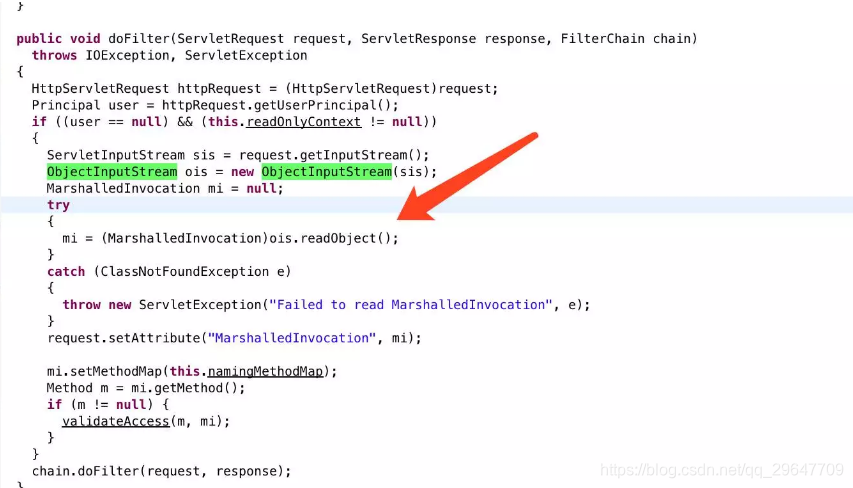

漏洞原理

該漏洞出現在/invoker/readonly請求中,伺服器將使用者提交的POST內容進行了Java反序列化:

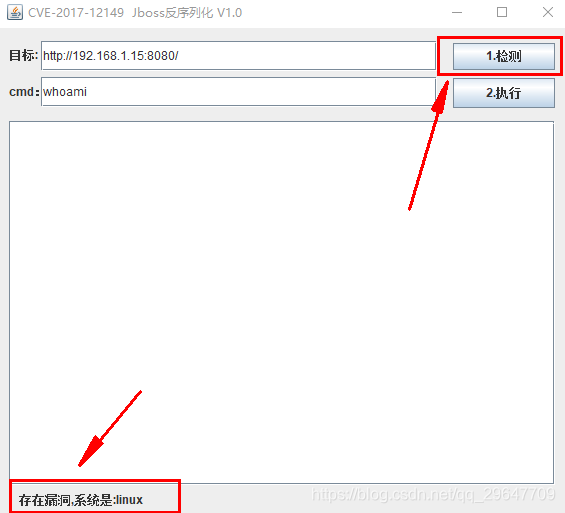

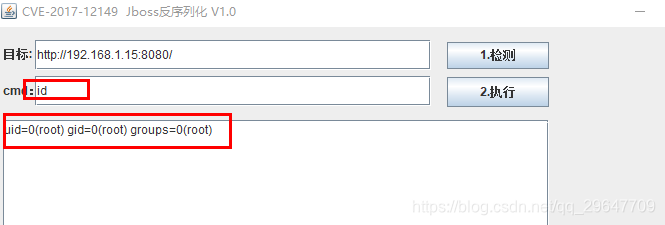

漏洞檢測和利用

檢測:

利用:

專案地址:

https://github.com/yunxu1/jboss-_CVE-2017-12149

參考連結:

https://github.com/vulhub/vulhub/tr ee/master/jboss/CVE-2017-12149

ee/master/jboss/CVE-2017-12149

相關推薦

JBoss 5.x/6.x 反序列化漏洞(CVE-2017-12149)

該漏洞為 Java反序列化錯誤型別,存在於 Jboss 的 HttpInvoker 元件中的 ReadOnlyAccessFilter 過濾器中。該過濾器在沒有進行任何安全檢查的情況下嘗試將來自客戶端的資料流進行反序列化,從而導致了漏洞。 環境 JBoss 5.x/

JBoss 4.x JBossMQ JMS 反序列化漏洞(CVE-2017-7504)

Red Hat JBoss Application Server 是一款基於JavaEE的開源應用伺服器。JBoss AS 4.x及之前版本中,JbossMQ實現過程的JMS over HTTP Invocation Layer的HTTPServerILServlet.java檔

Weblogic 小於10.3.6 'wls-wsat' XMLDecoder 反序列化漏洞(CVE-2017-10271)

之前本來複現過一次的,結果後來資料丟了,只好再來一遍。 沒找到在linux下命令列安裝的方法,於是直接在windows上安裝算了。 12.2.1.2.0下載: https://download.oracle.com/otn/nt/middleware/12c/12212/fmw_

Weblogic XMLDecoder 反序列化漏洞(CVE-2017-10271)檢測與利用復現

Weblogic的WLS Security元件對外提供webservice服務,其中使用了XMLDecoder來解析使用者傳入的XML資料,在解析的過程中出現反序列化漏洞,導致可執行任意命令。 漏洞環境搭建 可以參考: https://blog.csdn.net/q

WebLogic反序列化漏洞(CVE-2017-3248)

使用Java 7和Java 8均可成功復現。 漏洞復現 先啟動weblogic(終端#1) ➜ base_domain ./startWebLogic.sh 在某埠監聽(接收反彈shell) ➜ ysoserial nc -klv 7777 Listeni

Jboss反序列化漏洞復現(CVE-2017-12149)

Jboss反序列化漏洞復現(CVE-2017-12149) 一、漏洞描述 該漏洞為Java反序列化錯誤型別,存在於jboss的HttpInvoker元件中的ReadOnlyAccessFilter過濾器中。該過濾器在沒有進行任何安全檢查的情況下嘗試將來自客戶端的資料流進行反序列化,從而導致了漏洞。 二、

ActiveMQ反序列化漏洞(CVE-2015-5254)復現

0x00 漏洞前言 Apache ActiveMQ是美國阿帕奇(Apache)軟體基金會所研發的一套開源的訊息中介軟體,它支援Java訊息服務,叢集,Spring Framework等。Apache ActiveMQ 5.13.0

Apache Shiro 1.2.4反序列化漏洞(CVE-2016-4437)復現

# Apache Shiro 1.2.4反序列化漏洞(CVE-2016-4437)復現 ## 環境搭建 ``` docker pull medicean/vulapps:s_shiro_1 docker run -d -p 8080:8080 medicean/vulapps:s_shiro_1

WebLogic 10.3.6.0 升級反序列化漏洞補丁

成功 wget命令 下載 攻擊 generic 價格 server move 被黑 由於最近比特幣被炒到近乎不可思議的價格,所以網絡上的肉雞都被黑產們一個個培養成了挖礦雞。今兒就聊聊如何進行WebLogic10的反序列化漏洞的升級方法。 1、修改bsu.sh 把內存

weblogic AND jboss 反序列化漏洞

我們 cat logic -- ram icc 訪問 web訪問 驗證 C:\Program Files\Java\jboss-4.2.3.GA\server\default\deploy\http-invoker.sar\invoker.war\WEB-INF serve

php反序列化漏洞繞過魔術方法 __wakeup

prot poc cte enc repo private 成員 .html blank 0x01 前言 前天學校的ctf比賽,有一道題是關於php反序列化漏洞繞過wakeup,最後跟著大佬們學到了一波姿勢。。 0x02 原理 序列化與反序列化簡單介紹 序列化:把復雜的數據

小白審計JACKSON反序列化漏洞

ces serialize 簡單 mage 簡單介紹 rac led 代碼審計 ble 1. JACKSON漏洞解析 poc代碼:main.java import com.fasterxml.jackson.databind.ObjectMapper; import co

PHP反序列化漏洞學習

exc tof target fun 反序 ring 內容 style 字符串 serialize:序列化 unserialize: 反序列化 簡單解釋: serialize 把一個對象轉成字符串形式, 可以用於保存 unserialize 把serialize序列化後的字

XMLDecoder反序列化漏洞

xmldecoder java 反序列化 Java 調用XMLDecoder解析XML文件的時候,存在命令執行漏洞。樣例XML文件如下所示:<?xml version="1.0" encoding="UTF-8"?> <java version="1.8.0_131" class

PHP反序列化漏洞

發生 arc arr 再看 記錄 php7 數據化 tostring 又能 聊一聊PHP反序列化漏洞 2016年11月4日 反序列化漏洞在各種語言中都較為常見,下面就簡單聊一聊PHP的反序列化漏洞(PHP對象註入)。第一次了解這個洞還是在某次ctf上,就簡單記錄下個人理解

Typecho 反序列化漏洞導致前臺 getshell

typecho 反序列化漏洞導致前臺 getshell前言最早知道這個漏洞是在一個微信群裏,說是install.php文件裏面有個後門,看到別人給的截圖一看就知道是個PHP反序列化漏洞,趕緊上服務器看了看自己的博客,發現自己也中招了,相關代碼如下:然後果斷在文件第一行加上了die:<?php die(‘

java反序列化漏洞的檢測

spa div ria comm span Coding python odin ima 1、首先下載常用的工具ysoserial 這邊提供下載地址:https://jitpack.io/com/github/frohoff/ysoserial/master-v0.0.5-

Serializable 指示一個類可以序列化;ICloneable支持克隆,即用與現有實例相同的值創建類的新實例(接口);ISerializable允許對象控制其自己的序列化和反序列化過程(接口)

att 文本 所有 可能 成員 強制 void inter 適用於 Serializable : 序列化是指將對象實例的狀態存儲到存儲媒體的過程。在此過程中,先將對象的公共字段和私有字段以及類的名稱(包括類所在的程序集)轉換為字節流,然後再把字節流寫入數據流。在隨後對對象進

java反序列化漏洞原理研習

java程序 out import 修改 sed 判斷 pub 發現 commons 零、Java反序列化漏洞 java的安全問題首屈一指的就是反序列化漏洞,可以執行命令啊,甚至直接getshell,所以趁著這個假期好好研究一下java的反序列化漏洞。另外呢,組裏多位大

Java反序列化漏洞的挖掘、攻擊與防禦

body per 所有 http 操作 www except ride 方法 一、Java反序列化漏洞的挖掘 1、黑盒流量分析: 在Java反序列化傳送的包中,一般有兩種傳送方式,在TCP報文中,一般二進制流方式傳輸,在HTTP報文中,則大多以base64傳輸。因而在流量中