802.1X高階配置

部署VLAN和ACL

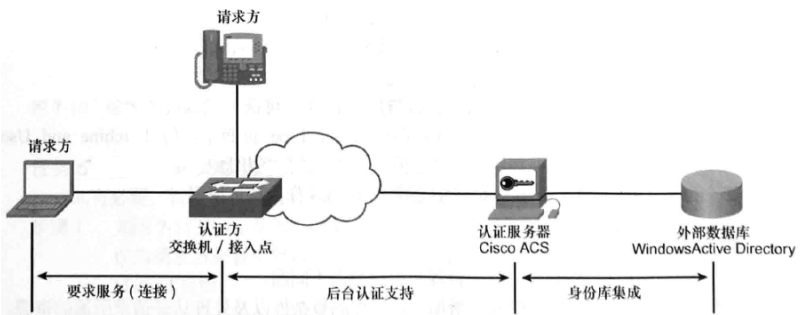

Cisco Catalyst交換機(認證方)和Cisco ACS(認證伺服器)具備動態分配VLAN或者ACL的能力。

Cisco ACS可以將某個使用者分配給指定的VLAN,或應用ACL過濾該使用者的流量。使用者成功通過802.1X認證後,Cisco ACS向交換機發送Radius屬性資訊,有交換機負責VLAN的動態分配。

配置動態VLAN和ACL時,需要完成以下工作:

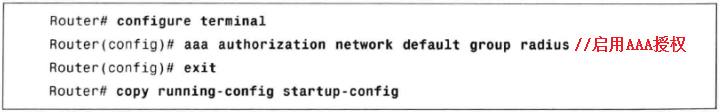

1. 為交換機配置授權

2. 為Cisco ACS配置VLAN(可選)

3. 為交換機配置ACL(可選)

4. 為Cisco ACS配置ACL(可選)

注意:

• 在配置VLAN和ACL之前,需要確保當前環境還部署了其他訪問控制手段,即動態VLAN和其他安全措施配合使用。

• 如果當前環境沒有配置其他的安全措施,應該考慮採用動態ACL,或者將動態VLAN和動態ACL配合使用。

參與EAP-TLS認證的裝置及角色:

根據上圖中所示,Cisco ACS將SW(認證方)連線請求方的介面分配給VLAN10,併為資料庫中位於Group1中的使用者動態指定ACL,ACL的設定為放行HTTP、DNS、PING流量。另外,假設已經為SW和ACS配置好的相關Radius引數,SW已經配置了基本的埠認證。

配置:

1、為交換機配置授權

另外,若SW沒有配置802.1X或者ACS沒有配置自動VLAN,可以將埠分配給預設VLAN,如下配置:

Cisco交換機的MAC身份驗證旁路(MAB)技術介紹:

SW可以根據使用者的MAC地址進行身份的驗證,這種技術叫做MAC身份驗證旁路。但802.1X驗證失敗時,SW可以嘗試採用MAB對客戶進行認證,在ACS資料庫中存在MAC列表,啟用MAB的SW使用客戶裝置的MAC地址作為身份憑證和該列表比較,如果列表中存在該MAC地址,則對該使用者授權,當客戶裝置連線到SW的802.1X埠時,它將向SW傳送乙太網幀,其中包含MAC地址,SW轉發給ACS後,ACS驗證其身份,從而授予一定的許可權。

MAB也可進行重認證,其過程與802.1X客戶的重認證過程相同,重認證基於一種稱為會話超時的Radius屬性,當授權期結束後,客戶連線將中斷。

如果啟用MAB的SW埠收到了EAPOL包,說明該埠連線客戶支援802.1X,SW將改用802.1X進行認證,如果802.1X埠連線到採用MAB的認證埠,客戶將不被取消授權而埠連線,但是在重認證階段,就會使用802.1X而不是使用MAB了。

MAB的特點:

802.1X認證:僅當埠啟用802.1X認證時,才能啟用MAB

訪客VLAN:若客戶裝置不能提供合法額MAC地址,SW將把它分配到預先配置的訪客VLAN

受限VLAN:對SW的802.1X埠而言,若採用MAB對客戶身份進行驗證,則無法將其分配到受限VLAN中

埠安全:MAB可以與埠安全配合使用

語音VLAN:MAB也可以和語音VLAN配合使用

VLAN成員策略伺服器(VMPS):802.1X與VMPS互斥,二者不能同時使用

私有VLAN:可以將某個埠劃分到私有VLAN中,併為其配置MAB

配置WEB認證:

配置多主機模式(單主機模式為預設模式,不需要配置):

由於一臺裝置通過認證後,該埠就授權了,所以最好和埠安全配合使用。

配置多認證模式(由於每個主機都需要認證,所以不需要使用埠安全)

在使用dot1x host-mode 之前,必須開啟在埠開啟802.1X認證。

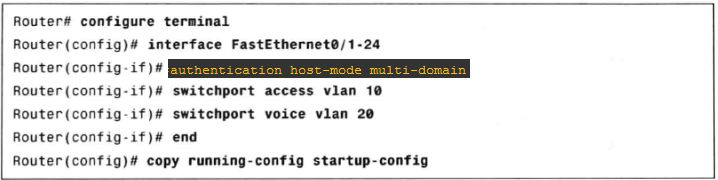

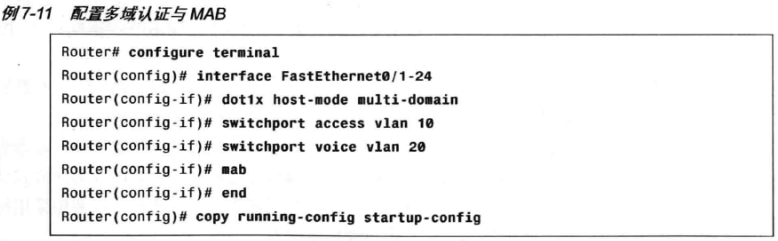

配置多域認證(VLAN10使用者資料VLAN供PC使用,VLAN20用於語音VLAN,供IP電話使用)

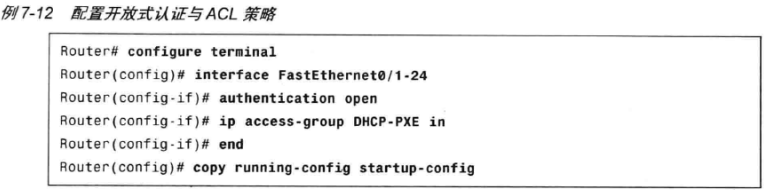

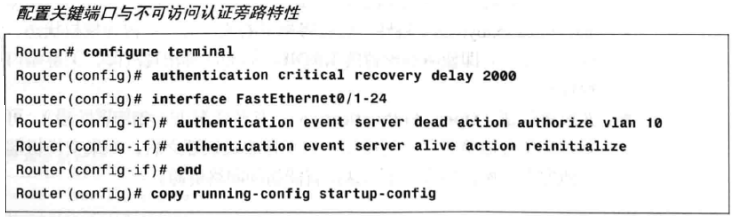

配置應急開發策略:關鍵埠、開放式認證

管理員可以通過介面配置命令authentication open啟用開放式認證。

解決802.1X相容性問題:區域網喚醒技術(WoL,Wake on LAN)

不支援802.1X的IP電話

遠端引導技術