CGfsb writeup 格式化字串漏洞的簡單利用

如果對格式化字串漏洞不怎麼了解,推薦看《灰帽黑客》這本書,也可以看看我部落格裡的 https://blog.csdn.net/qq_43394612/article/details/84900668

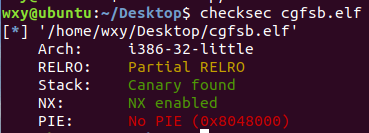

拿到題目,先看下開啟了什麼保護措施

沒有開啟PIE

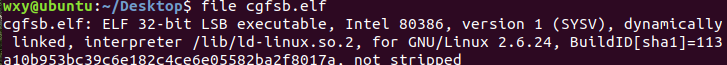

file下

是動態連結

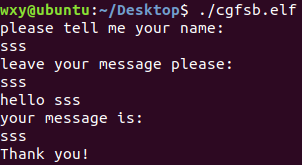

執行下

就是讓你先輸入name,再輸入message就完事了。

放到IDA裡看一下。

很明顯是格式化字串漏洞,點進pwnme這個變數看一下。

在.bss段的全域性變數,因為沒有開啟PIE,那就好辦了,pwnme這個全域性變數的地址是不會變的。

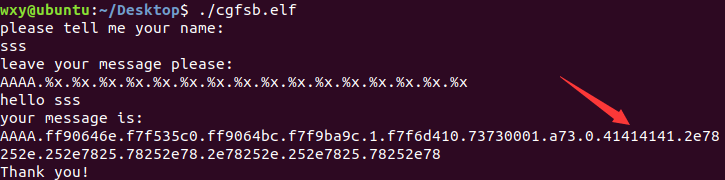

先確定下偏移量:

這裡的偏移量是10。

下面就可以寫exp了

這裡提供的利用指令碼是用python寫的,借用了pwntools這個庫,這個庫可以很方便的編寫利用指令碼。關於pwntools的用法網上有很多,推薦看官方文件

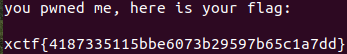

執行下exp,即可得到flag:

相關推薦

CGfsb writeup 格式化字串漏洞的簡單利用

如果對格式化字串漏洞不怎麼了解,推薦看《灰帽黑客》這本書,也可以看看我部落格裡的 https://blog.csdn.net/qq_43394612/article/details/84900668 拿到題目,先看下開啟了什麼保護措施 沒有開啟PIE file下 是動態連結 執行

pwn初識格式化字串漏洞

格式化字串漏洞通常情況下是由printf函式產生的; 正常情況下我們用printf函式輸出字串時是這樣的: char a[100]="fmtstr"; int b=12,c=666; printf("%s %d %x",a,b,c); 但是有時是出於方便會直接輸出字串: char s

Python Web之flask session&格式化字串漏洞!

這是在參加百越杯CTF遇到的一道題目,其中涉及到兩個python安全相關的知識點,在此做一個總結。 flask session問題 由於 flask 是非常輕量級的 Web框架 ,其 session 儲存在客戶端中(可以通過HTTP

格式化字串漏洞原理詳解

菜雞剛學總結下,方便複習。 理解這個漏洞的原理,你需要有彙編層面的函式呼叫和函式的引數傳遞知識。如果你不清楚函式的引數是如何傳遞的,可以看《加密與解密》的逆向分析技術篇,也可以參考我部落格裡的(https://blog.csdn.net/qq_43394612/article/detai

2017湖湘杯pwn200_wp_格式化字串漏洞

本文是格式化字串漏洞的利用,題目為2017年湖湘杯pwn200,題目檔案 0x0001 看檔案型別為elf檔案,用 binwalk 檢視一下: 一個32位的檔案,用IDA看看: main函式: sub_80485CD(): 這裡可以大致知道這個程式

某道Pwn(格式化字串漏洞)

格式化字串漏洞近幾年出現頻率少了,但是一些 CTF 中還有涉及,就當玩玩好了。 首先看這一段程式碼,什麼比賽的題我忘了: #include <stdio.h> int main(void) { int flag = 0; i

格式化字串漏洞執行任意程式碼分析

首先使用vc++6.0編譯一個程式FormatStr.exe,原始碼: 程式碼: _#include <stdio.h> #include <string.h> int main (int argc, char *argv[]) { cha

Linux pwn入門教程(6)——格式化字串漏洞

0x00 printf函式中的漏洞 printf函式族是一個在C程式設計中比較常用的函式族。通常來說,我們會使用printf([格式化字串],引數)的形式來進行呼叫,例如 char s[20] = “Hello world!\n”; printf(“%s”, s);

格式化字串漏洞 format string exploit(一)

本文系原創,轉載請說明出處 本文為基於CTF WIKI的PWN學習 0x00 格式化字串原理 先附一張經典的圖,如下 其棧上佈局如下: some value 3.14 123456 addr of "red

簡單利用filetype進行文件上傳

filetype webshell 文件上傳 對於文件上傳大家都很熟悉了,畢竟文件上傳是獲取webshell的一個重要方式之一,理論性的東西參考我的另一篇匯總文章《淺談文件解析及上傳漏洞》,這裏主要是實戰補充一下理論內容——filetype漏洞! filetype漏洞主要是針對conte

CVE-2017-11882漏洞 Msf利用復現

service serve emctl ssi 激活工具 本機 cal ret 目前 中午時候收到了推送的漏洞預警,在網上搜索相關信息看到很多大牛已經開發出生成doc文檔的腳本和msf的poc,本文記錄CVE-2017-11882 漏洞在 Msf下的利用。 0x00 漏

格式化字符串利用小結

remote mar call scanf 改變 roc 成功 add payload 格式化字符串利用小結 格式化字符串漏洞基本原理: Printf()函數的一般形式為printf(“format”,輸出表列),其第一個參數就是格式化字符串,用來告訴程序以什麽格式進行輸出

實戰講解XXE漏洞的利用與防禦策略

gcd oam copyright 解析xml MQ 包括 實驗 將他 Coding 現在許多不同的客戶端技術都可以使用XMl向業務應用程序發送消息,為了使應用程序使用自定義的XML消息,應用程序必須先去解析XML文檔,並且檢查XML格式是否正確。當解析器允許XML外部實體

python3 importlib模塊簡單利用

spl nic div blog pat name importlib 其中 source importlib作用:根據字符串形式導入模塊,並且找到其中的類並執行 import importlib # m = importlib.import_module("s

你的數據安全麽?Hadoop再曝安全漏洞| 黑客利用Hadoop Yarn資源管理系統未授權訪問漏洞

分布式摘要: 4月30日,阿裏雲發現,俄羅斯黑客利用Hadoop Yarn資源管理系統REST API未授權訪問漏洞進行攻擊。 Hadoop是一款由Apache基金會推出的分布式系統框架,它通過著名的 MapReduce 算法進行分布式處理,Yarn是Hadoop集群的資源管理系統。4月30日,阿裏雲發現,俄

CVE-2012-2122-Mysql身份認證漏洞及利用

info mean sync number mat default thread don acc 一、漏洞簡介 當連接MariaDB/MySQL時,輸入的密碼會與期望的正確密碼比較,由於不正確的處理,會導致即便是memcmp()返回一個非零值,也會使MySQL認為兩個密碼是

Rsync未授權訪問漏洞的利用和防禦

fas 分享圖片 敏感信息泄露 syn name src com 敏感信息 驗證 首先Rsync未授權訪問利用 該漏洞最大的隱患在於寫權限的開啟,一旦開啟了寫權限,用戶就可以,用戶就可以利用該權限寫馬或者寫一句話,從而拿到shell。 我們具體來看配置文件的網相關選項(

python格式化字串含義

字串格式化符號含義 符 號 說 明 %c &nb

Python3 輸出格式化字串

Python3 輸出格式化字串 佔位符 我們經常會輸出類似‘你好,xxx!你的成績是xxx,全班排名為xxx’的字串。 在Python中,採用了%來實現,例子如下: >>> '你好, %s, 你的成績是:%d, 全班排名為:第%d名' % ('小明', 88,

Android/Java格式化字串

1$s // String %1$d // int //R.string.old: <string name="old">我今年%1$d歲了</string> String sAgeFormat = getResources().getString(R.string.