資料安全治理中的資料安全審計與稽核技術

資料安全稽核是安全管理部門的重要職責,以此保障資料安全治理的策略和規範被有效執行和落地,以確保快速發現潛在的風險和行為。但資料稽核在大型企業或機構超大規模的資料流量、龐大的資料管理系統和業務系統數量面前,也面臨著很大的技術挑戰。

資料所面臨的威脅與風險是動態變化的過程,***環節、***方式、***目標均隨著時間不斷演進。這也就要求我們的防護體系、治理思路不能墨守成規,更不能一成不變。所以資料安全治理的過程中我們始終要具備一項關鍵能力--完善的審計與稽核能力。通過審計與稽核的能力來幫助我們掌握威脅與風險的變化,明確我們的防護方向,進而調整我們的防護體系,優化防禦策略,補足防禦薄弱點,使防護體系具備動態適應能力,真正實現資料安全防護。

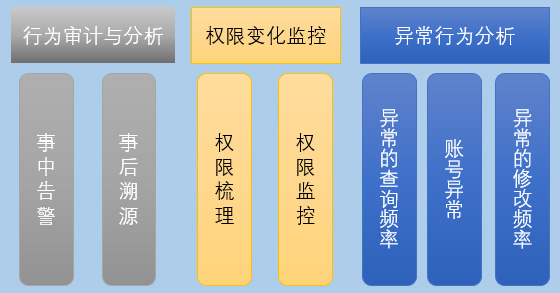

組成,分別是“行為審計與分析”、“許可權變化監控”、“異常行為分析”。

資料的安全審計和稽核機制由三個環節

行為審計與分析

在資料安全治理的思路下,我們建設資料安全防護體系時必須具備審計能力。利用資料庫協議分析技術將所有訪問和使用資料的行為全部記錄下來,包括賬號、時間、IP、會話、操作、物件、耗時、結果等等內容。一套完善的審計機制能夠為資料安全帶來兩個價值:

1、事中告警

資料的訪問、使用、流轉過程中一旦出現可能導致資料外洩、受損的惡意行為時,審計機制可以第一時間發出威脅告警,通知管理人員。管理人員在第一時間掌握威脅資訊後,可以針對性的阻止該威脅,從而降低或避免損失。所以,審計機制必須具備告警能力,可以通過郵件、簡訊等方式發出告警通知。

為實現事中告警能力,審計系統需要能夠有效識別風險威脅,需要具備下列技術:

漏洞***檢測技術:針對CVE公佈的漏洞庫,提供漏洞特徵檢測技術;

SQL注入監控技術:提供SQL注入特徵庫;

口令***監控:針對指定週期內風險客戶端IP和使用者的頻次性登入失敗行為監控;

高危訪問監控技術:在指定時間週期內,根據不同的訪問來源,如:客戶單IP、資料庫使用者、MAC地址、作業系統、主機名,以及應用關聯的使用者、IP等元素設定訪問策略;

高危操作控制技術:針對不同訪問來源,提供對資料庫表、欄位、函式、儲存過程等物件的高危操作行為監控,並且根據關聯表個數、執行時長、錯誤程式碼、關鍵字等元素進行限制;

返回行超標監控技術:提供對敏感表的返回行數監控;

SQL例外規則:根據不同的訪問來源,結合指定的非法SQL語句模板新增例外規則,以補充風險規則的不足,形成完善的審計策略。

2、事後溯源

資料的訪問、使用過程出現資訊保安事件之後,可以通過審計機制對該事件進行追蹤溯源,確定事件發生的源頭(誰做的?什麼時間做的?什麼地點做的?),還原事件的發生過程,分析事件造成的損失。不但能夠對違規人員實現追責和定責,還為調整防禦策略提供非常必要的參考。所以,審計機制必須具備豐富的檢索能力,可以將全要素作為檢索條件的查詢功能,方便事後溯源定位。

一套完善的審計機制是基於敏感資料、策略、資料流轉基線等多個維度的集合體,對資料的生產流轉,資料操作進行監控、審計、分析,及時發現異常資料流向、異常資料操作行為,並進行告警,輸出報告。

許可權變化監控

賬號和許可權總是動態被維護的,在成千上萬的資料賬號和許可權下,如何快速瞭解在已經完成的賬號和許可權基線上增加了哪些賬號,賬號的許可權是否變化了,這些變化是否遵循了合規性保證。需要通過靜態的掃描技術和視覺化技術幫助資訊保安管理部門完成這種賬號和許可權的變化稽核。

許可權變化監控是指監控所有賬號許可權的變化情況,包括賬號的增加和減少,許可權的提高和降低,是資料安全稽核的重要一環。對許可權變化進行監控,對抵禦外部提權***,對抵禦內部人員私自調整賬號許可權進行違規操作均是必不可少的關鍵能力。

許可權變化監控能力的建立分為兩個階段,第一是許可權梳理,第二是許可權監控。

1、許可權梳理

結合人工和靜態掃描技術,對現有賬號情況進行詳細梳理,梳理結果形成賬號和許可權基線,該基線的調整必須遵循規章制度的合規性保障。通過視覺化技術幫助管理人員直觀掌握環境中所有賬號及對應的許可權情況。

2、許可權監控

賬號和許可權基線一旦形成,即可通過掃描技術對所有賬號及許可權進行變化監控。監控結果與基線進行對比,一旦出現違規變化(未遵循規章制度的私自調整許可權)會通過視覺化技術和告警技術確保管理人員第一時間可以得到通知。

異常行為分析

在安全稽核過程中,除了明顯的資料***行為和違規的資料訪問行為外,很多的資料***和非法訪問是掩蓋在合理的授權下的,這就需要通過一些資料分析技術,對異常性的行為進行發現和定義,這些行為往往從單個的個體來看是合法的。

對於異常行為,可以通過兩種方式,一種是通過人工的分析完成異常行為的定義;一種是對日常行為進行動態的學習和建模,對於不符合日常建模的行為進行告警。

下表是列舉幾種異常行為的定義:

異常行為分析機制的建立對分析、尋找“好人中的壞人”非常關鍵,同時也是防禦體系、防禦策略調整的重要參考內容。