003.Docker容器管理

阿新 • • 發佈:2018-12-28

一 docer執行應用

1.1 常見容器執行

1 [email protected]:~# docker #檢視docker相關命令 2 [email protected]:~# docker run -d -p 80:80 httpd #從docker hub下載httpd映象,啟動httpd容器,並將容器的80埠對映到宿主機的80埠 3 [email protected]:~# docker run centos:7 echo "hello world" 4 hello worlddocker容器可以理解為在沙盒中執行的程序。這個沙盒包含了該程序執行所必須的資源,包括檔案系統、系統類庫、shell 環境等等。但這個沙盒預設是不會執行任何程式的。你需要在沙盒中執行一個程序來啟動某一個容器。這個程序是該容器的唯一程序,所以當該程序結束的時候,容器也會完全的停止。

1 [email protected]:~# docker ps #檢視執行的容器情況引數說明:

- CONTAINER ID:容器ID

- NAMES:自動分配的容器名稱

1 [email protected]:~# docker logs 634cf027ad85 #檢視容器內的標準輸出 2 [email protected]:~# docker stop 634cf027ad85 #停止容器 3 [email protected]:~# docker ps #再次檢視注意:

1.2 互動式執行容器

1 [email protected]:~# docker run -i -t centos:7 /bin/bash各個引數解析:

- -t:在新容器內指定一個偽終端或終端。

- -i:允許你對容器內的標準輸入 (STDIN) 進行互動。

二 執行Web應用及其他操作

2.1 容器後端執行

1 [email protected]:~# docker pull training/webapp 2 [email protected]:~# docker run -d -P training/webapp python app.py引數說明:

- -d:讓容器在後臺執行。

- -P:將容器內部使用的網路埠對映到我們使用的主機上。

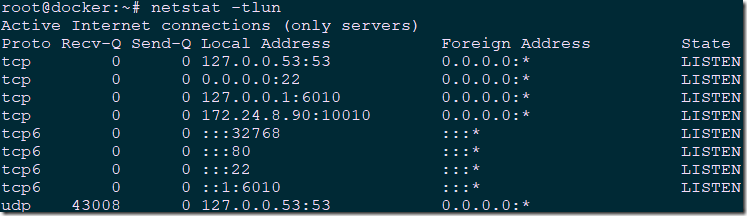

1 [email protected]:~# docker ps

可知此docker開放了5000埠對映到主機埠32768上。

可知此docker開放了5000埠對映到主機埠32768上。

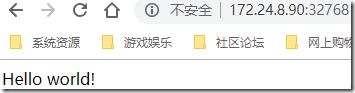

測試訪問。

測試訪問。

2.2 指定埠執行容器

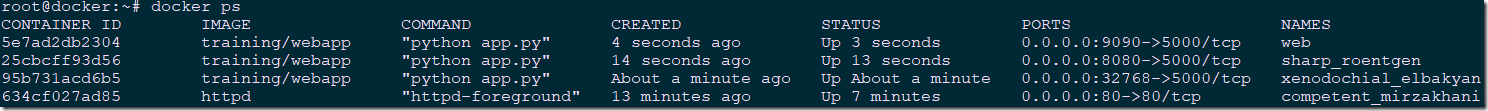

1 [email protected]:~# docker run -d -p 8080:5000 training/webapp python app.py #使用-p引數來繫結指定埠。 2 [email protected]:~# docker run -d -p 9090:5000/tcp --name web training/webapp python app.py #使用--name標記可以為容器命名 3 [email protected]:~# docker ps

注意:容器的名稱是唯一的,若命名了一個叫web的容器,當再次使用web這個名稱時,需要用docker rm刪除之前建立的容器,也可以再執行docker run的時候加—rm標記來停止舊的容器,並刪除,rm和-d引數是不相容的。

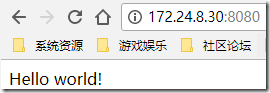

測試新繫結的埠。

注意:容器的名稱是唯一的,若命名了一個叫web的容器,當再次使用web這個名稱時,需要用docker rm刪除之前建立的容器,也可以再執行docker run的時候加—rm標記來停止舊的容器,並刪除,rm和-d引數是不相容的。

測試新繫結的埠。

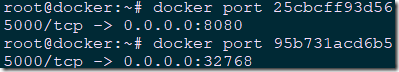

1 [email protected]:~# docker port 25cbcff93d56 2 5000/tcp -> 0.0.0.0:8080 3 [email protected]:~# docker port 95b731acd6b5 4 5000/tcp -> 0.0.0.0:32768

2.3 進入容器

1 [email protected]:~# docker exec -it 5e7ad2db2304 /bin/bash 2 [email protected]:~# docker exec -it web /bin/bash

2.4 容器其他操作

1 [email protected]:~# docker logs -f 95b731acd6b5 #檢視執行日誌 2 [email protected]:~# docker inspect web #檢視Docker容器的配置和狀態資訊 3 [email protected]:~# docker restart 5e7ad2db2304 #重啟docker 4 [email protected]:~# docker stop 95b731acd6b5 #停止docker 5 [email protected]:~# docker kill 25cbcff93d56 #停止docker 6 [email protected]:~# docker ps -a #檢視所有容器情況 7 [email protected]:~# docker start 95b731acd6b5 #執行已停止的docker 8 [email protected]:~# docker rm 95b731acd6b5 #刪除該docker注意:刪除容器時,容器必須是停止狀態,檢視容器詳細資訊可輸入前部分ID,如docker inspect 6b52。

1 [email protected]:~# docker pause 5e7ad2db2304 #暫停容器 2 [email protected]:~# docker unpause 5e7ad2db2304 #恢復容器

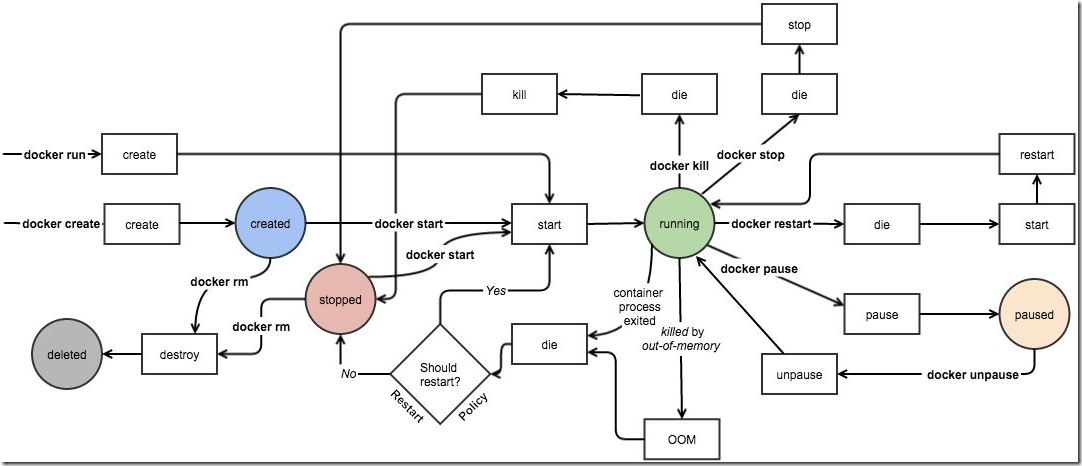

三 容器生命週期管理

3.1 容器生命週期

四 docker資源限制

使用者記憶體限制就是對容器能使用的記憶體和交換分割槽的大小作出限制。4.1 資源限制意義

主機執行若干容器,每個容器都需要cpu、記憶體以及IO資源,為避免因為單個容器佔用過多資源而影響到所有其他容器乃至整個宿主機的效能,需要對容器資源進行限制。五 docker記憶體限制

5.1 記憶體限制

Docker 提供的記憶體限制功能有以下幾點:- 容器能使用的記憶體和交換分割槽大小。

- 容器的核心記憶體大小。

- 容器虛擬記憶體的交換行為。

- 容器記憶體的軟性限制。

- 是否殺死佔用過多記憶體的容器。

- 容器被殺死的優先順序。

5.2 記憶體限制相關引數

執行docker run命令時能使用的和記憶體限制相關的所有選項如下。5.3 記憶體設定方式

- 設定-m,--memory,不設定--memory-swap

1 [email protected]:~# docker run -d --name ubuntu_01 -m 1G --memory-swap 0 ubuntu:16.04#該容器能使用的記憶體大小為1G,能使用的 swap 分割槽大小也為1G,容器內的程序能申請到的總記憶體大小為2G。 作用:使用-m或--memory設定一個不小於 4M 的a值,不設定--memory-swap,或將--memory-swap設定為 0。則表示容器能使用的記憶體大小為 a,能使用的交換分割槽大小也為 a。因為 Docker 預設容器交換分割槽的大小和記憶體相同。若容器中執行一個一直不停申請記憶體的程式,則該程式最終能使用的記憶體大小為 2a。

- 設定-m,--memory=a,--memory-swap=b,且b > a

1 [email protected]:~# docker run -d --name ubuntu_02 -m 1G --memory-swap 3G ubuntu:16.04#該容器能使用的記憶體大小為 1G,能使用的 swap 分割槽大小為 2G。容器內的程序能申請到的總記憶體大小為 3G。 作用:使用-m或--memory設定一個不小於 4M 的a值,且b必須大於a,使用--memory-swap設定一個引數 b。則表示容器能使用的記憶體大小為 a,能使用的交換分割槽+記憶體大小為 b,b-a 即為容器能使用的 swap 分割槽大小。

- 設定-m,--memory=a,--memory-swap=-1

1 [email protected]:~# docker run -d --name ubuntu_03 -m 1G --memory-swap -1 ubuntu:16.04#該容器能使用的記憶體大小為 1G,且不限制容器使用swap分割槽大小,即1G+宿主機swap大小。 作用:使用-m或--memory設定一個不小於 4M 的a值,使用--memory-swap設定一個引數-1,則表示限制容器能使用的記憶體大小為 a,且不限制容器使用 swap 分割槽大小。 提示:若出現如下提示: WARNING: Your kernel does not support swap limit capabilities or the cgroup is not mounted. Memory limited without swap. 可開啟核心記憶體限制的操作:

1 [email protected]:~# vi /etc/default/grub 2 GRUB_CMDLINE_LINUX="cgroup_enable=memory swapaccount=1" 3 [email protected]:~# update-grub #重啟系統

5.4 記憶體軟性限制

設定--memory-reservation。1 [email protected]:~# docker run -d --name ubuntu_04 -m 2G --memory-reservation 1G ubuntu:16.04#該容器能使用的記憶體大小為 2G,當宿主機記憶體資源緊張時,系統會回收1G記憶體,以便嘗試將容器的記憶體鎖緊到 1G 以下。 作用:Memory reservation是一種軟性限制,用於節制容器記憶體使用。使用--memory-reservation設定一個比-m小的值後,雖然容器最多可以使用-m設定的記憶體大小,但在宿主機記憶體資源緊張時,在系統的下次記憶體回收時,系統會回收容器的部分記憶體頁,強迫容器的記憶體佔用回到--memory-reservation設定的值大小。沒有設定時(預設情況下)--memory-reservation的值則--memory-reservation和-m的限定的值相同。將它設定為 0 或設定的比-m的引數大等同於沒有設定。這種軟性機制,它不保證任何時刻容器使用的記憶體不會超過--memory-reservation限定的值,它只是確保容器不會長時間佔用超過--memory-reservation限制的記憶體大小。

5.5 OOM killer

1 [email protected]:~# docker run -d --name ubuntu_05 -m 1G --oom-kill-disable ubuntu:16.04#該容器能使用的記憶體大小為 1G,並禁止了 OOM killer。 作用:OOM killer機制指預設情況下,在出現 out-of-memory(OOM) 錯誤時,系統會殺死容器內的程序來獲取更多空閒記憶體。通過設定--oom-kill-disable選項來禁止 OOM killer 殺死容器內程序。但請確保只有在使用了-m/--memory選項時才使用--oom-kill-disable禁用 OOM killer。如果沒有設定-m選項,卻禁用了 OOM-killer,可能會造成出現 out-of-memory 錯誤時,系統通過殺死宿主機程序或獲取更改記憶體。

5.6 --memory-swappiness

1 [email protected]:~# docker run -d --name ubuntu_06 --memory-swappiness=0 ubuntu:16.04#該容器關閉了匿名頁面交換,可以保持容器的工作集,避免交換代理的效能損失。 作用:預設情況下,容器的核心可以交換出一定比例的匿名頁。--memory-swappiness可設定從 0 到 100這個比例。0 表示關閉匿名頁面交換。100 表示所有的匿名頁都可以交換。預設情況下,如果不使用--memory-swappiness,則該值從父程序繼承而來。 注意:--memory-swappiness=0 表示禁用容器 swap 功能。

六 CPU限制

Docker 的資源限制和隔離完全基於 Linux cgroups。對 CPU 資源的限制方式也和 cgroups 相同。Docker 提供的 CPU 資源限制選項可以在多核系統上限制容器能利用哪些 vCPU。而對容器最多能使用的 CPU 時間有兩種限制方式:- 當多個 CPU 密集型的容器競爭 CPU 時,設定各個容器能使用的 CPU 時間相對比例。

- 以絕對的方式設定容器在每個排程週期內最多能使用的 CPU 時間。

6.1 CPU限制相關引數

執行docker run命令時能使用的和記憶體限制相關的所有選項如下。6.2 CPU集

1 [email protected]:~# docker run -d --name ubuntu_07 --cpuset-cpus="1,3" ubuntu:16.04#表示容器中的程序可以在 cpu 1 和 cpu 3 上執行。

6.3 CPU 資源的相對限制

預設情況下,所有的容器得到同等比例的 CPU 週期。在有多個容器競爭 CPU 時可設定每個容器能使用的 CPU 時間比例。這個比例叫作共享權值,通過-c或--cpu-shares設定。Docker 預設每個容器的權值為 1024。不設定或將其設定為 0,都將使用這個預設值。系統會根據每個容器的共享權值和所有容器共享權值和比例來給容器分配 CPU 時間。 舉例: 假設有三個正在執行的容器,這三個容器中的任務都是 CPU 密集型的。第一個容器的 cpu 共享權值是 1024,其它兩個容器的 cpu 共享權值是 512。第一個容器將得到 50% 的 CPU 時間,而其它兩個容器就只能各得到 25% 的 CPU 時間了。如果再新增第四個 cpu 共享值為 1024 的容器,每個容器得到的 CPU 時間將重新計算。第一個容器的CPU 時間變為 33%,其它容器分得的 CPU 時間分別為 16.5%、16.5%、33%。 注意:這個比例只有在 CPU 密集型的任務執行時才有用。在四核的系統上,假設有四個單程序的容器,它們都能各自使用一個核的 100% CPU 時間,不管它們的 cpu 共享權值是多少。 在多核系統上,CPU 時間權值是在所有 CPU 核上計算的。即使某個容器的 CPU 時間限制少於 100%,它也能使用各個 CPU 核的 100% 時間。 例如,假設有一個不止三核的系統。用-c=512的選項啟動容器{C0},並且該容器只有一個程序,用-c=1024的啟動選項為啟動容器C1,並且該容器有兩個程序。CPU 權值的分佈可能是這樣的:1 PID container CPU CPU share 2 100 {C0} 0 100% of CPU0 3 101 {C1} 1 100% of CPU1 4 102 {C1} 2 100% of CPU2

6.4 CPU 資源的絕對限制

Linux 通過 CFS(Completely Fair Scheduler,完全公平排程器)來排程各個程序對 CPU 的使用。CFS 預設的排程週期是 100ms。 可設定每個容器程序的排程週期,以及在這個週期內各個容器最多能使用多少 CPU 時間。使用--cpu-period即可設定排程週期,使用--cpu-quota即可設定在每個週期內容器能使用的 CPU 時間。兩者一般配合使用。 [email protected]:~# docker run -d --name ubuntu_08 --cpu-period=50000 --cpu-quota=25000 ubuntu:16.04 #將 CFS 排程的週期設為 50000,將容器在每個週期內的 CPU 配額設定為 25000,表示該容器每 50ms 可以得到 50% 的 CPU 執行時間。 $ docker run -it --cpu-period=10000 --cpu-quota=20000 ubuntu:16.04 /bin/bash [email protected]:~# docker run -d --name ubuntu_09 --cpu-period=10000 --cpu-quota=20000 ubuntu:16.04 將容器的 CPU 配額設定為 CFS 週期的兩倍,即容器分配兩個 vCPU 就可以了。該配置表示容器可以在每個週期內使用兩個 vCPU 的 100% 時間。 提示:CFS 週期的有效範圍是 1ms~1s,對應的--cpu-period的數值範圍是 1000~1000000。而容器的 CPU 配額必須不小於 1ms,即--cpu-quota的值必須 >= 1000。可以看出這兩個選項的單位都是 us。七 Block IO限制

Block IO 是另一種可以限制容器使用的資源。Block IO 指的是磁碟的讀寫,docker 可通過設定權重、限制 bps 和 iops 的方式控制容器讀寫磁碟的頻寬。7.1 block IO 權重

1 [email protected]:~# docker run -d --name ubuntu_10 --blkio-weight 600 ubuntu:16.04 2 [email protected]:~# docker run -d --name ubuntu_11 --blkio-weight 300 ubuntu:16.04#ubuntu_10容器的讀寫磁碟的頻寬是ubuntu_11的兩倍。

7.2 限制 bps 和 iops

bps:byte per second,每秒讀寫的資料量。 iops:io per second,每秒 IO 的次數。1 [email protected]:~# docker run -d --name ubuntu_12 --device-write-bps /dev/sda:30MB ubuntu:16.04#ubuntu_12容器寫 /dev/sda 的速率為 30 MB/s。 參考:https://www.cnblogs.com/breezey/p/8812039.html