深入剖析一場針對義大利政府機構的Gootkit木馬活動

ReaQta在最近觀察到了一場活躍的Gootkit木馬活動,主要針對的是義大利政府機構。值得注意的是ReaQta對這場活動的監控是從2018年11月底開始的。但到目前為止,各大防病毒引擎針對在這場活動中使用的惡意檔案的檢出率仍然非常低。

在這場活動中,木馬的傳播主要依賴於魚叉式網路釣魚電子郵件,並且針對不同的政府機構使用了不同的主題。需要指出的是,發件人使用的是PEC(實名認證的電子郵箱)郵箱地址。分析表明,這些電子郵箱是從這些政府機構官方網站收集而來的。

電子郵件使用的主題:

- Re: Approvazione ordine del giorno

- Re: Notificazione ai sensi della legge n. 53 del 1994 e modifiche e integrazioni

- POSTA CERTIFICATA: Re: AMM:Ministero Economia e Finanze AOO:DSII Protocollo numero:0004592 del 14/02/2018

- Re: Modello DA2018 Tassone Cosimo

目標政府機構:

- Comune di Sarcedo (comune.sarcedo.vi.it)

- Comune di Quarto (www.comune.quarto.na.it)

- Comune di Forino (comune.forino.av.it)

- Comune di Vicenza (comune.vicenza.it)

- Comune di Bevilacqua (comune.bevilacqua.vr.it)

- Comune di Verona (comune.verona.it)

- Comune di Belfiore (comune.belfiore.vr.it)

- Comune di Caldiero (comune.caldiero.vr.it)

- Comune di Bonavigo (comune.bonavigo.vr.it)

- Comune di Pressana (comune.pressana.vr.it)

- Comune di Thiene (comune.thiene.vi.it)

- Comune di Zanè (comune.zane.vi.it)

- Comune di Terrazzo (comune.terrazzo.vr.it)

- Comune di Lavagno (comune.lavagno.vr.it)

- Comune di Sarego (sarego.gov.it)

- Comune di Zimella (zimella.com)

- Comune di Minerbe (comune.minerbe.vr.it)

- Comune di Veronella (comune.veronella.vr.it)

- Comune di Mezzane di Sotto (comune.mezzane.vr.it)

- Comune di Boschi Sant’Anna (comune.boschisantanna.vr.it)

- Comune di Montecchio Precalcino (comune.montecchioprecalcino.vi.it)

- Comune di Monteforte d´Alpone (comune.montefortedalpone.vr.it)

- Comune di Albaredo d’Adige (comune.albaredodadige.vr.it)

- Comune di San Germano dei Berici (comune.sangermanodeiberici.vi.it)

- Agenzia Entrate Riscossione (agenziaentrateriscossione.gov.it)

- Dipartimento dell’Amministrazione Generale del Personale e dei Servizi (dag.mef.gov.it)

- Ordine dei Dottori Commercialisti e degli Esperti Contabili di Locri (dceclocri.it)

- Regione del Veneto (regione.veneto.it)

圖1. 以惡意ZIP檔案作為附件的釣魚電子郵件

如上圖所示,惡意電子郵件附帶有一個ZIP檔案。這個壓縮檔案包含有兩個檔案:一個是檢出率為0的惡意VBS檔案,另一個是被用作誘餌的合法PDF文件。ReaQta檢測到的大多數ZIP檔案都使用瞭如下命名格式:

- Avviso_[隨機數].zip

- Document_[隨機數].zip

- fattura_elettronica___[隨機數].zip

- _Nuovi Fattura elettronica 2018__[隨機數].zip

之所以這場活動會引起ReaQta威脅情報團隊的注意,主要是由於惡意VBS檔案所使用的混淆方法,以及攻擊第一階段惡意程式碼的低檢出率。總的來說,ReaQta一共針對24個惡意VBS檔案樣本進行分析。

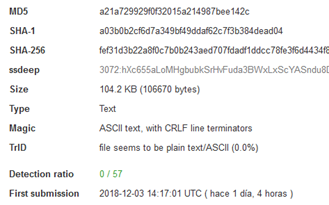

在ReaQta對這些樣本進行分析時(2018年12月3日),只有一種防病毒引擎能夠檢測出23個樣本中的5個,而其他引擎(包括靜態引擎和基於ML的引擎)都無法檢測出這些樣本。

圖2.惡意VBS檔案在VirusTotal上的檢出率顯示為0

分析表明,惡意VBS檔案下載的最終payload,是眾所周知的多功能銀行木馬Gootkit的變種。在以下內容中,ReaQta重點分析了惡意VBS檔案的感染策略,雖然也會涉及到對Gootkit木馬的討論,但不會太過深入。因為,此前已經有許多其他的研究人員和安全公司對該木馬進行了詳細的介紹。事實上,早在許多年以前,這個銀行木馬就已經開始活躍了。

感染策略

如上所述,釣魚電子郵件的ZIP附件包含一個PDF文件和一個惡意VBS檔案。其中,惡意VBS檔案是採用義大利文命名的,具體如下:

- PREVENTIVO GIULIANO PORTE CANTINA E BOX 890

- VETRERIA MARTELLI – 18mq 183

- Eseguito Bonifico Europeo Unico

- PREVENTIVO SCHELI STOP SECURITY

- Conferma Ordine 2041 del 03_03_2018

- Eseguito Pagamento MAV

- Eseguito Pagamento RAV

- Eseguito Pagamento Bollettino Postale

- F24 Ordinario

- INVITO CORSO DI SECONDO LIVELLO

- TASSE E IMPOSTE 2017

- Notifica conferma e invio dichiarazione di Marco Monten

- Richiesta preventivo attrezzatur

- LETTERA ASSUNZIONE VIALE ANDREA ANGELO LUGLIO

- Nuovi Fattura elettronica 2018

雖然在過去的兩個月裡,義大利就一直在遭受這些惡意VBS檔案的攻擊,但在這場最新的活動中,除了令人難以置信的低檢出率之外,惡意VBS檔案使用的混淆方法也發生了一些變化。

下圖展示的是在此前活動(10月/ 11月)中使用的VBS檔案與當前活動中使用的VBS檔案的對比:

圖3.惡意VBS檔案使用的不同混淆方法

對於所有ZIP附件來說,包含的PDF文件都是相同的——於2011年11月30日發表的《Consiglio Nazionale delle Ricerche – Istituto di Biometeorologia》。

圖4.誘餌PDF文件

這些惡意VBS檔案包含3,537到4,253行不等的混淆程式碼,作為逃避安全檢測的一種手段,也是導致其檢出率如此低的根本所在。

圖5.五個不同惡意VBS檔案包含的混淆程式碼

另一方面,惡意VBS 檔案能夠通過呼叫PowerShell來執行命令,以建立與託管最終payload的惡意伺服器的連線。然後,通過傳送GET請求來下載payload。具體來說,下載是通過使用引數“/upll?[Random-number]”來完成的,下載的payload最終將被儲存到%TEMP%資料夾中並執行。

圖6.通過PowerShell執行的惡意命令

ReaQta使用ReaQta-Hive重建了整個場景,如下圖所示:

從上圖可以看出,payload被命名為“ SDWSCSvc.exe ”,試圖偽裝成安全軟體Spybot的一部分。但值得注意的是,payload在每一次的新活動中都會採用一個新的檔名。

執行payload,它將生成一個具有相同檔名的INF 檔案,用於控制執行過程,而這正是Gootkit木馬的典型特徵之一。

圖7.Gootkit INF檔案

其中的字串“$CHICAGO$”表明,該檔案對微軟所有的作業系統都有效。

此外,出現在這場活動中的Gootkit木馬還利用了系統登錄檔的GPO(組策略物件)來實現永續性,以確保它在每一次受感染主機重啟後都能夠自動執行。

網路通訊

在這場活動中,惡意VBS檔案會與不同的惡意伺服器建立連線。根據ReaQta的分析,這些域名大都來自義大利和法國。以下是在這場活動中使用的惡意伺服器:

IP 194.76.225.11解析為:

- icon.fllimorettinilegnaegiardini.it

- dcc.fllimorettinilegnaegiardini.it

- job.hitjob.it

IP 109.230.199.169解析為:

- vps.cibariefoodconsulting.it

- ricci.bikescout24.fr

- don.bikescout24.fr

- drk.fm604.com

IP 176.10.125.81解析為:

- team.hitweb.it

- latest.hitweb.it

總結

一些惡意指令碼正在開始變得通用,事實上ReaQta已經觀察到它們成為了不同的攻擊活動的基本組成部分。例如,在此前ReaQta分析的針對卡達和土耳其的魚叉式網路釣魚活動中以及旨在傳播Ursnif銀行木馬的活動中,攻擊者都使用了PowerShell指令碼來下載payload。

在這種情況下,依舊非常低的檢出率表明,即使是已知的攻擊媒介也同樣可以被用來發起新的攻擊。因此,ReaQta建議大家更加應該保持警惕。事實證明,這些已知的攻擊媒介照樣能夠被用在不被發現的情況下傳播各種惡意軟體,比如在本文中討論的Gootkit。