IIS6目錄解析漏洞的實驗

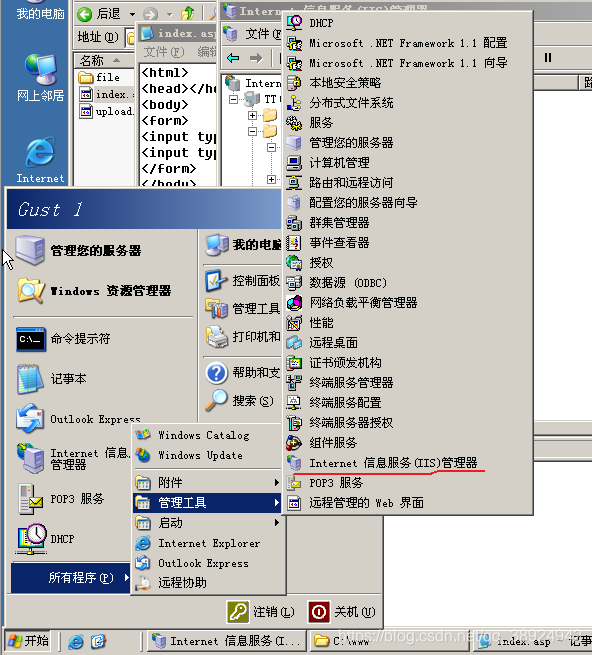

Windows 開啟IIS管理器的方式

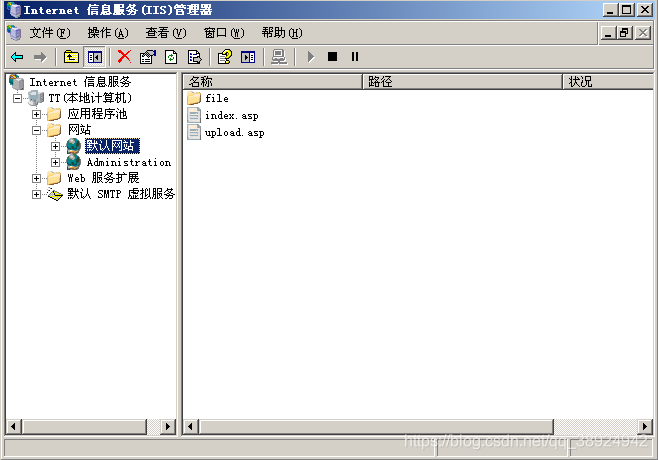

這個是網站IIS網站目錄

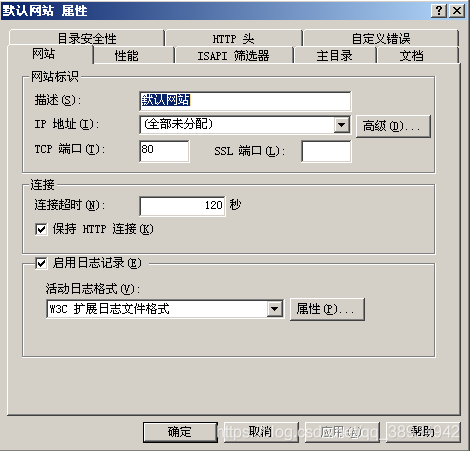

右擊預設網站中的屬性,可以檢視網站的屬性,比如網站根目錄,或者是埠

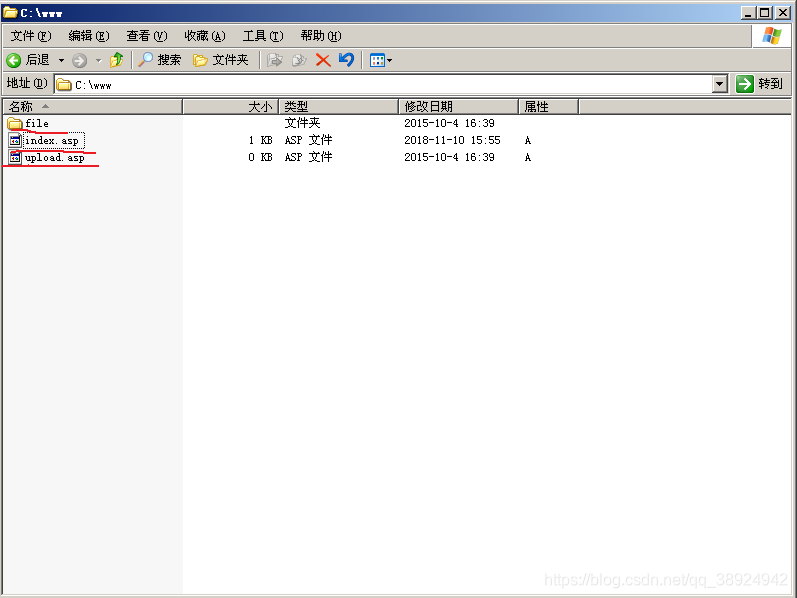

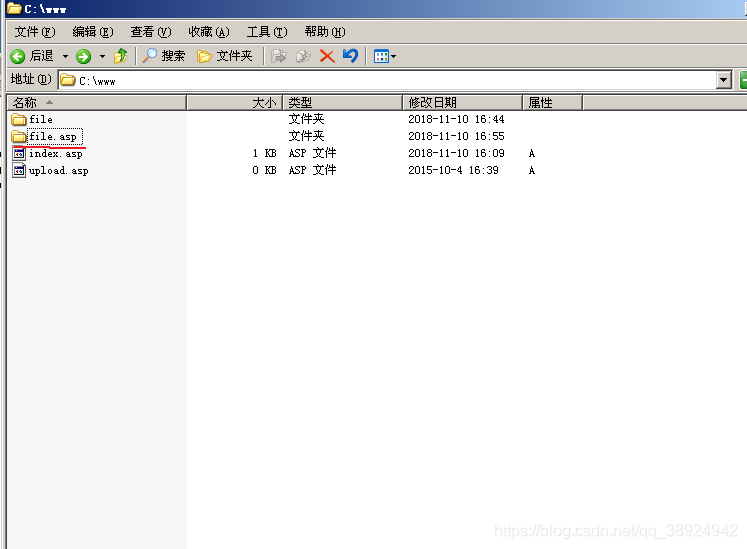

這個是網站的目錄C:\www,有三個檔案分別是file資料夾,index.asp,upload.asp。其中

Index.asp是上傳檔案的地方,upload.asp是處理上傳檔案,最後一個file資料夾是存放

上傳檔案目錄的地方

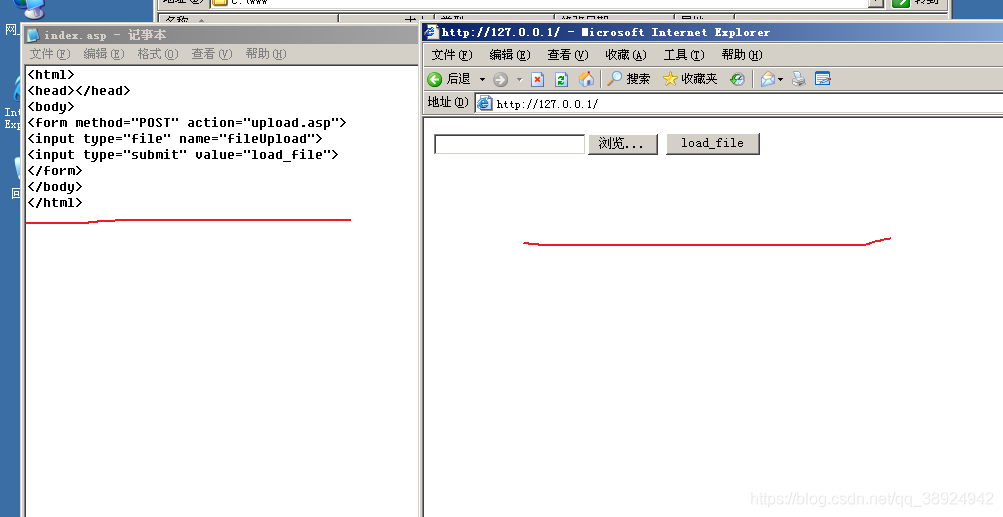

Index.asp,這個網頁的功能非常簡單是選擇一個檔案上傳到upload.asp

這裡有一個問題,問題就是不會編寫upload.asp檔案,這個檔案的作用是

接收上傳的檔案,並且儲存到file這個目錄

當然了上面介紹的這個和IIS網站目錄解析漏洞沒什麼關係,那什麼是網站目錄解析漏洞呢,第一個就是副檔名非asp的檔案都可以當作asp檔案執行第二個是資料夾後面接上.asp後那麼這個資料夾中的所有檔案都可以當作Asp檔案執行。

那麼這個漏洞有什麼意義呢,比如一個IIS6搭建的網站,提供給使用者上傳功能,但是隻能上傳圖片(那怎麼過濾圖片呢有兩種方法,第一檢視副檔名,第二是檢視檔案的二進位制格式看看是不是圖片),剛才說過IIS這個漏洞可以把任意檔案當作asp檔案執行(如果一個檔案的副檔名採用".asp;*.jpg"的形式,那麼該檔案也會被當做asp檔案解析執行 *隨便些什麼,也可以不寫原理:IIS識別不出字尾,預設用第一個字尾),那麼我就上傳一個圖片其中植入了Asp一句話木馬,之後用中國菜刀連線,之後直接控制伺服器。

之後這個漏洞補上了之後上傳圖片木馬就沒有用了,因為網站不執行它,沒法用菜刀連線,所以這個威脅就堵上了。

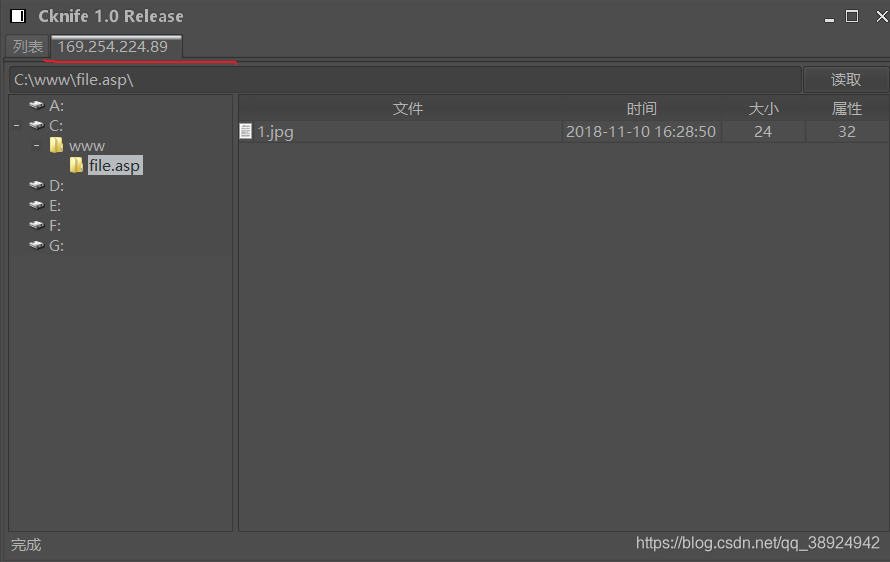

(1)

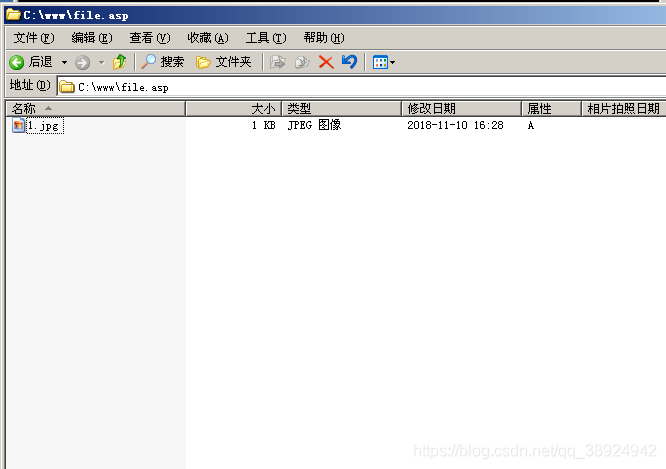

剛才說了目錄名後面有.asp的目錄下所有檔案都可以當作asp檔案執行

開啟這個目錄,我在圖片之中插入了asp一句話木馬(可以百度查一下一句話執行的原理)

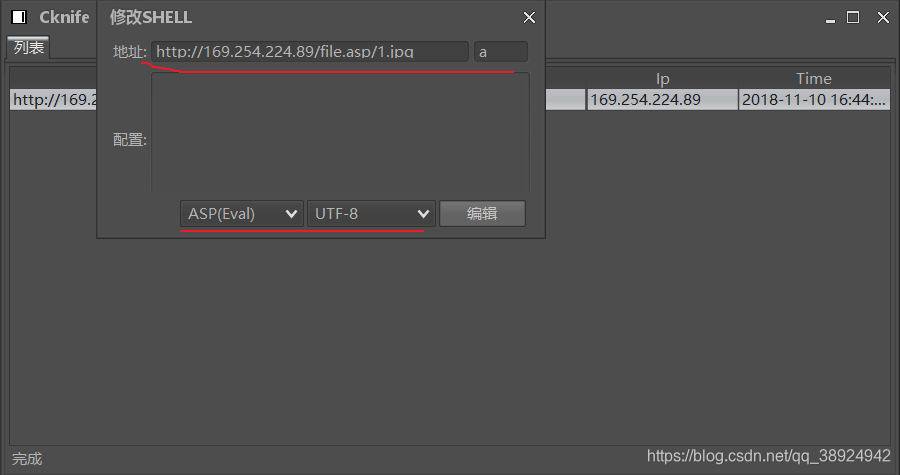

之後用菜刀連線它,首先右擊新增

之後雙擊就來連線上了windows2003的伺服器(至於中國菜刀能幹什麼,可以自行百度)

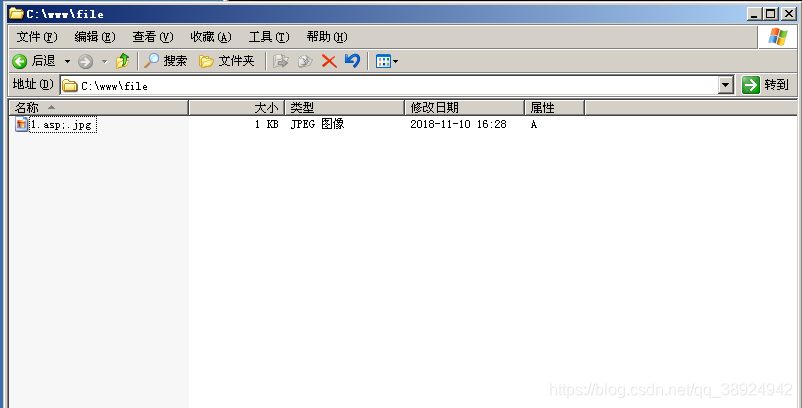

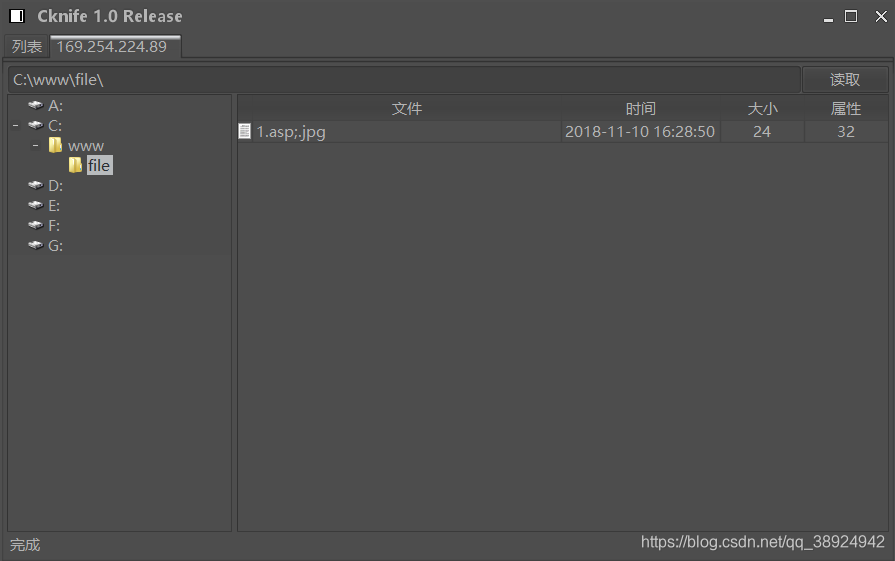

(1)之後進入file目錄

這個並不是在圖片中植入asp木馬,而是直接在asp木馬的副檔名的後面

直接加上了;.asp ,所以就變成了1.asp;.jpg之後再用菜刀連線(如果一個

檔案的副檔名採用".asp;*.jpg"的形式,那麼該檔案也會被當做asp檔案

解析執行 *隨便些什麼 ,也可以不寫原理:IIS識別不出字尾,預設用

第一個字尾)

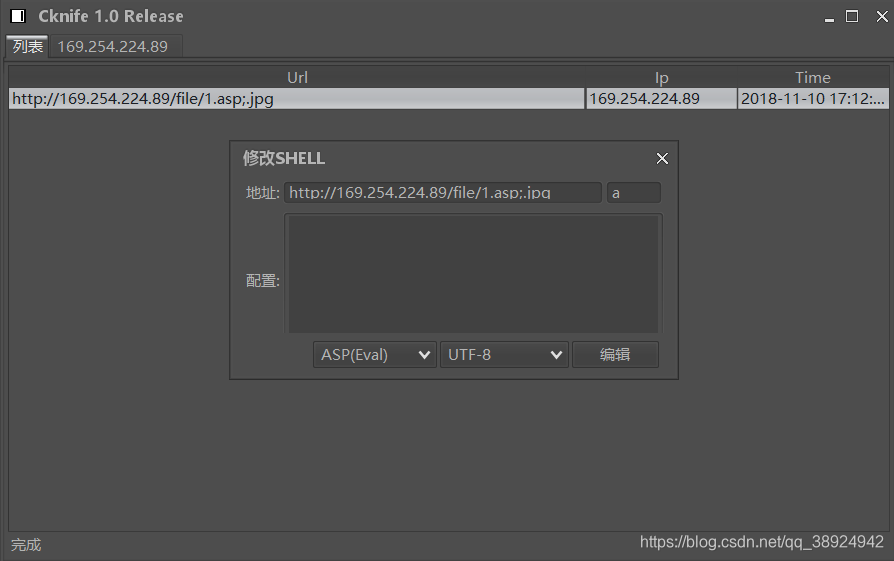

之後用菜刀連線

連線成功

總結:

這個漏洞在當時是利用非常廣泛的,因為當時IIS6伺服器是利用非常廣泛的,現在

IIS6和asp程式語言已經被淘汰了,已經沒有什麼利用價值了,只供學習之用。

PS:如果認為我這個部落格有什麼問題或者有修改意見的,請一定要告訴我,非常感謝(我的郵箱[email protected])