網站管理後臺帳號密碼暴力破解方法

【導讀】

對於網站執行的個人站長而言,最擔心的是應如何有效且安全的去管理自己的網站,否則自己辛辛苦苦經營的網站就會被不請自來的不速之客給攻破,輕則站點資料被竊取,重則整個網站都被攻陷,導致無法恢復。

本文主要從管理後臺這個方面來講解其黑客攻擊過程,並通過在虛擬環境中展開例項演示,各讀者可以跟著本教程去做實驗,通過實驗加強對攻擊過程的瞭解,如果你是一名菜鳥站長也可以針對性的去做一下防護方案。

宣告:本人分享該教程是希望大家通過這個教程瞭解網站管理安全和區域網安全,希望大家在今後能對網路安全有個新的防範意識,而並非在教大家如何成為一名不厚道的黑客,如何去攻擊別人,所以在此特特意宣告,希望讀者不要去做一些違法的事情。一旦您超越了這個底線,觸犯法律,本人一概不負責,請知悉!

下面讓我們開始潛心修煉,走上人生巔峰!!!!!! [抱頭][抱頭][抱頭]

“視訊課程”或“更多相關技術“可看: 黑客攻防入門課程

【操作】

本文主要從以下幾點來展開討論:

1、大致瞭解網站的組成

2、網站後臺爆破原理

3、執行暴力破解

4、安全防範提議

- 大致瞭解網站的組成

一個網站中通常由各種各樣的檔案目錄及檔案組成,在網站服務中,伺服器程式通過合理/準確的呼叫各種檔案來完成使用者的請求。而在網站的管理中,管理員通常都會用到兩個管理介面,一個就是網站後臺管理的登入介面(例如:路由器的管理介面),不同型別的網站介面會有所差異;而另一個則是管理後臺資料庫的登入介面,常用phpmyadmin這個軟體,通常站長為了安全都會隱藏(這裡的隱藏可以是修改目錄名)或捨棄掉這個目錄。

- 網站後臺的破解原理

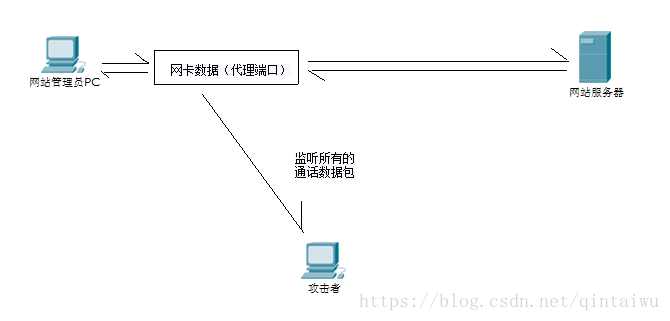

在瞭解了網站的管理後臺管理介面之後,我們來講解一下爆破的原理,其原理主要是通過截獲管理機(目標主機)登入網站時的所有資料包,通過分析資料包中的資訊直接獲取密碼或通過資料包暴力破解獲得密碼,從而獲得網站的登入ID和密碼。

(圖1:攻擊原理示意圖)

從上圖可以看出,網站管理員在登入網站時,其所有網頁的資料包通過網絡卡時都被代理了,而且與網站互動的所有資訊都被攻擊者給監聽著,攻擊者只需要拿到使用者的資料包就可以實現後臺的暴力破解了。

- 執行暴力破解

下面到了最有趣的環節了,開始我們的攻擊過程....

- 查詢網站管理入口

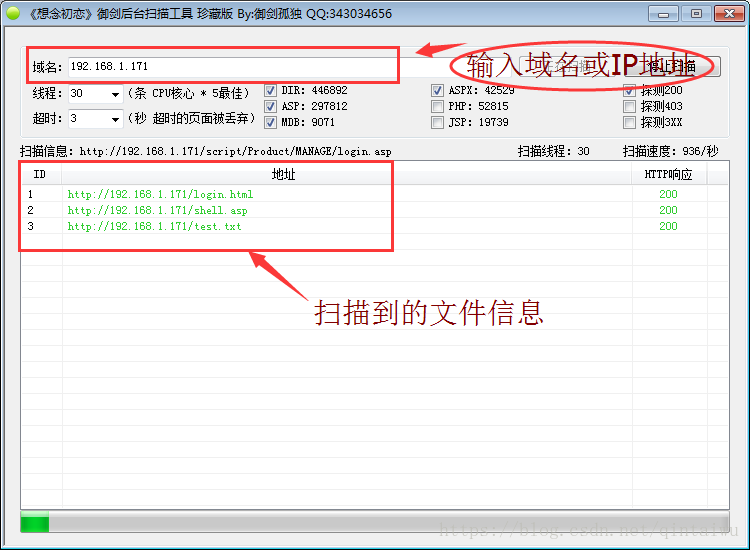

這裡可以使用‘御劍後臺掃描’工具或其它的一些後臺目錄掃描工具來掃描網站後臺的目錄/檔案資訊,‘御劍後臺掃描’工具將以列表的形式返回匹配到的目錄/檔案供我們參考,我們需要通過分析工具返回的資訊從中找到網站的後臺登入入口。

(圖2:掃描網站目錄檔案)

從上圖可以看出,我們對192.168.1.171這個網站進行目錄掃描並且已經掃描到了相關的檔案資訊,其中就有一個名為login.html的檔案,該檔案一般就為後臺的登入介面入口(注:不同型別的網站、不同策略的網站有所不同,更多的靠自行去發現)。

在上面的講解中,我們已經學會了如何去獲得後臺的相關登入介面資訊,接下來我們開始對獲得的登入介面進行攻擊操作,在此為了方便演示我們將以爆破路由器的後臺管理介面為例,在執行下面的操作時,因為要使用 burpsuite 工具,所以我們需要安裝一個Kali系統(可以使用虛擬機器安裝),具體安裝過程這裡不論述,請讀者自行下載安裝。

提示:由於國內針對Kali 的教程比較少,你可以搜尋ubuntu或Linux系統的安裝教程。

這裡提供一個關於如何在VMware虛擬機器上安裝Kali的教程入口,有需要的朋友可以去看一下: http://blog.csdn.net/qintaiwu/article/details/79090858

2)爆破前準備

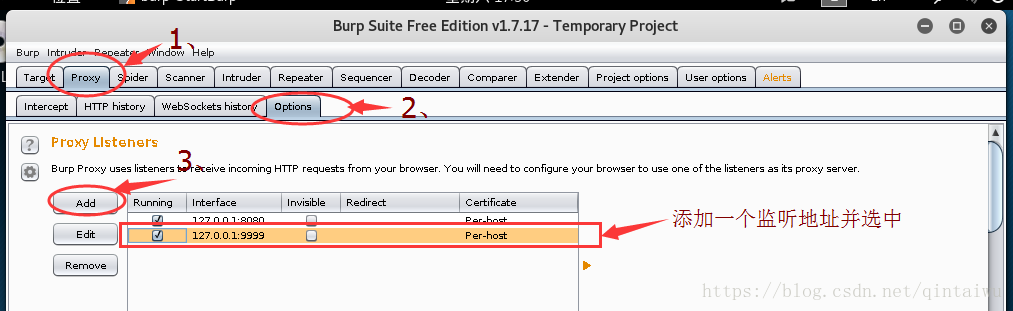

首先開啟Kali系統桌面的 burpsuite 工具,先對其工具進行以下配置:

(圖3:新增監聽地址)

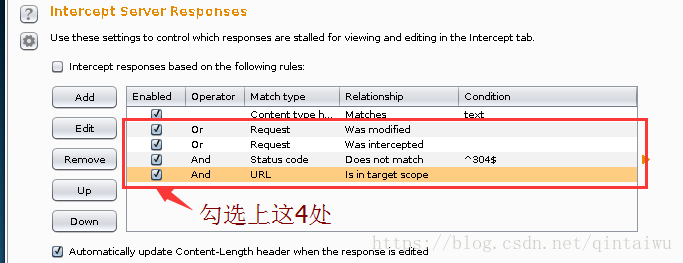

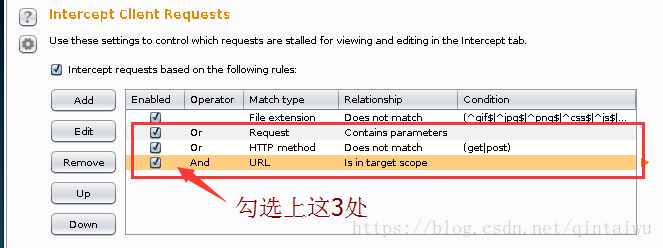

(圖4:配置截獲客戶端請求)

(圖5:配置截獲伺服器端請求)

其中圖3中新新增的監聽地址,寫入預設IP地址設為127.0.0.1,監聽埠設為9999,這裡的9999是隨意的(建議設定值在1024之後),本條配置的作用是讓burpsuite工具監聽流經網絡卡9999這個埠的所有資料包,說白了就是竊聽管理員與伺服器互動的所有內容,將其儲存下來。

(注:配置完成後切勿將其視窗關閉)

接下來我們使用Kali系統的瀏覽器來模仿管理員登入網站後臺的操作,並實施資料竊聽。

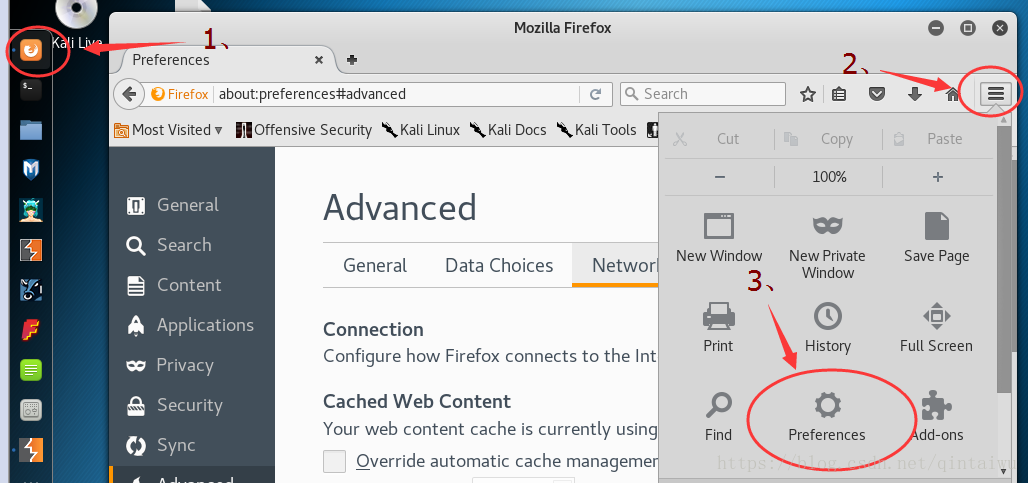

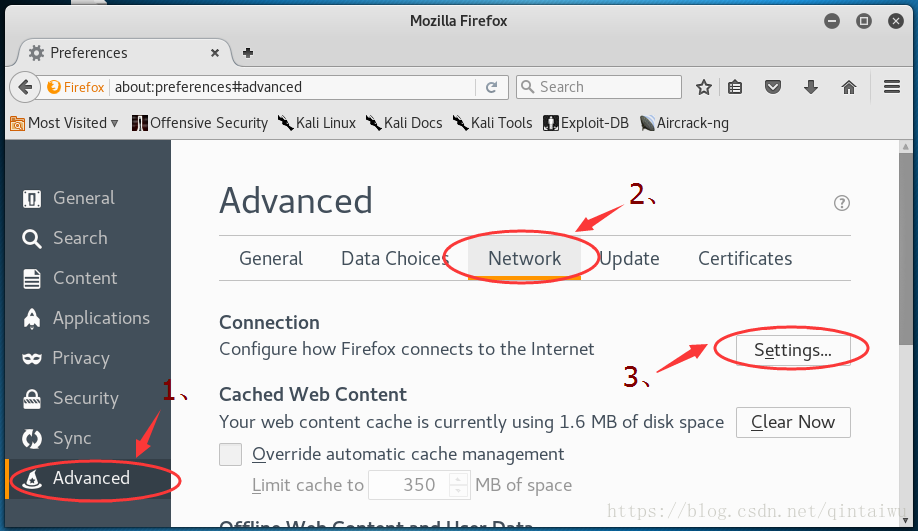

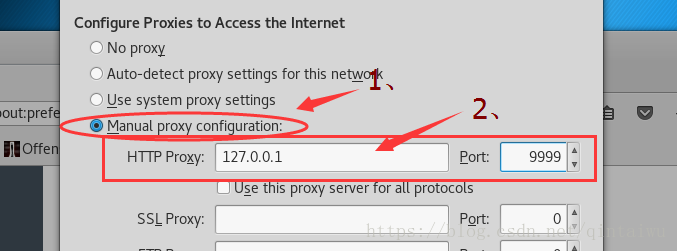

首先,我們先配置一下瀏覽器的代理設定,如下:

(圖6:配置代理伺服器1)

(圖7:配置代理伺服器2)

(圖8:配置代理伺服器3)

注意:這裡設定的代理IP地址和埠必須和上面設定burpsuite 工具時使用的地址一致!

3)正式開始攻擊

終於到了攻擊的時刻了,接下來我們以獲取路由器的管理後臺為例,實現攻擊:

假設管理員打開了路由器管理後臺介面,並執行了登入操作:

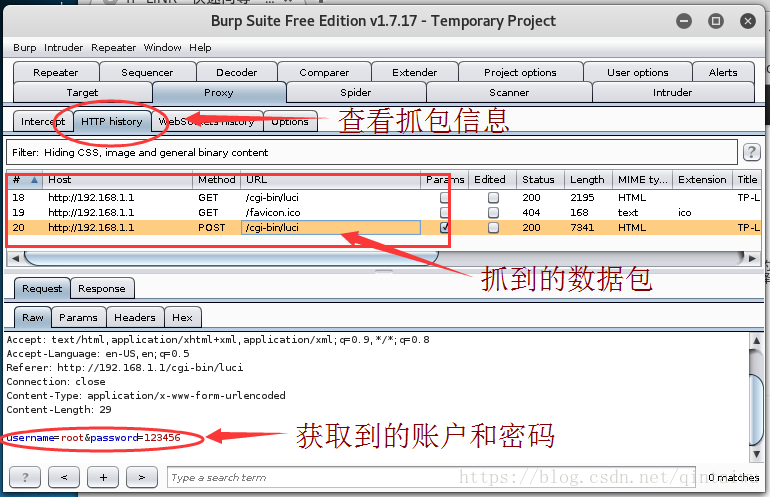

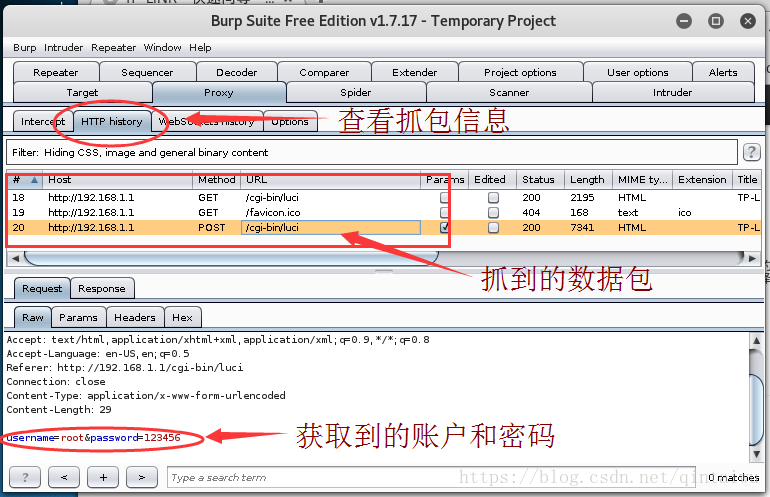

(圖9:管理員登入後臺)

當用戶執行了登入操作後(假設賬戶和密碼都是正確的),這時我們回到burpsuite工具,並切換到HTTP history 選項中檢視抓包資訊,在抓包列表中我們可以看到burpsuite工具抓到所有流經9999埠的所有資料包資訊,在此我們只需要在URL列中找到與管理員登入管理後臺時使用一致的URL並點選檢視即可檢視到該資料包的所有內容,所以這裡我們很輕鬆的就能找到正確的賬戶和密碼了,效果如下:

(圖10:獲得賬戶ID和密碼)

在上面的情況中,因為ID和密碼都是正確的,所以我們很輕鬆的就獲得了這些資訊,那麼如果管理員輸入的賬戶ID 是正確的而密碼是錯誤的,我們又應該怎麼操作呢?

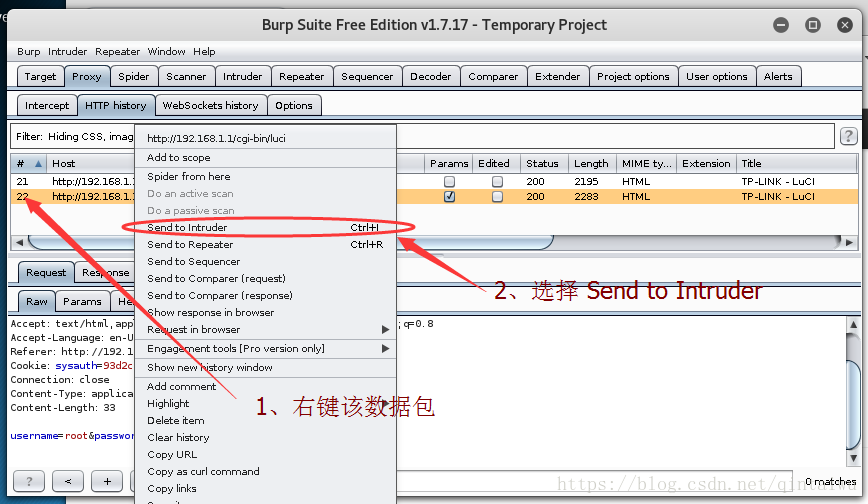

答案是我們同樣可以使用字典的方式來暴力破解網站的密碼,下面假設我們獲得了這個登入失敗的資料包,這時我們只需要執行以下操作:

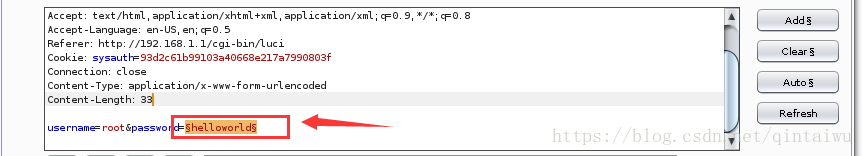

(圖11)

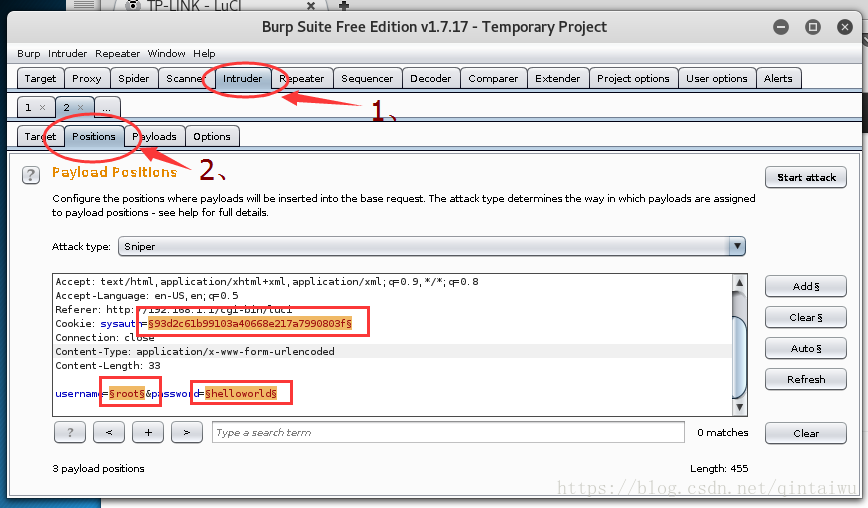

(圖12:修改匹配項)

在圖12中,方框框出來(§符括住的)的表示預設暴力破解時要匹配的項,前面說了我們只有密碼是錯誤的,所有這裡我們只需要執行密碼項的破解即可。

單擊右側的 Clear§ 按鈕取消所有匹配項,然後選中錯誤的密碼(=號後的字串),單擊右側的 Add§ 按鈕新增為匹配項即可!效果如圖13.

(圖13:修改為僅密碼匹配項)

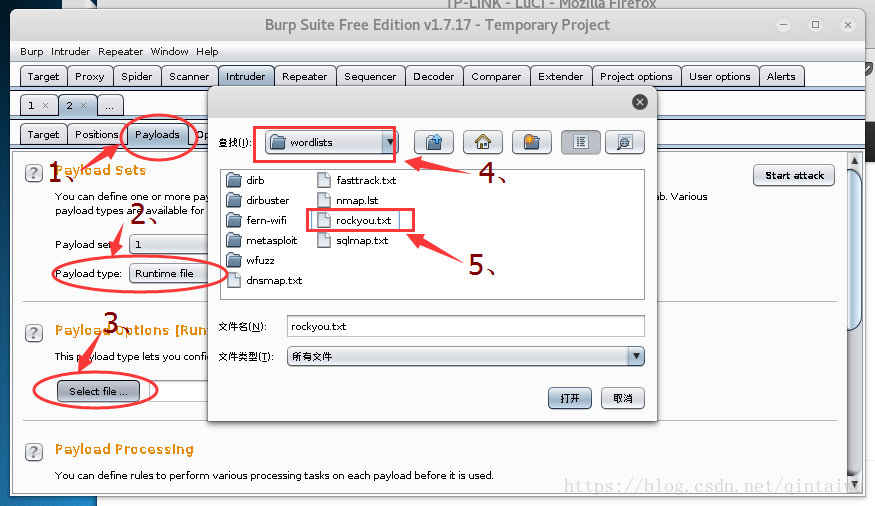

接下來我們需要選擇一個作為密碼匹配的字典,由於Kali系統自帶了字典,且存放於\usr\share\wordlists\rackyou.txt路徑下,所以我們只需給它指向該字典即可(注:預設字典沒有解壓出來需自行,解壓解壓指令: gzip -vd /usr/share/wordlists/rockyou.txt.gz)。

執行如下:

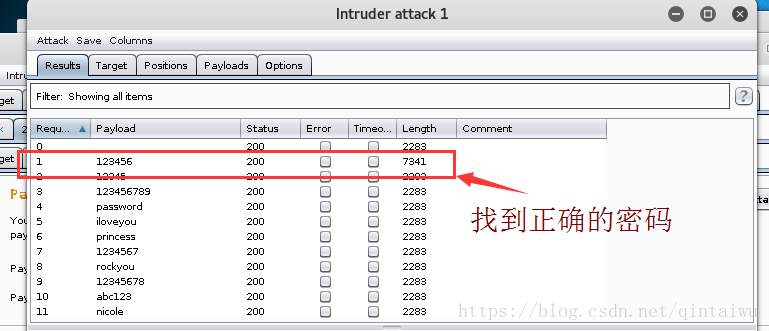

(圖14:選擇破解字典)

一切準備好後,我們只需點選右上角的 Start attack按鈕即可開始暴力破解,破解過程中,系統會根據字典中的內容一個一個的去匹配密碼,此過程中系統不會提示你哪個是正確的密碼,但是我們可以通過瀏覽系統匹配過程中反饋回來的資料包長度來判斷哪個是正確的密碼。

至此我們只需要在反饋框中找到那個長度與其它資料包反饋長度不一致對應的字串即可,那就是正確的密碼,至此破解完成。效果如圖15.

(圖15:獲得正確密碼)

如果字典執行完成都沒有找到,說明該字典也沒有此網站的密碼。

延伸:有的人會問,那既不知道賬戶又不知道密碼,那應該怎麼破解呢?

答:如果不知道賬戶又不知道密碼,完全靠猜測、靠機器暴力破解,那破解的難度將大大的增加,破解的成功率也極低,所以我們需要轉換思維去獲得某一個引數,如需要獲得登入的ID , 這時我們就可以通過使用者瀏覽時的快取或者cookies 、社會工程學、關聯思維等方式去推測去獲取這個登入的ID,這樣才能提高我們的破解成功率!

四、安全防範提議

講到這大家應該都明白整個獲取密碼的流程了吧!如果你是一名菜鳥站長,可以通過上述的提到的漏洞對該漏洞進行保護,比如說:

- 將管理入口的網頁名設定為一些其它非login.php、login.html、manage.php等字眼的名稱

- 將不必要的登入入口去除

- 儘可能的將 帳號 和 密碼 設定的複雜

- 切勿在公共網路登入網站,以防被別人截獲資訊

- 定時修改管理的密碼

- 定時檢視網站日記

- .......

PS: 如果有朋友仔細的跟著教程去做去完成並加以思考了之後,會發現在教程中我們還有一個敏感的資訊源,那就是我們的閘道器(換句話說就是我們的路由器),這個裝置管控這我們電腦上所有的資料流,一旦我們的閘道器被不法份子所控制,那我們所有的資料將被監聽、一旦不法份子通過某種工具或某種手段還原了我們的資料,那後果將是不可估量的,所以大家在日常中還要對自己網路的出口閘道器加以防護,儘量通過去做好每一個細節而保證我的網路安全。