不要把防火牆當做一堵“牆”,防火牆有哪些成長曆程,一看便知

1、作用:隔離內外網,防止外部網路的入侵。

2、發展過程:

第一代:包過濾防火牆(欺騙類攻擊無法防止、無法防禦拒絕訪問攻擊DOS、採用逐包匹配效率低下)

①NAT+ACL版本防火牆

如圖所示:R0上做了G0/0->G0/1方向的NAT,此時左邊可以訪問右邊的外網server1;

在知道對端網路部署的情況下,當server1沒有工作時,PC1可以構造一個包很容易的就穿過了NAT+ACL;原理:NAT穿越時會有一個轉換表(記錄了IP地址的轉換和內外埠號的轉換)。

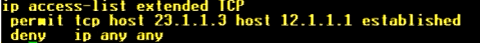

②ACL+TCP{ACK+RST(釋放連結)} Eatablished ACL

檢視tcp flag欄位是否有ACK或RST,這個機制的意思是隻有別人觸發了你的ACK或RST回報時才可以放行。

缺點:當大量的向伺服器傳送ACK+RST,導致伺服器無法正常工作;

只能用於TCP協議,UDP,CIMP等無法實現。

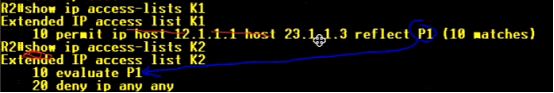

③自反ACL:

原理:當配置正常ACL時如果流量出去,就會在進來的介面上生成一個與其相反的ACL對進來的路由進行過濾。(只有出去了才會讓其進來)

缺點:逐包匹配,如果包過多就會引起路由器負載問題;

破解:利用埠掃描技術,做一個回城的包就可以進行穿透。

第二代:代理伺服器技術(堡壘機):(先將包發給代理伺服器,伺服器拆開查一遍之後重新封裝,然後轉發給內部網路)主要用SOCKS協議。

優點:可以對應用層進行過濾;

缺點:比包過濾防火牆效能還低下。

第三代:狀態防火牆(將網路上的資料用流的形式對待,流在防火牆經過會形成——會話表)

1)流的第一個包進入防火牆,防火牆先去匹配規則,如果規則允許會到第二步,如 果不允許,丟棄。(路由規則、NAT的規則、策略)。

2)會為流建立會話表,後續所有流的包直接匹配會話表進行轉發。

案列:如果PC訪問百度,會話表會生成視窗大小、序列號等一些預期值,回城流量需要匹配上這個預期值,否則無法進來。

原理:

對於TCP報文

開啟狀態檢測機制時,首包(SYN報文)建立會話表項。對除SYN報文外的其他報文,如果沒有對應會話表項(裝置沒有收到SYN報文或者會話表項已老化),則予以丟棄,也不會建立會話表項。

關閉狀態檢測機制時,任何格式的報文在沒有對應會話表項的情況下,只要通過各項安全機制的檢查,都可以為其建立會話表項。

對於UDP報文

UDP是基於無連線的通訊,任何UDP格式的報文在沒有對應會話表項的情況下,只要通過各項安全機制的檢查,都可以為其建立會話表項。

對於ICMP報文

開啟狀態檢測機制時,沒有對應會話的ICMP應答報文將被丟棄。

關閉狀態檢測機制時,沒有對應會話的應答報文以首包形式處理

1、 不檢查資料區

2、 建立連線狀態表

3、 前後報文相關

4、 應用層控制很弱

這種防火牆技術通過一種被稱為“狀態監視”的模組,在不影響網路安全正常工作的前提下采用抽取相關資料的方法對網路通訊的各個層次實行監測,並根據各種過濾規則作出安全決策。

會話列表:

會話是狀態檢測防火牆的基礎,每一個通過防火牆的資料流都會在防火牆上建立一個會話表項,以五元組(源目的IP地址、源目的埠、協議號)為Key值,通過建立動態的會話表提供域間轉發資料流更高的安全性。

下一代防火牆在五元組基礎上增加使用者、應用欄位擴充套件為七元組。

下一代防火牆會話表包括七個元素:

源IP地址、源埠、目的IP地址、目的埠、協議號、使用者(深信服)、應用

超時機制:1)握手階段會話表超時時間一般60s,防止tcp半開攻擊。

DOS攻擊的防禦,建立一個cookie表記錄與他握手的源地址,如果第X(調整)次握手再來握手,檢測cookie如果有記錄就不處理,不會ACK不把握手防止在two-way timeout表。對於DDOS無效。

防火牆技術可以設定會話表的連線次數,也可以防止DOS攻擊。

2)握手成功一般會話表的超時時間為60min。

轉發機制:

FTP的問題?

請求和傳輸分為倆個埠實現,傳輸由伺服器主動發出,防火牆的會話表是沒有這個狀態的,導致FTP傳輸無法成功。

埠檢測技術。檢查21號埠的傳輸的資料的資料部分(應用層)檢視傳輸的協商埠,然後在防火牆上開放此埠。

這種技術會使得防火牆效能下降(會將應用層的包拆開)。

UDP的問題?

沒有flag欄位,所以檢測的元素會變少,防禦效果會減弱。而且udp是無連線的,只能通過源目IP,埠去判斷。

UDP對防火牆來講也會建立虛連線會話表。

ICMP的問題?

沒有埠,防禦能力繼續下降。一般防火牆會預設禁止icmp回報。

針對應用層的攻擊?

會話表無法檢視應用層的內容,無法防止基於應用的攻擊。

第四代UTM多功能防火牆:

網路邊界裝置過多,有路由器、防火牆、IPS、應用代理(管理流量、上網行為)、WAF(web 過濾)、防毒牆、漏洞檢測、負責均衡裝置。

深信服下一代防火牆NGAF:

補充:沙盒技術

將該病毒或者程式在單獨的記憶體中讓其工作,若發現有攻擊行為將其隔離。