南郵CTF逆向題第一道Hello,RE!解題思路

首先可以看到提示如下

我還是查了一下 無殼

提示用IDA

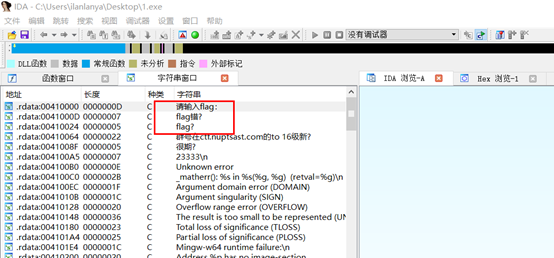

那我們就載入 shift+f12查詢字串

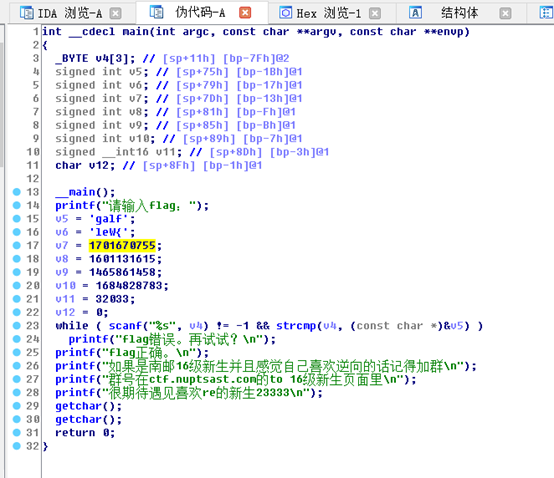

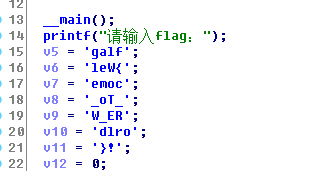

雙擊進入 在右側視窗接著雙擊 然後f5看到了虛擬碼 於是點選字串全按R即可

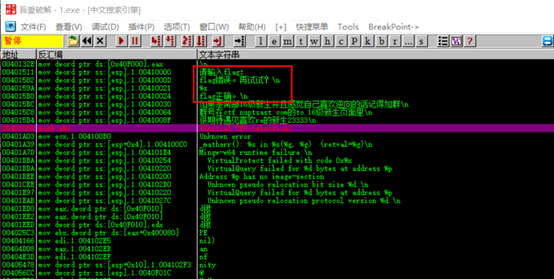

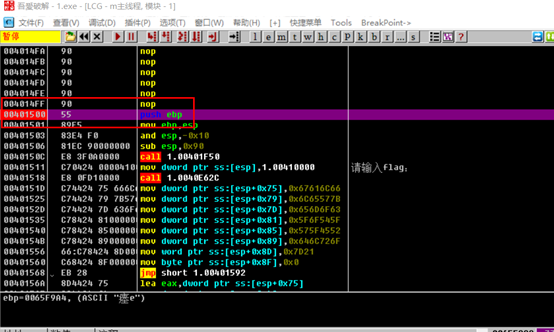

我再用OD試一下

段首F2下斷

F9執行 段下來後接著單步

走到這個call處

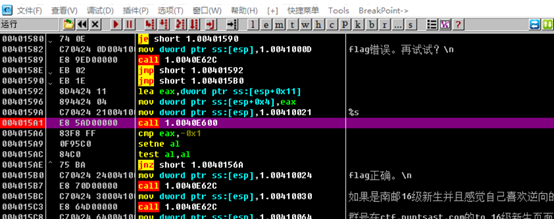

輸入假碼 回車

接著慢慢向下單步走

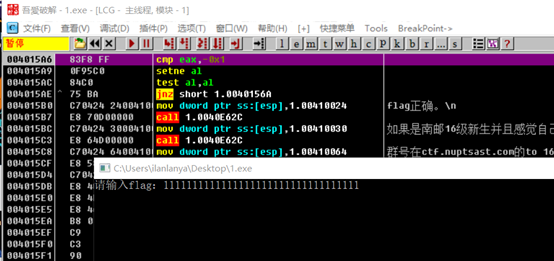

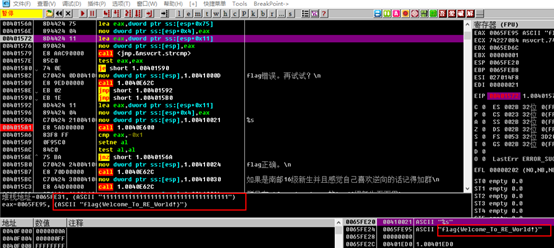

沒走兩步 就發現flag

相關推薦

南郵CTF逆向題第一道Hello,RE!解題思路

首先可以看到提示如下 我還是查了一下 無殼 提示用IDA 那我們就載入 shift+f12查詢字串 雙擊進入 在右側視窗接著雙擊 然後f5看到了虛擬碼 於是點選字串全按R即可 我再用OD試一下 段首F2下斷 F9執行 段下來後接著單步 走到這個call

南郵CTF逆向題第五道maze解題思路

如題 先百度一下名字 萬一有收穫呢 猜測可能考到迷宮演算法 依舊是ELF 直接載入IDA 我一般習慣先shift+f12看下字串 再看看main __int64 __fastcall main(__int64 a1,char**a2,char**a3) { con

南郵CTF逆向題第六道WxyV2解題思路

如題 看提示應該與第四道題WxyVM一樣是ELF檔案 那麼我們直接上IDAx64 首先找到main函式 還是習慣性檢視下可疑字串 按下F5檢視虛擬碼(中間有大段 我省略截圖了) 這次就不一行一行分析了 大致意思是: 獲取一個字串存放到地址694100處 限制

南郵CTF逆向題第三道Py交易解題思路

首先看題 下載後顯示為Py.pyc 嘗試notepad++開啟顯示亂碼 所以直接百度 #!/usr/bin/env python # encoding: utf-8 import

南郵ctf逆向最後一題

你大概需要一個優秀的mac //雖然是osx下的程式,但並不一定真的要有mac…. 正好我也沒mac,只能拖到ida裡面了,發現還真可以….ida有點厲害 找到right wrong字串,觀察下主框架然後果斷f5看下虛擬碼 可以看出來就是簡單的輸

bugkuCTF平臺逆向題第一道Easy_vb題解

題目地址: http://123.206.31.85/files/6d5c35762f3e316cde9647c14fd0b56d/easy_vb.exe 下載後執行截圖 查殼 無殼 直接載入OD

170707 逆向-南郵CTF逆向(WxyVM1)

1625-5 王子昂 總結《2017年7月7日》 【連續第278天總結】 A. 南郵CTF逆向(4) B. 4: 記事本打開發現檔案頭是ELF,拖入IDA進行反編譯,發現只有幾

170708 逆向-南郵CTF逆向(maze)

1625-5 王子昂 總結《2017年7月8日》 【連續第279天總結】 A. 南郵CTF逆向(5、6) B. 5: 又是maze,拖到IDA分析後發現主要內容就在main中: if ( strlen(&

南郵ctf攻防平臺RE第四題WxyVM1

用Winhex開啟以後可以看出來是ELF檔案,所以用IDA開啟,找到main函式,F5。 可以看出來,程式的意思就是:輸入flag,經過sub_4005B6那個函式進行運算,然後長度必須為24,再與最終答案進行比較,檢測是否正確。 接下來看那個執行的

南郵ctf平臺 逆向 WxyVM2

直接 IDA F5出原始碼, 非常好懂,就是做比較 for ( i = 0; i <= 24; ++i ) { if ( *(&byte_694100 + i) != dword_694060[i] ) v1 = 0; } 但是這段程式碼之前有

南郵ctf-密碼學(前五題)

寫writeup之前先來介紹一下Base編碼系列:base16,base32與base64。 1. Base16編碼使用16個ASCII可列印字元(數字0-9和字母A-F)對任意位元組資料進行編碼。Base16先獲取輸入字串每個位元組的二進位制值(不足8位元在高位補0),

南郵CTF練習題——web題

南郵CTF練習題(http://ctf.nuptzj.cn/) web(缺注入實戰1,好像網炸了): 簽到題:(http://chinalover.sinaapp.com/web1/) 直接右鍵檢視原始碼得到flag 關鍵是<a style="display:none

南郵ctf

body 圖片 decode info bubuko 發送 img 抓包 一個 這題不是web題 打開發現是一個圖,改為txt和壓縮都不行,就使用了hxd工具發現其flag; 層層遞進 打開其源代碼,會發現其有一個非常特殊的鏈接so.html其長度為0,然後依次點擊會發

【不斷更新中】記錄一下做CTF逆向題時常用到的IDA Pro快捷鍵

不斷更新中...... Shift + F12 搜尋檔案中的字串 用來定位關鍵程式碼再好不過了 Alt + t 搜尋變數 可以用來跟蹤 從下向上追蹤非常好用 Ctrl + t 搜尋全部變數&n

MIPS架構的CTF逆向題--SUCTFbabyre題目writeup

一,這道題剛拿到的時候我是直接載入IDA 結果分析的一團糟 比賽結束之後 看了好多師傅wp 才知道mips架構的專用工具怎麼用,比如retdec,jeb-mips 開始是打算用retdec的,結果線上版的https://ret

南郵CTF攻城記(6)

總結參考:https://blog.csdn.net/u012763794/article/details/50959166 密碼重置 Q: S: 首先隨便輸入密碼,並正確輸入驗證碼,進行操作。 事實上,我對這個error不感冒,首先直接說賬號為ctfuser,

bugkuCTF平臺逆向題第三道遊戲過關題解

題目連結: tips 查殼發現無殼(截圖略) OD載入 發現有兩個重要的段 0x001 0x002 分析處0x001每次輸入n的值都會有隻有那一個跳轉調向它 那麼我們直接修改跳轉地址指向我們的0x002的段首試一下 成功跳轉後直接F8單步向下跟 如果遇到向上跳轉

bugkuCTF平臺逆向題第四道逆向入門題解

題目連結: tips: 雙擊無法執行 提示版本不對(win10) 查殼顯示不是有效的PE檔案 用WinHex開啟顯示 一看發現是圖片的base64編碼 可以這樣 <img src="data:image/png;base64,這裡放字元"/> 將文件

南郵ctf平臺部分題解

我沒思路,隊友說QNKCDZO的MD5值是0E開頭的,於是秒懂,因為比較的是兩個串 但是可以解析成數字,也就是說,結果都是0.。。 於是去找md5值前兩位是0E的字串,一開始找到這個: 但放上去居然不對,提示我false,我就不理解了 之後又把QNKCDZO的MD5值搜了一下,然後就找到了 思路很

南郵CTF-WEB-write-up 教程詳細解說

單身一百年也沒用 傳送門:biu~ 單擊之後,跟我說沒有key 這種題目就直接用burpsuit抓包,觀察請求迴應資訊 答案很明顯了,flag出來了 Download~! 想下啥就下啥~別下音樂,不騙你,試試下載其他東西