SparkSQL利用HDFS的許可權控制表的讀許可權

Spark內建的thrift-server(連線hive)的對許可權管理支援得並不是很好,只支援了create/drop許可權的控制,但是任意使用者都可以讀任意庫/表,委實是一個問題。為了解決這個問題,可以用HDFS的檔案許可權控制來對錶的讀許可權進行控制。

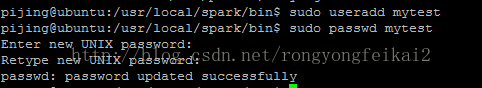

1.新建使用者

由於Hive,HDFS都是用系統使用者來做許可權控制的,所以需要新建一個系統使用者。

比如新建一個mytest使用者,如下圖所示:

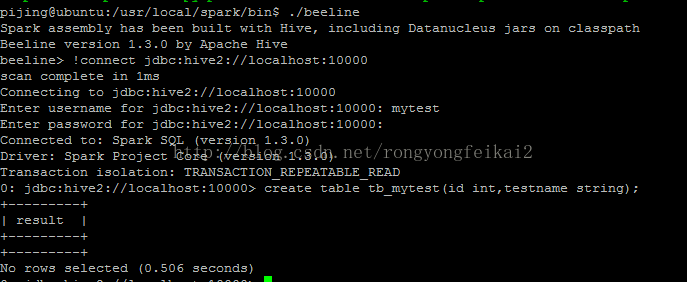

2.給hive表預設在hdfs中存入的路徑733許可權(rwxr-wx-wx),即mytest使用者可以在它下面新建表

3.利用beeline連線thrift-server,並用mytest使用者進行連線。同時建立一張tb_mytest表。

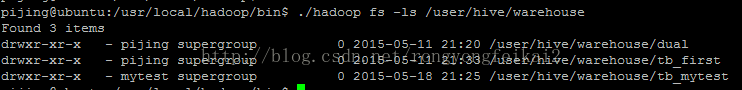

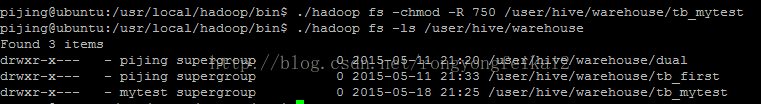

4.可以看到/user/hive/warehouse下的3張表

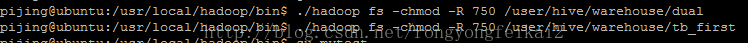

更改它們的許可權,讓dua1和tb_first只能被pijing和pijing所屬使用者組的人讀

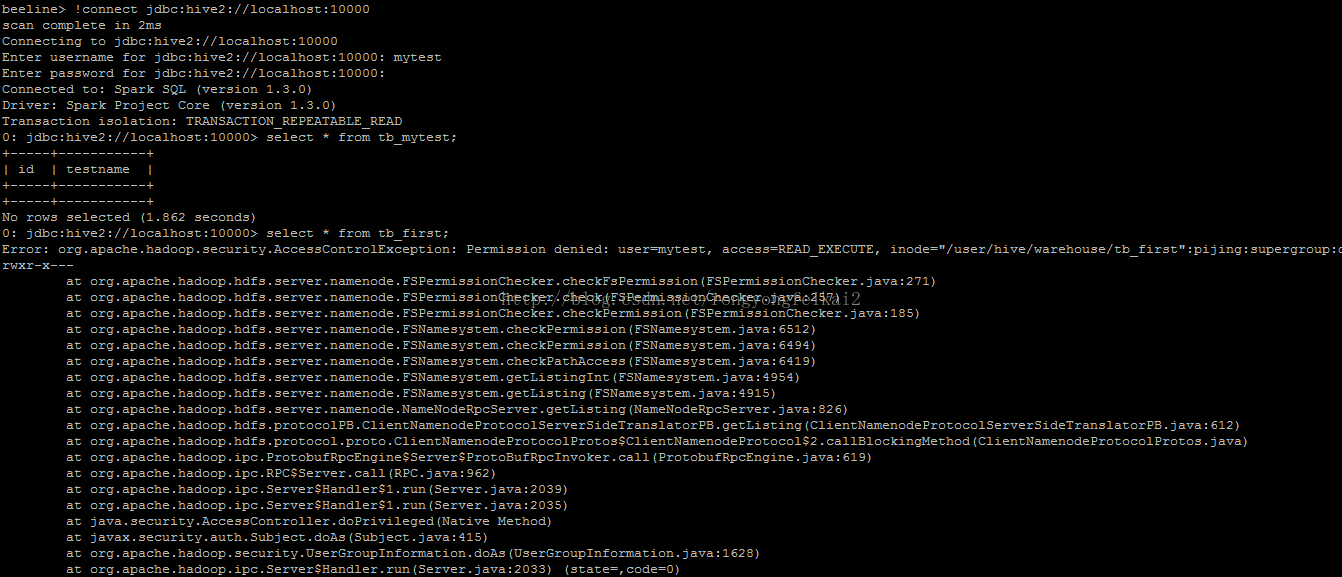

5.此時,用beeline用mytest連線,讀取的結果如下:

可以看到,對於tb_mytest表有讀的許可權,而對於tb_first表則沒有讀的許可權。

相關推薦

SparkSQL利用HDFS的許可權控制表的讀許可權

Spark內建的thrift-server(連線hive)的對許可權管理支援得並不是很好,只支援了create/drop許可權的控制,但是任意使用者都可以讀任意庫/表,委實是一個問題。為了解決這個問題,可以用HDFS的檔案許可權控制來對錶的讀許可權進行控制。 1.新建使用者

mysql 庫級許可權、表級許可權授權

庫級別 grant all on nnshop.* to [email protected]'192.168.1.%' revoke all on nnshop.* from [email protected]'192.168.1.%' 表級別 grant inse

Apache Shiro許可權控制實戰,許可權控制SpringMVC + Mybatis + Shiro

Demo已經部署到線上,地址是http://shiro.itboy.net, 管理員帳號:admin,密碼:sojson.com 如果密碼錯誤,請用sojson。 PS:你可以註冊自己的帳號,然後用管理員賦許可權給你自己的帳號,但是,每20分鐘會把資料初始化一次。建議自己

突破小米懸浮窗許可權控制--不需要許可權的懸浮窗

突破小米懸浮窗許可權控制–不需要許可權的懸浮窗 在上一篇文章講了Android的Toast拓展,在原生Toast基礎上對顯示時長和顯示動畫做了二次封裝,強化了Toast的部分功能。也分析了對於二次封裝的ExToast設計原理,以及Toast的關鍵點。如果不瞭解

如何用 Vue 實現前端許可權控制(路由許可權 + 檢視許可權 + 請求許可權)

隨著前後端分離架構的流行,許可權控制這個曾經陌生的話題開始進入很多前端同學的視野,作為一名前端,可能部分同學會認為許可權是後端的事,其實這個想法是片面的,後端是許可權控制的最後一扇門,而在這之前,做好前端許可權控制至少有以下幾個原因:通過控制路由和請求,將越權請求攔截在前端,

Spring Cloud實戰 | 第十一篇:Spring Cloud Gateway 閘道器實現對RESTful介面許可權控制和按鈕許可權控制

## 一. 前言 hi,大家好,這應該是農曆年前的關於開源專案[有來商城](https://github.com/hxrui) 的最後一篇文章了。 [有來商城](https://github.com/hxrui) 是基於 Spring Cloud OAuth2 + Spring Cloud Gateway

MYSQL學習之子查詢(表連線查詢)以及許可權控制

在上一篇部落格裡我們詳細的介紹了MySQL語言的DDL(資料定義語言) 和 DML(資料操作語言),那麼在這篇部落格中我們要對上次的DML進行補充;同時我們要介紹DCL(資料控制語言); 子查詢 在學習子查詢的開始我們由這樣一個問題來引出; 我們現在有一張員工表emp,該表中包含

利用vue-router來控制使用者登入許可權

原理 用vue-router來控制使用者登入許可權的原理,實際上就是應用了vue-router提供的router.beforeEach來註冊一個全域性鉤子。具體用法 根據判斷是否具有登入許可權來設定路由跳轉,如果沒有全選統一跳轉到登入頁面。 第一步:新

HBase隨筆記錄許可權控制、名稱空間、流量限制和表負載均衡

限制輸出: get 'table','rowkey',MAXLENGTH => 60 status:返回狀態。可選simple、summary、detailed version:版本 許可權: grant 'hdfs','RW','test:t1','cf1','c

laravel利用中介軟體做防非法登入和許可權控制

laravel框架的中介軟體非常好用,使得我們的防非法和rbac可以簡單快速的實現 中介軟體就是控制路由的訪問,進行分類並統一管理 1、首先我們開啟artisan輸入下面的命令列,建立一箇中間件檔案

AXIS2訪問許可權控制利用TOMCAT使用者

1.找到TOMCAT安裝目錄,找到CONFIG資料夾,查詢到Tomcat_Home\conf\tomcat-users.xml檔案,新增角色 <?xml version='1.0' encoding='utf-8'?> <tomcat-users>

[易飛]表單欄位許可權控制

之前一直以為易飛許可權無法細化到欄位。因為在許可權管理那邊確實無法細化。今天在設計自定義畫面的時候,看到以下畫面發現可以通過這個方式來處理。需求:只允許A374使用者修改錄入客戶資訊中的付款條件。解決辦法:1.設定所有使用者付款條件欄位只

Ubuntu下Samba伺服器的簡單設定,只讀,可讀寫等許可權控制。

伺服器:Ubuntu 10.04 LTS Samba版本:3.4.7 注:本文不會對每個引數,設定的值具體是什麼意思做深入的闡述,本文的目的是使用這些配置,立即可用。 1,samba的安裝 Ubuntu下面安裝samba伺服器是很簡單的。$ sudo aptitude install samba 2,共

一文讀懂 TKE 及 Kubernetes 訪問許可權控制

> 你有了解過Kubernetes的認證授權鏈路嗎?是否對TKE的許可權控制CAM策略、服務角色傻傻分不清楚?本文將會向你介紹`騰訊雲TKE平臺側的訪問控制`、`Kubernetes訪問控制鏈路`,以及演示如何將平臺側賬號對接到Kubernetes內。 當你在使用騰訊雲容器服務TKE(Tencent

WPF許可權控制——【3】資料庫、自定義彈窗、表單驗證

你相信“物競天擇,適者生存”這樣的學說嗎?但是我們今天卻在提倡“尊老愛幼,救死扶傷”,幫助並救護弱勢群體;第二次世界大戰期間,希特勒認為自己是優等民族,劣勢民族應該被消滅,這樣的思想帶來的戰爭之痛,至今讓人難以忘懷。我們的文化裡面有這樣一句話“天無絕人之路”,在西方世界是“神愛世人

認證鑑權與API許可權控制在微服務架構中的設計與實現

引言: 本文系《認證鑑權與API許可權控制在微服務架構中的設計與實現》系列的第一篇,本系列預計四篇文章講解微服務下的認證鑑權與API許可權控制的實現。 1. 背景 最近在做許可權相關服務的開發,在系統微服務化後,原有的單體應用是基於session的安全許可權方式,不能滿足現有的微服務架構的認

認證鑑權與API許可權控制在微服務架構中的設計與實現(四)

引言: 本文系《認證鑑權與API許可權控制在微服務架構中的設計與實現》系列的完結篇,前面三篇已經將認證鑑權與API許可權控制的流程和主要細節講解完。本文比較長,對這個系列進行收尾,主要內容包括對授權和鑑權流程之外的endpoint以及Spring Security過濾器部分踩坑的經歷。歡迎閱讀本系列

認證鑑權與API許可權控制在微服務架構中的設計與實現(三)

引言: 本文系《認證鑑權與API許可權控制在微服務架構中的設計與實現》系列的第三篇,本文重點講解token以及API級別的鑑權。本文對涉及到的大部分程式碼進行了分析,歡迎訂閱本系列文章。 1. 前文回顧 在開始講解這一篇文章之前,先對之前兩篇文章進行回憶下。在第一篇 認證鑑權與AP

Laravel 通過Gate實現使用者-角色-許可權控制

1.建立相應的資料庫: 建立許可權表: Schema::create('permissions',function(Blueprint $table){ $table->increments('id'); $table->

Spring Security的使用(訪問許可權控制)

訪問許可權控制 粗粒度:對一個功能的訪問進行控制 細粒度:對該功能下的資料顯示進行控制 注意:許可權控制,需要在spring-mvc.xml中配置,否則會導致失效 <aop:aspectj-autoproxy proxy-target-class="true"></a