C++反彙編除錯

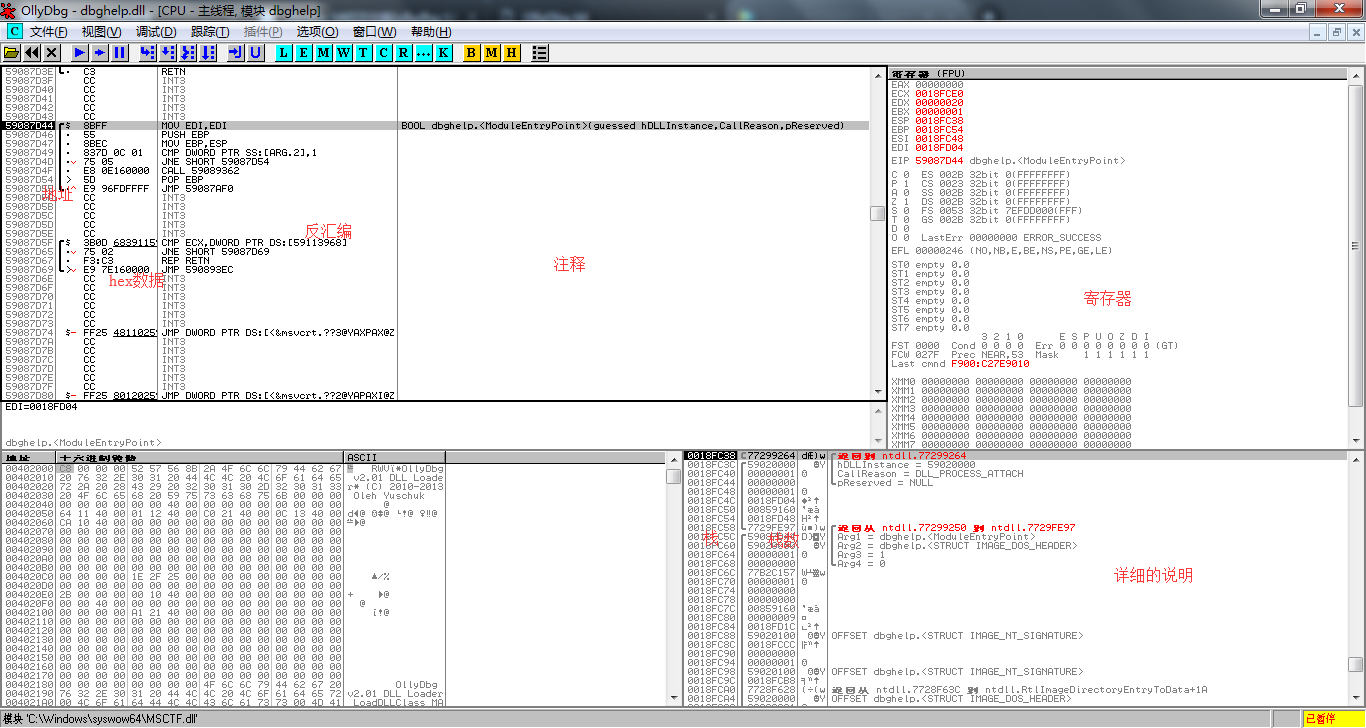

1、使用 OllyDBG開啟的dll檔案,最好找破解pro版本。不然沒有編輯許可權 ,目前OllyDBG並不支援eclipse IDE 64位編輯的 .class檔案型別。

另外使用反編譯的時候實體記憶體必須大於4G,彙編的時候會佔用很多的計算。

對HEX的資料根據需要編輯之後,使用分析指令

2、暫存器的指令

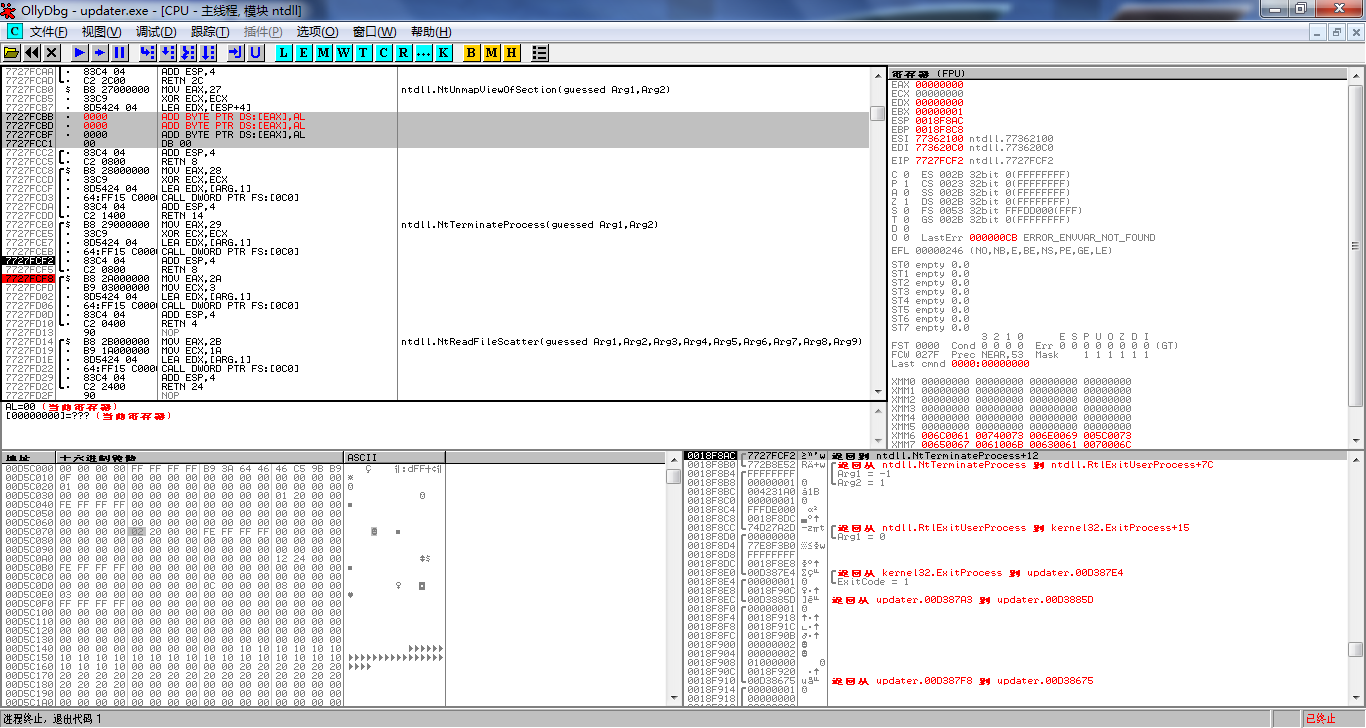

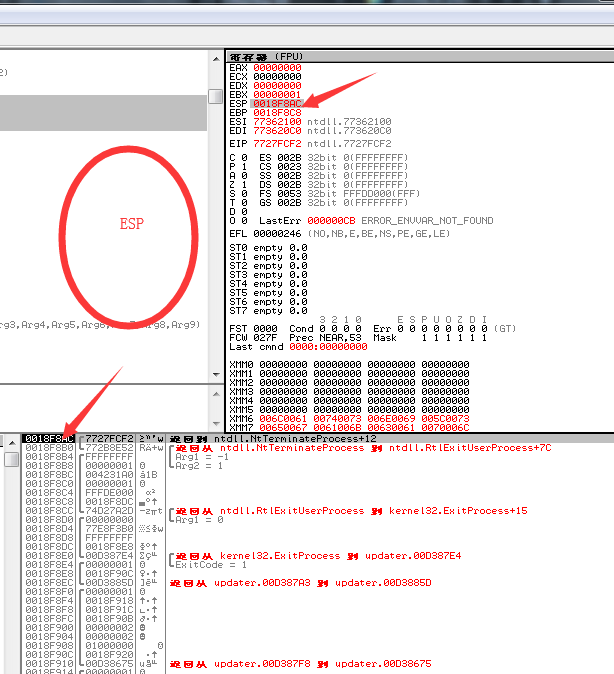

ESP指向堆疊最頂端的地址,值為0018F8AC,這是堆疊中最上一層的頭

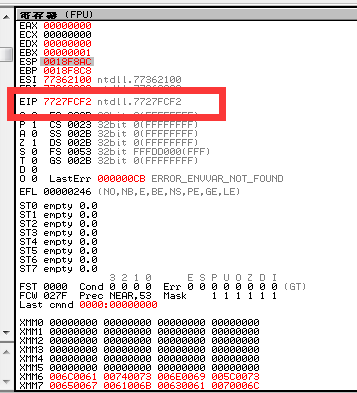

3、另一個重要的暫存器是EIP,值為7727FCF2,

相關推薦

C++反彙編除錯

1、使用 OllyDBG開啟的dll檔案,最好找破解pro版本。不然沒有編輯許可權 ,目前OllyDBG並不支援eclipse IDE 64位編輯的 .class檔案型別。 另外使用反編譯的時候實體記憶體必須大於4G,彙編的時候會佔用很多的計算。 對HEX的資料根據需要編輯之後,使用分析指

《C++反彙編與逆向分析技術揭祕》讀書總結——建構函式與解構函式

建構函式的必要條件: 這個函式的呼叫,是這個物件在作用域內的第一次成員函式呼叫,看this指標即可以區分物件,是哪個物件的this指標就是哪個物件的成員函式。 使用thiscall呼叫方式,使用ecx傳遞this指標; 返回值為this指標。 解構函式的必要條件: 這

C++反彙編學習筆記7——陣列和指標以及他們的定址

兩年前寫的,歡迎大家吐槽! 轉載請註明出處。 1. 陣列在函式內 先通過一個簡單的例子來看一下陣列和普通變數在初始化時的不同之處: 這是陣列初始化: 42: int nArry[5] = {1, 2, 3, 4, 5}; 0042B758 mov

[C++反彙編] 呼叫約定 cdecl stdcall fastcall 等

該系列文章是依據本人平時對反彙編的學習,歸納總結,所做的學習筆記。如有錯誤或待改善之處,請留下您寶貴的意見或建議。 呼叫約定是指呼叫方放置函式呼叫所需的引數的具體位置。具體的位置可以是特定的暫存器、

linux反彙編除錯

反彙編有有以下幾種方法: 1.使用gcc -S test.c 或者gcc -S test.c>out.txt 2.使用gdb除錯,在除錯中輸入disass 函式名 就可以 3.objdump -D test 一般常用1,2兩種, ~~~~~C語言程式碼example.

C++反彙編學習筆記6——變數在記憶體中的位置和訪問方式

兩年前寫的,歡迎大家吐槽! 轉載請註明出處。 1. 全域性變數和區域性變數的區別 具有初始值的全域性變數在原始碼連結時就被寫入所建立的PE檔案,當該檔案被執行時作業系統分析各個節中的資料填入對應的記憶體地址中,這時全域性變數就已經存在了,等PE檔案的分析和載入工

c&c++反彙編與逆向分析學習筆記(2)--反彙編靜態分析工具IDA

所謂“靜態分析”,是相對於前面提到的“動態分析”而言的。在“動態分析”過程中,偵錯程式載入程式,並以除錯模式執行起來,分析者可以在程式的執行過程中觀察程式的執行流程和計算記過。但是,在實際分析中,很多場合不方便執行目標,比如軟體的某一模組(無法單獨執行)、病

使用VS反彙編除錯

查找出錯誤的函式 查詢函式內某個出錯引數 2. 適用情況 比較適合於使用第三方庫或者其他dll檔案時,無法進入使用函式內部的情況。 3. 注意點: call函式:函式的返回值能夠反映函式呼叫情況,如果出錯,則一般為函式返回值異常,函式返回值存放於EAX中。 出錯程式碼

Android Smali反彙編分析與除錯

很多Android APK由於加密了(比如加了花指令), 無法反彙編為Java程式。此時只能檢視Smali原始碼, 用Smali原始碼進行除錯分析。 smali以及baksmali的jar包用法 baksmali下載:jar包下載地址 命令列:java -jar baksm

c/c++彙編及反彙編命令執行語句

上圖來源於中國MOOK大學南京大學袁春風老師課件,從高階語言到底層二進位制程式碼按此流程一步步進行。 我們首先可以在建立一個c檔案,如果虛擬機器與你的Windows還不可以進行檔案共享,可以開啟Terminal(同windows下的cmd。我的是在/usr/share/Terminal這個

反彙編C++ OOP程式碼 分析建構函式如何被呼叫 以及簡單的C++物件記憶體模型

在今天進行C++程式碼的思考時,產生一個疑問,就是C++類的建構函式是如何被呼叫的 於是就做了一個簡單的實驗來驗證自己的想法。 //main.cpp #include <stdio.h> class People{ private: int i; i

利用反彙編手段解析C語言函式

轉自: https://blog.csdn.net/songjinshi/article/details/8450419 1、問題的提出 函式是 C語言中的重要概念。利用好函式能夠充分利用系統庫的功能寫出模組獨立、易於維護和修改的程式。函式並不是 C 語言獨有的概念,

ARM Linux核心驅動異常定位除錯--反彙編arm-linux-objdump

最近在搞Atmel 的SAM9x25平臺,Linux系統,用於工業裝置。這也是我首次參與工業裝置的研發。在除錯Atmel SAM9x25的Linux串列埠裝置的時候,發現無論是讀還是寫,都會產生異常。相關的異常資訊如下: ===========================================

彙編除錯技巧:呼叫C語言函式printf()

除錯程式的痛苦莫過於除錯組合語言了~ 實際上對於一個嵌入式軟體工程師來說,組合語言的除錯跟C語言的除錯如出一轍。當然 ,也有些軟體可以用來模擬,例如real view, DS-5等等,但更為普通的情況是啥都沒有,接下來,本貼將介紹組合語言的列印除錯。 本帖主要內容有: 1.

LINUX平臺可以用GDB進行反彙編和除錯。

如果在Linux平臺可以用gdb進行反彙編和除錯。(轉) 2. 最簡C程式碼分析 為簡化問題,來分析一下最簡的c程式碼生成的彙編程式碼: # vi test1.c int main() { return 0; }

C庫字串反彙編分析

FROM:http://bbs.pediy.com/showthread.php?t=127475 1、strlen .text:00408150 mov ecx, [esp+arg_0] .text:00408154

反彙編一個簡單的C程式,分析彙編程式碼

李峰 原創作品轉載請註明出處 實驗 原始碼: int g(int x) { return x + 4; } int f(int x) { return g(x); }

一個C原始檔到可執行檔案 [反彙編-函式棧幀 編譯 連結]

[3] Program Headers Program Headers用來描述Segment的資訊。Segment由多個Section組成。一般是將具有共同屬性如.data和.bss匯聚為一個Segement加入到記憶體。個人理解目標檔案以Section的形式存在,可執行檔案以Segement的形式存在以方

給C語言新增花指令,抵禦反彙編

int APIENTRY WinMain(HINSTANCE hInstance, HINSTANCE hPrevInstance, LPSTR lpCmdLine,int nCmdShow) { /*************************************************

C語言三種迴圈反彙編分析

#include <stdio.h> #include <stdlib.h> int main() { 00AB13D0 push ebp 00AB13D1 mov ebp,esp 00AB13D3 sub