系統加固配置檔案相關

阿新 • • 發佈:2019-01-01

Root及普通使用者登陸終端限制

1./etc/security/access.conf

2./etc/securetty

虛擬終端控制

vlock

鎖定虛擬終端功能正常,偽終端部分功能可以使用

密碼控制

cli :chage

/etc/login.defs

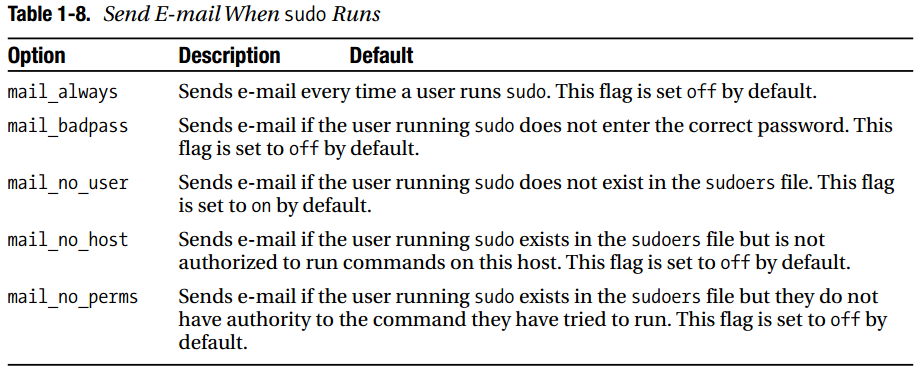

sudo深入

/etc/sudoers

使用PAM限制使用者登入時間

[root@localhost ~]# cat /etc/security/time.conf | grep -v '^#'

login;tty*;wiil;!Al0000-2400限制wiil在所有時間登陸所有tty虛擬終端,同理可修改pts終端等。

time.conf是pam_time.so的配置檔案。在/etc/security/limits.conf是pam_limits.so的配置檔案,其他

檔案同理。

[root@localhost ~]# cat /etc/pam.d/login

auth required pam_time.so #新增這一行需要PAM和conf檔案結合,同理limits的限制。

pts終端限制:

[root@localhost ~]# grep -v '^#' /etc/security/time.conf

login;*;wiil;!Al0000-2400

sshd;*;wiil;!Al0000-2400account required pam_time.so ##新增到/etc/pam.d/sshdtime.conf中指定的service做限制後需要在pam.d中也要新增進去

iptables相關

firewall logging:

kitten# iptables -A INPUT -p udp -s 192.168.0.111 --dport domain -j LOG --log-prefix "IPT_BAD_DNS"

kitten# iptables -A INPUT -p udp -s 192.168.0.111 --dport domain -j DROP注意不能rules順序,寫反不會有記錄。新增完規則後修改syslog配置檔案 rsyslog.conf.重啟rsyslog服務。

重啟rsyslog遇到“Mar 1 21:33:39 localhost rsyslogd-2027: imjournal: fscanf on state file `/var/lib/rsyslog/imjournal.state’ failed

”,解決辦法:刪除該state檔案

[root@cu04 ~]# grep kern.warn /etc/rsyslog.conf

kern.warn /var/log/iptables.log

[root@cu04 ~]# iptables -A INPUT -i eno1 -p tcp --dport ssh -m state --state NEW -j LOG --log-prefix "SSH_IPTABLES_NEW" --log-level warning

[root@cu04 ~]# iptables -A INPUT -p tcp --dport ssh -m state --state NEW -s 192.168.100.0/24 -j REJECT記錄ssh登入記錄,也可以記錄後reject掉。

檔案許可權及gpg加密

setuid、setgid、chattr (i,a)、gpg