ASA入門實驗之NAT

阿新 • • 發佈:2019-01-04

NAT分類

- 動態NAT

- 動態PAT

- 靜態NAT

- 靜態PAT

實驗拓撲

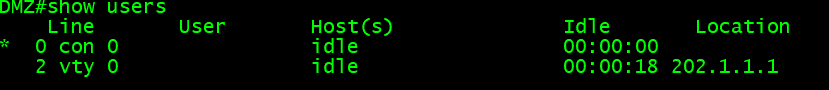

拓撲和上次一樣。基礎的配置和上次一樣,我這裡就不多說了。請檢視:https://blog.csdn.net/GhostRaven/article/details/85568626 。10.1.1.0/24 為inside van2 ;192.168.1.0/24為DMZ vlan 3; 202.1.1.0/24為outside vlan4

1、動態NAT

實驗要求:將內網10.1.1.0/24 動態NAT到202.202.202.1

動態NAT將一組IP地址轉換為指定地址池中的IP地址,是動態一對一的輪詢的關係;適合擁有多個公網IP、多個內網PC要訪問網際網路的環境使用(單向)

object network inside-net #NAT 原網路

subnet 10.1.1.0 255.255.255.0

object network outside-net #NAT後網路

range 202.202.202.1 202.202.202.10

object network inside-net #動態ANT

nat (inside,Outside) dynamic outside-net

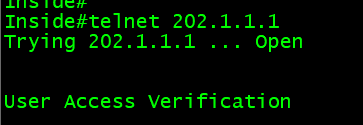

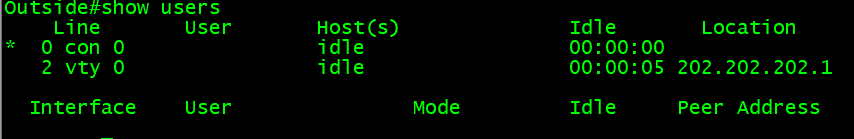

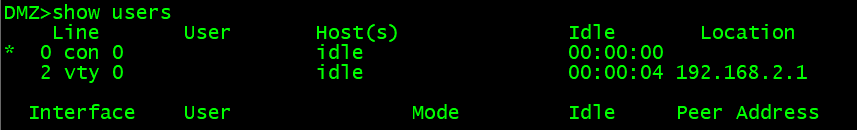

2、動態PAT

動態PAT,動態多對一的關係;適合只有一個公網IP、多個內網PC要訪問網際網路的環境使用(單向)。和動態NAT基本一致,只是公網出口只有一個。

實驗要求:將Inside 的10.1.1.0/24 網段訪問DMZ時,NAT為192.168.2.1.

object network inside-net

subnet 10.1.1.0 255.255.255.0

object network DMZ-nat

host 192.168.2.1

nat (inside,dmz) dynamic DMZ-nat

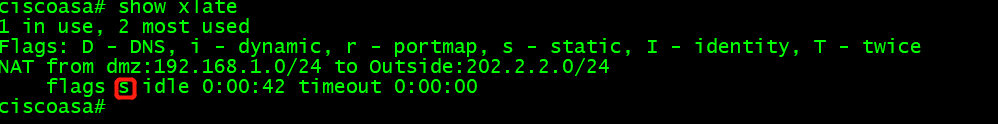

3、靜態轉換

實驗要求:將DMZ中的server1:192.168.1.0/24 去outside 轉換成202.2.2…0/24 網段供公網訪問。

object network dmz-servers subnet 192.168.1.0 255.255.255.0 object network outside-server subnet 202.2.2.0 255.255.255.0 object network dmz-servers nat (dmz,Outside) static outside-server access-list dmz-outside extended permit tcp any 192.168.1.0 255.255.255.0 eq telnet #因為是低安全級別去高安全級別,所以要做ACL access-group dmz-outside in interface Outside

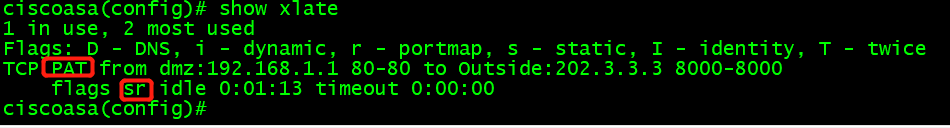

4、靜態PAT

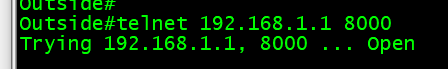

實驗要求:將DMZ內的伺服器192.168.1.1/24 的伺服器的80 埠,對映到外網202.3.3.3的8000埠

object network DMZ-servers

host 192.168.1.1

object network outside-server

host 202.3.3.3

object network DMZ-servers

nat (dmz,Outside) static outside-server service tcp 80 8000 #80轉8000

access-list dmz-80 extended permit tcp any host 192.168.1.1 eq 80

access-group dmz-80 in interface Outside

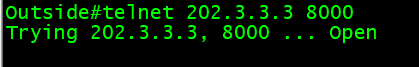

5.NAT豁免

某些應用場合(例如配置VPN)需要繞過NAT規則:一種辦法就是NAT豁免。這個EVE改變拓撲要都關機,我這裡直接就在4的基礎上做了。

實驗目的:將4中的192.168.1.1 使用NAT豁免,供外部訪問。

object network DMZ-servers

nat (dmz,Outside) static DMZ-servers service tcp www 8000

這裡要多說一句:

(1)8.3之前的NAT豁免:nat (inside) 0 access-list ACL_NAME.

(2)8.4往後的NAT豁免:就是自己轉自己而已

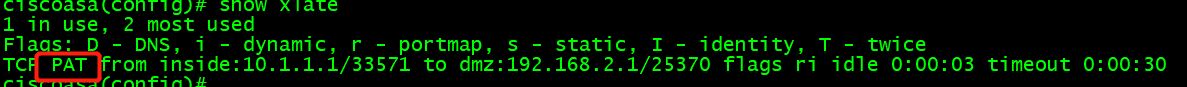

下面是一些可能用到的命令:

| 命令 | 功能 |

|---|---|

| show xlate | 檢視NAT轉換表 |

| clear xlate | 清空NAT轉換表(靜態的不會被清除) |

| show run ob | 檢視object配置 |

| show run nat | 檢視nat的配置 |