bugku ctf 域名解析 (聽說把 flag.bugku.com 解析到120.24.86.145 就能拿到flag)

題目意思是把flag.bugku.com 解析到120.24.86.145

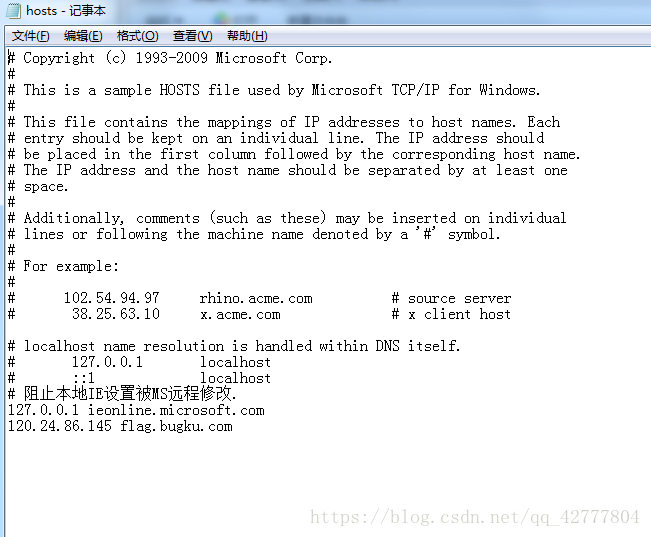

直接在

c:\windows\system32\drivers\etc\hosts

開啟後進行修改

在最後新增上 我們需要的

120.24.86.145 flag.bugku.com

儲存後

在瀏覽器 訪問

flag.bugku.com

發現啦啊 哈哈哈

即

KEY{DSAHDSJ82HDS2211}

相關推薦

bugku ctf 域名解析 (聽說把 flag.bugku.com 解析到120.24.86.145 就能拿到flag)

題目意思是把flag.bugku.com 解析到120.24.86.145 直接在 c:\windows\system32\drivers\etc\hosts 開啟後進行修改 在最後新增上 我們需要的 120.24.86.145

http://www.bugku.com:Bugku——備份是個好習慣(http://120.24.86.145:8002/web16/)

inf 兩個 sda md5值 不同的 應該 是個 結束 代碼 看了bugku的這道題,陌生又熟悉。 題目首先說【備份是個好習慣】,訪問網站只有一串字符,,,,,emmmmm,這句話表明人家經常做備份,所以咯,肯定在網站哪裏備份有網頁信息。嘻嘻 1.搜尋和查

bugku ctf login1(SKCTF) (hint:SQL約束攻擊)

開啟 按照步驟,註冊賬號之後,哈哈 說不是管理員不能檢視 所以我們要用管理員身份進去 那試試暴力破解吧 本來想嘗試一下,但是, 想到註冊的時候是要大寫字母加小寫字母加數字 這樣暴力破解沒那麼好用了 換種方法 提示

Nginx配置(需要把nginx的根目錄指向ftp上傳文件的目錄。)

上傳文件 nginx配置 技術分享 gin 分享 ges 指向 png -1 改成 Nginx配置(需要把nginx的根目錄指向ftp上傳文件的目錄。)

pandas.DataFrame.from_dict官方文件連結(通過資料字典建立df表,看下面的例子就能明白了)

http://pandas.pydata.org/pandas-docs/stable/generated/pandas.DataFrame.from_dict.html pandas.DataFrame.from_dict classmethod DataFrame.from_d

apache tomcat 預設訪問專案(直接輸入IP就能訪問專案)

轉自;http://blog.csdn.net/haolyj98/article/details/21937191 不知道願作者是誰 最近遇到一個問題,客戶那邊只能通過敲擊IP來訪問專案,不能輸入埠號和專案名稱。

怎麼快速無損地把avi轉換mov格式?簡單3步就能搞定!

先簡單科普下這兩個格式,相對於avi格式來說,mov格式屬於現在比較流行的格式,特點是視訊的畫質比較出色,說直白點就是清晰度比較好,很適合拿來進行視訊剪輯製作,對於追求高畫質的小夥伴也是福音。而且mov格式的視訊體積也比avi格式小一些。 那麼,怎麼快速無損地把avi轉換mov格式?今天教

安卓呼叫系統自帶分享功能分享文字,分享大圖片,仿好奇心日報分享長圖片(不用申請微信微博官方sdk就能直接分享)

當前安卓分享一共三種方式 1,呼叫安卓系統自帶分享功能(可以分享大圖) 2,呼叫微信,微博支付寶等自己的官方分享sdk 3,用友盟,shareSdk等整合好的sdk 由於公司業務要求,需要分享一些長圖,大圖到微信,微博等。由於微信微博自己的官方sdk對圖片有限制, 比如微博

Python爬蟲系列(四):Beautiful Soup解析HTML之把HTML轉成Python對象

調用 nor 結束 版本 現在 name屬性 data 官方文檔 get 在前幾篇文章,我們學會了如何獲取html文檔內容,就是從url下載網頁。今天開始,我們將討論如何將html轉成python對象,用python代碼對文檔進行分析。 (牛小妹在學校折騰了好幾天,也沒把h

Bugku_CTF Writeup 之 域名解析(50)

sts 聽說 文件 是否 分享圖片 文件中 png 訪問 圖片 題目說明: 聽說把 flag.bugku.com 解析到120.24.86.145 就能拿到flag 1.於瀏覽器中輸入URL並回車,要得到此URL對應的IP以訪問目標主機,在DNS查詢之前,本機會先在

Android圖片載入框架最全解析(四),玩轉Glide的回撥與監聽(筆記)

參考原文:Android圖片載入框架最全解析(四),玩轉Glide的回撥與監聽 回撥的原始碼實現 的Target物件傳入到GenericRequest當中,而Glide在圖片載入完成之後又會回撥GenericRequest的onResourceReady()方法,onReso

Bugku CTF 題目解析 (1-10題)

寫在前面的話: 這裡只是記錄一些自己的解題思路,或者一些有關解題的亂七八糟的東西,自己是剛零基礎接觸這方面的東西,所以有表述不當的地方請包容,在此謝過! 1、web2 點開網址後: 解題思路:F12 開啟 開發者工具看看,可以看到需要尋找的flag。

Linux網路程式設計--IP地址與域名解析(DNS)

在日常生活中,人們往往知道主機的域名而不知道主機的IP地址,而socket的API均基於IP地址,所以需要使用DNS域名解析伺服器進行解析。 那麼首先簡單介紹一下DNS的原理,DNS伺服器系統是按樹形的結構構造,頂級域名伺服器下分多個二級域名伺服器,二級域名伺

netlink監聽網路變化程式碼(轉載)+流程分析(原創+轉載)+資料結構以及相關巨集的解析(原創)

一.netlink監聽網路變化程式碼(Linux下使用NetLink 監聽網路變化) #include <stdio.h> #include <unistd.h> #include <stdlib.h> #include <string.h>

詳細解讀域名解析(DNS)

DNS是一個從域名對映到IP地址的系統。 一:DNS的背景 TCP/IP使用IP地址和埠號來瞄準對應網路上一臺主機的一個程序,但是IP地址不好記; 於是有了主機名(字串),並且使用hosts檔案來描述主機名和IP地址的關係。 如圖: 最初是網際網路

深入解析子域名接管(Subdomain Takeover)漏洞

最近在HackerOne上看到了幾個子域名接管方面的漏洞,幾個漏洞都可以輕鬆就對子域獲得控制權,並且獲得了來自企業的高額獎金。在國外看到了這篇文章,粗略翻譯了下,也順便圍繞這個話題說說吧,相關漏洞案例可以去H1搜尋“subdomain takeover”檢視。 0x01&

Android圖片載入框架最全解析(四),玩轉Glide的回撥與監聽

本文同步發表於我的微信公眾號,掃一掃文章底部的二維碼或在微信搜尋 郭霖 即可關注,每天都有文章更新。 大家好,今天我們繼續學習Glide。 在上一篇文章當中,我帶著大家一起深入探究了Glide的快取機制,我們不光掌握了Glide快取的使用方法,還

Bugku CTF 程式碼審計 writeup(未完待續)

Bugku CTF 程式碼審計 writeup 0x01extract變數覆蓋 extract()函式功能:從陣列中將變數匯入到當前的符號表。使用陣列鍵名作為變數名,使用陣列鍵值作為變數值。 extract(array,extract_rules,pr

Amazon Route 53 雲域名系統(DNS服務)_DNS解析

Internet 上的 DNS 系統與電話簿非常相似,它管理著名稱和數字之間的對映關係。在 DNS 中,名稱就是方便使用者記憶的域名 (www.example.com)。但是,DNS 中的名稱不是對映到電話號碼,而是對映到 IP 地址 (192.0.2.1),它指定了計算機在 Inte

bugku ctf 備份是個好習慣 (聽說備份是個好習慣)

看了很多大佬的,都說用大佬寫的指令碼php程式碼洩露檢測的小工具, 然後跑出漏洞 小白還是什麼都不會 只好用 御劍了 跑出這個之後 打開發現 是一個下載的檔案 下載開啟後 原始碼為 <?php /** * Created by Php