WordPress4.8.1版本存在XSS跨站攻擊漏洞

2017年10月19日,阿里雲安全威脅情報系統監測到WordPress 官方釋出了一條安全通告表示在4.8.1版本中發現了一個儲存型的XSS漏洞,通過該漏洞,攻擊者可以在受影響網站的評論區寫下包含惡意程式碼的留言,當該留言頁面被開啟時,其中的惡意程式碼會執行,導致該網站的許可權,外掛等被更改,甚至被完全控制,安全風險為高危。

阿里雲安全建議站長們關注,並儘快開展自查工作,及時更新WordPress。

具體詳情如下:

漏洞編號:

暫無

漏洞名稱:

WordPress儲存型XSS漏洞

官方評級:

高危

漏洞描述:

該漏洞影響WordPress4.8.1版本,攻擊者可以未授權通過WordPress的評論注入JavaScript攻擊程式碼。評論被檢視的時候,JavaScript就觸發了。如果管理員登陸檢視評論觸發後,可能導致攻擊者進入後臺通過主題或外掛編輯從而命令執行控制整個伺服器,安全風險為高危

漏洞利用條件和方式:

遠端利用

PoC狀態:

目前PoC已經公開

漏洞影響範圍:

受影響的版本 WordPress 4.8.1

不受影響的版本 WordPress 4.8.2

漏洞檢測:

開發或運維人員排查是否使用了受影響版本範圍內的WordPress。

漏洞修復建議(或緩解措施):

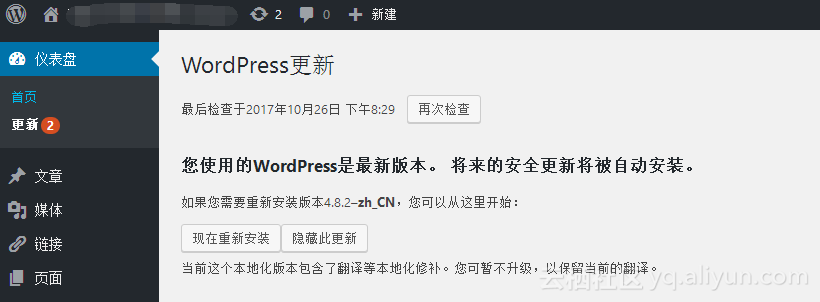

目前已經發布最新版本4.8.2 ,建議使用者登入到面板點選“更新升級"修復該漏洞;

使用者進入WordPress後臺頁面,選擇“儀表盤”,可一鍵更新至WordPress最新版本。

4.8.1版本WordPress使用者若不想升級,可以關閉所有文章頁面的評論;

開啟所用主題的function.php檔案,將以下程式碼新增進檔案中,儲存後重新上傳到伺服器。

//禁用頁面的評論功能

function disable_page_comments( $posts ) {

if ( is_page()) {

$posts[0]->comment_status = 'disabled';

$posts[0 使用阿里雲伺服器,啟用阿里雲安全WAF可 支援該漏洞防禦。購買阿里雲伺服器同時可領取幸運券享受優惠活動

阿里雲伺服器優惠券領取:點選領取

小科普:

儲存型XSS漏洞是什麼?

儲存型XSS漏洞具有持久化,被插入的惡意程式碼是儲存在伺服器中的,如:在個人資訊或發表文章等地方,如果沒有過濾或過濾不嚴,那麼這些程式碼將儲存到伺服器中,使用者訪問該頁面的時候觸發程式碼執行,這種儲存型別的XSS漏洞安全風險很高,容易造成蠕蟲,盜竊cookie等。

反射型XSS漏洞是什麼?

反射型XSS,它具有非持久化特性,需要欺騙使用者自己去點選(使用者互動)連結才能觸發XSS程式碼(伺服器中沒有這樣的頁面和內容),一般容易出現在搜尋頁面。