Rest Framework第四天-認證元件、許可權元件、頻率元件

阿新 • • 發佈:2019-01-06

認證元件

一、認證簡介

只有認證通過的使用者才能訪問指定的url地址,比如:查詢課程資訊,需要登入之後才能檢視,沒有登入,就不能檢視,這時候需要用到認證元件

二、區域性使用

(1) models層:

class User(models.Model): username=models.CharField(max_length=32) password=models.CharField(max_length=32) user_type=models.IntegerField(choices=((1,'超級使用者'),(2,'普通使用者'),(3,'二筆使用者'))) class UserToken(models.Model): user=models.OneToOneField(to='User') token=models.CharField(max_length=64)

(2)新建認證類(驗證通過return兩個引數)

from rest_framework.permissions import BasePermission class MyPermission(BasePermission): message = '不是超級使用者,檢視不了' def has_permission(self,request,view): token=request.query_params.get('token') ret=models.UserToken.objects.filter(token=token).first() print(ret.user.get_type_display()) if ret.user.type==1: # 超級使用者可以訪問 return True else: return False

(3)view層

def get_random(name):

import hashlib

import time

md=hashlib.md5()

md.update(bytes(str(time.time()),encoding='utf-8'))

md.update(bytes(name,encoding='utf-8'))

return md.hexdigest()

from django.shortcuts import render,HttpResponse

# Create your views here.

import json

from rest_framework.views import APIView

from app01 import models

from utils.common import *

from rest_framework.response import Response

class Login(APIView):

def post(self,request,*args,**kwargs):

response=MyResponse()

name=request.data.get('name')

pwd=request.data.get('pwd')

user=models.UserInfo.objects.filter(name=name,pwd=pwd).first()

if user:

# 生成一個隨機字串

token=get_token(name)

# 如果不存在,會建立,如果存在,會更新

ret=models.UserToken.objects.update_or_create(user=user,defaults={'token':token})

response.status=100

response.msg='登入成功'

response.token=token

else:

response.msg='使用者名稱密碼錯誤'

return Response(response.get_dic())

# class Course(APIView):

# authentication_classes=[MyAuth,]

# def get(self,request):

# token=request.query_params.get('token')

# ret=models.UserToken.objects.filter(token=token).first()

# if ret:

#

# return HttpResponse(json.dumps({'name':'python'}))

# return HttpResponse(json.dumps({'msg':'您沒有登入'}))

class Course(APIView):

authentication_classes=[MyAuth,]

permission_classes=[MyPermission,]

throttle_classes=[VisitThrottle,]

def get(self,request):

print(request.user)

print(request.auth)

return HttpResponse(json.dumps({'name':'python'}))區域性使用,需要在檢視類里加入:

authentication_classes = [TokenAuth, ]全域性使用,需要在settings中加入:

REST_FRAMEWORK={

"DEFAULT_AUTHENTICATION_CLASSES":["app01.service.auth.Authentication",]

}認證類使用順序:先用檢視類中的驗證類,再用settings裡配置的驗證類,最後用預設的驗證類

許可權元件

一、許可權簡介

只用超級使用者才能訪問指定的資料,普通使用者不能訪問,所以就要有許可權元件對其限制

二、區域性使用

from rest_framework.permissions import BasePermission

class UserPermission(BasePermission):

message = '不是超級使用者,檢視不了'

def has_permission(self, request, view):

# user_type = request.user.get_user_type_display()

# if user_type == '超級使用者':

user_type = request.user.user_type

print(user_type)

if user_type == 1:

return True

else:

return False

class Course(APIView):

authentication_classes = [TokenAuth, ]

permission_classes = [UserPermission,]

def get(self, request):

return HttpResponse('get')

def post(self, request):

return HttpResponse('post')區域性使用只需要在檢視類里加入:

permission_classes = [UserPermission,]三、全域性使用

REST_FRAMEWORK={

"DEFAULT_AUTHENTICATION_CLASSES":["app01.service.auth.Authentication",],

"DEFAULT_PERMISSION_CLASSES":["app01.service.permissions.SVIPPermission",]

}許可權類使用順序:先用檢視類中的許可權類,再用settings裡配置的許可權類,最後用預設的許可權類

頻率元件

一、簡介

為了控制使用者對某個url請求的頻率,比如,一分鐘以內,只能訪問三次

二、自定義頻率類,自定義頻率規則

自定義的邏輯

#(1)取出訪問者ip # (2)判斷當前ip不在訪問字典裡,新增進去,並且直接返回True,表示第一次訪問,在字典裡,繼續往下走 # (3)迴圈判斷當前ip的列表,有值,並且當前時間減去列表的最後一個時間大於60s,把這種資料pop掉,這樣列表中只有60s以內的訪問時間, # (4)判斷,當列表小於3,說明一分鐘以內訪問不足三次,把當前時間插入到列表第一個位置,返回True,順利通過 # (5)當大於等於3,說明一分鐘內訪問超過三次,返回False驗證失敗

程式碼:

class MyThrottles():

VISIT_RECORD = {}

def __init__(self):

self.history=None

def allow_request(self,request, view):

#(1)取出訪問者ip

# print(request.META)

ip=request.META.get('REMOTE_ADDR')

import time

ctime=time.time()

# (2)判斷當前ip不在訪問字典裡,新增進去,並且直接返回True,表示第一次訪問

if ip not in self.VISIT_RECORD:

self.VISIT_RECORD[ip]=[ctime,]

return True

self.history=self.VISIT_RECORD.get(ip)

# (3)迴圈判斷當前ip的列表,有值,並且當前時間減去列表的最後一個時間大於60s,把這種資料pop掉,這樣列表中只有60s以內的訪問時間,

while self.history and ctime-self.history[-1]>60:

self.history.pop()

# (4)判斷,當列表小於3,說明一分鐘以內訪問不足三次,把當前時間插入到列表第一個位置,返回True,順利通過

# (5)當大於等於3,說明一分鐘內訪問超過三次,返回False驗證失敗

if len(self.history)<3:

self.history.insert(0,ctime)

return True

else:

return False

def wait(self):

import time

ctime=time.time()

return 60-(ctime-self.history[-1])三、內建頻率類及區域性使用

from rest_framework.throttling import SimpleRateThrottle

class VisitThrottle(SimpleRateThrottle):

scope = 'xxx'

def get_cache_key(self, request, view):

return self.get_ident(request)在setting裡配置:(一分鐘訪問三次)

REST_FRAMEWORK = {

'DEFAULT_THROTTLE_RATES':{

'luffy':'3/m'

}

}檢視層的配置:

throttle_classes = [MyThrottles,]錯誤資訊提示的配置:

class Course(APIView):

authentication_classes = [TokenAuth, ]

permission_classes = [UserPermission, ]

throttle_classes = [MyThrottles,]

def get(self, request):

return HttpResponse('get')

def post(self, request):

return HttpResponse('post')

def throttled(self, request, wait):

from rest_framework.exceptions import Throttled

class MyThrottled(Throttled):

default_detail = '傻逼啊'

extra_detail_singular = '還有 {wait} second.'

extra_detail_plural = '出了 {wait} seconds.'

raise MyThrottled(wait)內建頻率限制類:

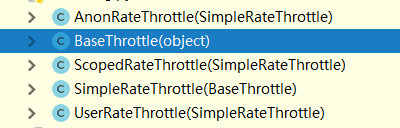

BaseThrottle是所有類的基類:方法:def get_ident(self, request)獲取標識,其實就是獲取ip,自定義的需要繼承它

AnonRateThrottle:未登入使用者ip限制,需要配合auth模組用

SimpleRateThrottle:重寫此方法,可以實現頻率現在,不需要咱們手寫上面自定義的邏輯

UserRateThrottle:登入使用者頻率限制,這個得配合auth模組來用

ScopedRateThrottle:應用在區域性檢視上的(忽略)

四、內建頻率類及全域性使用

REST_FRAMEWORK = {

'DEFAULT_THROTTLE_CLASSES':['app01.utils.VisitThrottle',],

'DEFAULT_THROTTLE_RATES':{

'luffy':'3/m'

}

}