文件被GANDCRABV5.0.4加密怎麽恢復http://gandcrabmfe6mnef.oni

阿新 • • 發佈:2019-01-07

ffffff tex 啟動 目錄 ofo 格式 網站 acf 電腦 文件打不開了,後綴變成了.dfgegsd的格式,怎麽處理呢?

http://gandcrabmfe6mnef.oni

如果你發現文件後綴變了,變成了沒有規律的幾個字母,而且多出了一個xxxxx.decrypt.txt的文件,說明你中了GANDCRAB V5.0.4勒索病毒,這種病毒是近兩年比較流行的勒索病毒。

GandCrab5.0.3升級版本GandCrab5.0.4近期在國內有呈現爆發的趨勢,獲取到該病毒樣本,該變種同樣采用RSA AES加密算法,將系統中的大部分文檔文件加密為隨機後綴名的文件,然後對用戶進行勒索。該勒索病毒主要通過RDP爆破、郵件、漏洞、垃圾網站掛馬等方式進行傳播,其自身不具備感染傳播能力,不會主動對局域網的其他設備發起***,會加密局域網共享目錄文件夾下的文件。

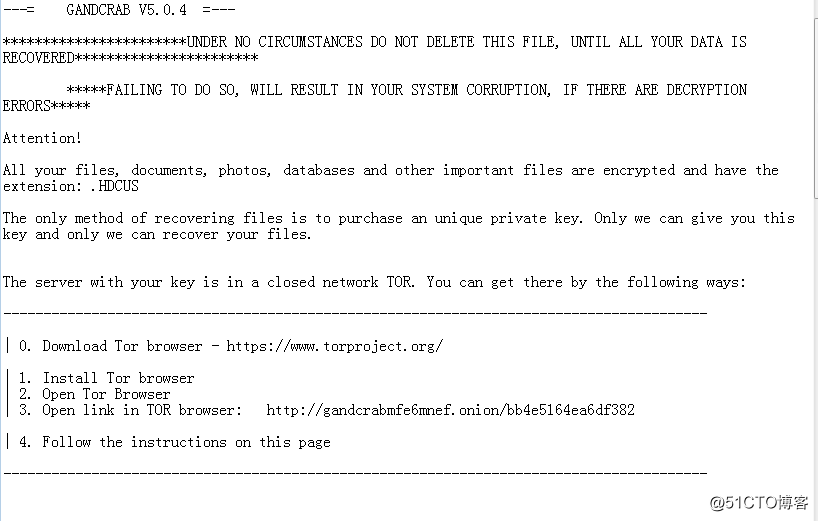

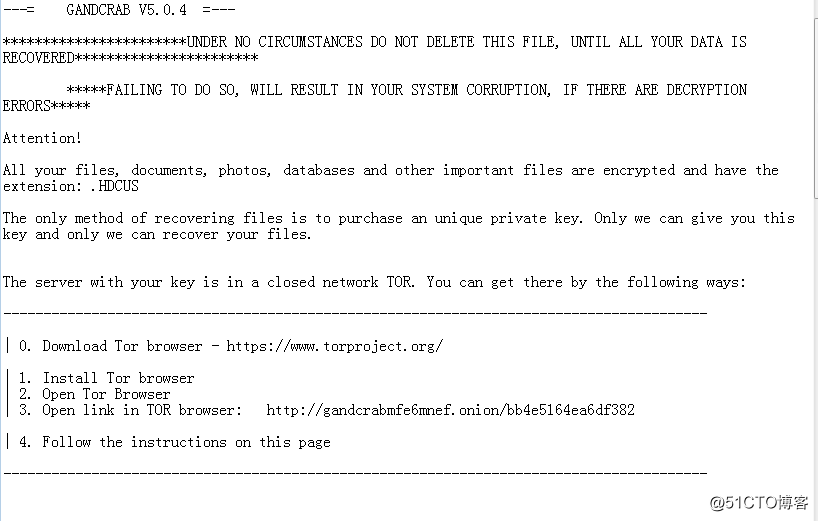

最後,生成勒索信息文件並在桌面進行勒索。GANDCRAB v5.0.4病毒將保存勒索贖金。贖金票據的名稱是通過以大寫字母使用此擴展並添加[5-10隨機字母]-DECRYPT.txt或[5-10隨機字母]-DECRYPT.html

病毒防禦:

http://gandcrabmfe6mnef.oni

如果你發現文件後綴變了,變成了沒有規律的幾個字母,而且多出了一個xxxxx.decrypt.txt的文件,說明你中了GANDCRAB V5.0.4勒索病毒,這種病毒是近兩年比較流行的勒索病毒。

GandCrab5.0.3升級版本GandCrab5.0.4近期在國內有呈現爆發的趨勢,獲取到該病毒樣本,該變種同樣采用RSA AES加密算法,將系統中的大部分文檔文件加密為隨機後綴名的文件,然後對用戶進行勒索。該勒索病毒主要通過RDP爆破、郵件、漏洞、垃圾網站掛馬等方式進行傳播,其自身不具備感染傳播能力,不會主動對局域網的其他設備發起***,會加密局域網共享目錄文件夾下的文件。

恢復數據可以加qq725317725

GANDCRAB v5.0.4是惡毒的GandCrab加密病毒的最新版本,它會對您的文件進行加密,並在其中留下有關受損計算機設備的贖金說明。敲詐勒索者希望您支付索賠恢復文件的贖金費用。據說以前的GANDCRAB 5.0版本都使用了CVE-2018-0896漏洞。這也可以用這個新版本來利用。除上述提及之外,不排除使用其他漏洞和漏洞利用策略。

GANDCRAB v5.0.4勒索軟件在Windows註冊表中創建了各種條目以實現持久性,並可以在Windows環境中啟動或抑制進程。此類條目通常設計為在每次啟動Windows操作系統時自動啟動病毒。

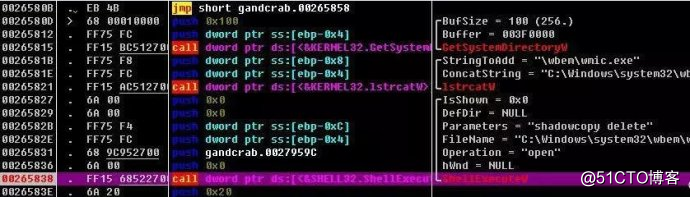

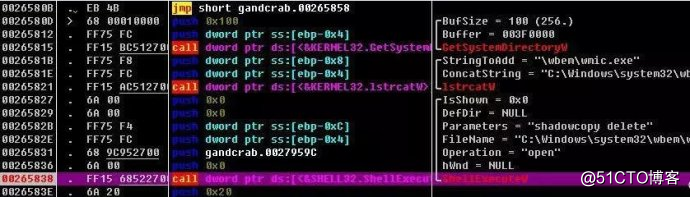

加密完成之後,通過ShellExecuteW函數調用wmic.exe程序,刪除磁盤卷影

最後,生成勒索信息文件並在桌面進行勒索。GANDCRAB v5.0.4病毒將保存勒索贖金。贖金票據的名稱是通過以大寫字母使用此擴展並添加[5-10隨機字母]-DECRYPT.txt或[5-10隨機字母]-DECRYPT.html

病毒防禦:

1、及時給電腦打補丁,修復漏洞。

2、對重要的數據文件定期進行非本地備份。

3、不要點擊來源不明的郵件附件,不從不明網站下載軟件。

4、盡量關閉不必要的文件共享權限。

5、更改賬戶密碼,設置強密碼,避免使用統一的密碼,因為統一的密碼會導致一臺被攻破,多臺遭殃。

6、GandCrab勒索軟件會利用RDP(遠程桌面協議),如果業務上無需使用RDP的,建議關閉RDP。

最後,建議企業對全網進行一次安全檢查和殺毒掃描,加強防護工作

文件被GANDCRABV5.0.4加密怎麽恢復http://gandcrabmfe6mnef.oni