Windows server 2008 R2 伺服器系統安全防禦加固方法

一.更改終端預設埠號

步驟:

1.執行regedit 2.[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\Wds \rdpwd\Tds \tcp],看見PortNamber值了嗎?其預設值是3389,修改成所希望的埠即可,例如12345 3.[HKEY_LOCAL_MACHINE\SYSTEM\CurrentContro1Set\Control\Tenninal Server\WinStations\ RDP\Tcp],將PortNumber的值(預設是3389)修改成埠12345(自定義)。

4.防火牆中設定ipsec 編輯規則修改完畢,重新啟動電腦,以後遠端登入的時候使用埠12345就可以了。

二.NTFS許可權設定

注意:

1、2008R2預設的資料夾和檔案所有者為TrustedInstaller,這個使用者同時擁有所有控制權限。 2、登錄檔同的項也是這樣,所有者為TrustedInstaller。 3、如果要修改檔案許可權時應該先設定 管理員組 administrators 為所有者,再設定其它許可權。 4、如果要刪除或改名登錄檔,同樣也需先設定 管理員組 為所有者,同時還要應該到子項,

直接刪除當前項 還是刪除不掉時可以先刪除子項後再刪除此項

步驟:

1.C盤只給administrators 和system許可權,其他的許可權不給,其他的盤也可以這樣設定(web目錄許可權依具體情況而定)

2.這裡給的system許可權也不一定需要給,只是由於某些第三方應用程式是以服務形式啟動的,需要加上這個使用者,否則造成啟動不了。

Windows目錄要加上給users的預設許可權,否則ASP和ASPX等應用程式就無法執行(如果你使用IIS的話,要引用windows下的dll檔案)。

3.c:/user/ 只給administrators 和system許可權

三.刪除預設共享

步驟:

1.開啟dos,net share 檢視預設共享

2.新建文字文件輸入命令

net share c$ /del net share d$ /del //如有E盤可再新增 預設共享名均為c$、d$等

net share IPC$ /del net share admin$ /del 另存為sharedelte.bat

3.執行gpedit.msc,展開windous設定—指令碼(啟動\關機)—啟動)—右鍵屬性—新增sharedelte.bat

同理可編輯其它規則

四.ipsec策略

以遠端終端為例1.控制面板——windows防火牆——高階設定——入站規則——新建規則——埠——特定埠tcp(如3389)——允許連線 2.完成以上操作之後右擊該條規則作用域——本地ip地址——任何ip地址——遠端ip地址——下列ip地址—— 新增管理者ip 同理其它埠可以通過此功能對特定網段遮蔽(如80埠)

其它請參考win2003安全優化

Windows 2008 R2伺服器的安全加固 補充

最近託管了一臺2U伺服器到機房,安裝的是Windows 2008系統,打算用IIS做web server,因此需要把沒用的埠、服務關閉,減小風險。

我發現現在網路上有價值的東西實在是太少了,很多人都是轉載來轉載去,學而不思,沒有一點營養。還是自己總結總結吧,大概有以下幾步:

1. 如何關掉IPv6?

這一點國內國外網站上基本上都有了共識,都是按照下面兩步來進行。據說執行之後就剩本地換回路由還沒關閉。但關閉之後我發現某些埠還是同時監聽ipv4和ipv6的埠,尤其是135埠,已經把ipv4關閉了,ipv6竟然還開著。匪夷所思啊……

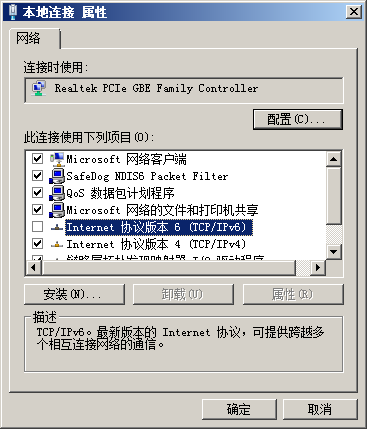

先關閉網路連線->本地連線->屬性->Internet協議版本 6 (TCP/IPv6)

然後再修改登錄檔:HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Tcpip6\Parameters,增加一個Dword項,名字:DisabledComponents,值:ffffffff(十六位的8個f)

重啟伺服器即可關閉ipv6

2. 如何關閉135埠?

這個破埠是RPC服務的埠,以前出過很多問題,現在貌似沒啥漏洞了,不過還是心有餘悸啊,想關的這樣關:

開始->執行->dcomcnfg->元件服務->計算機->我的電腦->屬性->預設屬性->關閉“在此計算機上啟用分散式COM”->預設協議->移除“面向連線的TCP/IP”

但是感覺做了以上的操作還能看到135在Listen狀態,還可以試試這樣。

在cmd中執行:netsh rpc add 127.0.0.0,這樣135埠只監聽127.0.0.1了。

3. 如何關閉445埠?

445埠是netbios用來在區域網內解析機器名的服務埠,一般伺服器不需要對LAN開放什麼共享,所以可以關閉。

修改登錄檔:HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\NetBT\Parameters,則更加一個Dword項:SMBDeviceEnabled,值:0

4. 關閉Netbios服務(關閉139埠)

網路連線->本地連線->屬性->Internet協議版本 4->屬性->高階->WINS->禁用TCP/IP上的NetBIOS

5. 關閉LLMNR(關閉5355埠)

什麼是LLMNR?本地鏈路多播名稱解析,也叫多播DNS,用於解析本地網段上的名稱,沒啥用但還佔著5355埠。

使用組策略關閉,執行->gpedit.msc->計算機配置->管理模板->網路->DNS客戶端->關閉多播名稱解析->啟用

還有一種方法,我沒嘗試,如果沒有組策略管理的可以試試,修改登錄檔HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsof\Windows NT\DNSClient,新建一個Dword項,名字:EnableMulticast,值:0

6. 關閉Windows Remote Management服務(關閉47001埠)

Windows遠端管理服務,用於配合IIS管理硬體,一般用不到,但開放了47001埠很不爽,關閉方法很簡單,禁用這個服務即可。

7. 關閉UDP 500,UDP 4500埠

這兩個埠讓我搜索了半天,雖然知道應該和VPN有關,但是不知道是哪個服務在佔用。最後終於找到了,其實是IKE and AuthIP IPsec Keying Modules服務在作怪。如果你的伺服器上不執行基於IKE認證的VPN服務,就可以關閉了。(我用的是PPTP方式連線VPN,把ipsec和ike都關閉了)

8. 刪除檔案和印表機共享

網路連線->本地連線->屬性,把除了“Internet協議版本 4”以外的東西都勾掉。

9. 關閉檔案和印表機共享

直接停止“server”服務,並設定為禁用,重啟後再右鍵點某個磁碟選屬性,“共享”這個頁面就不存在了。

比較重要的幾部

1.更改預設administrator使用者名稱,複雜密碼

2.開啟防火牆

3.安裝防毒軟體

1)新做系統一定要先打上補丁

2)安裝必要的防毒軟體

3)刪除系統預設共享

4)修改本地策略——>安全選項

互動式登陸:不顯示最後的使用者名稱 啟用

網路訪問:不允許SAM 帳戶和共享的匿名列舉 啟用

網路訪問: 不允許儲存網路身份驗證的憑據或 .NET Passports 啟用

網路訪問:可遠端訪問的登錄檔路徑和子路徑 全部刪除

5)禁用不必要的服務

TCP/IP NetBIOS Helper、Server、 Distributed Link Tracking Client 、Print Spooler、Remote Registry、Workstation

6)禁用IPV6

server 2008 r2互動式登入: 不顯示最後的使用者名稱

其實最重要的就是開啟防火牆+伺服器安全狗(安全狗自帶的一些功能基本上都設定的差不多了)+mysql(sqlserver)低許可權執行基本上就差不多了。3389遠端登入,一定要限制ip登入。

一、系統及程式

1、螢幕保護與電源

桌面右鍵--〉個性化--〉螢幕保護程式,螢幕保護程式 選擇無,更改電源設定 選擇高效能,選擇關閉顯示器的時間 關閉顯示器 選 從不 儲存修改

2、配置IIS7元件、FTP7、php 5.5.7、mysql 5.6.15、phpMyAdmin 4.1.8、phpwind 9.0、ISAPI_Rewrite環境。在這裡我給大家可以推薦下阿里雲的伺服器一鍵環境配置,全自動安裝設定很不錯的。點選檢視地址

二、系統安全配置

1、目錄許可權

除系統所在分割槽之外的所有分割槽都賦予Administrators和SYSTEM有完全控制權,之後再對其下的子目錄作單獨的目錄許可權

2、遠端連線

我的電腦屬性--〉遠端設定--〉遠端--〉只允許執行帶網路超級身份驗證的遠端桌面的計算機連線,選擇允許執行任意版本遠端桌面的計算機連線(較不安全)。備註:方便多種版本Windows遠端管理伺服器。windows server 2008的遠端桌面連線,與2003相比,引入了網路級身份驗證(NLA,network level authentication),XP SP3不支援這種網路級的身份驗證,vista跟win7支援。然而在XP系統中修改一下注冊表,即可讓XP SP3支援網路級身份驗證。HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa在右視窗中雙擊Security Pakeages,新增一項“tspkg”。HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders,在右視窗中雙擊SecurityProviders,新增credssp.dll;請注意,在新增這項值時,一定要在原有的值後新增逗號後,別忘了要空一格(英文狀態)。然後將XP系統重啟一下即可。再檢視一下,即可發現XP系統已經支援網路級身份驗證

3、修改遠端訪問服務埠

更改遠端連線埠方法,可用windows自帶的計算器將10進位制轉為16進位制。更改3389埠為8208,重啟生效!

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\Wds\rdpwd\Tds\tcp]

"PortNumber"=dword:0002010

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp]

"PortNumber"=dword:00002010

(1)在開始--執行選單裡,輸入regedit,進入登錄檔編輯,按下面的路徑進入修改埠的地方

(2)HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp

(3)找到右側的 "PortNumber",用十進位制方式顯示,預設為3389,改為(例如)6666埠

(4)HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\Wds\rdpwd\Tds\tcp

(5)找到右側的 "PortNumber",用十進位制方式顯示,預設為3389,改為同上的埠

(6)在控制面板--Windows 防火牆--高階設定--入站規則--新建規則

(7)選擇埠--協議和埠--TCP/特定本地埠:同上的埠

(8)下一步,選擇允許連線

(9)下一步,選擇公用

(10)下一步,名稱:遠端桌面-新(TCP-In),描述:用於遠端桌面服務的入站規則,以允許RDP通訊。[TCP 同上的埠]

(11)刪除遠端桌面(TCP-In)規則

(12)重新啟動計算機

4、配置本地連線

網路--〉屬性--〉管理網路連線--〉本地連線,開啟“本地連線”介面,選擇“屬性”,左鍵點選“Microsoft網路客戶端”,再點選“解除安裝”,在彈出的對話方塊中“是”確認解除安裝。點選“Microsoft網路的檔案和印表機共享”,再點選“解除安裝”,在彈出的對話方塊中選擇“是”確認解除安裝。

解除Netbios和TCP/IP協議的繫結139埠:開啟“本地連線”介面,選擇“屬性”,在彈出的“屬性”框中雙擊“Internet協議版本(TCP/IPV4)”,點選“屬性”,再點選“高階”—“WINS”,選擇“禁用TCP/IP上的NETBIOS”,點選“確認”並關閉本地連線屬性。

禁止預設共享:點選“開始”—“執行”,輸入“Regedit”,開啟登錄檔編輯器,開啟登錄檔項“HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\lanmanserver\parameters”,在右邊的視窗中新建Dword值,名稱設為AutoShareServer,值設為“0”。

關閉 445埠:HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\NetBT\Parameters,新建 Dword(32位)名稱設為SMBDeviceEnabled 值設為“0”

5、共享和發現

右鍵“網路” 屬性 網路和共享中心 共享和發現

關閉,網路共享,檔案共享,公用檔案共享,印表機共享,顯示我正在共享的所有檔案和資料夾,顯示這臺計算機上所有共享的網路資料夾

6、用防火牆限制Ping

網上自己查吧,ping還是經常需要用到的

7、防火牆的設定

控制面板→Windows防火牆設定→更改設定→例外,勾選FTP、HTTP、遠端桌面服務 核心網路

HTTPS用不到可以不勾

3306:Mysql

1433:Mssql

8、禁用不需要的和危險的服務,以下列出服務都需要禁用。

控制面板 管理工具 服務

Distributed linktracking client 用於區域網更新連線資訊

PrintSpooler 列印服務

Remote Registry 遠端修改登錄檔

Server 計算機通過網路的檔案、列印、和命名管道共享

TCP/IP NetBIOS Helper 提供

TCP/IP (NetBT) 服務上的

NetBIOS 和網路上客戶端的

NetBIOS 名稱解析的支援

Workstation 洩漏系統使用者名稱列表 與Terminal Services Configuration 關聯

Computer Browser 維護網路計算機更新 預設已經禁用

Net Logon 域控制器通道管理 預設已經手動

Remote Procedure Call (RPC) Locator RpcNs*遠端過程呼叫 (RPC) 預設已經手動

刪除服務sc delete MySql

9、安全設定-->本地策略-->安全選項

在執行中輸入gpedit.msc回車,開啟組策略編輯器,選擇計算機配置-->Windows設定-->安全設定-->本地策略-->安全選項

互動式登陸:不顯示最後的使用者名稱 啟用

網路訪問:不允許SAM帳戶的匿名列舉 啟用 已經啟用

網路訪問:不允許SAM帳戶和共享的匿名列舉 啟用

網路訪問:不允許儲存網路身份驗證的憑據 啟用

網路訪問:可匿名訪問的共享 內容全部刪除

網路訪問:可匿名訪問的命名管道 內容全部刪除

網路訪問:可遠端訪問的登錄檔路徑 內容全部刪除

網路訪問:可遠端訪問的登錄檔路徑和子路徑 內容全部刪除

帳戶:重新命名來賓帳戶 這裡可以更改guest帳號

帳戶:重命名系統管理員帳戶 這裡可以更改Administrator帳號

10、安全設定-->賬戶策略-->賬戶鎖定策略

在執行中輸入gpedit.msc回車,開啟組策略編輯器,選擇計算機配置-->Windows設定-->安全設定-->賬戶策略-->賬戶鎖定策略,將賬戶鎖定閾值設為“三次登陸無效”,“鎖定時間為30分鐘”,“復位鎖定計數設為30分鐘”。

11、本地安全設定

選擇計算機配置-->Windows設定-->安全設定-->本地策略-->使用者許可權分配

關閉系統:只有Administrators組、其它全部刪除。

通過終端服務拒絕登陸:加入Guests組、IUSR_*****、IWAM_*****、NETWORK SERVICE、SQLDebugger

通過終端服務允許登陸:加入Administrators、Remote Desktop Users組,其他全部刪除

12、更改Administrator,guest賬戶,新建一無任何許可權的假Administrator賬戶

管理工具→計算機管理→系統工具→本地使用者和組→使用者

新建一個Administrator帳戶作為陷阱帳戶,設定超長密碼,並去掉所有使用者組

更改描述:管理計算機(域)的內建帳戶

13、密碼策略

選擇計算機配置-->Windows設定-->安全設定-->密碼策略

啟動 密碼必須符合複雜性要求

最短密碼長度

14、禁用DCOM ("衝擊波"病毒 RPC/DCOM 漏洞)

執行Dcomcnfg.exe。控制檯根節點→元件服務→計算機→右鍵單擊“我的電腦”→屬性”→預設屬性”選項卡→清除“在這臺計算機上啟用分散式 COM”複選框。

15、ASP漏洞

主要是解除安裝WScript.Shell 和 Shell.application 元件,是否刪除看是否必要。

regsvr32/u C:\WINDOWS\System32\wshom.ocx

regsvr32/u C:\WINDOWS\system32\shell32.dll

刪除可能許可權不夠

del C:\WINDOWS\System32\wshom.ocx

del C:\WINDOWS\system32\shell32.dll

如果確實要使用,或者也可以給它們改個名字。

WScript.Shell可以呼叫系統核心執行DOS基本命令

可以通過修改登錄檔,將此元件改名,來防止此類木馬的危害。

HKEY_CLASSES_ROOT\WScript.Shell\及HKEY_CLASSES_ROOT\WScript.Shell.1\

改名為其它的名字,如:改為WScript.Shell_ChangeName 或 WScript.Shell.1_ChangeName

自己以後呼叫的時候使用這個就可以正常呼叫此元件了

也要將clsid值也改一下

HKEY_CLASSES_ROOT\WScript.Shell\CLSID\專案的值

HKEY_CLASSES_ROOT\WScript.Shell.1\CLSID\專案的值

也可以將其刪除,來防止此類木馬的危害。

Shell.Application可以呼叫系統核心執行DOS基本命令

可以通過修改登錄檔,將此元件改名,來防止此類木馬的危害。

HKEY_CLASSES_ROOT\Shell.Application\及HKEY_CLASSES_ROOT\Shell.Application.1\改名為其它的名字,如:改為Shell.Application_ChangeName 或 Shell.Application.1_ChangeName

自己以後呼叫的時候使用這個就可以正常呼叫此元件了

也要將clsid值也改一下

HKEY_CLASSES_ROOT\Shell.Application\CLSID\專案的值

HKEY_CLASSES_ROOT\Shell.Application\CLSID\專案的值

也可以將其刪除,來防止此類木馬的危害。

禁止Guest使用者使用shell32.dll來防止呼叫此元件。

2000使用命令:cacls C:\WINNT\system32\shell32.dll /e /d guests

2003使用命令:cacls C:\WINDOWS\system32\shell32.dll /e /d guests

禁止使用FileSystemObject元件,FSO是使用率非常高的元件,要小心確定是否解除安裝。改名後呼叫就要改程式了,Set FSO = Server.CreateObject("Scripting.FileSystemObject")。

FileSystemObject可以對檔案進行常規操作,可以通過修改登錄檔,將此元件改名,來防止此類木馬的危害。

HKEY_CLASSES_ROOT\Scripting.FileSystemObject\

改名為其它的名字,如:改為 FileSystemObject_ChangeName

自己以後呼叫的時候使用這個就可以正常呼叫此元件了

也要將clsid值也改一下HKEY_CLASSES_ROOT\Scripting.FileSystemObject\CLSID\專案的值

也可以將其刪除,來防止此類木馬的危害。

2000登出此元件命令:RegSrv32 /u C:\WINNT\SYSTEM\scrrun.dll

2003登出此元件命令:RegSrv32 /u C:\WINDOWS\SYSTEM\scrrun.dll

如何禁止Guest使用者使用scrrun.dll來防止呼叫此元件?

使用這個命令:cacls C:\WINNT\system32\scrrun.dll /e /d guests

15、開啟UAC

控制面板 使用者賬戶 開啟或關閉使用者賬戶控制

16、程式許可權

"net.exe","net1.exe","cmd.exe","tftp.exe","netstat.exe","regedit.exe","at.exe","attrib.exe","cacls.exe","format.com","c.exe"

或完全禁止上述命令的執行

gpedit.msc-〉使用者配置-〉管理模板-〉系統

啟用 阻止訪問命令提示符 同時 也停用命令提示符指令碼處理

啟用 阻止訪問登錄檔編輯工具

啟用 不要執行指定的windows應用程式,新增下面的

at.exe attrib.exe c.exe cacls.exe cmd.exe format.com net.exe net1.exe netstat.exe regedit.exe tftp.exe

17、Serv-u安全問題(個人建議不是特別高的要求沒必要用serv_U可以使用FTP伺服器 FileZilla Server )

安裝程式儘量採用最新版本,避免採用預設安裝目錄,設定好serv-u目錄所在的許可權,設定一個複雜的管理員密碼。修改serv-u的banner資訊,設定被動模式埠範圍(4001—4003)在本地伺服器中設定中做好相關安全設定:包括檢查匿名密碼,禁用反超時排程,攔截“FTP bounce”攻擊和FXP,對於在30秒內連線超過3次的使用者攔截10分鐘。域中的設定為:要求複雜密碼,目錄只使用小寫字母,高階中設定取消允許使用MDTM命令更改檔案的日期。

更改serv-u的啟動使用者:在系統中新建一個使用者,設定一個複雜點的密碼,不屬於任何組。將servu的安裝目錄給予該使用者完全控制權限。建立一個FTP根目錄,需要給予這個使用者該目錄完全控制權限,因為所有的ftp使用者上傳,刪除,更改檔案都是繼承了該使用者的許可權,否則無法操作檔案。另外需要給該目錄以上的上級目錄給該使用者的讀取許可權,否則會在連線的時候出現530 Not logged in, home directory does not exist。比如在測試的時候ftp根目錄為d:soft,必須給d盤該使用者的讀取許可權,為了安全取消d盤其他資料夾的繼承許可權。而一般的使用預設的system啟動就沒有這些問題,因為system一般都擁有這些許可權的。如果FTP不是必須每天都用,不如就關了吧,要用再開啟。

下面是其它網友的補充:大家可以參考下

Windows Web Server 2008 R2伺服器簡單安全設定

1、新做系統一定要先打上已知補丁,以後也要及時關注微軟的漏洞報告。略。

2、所有碟符根目錄只給system和Administrator的許可權,其他的刪除。

3、將所有磁碟格式轉換為NTFS格式。

命令:convert c:/fs:ntfs c:代表C盤,其他盤類推。WIN08 r2 C盤一定是ntfs格式的,不然不能安裝系統

4、開啟Windows Web Server 2008 R2自帶的高階防火牆。

預設已經開啟。

5、安裝必要的防毒軟體如mcafee,安裝一款ARP防火牆,安天ARP好像不錯。略。

6、設定螢幕屏保護。

7、關閉光碟和磁碟的自動播放功能。

8、刪除系統預設共享。

命令:net share c$ /del 這種方式下次啟動後還是會出現,不徹底。也可以做成一個批處理檔案,然後設定開機自動執動這個批處理。但是還是推薦下面的方法,直修改登錄檔的方法。

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Lanmanserver\parameters下面新建AutoShareServer ,值為0 。。重啟一下,測試。已經永久生效了。

9、重命Administrator和Guest帳戶,密碼必須複雜。GUEST使用者我們可以複製一段文字作為密碼,你說這個密碼誰能破。。。。也只有自己了。...

重新命名管理員使用者組Administrators。

10、建立一個陷阱使用者Administrator,許可權最低。

上面二步重新命名最好放在安裝IIS和SQL之前做好,那我這裡就不演示了。

11、本地策略——>稽核策略

稽核策略更改 成功 失敗

稽核登入事件 成功 失敗

稽核物件訪問 失敗

稽核過程跟蹤 無稽核

稽核目錄服務訪問 失敗

稽核特權使用 失敗

稽核系統事件 成功 失敗

稽核賬戶登入事件 成功 失敗

稽核賬戶管理 成功 失敗

12、本地策略——>使用者許可權分配

關閉系統:只有Administrators 組、其它的全部刪除。

管理模板 > 系統 顯示“關閉事件跟蹤程式”更改為已禁用。這個看大家喜歡。

13、本地策略——>安全選項

互動式登陸:不顯示最後的使用者名稱 啟用

網路訪問:不允許SAM 帳戶和共享的匿名列舉 啟用

網路訪問: 不允許儲存網路身份驗證的憑據或 .NET Passports 啟用

網路訪問:可遠端訪問的登錄檔路徑 全部刪除

網路訪問:可遠端訪問的登錄檔路徑和子路徑 全部刪除

14、禁止dump file 的產生。

系統屬性>高階>啟動和故障恢復把 寫入除錯資訊 改成“無”

15、禁用不必要的服務。

TCP/IP NetBIOS Helper

Server

Distributed Link Tracking Client

Print Spooler

Remote Registry

Workstation

16、站點方件夾安全屬性設定

刪除C:\ inetpub 目錄。刪不了,不研究了。把許可權最低。。。禁用或刪除預設站點。我這裡不刪除了。停止即可。一般給站點目錄許可權為:

System 完全控制

Administrator 完全控制

Users 讀

IIS_Iusrs 讀、寫

在IIS7 中刪除不常用的對映 建立站點試一下。一定要選到程式所在的目錄,這裡是www.postcha.com目錄,如果只選擇到wwwroot目錄的話,站點就變成子目錄或虛擬目錄安裝了,比較麻煩。所以一定要選擇站點檔案所在的目錄,填上主機頭。因為我們是在虛擬機器上測試,所以對hosts檔案修改一下,模擬用域名訪問。真實環境中,不需要修改hosts檔案,直接解釋域名到主機就行。目錄許可權不夠,這個下個教程繼續說明。至少,我們的頁面已經正常了。

17、禁用IPV6。看操作。

在windows server 2008 R2作業系統下部署weblogic web application,部署完成後進行測試,發現測試頁的地址使用的是隧道介面卡的地址,而不是靜態的ip地址,而且所在的網路並沒有ipv6接入,因此決定將ipv6和隧道介面卡禁用,操作如下:

禁用ipv6很簡單,進入 控制面板\網路和 Internet\網路和共享中心 單擊面板右側“更改介面卡設定”進入網路連線介面,選擇要設定的連線,右鍵選擇屬性,取消Internet 協議版本 6 (TCP/IPv6) 前面的選擇框確定即可。

要禁用隧道介面卡需要更改登錄檔資訊,操作如下:

開始 -> 執行 - > 輸入 Regedit 進入登錄檔編輯器

定位到:

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Tcpip6\Parameters]

右鍵點選 Parameters,選擇新建 -> DWORD (32-位)值

命名值為 DisabledComponents,然後修改值為 ffffffff (16進位制)

重啟後生效

DisableComponents 值定義:

0, 啟用所有 IPv 6 元件,預設設定

0xffffffff,禁用所有 IPv 6 元件, 除 IPv 6 環回介面

0x20, 以字首策略中使用 IPv 4 而不是 IPv 6

0x10, 禁用本機 IPv 6 介面

0x01, 禁用所有隧道 IPv 6 介面

0x11, 禁用除用於 IPv 6 環回介面所有 IPv 6 介面

OVER ! 重啟下伺服器吧