Matasploit掃描漏洞方法

Metasploit是一款開源的安全漏洞檢測工具,可以幫助安全和IT專業人士識別安全性問題,驗證漏洞的緩解措施,並管理專家驅動的安全性進行評估,提供真正的安全風險情報。這些功能包括智慧開發,密碼審計,Web應用程式掃描,社會工程。Metasploit可以安裝在windows下也可以安裝在kali下。

延伸閱讀一下:Kali是一個linux系統,Kali Linux預裝了許多滲透測試軟體,包括nmap (埠掃描器)、Wireshark (資料包分析器)、John the Ripper (密碼破解器),以及Aircrack-ng (一應用於對無線區域網進行滲透測試的軟體).[2] 使用者可通過硬碟、live CD或live USB執行Kali Linux。Metasploit的Metasploit Framework支援Kali Linux,Metasploit一套針對遠端主機進行開發和執行Exploit程式碼的工具。

在2016年的最後一天,抓住2016年的尾巴,把用Metasploit來對web進行安全監測的一些方法來進行總結一下。

一:nmap

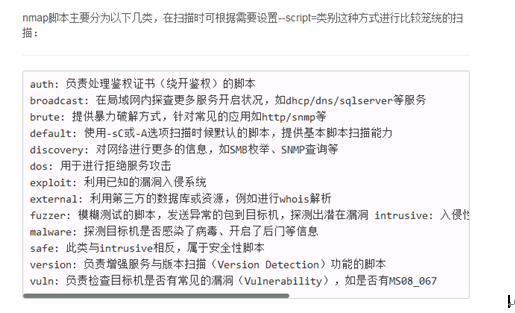

Nmap是一個強大的掃描工具,可以檢測到目標上的危險漏洞。在網址http://www.2cto.com/Article/201308/237265.html 可以看出,在metasploi呼叫nmap的外掛—script=smb-check-vulns可以掃描出目標上的危險漏洞,如MS08-67(windows Server 服務RPC請求緩衝區溢位漏洞),說明用nmap的指令碼可以掃出目標的一些已知漏洞,包括緩衝區溢位漏洞。

Nmap下的指令碼有針對windows的,也有針對linux的,總共有456項。

外掛存放的目錄:

Kali下:計算機/USR/share/nmap/script

Windows:D/metasploit/script

網址http://blog.sina.com.cn/s/blog_62347f3c01019rvq.html

1.1 namp –p80 –v –script all 192.168.0.1

在這裡使用namp –p80 –v –script all 192.168.197.241(針對80埠進行掃描,使用所有的指令碼進行掃描,-v是顯示掃描的進度,要不可能會因為掃描太久個人以為掃描程序掛掉了),這個掃描比較耗費時間。

如果有漏洞的話會和下圖一樣,在Host script results下有漏洞資訊。

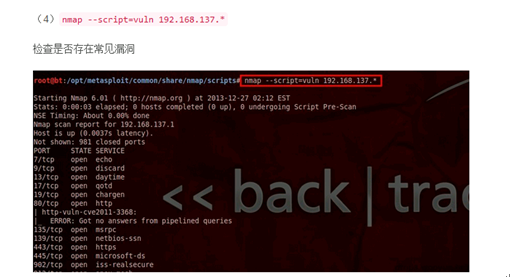

1.2 nmap –script=vuln 192.168.0.1

如同網址http://drops.wooyun.org/tips/2188 nmap指令碼的使用總結,

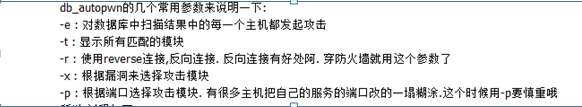

二:db_autopwn結合nmap 用這個來進行自動化攻擊

參考的網址:http://www.metasplot.cn/thread-1023-1-1.html

針對我要掃描的web,我使用的指令如下所示:

使用的命令:

db_status

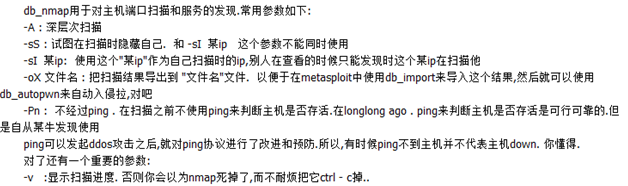

db_nmap -sS -A -Pn -v -oX ieroot 192.168.0.1/80

db_nmap -sS -A -Pn -v -oX ieroot 192.168.0.1

hosts

db_import ieroot

hosts

load db_autopwn

db_autopwn -e -p -t -m linux(主要是篩選出針對linux系統進行掃描的exploit)

session –l (如果有結果的話檢視結果)—有掃描結果就說明有漏洞

三:wmap 進行批量掃描漏洞

針對我要掃描的web,我使用的指令如下所示:

db_connect -y /opt/metasploit-4.3.0/config/database.yml

load wmap

help

wmap_sites -a http://192.168.0.1

wmap_sites -l

wmap_targets -t http://192.168.0.1

wmap_run –t

wmap_run –e

vulns (檢視結果)--有結果就說明有漏洞

四:fuzzer 利用緩衝區溢位漏洞進行攻擊

有緩衝區溢位漏洞就攻擊成功,沒有則失敗

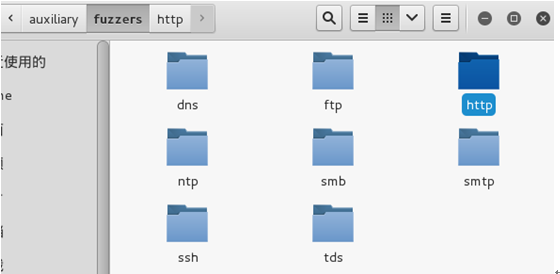

相關檔案的目錄所在:

kali下:計算機/USR/share/metasploit-framework/module/auxiliary/fuzzers

windows下:D/metasploit/apps/pro/msf3/modules/ auxiliary/fuzzers

網址:http://www.legendsec.org/1015.html

在這裡也是使用metasploit的輔助模組來掃描漏洞,該模組在modules/auxiliary/fuzzers下。在fuzzers目錄下,有針對多種伺服器進行fuzzing的,我們使用的是http目錄下。

http資料夾下有三個對應的進行緩衝區溢位攻擊的項。在下面分別使用這三個來對我們的web伺服器進行fuzzing。

使用該方法,如果攻擊成功導致伺服器崩潰的話,則說明有緩衝區溢位漏洞,在我們對我們的web伺服器實行fuzzing的時候,結果顯示可能會有漏洞,但是我們的伺服器並沒有崩潰,說明沒有漏洞。