將PC加入Azure AD域的一些實踐

在移動優先、雲優先的世界中,使用 Azure Active Directory (Azure AD) 可以實現從任意位置單一登入到裝置、應用和服務。 隨著自帶裝置 (BYOD) 等裝置的普及,IT 專業人員面臨著兩個對立的目標:

1、使終端使用者能夠隨時隨地保持高效的工作

2、隨時保持企業資產

使用者可通過裝置訪問企業資產。為了保護企業資產,IT管理員需要控制這些裝置。這可確保使用者使用滿足安全性和符合性標準的裝置訪問資源。

裝置管理也是基於裝置的條件性訪問的基礎。通過基於裝置的條件訪問,可確保只有受管理裝置才能訪問環境中的資源。

Azure AD和Windows Server AD對比如下:

所以在Office365中將裝置加入Azure AD域,可以實現更多的基於條件的應用訪問已經各種炫酷功能。

下面來看一下怎麼將一臺裝置加入Azure AD域吧。

首先登入Office365 Admin Center然後點選管理員進入Azure AD,選擇裝置

選擇所有裝置,然後在右側點選選擇的使用者可以將裝置加入Azure AD域,如果選擇全部那麼整個組織中的使用者都可以將裝置加入Azure AD域中,這裡我使用的我賬號來做演示。下面的要使用MFA驗證才能加入Azure AD域選擇否(也可以選擇是,只是在加入Azure AD域時會對Office365使用者身份進行二次驗證)

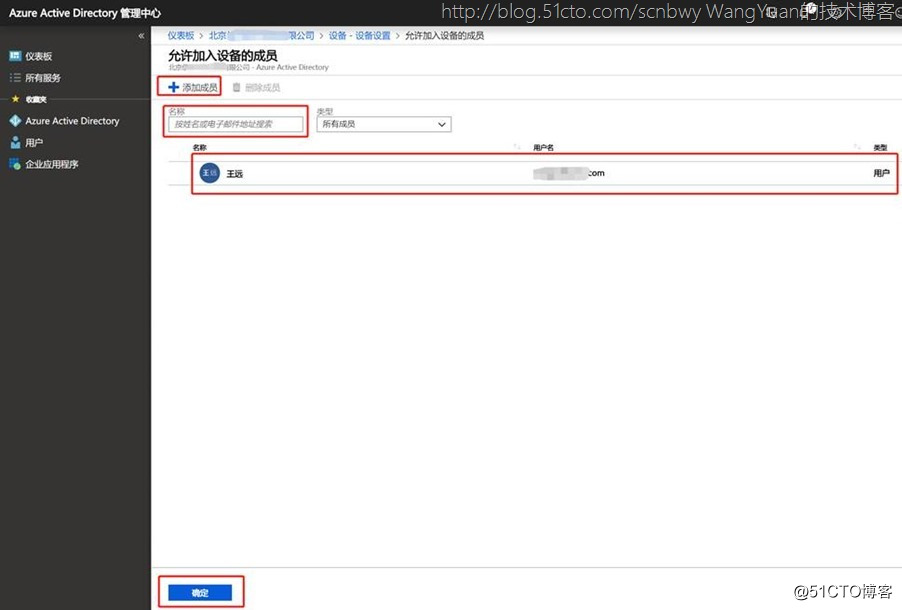

選擇新增成員,新增完成後記得點選左下角的確定

點選確定後還要記得點選策略上方的儲存

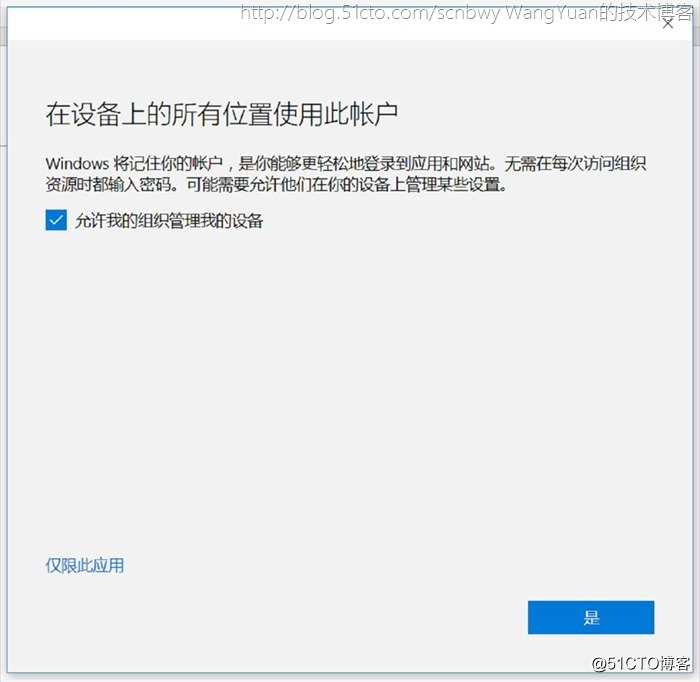

然後,我開啟之前的舊筆記本開啟任意一個Office應用就會彈出以下提示資訊,當然是要選擇允許組織管理我的裝置

然後輸入我的郵箱賬號密碼完成後就會重新準備Office

繼續點選接受並啟動

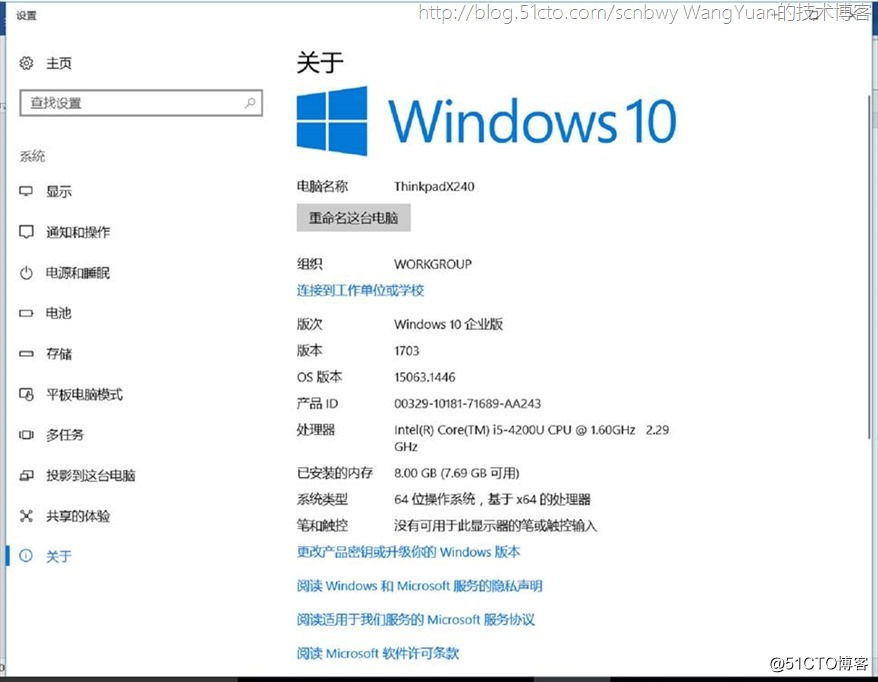

現在我的電腦屬性還是一個workgroup工作組模式

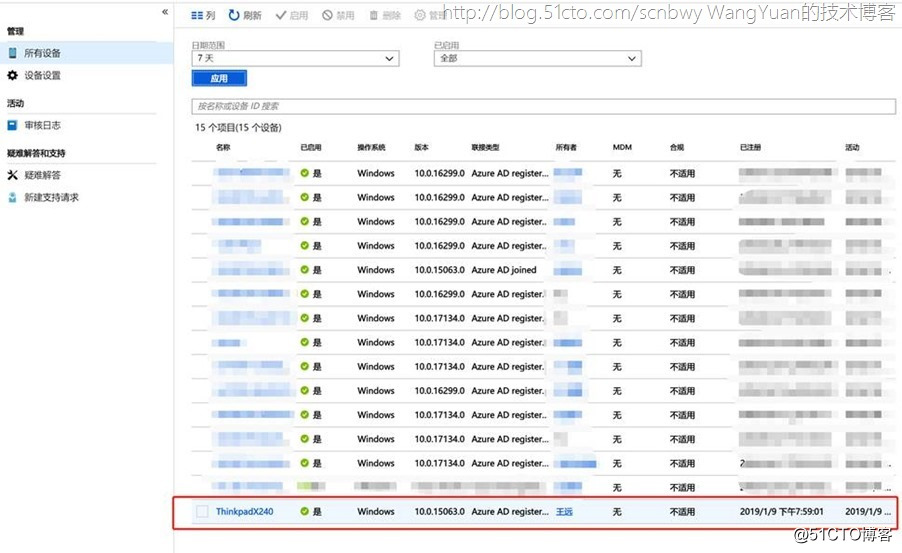

再回到Azure AD中檢視所有裝置,就能看到我的筆記本已經註冊到Azure AD中了(其實任意一臺電腦上只要安裝了Office365客戶端並進行登入啟用都會限制註冊到Azure AD),如下圖

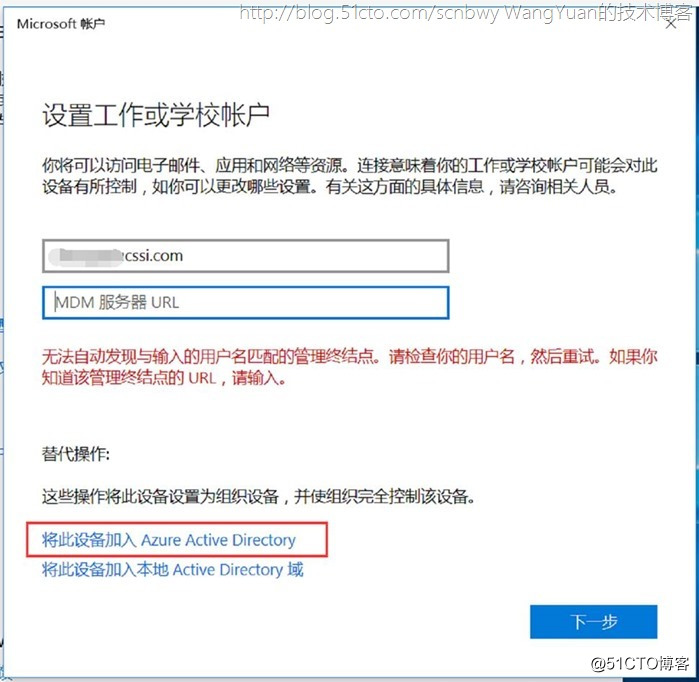

然後開啟我的筆記本,檢視系統屬性,並選擇連線到工作單位或者學校,然後輸入Office365賬號

由於沒有真正購買Azure AD,只是用了Office365附帶的Azure AD,所以沒有MDM的URL(Azure AD中MDM的設定都是灰色的,蛋疼),這裡我們就手動點選加入Azure AD域

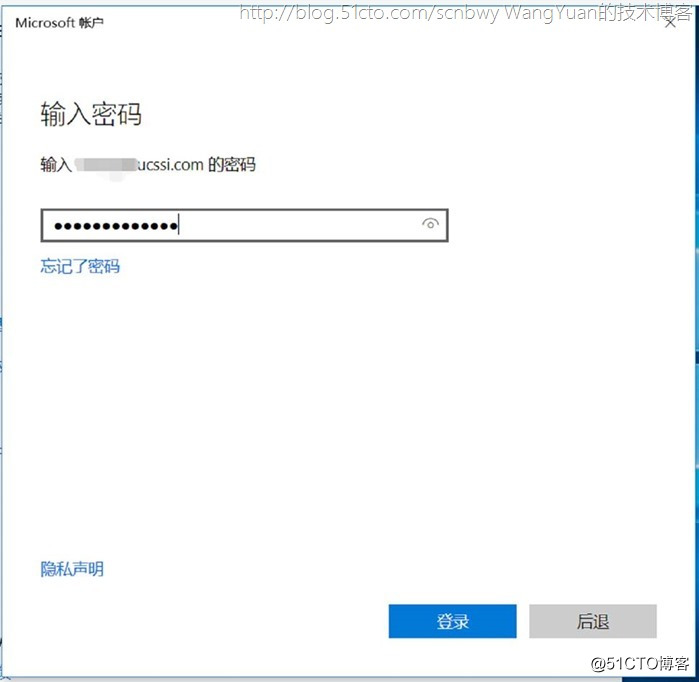

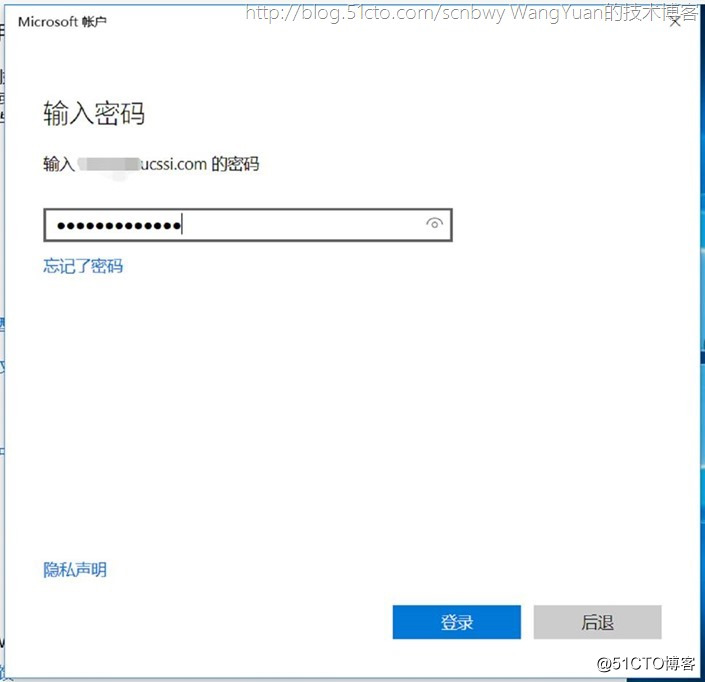

然後再一次輸入使用者名稱密碼

然後會有提示使用者是否確認加入組織

點選加入後,就可以使用已經輸入的賬號和密碼進行登入

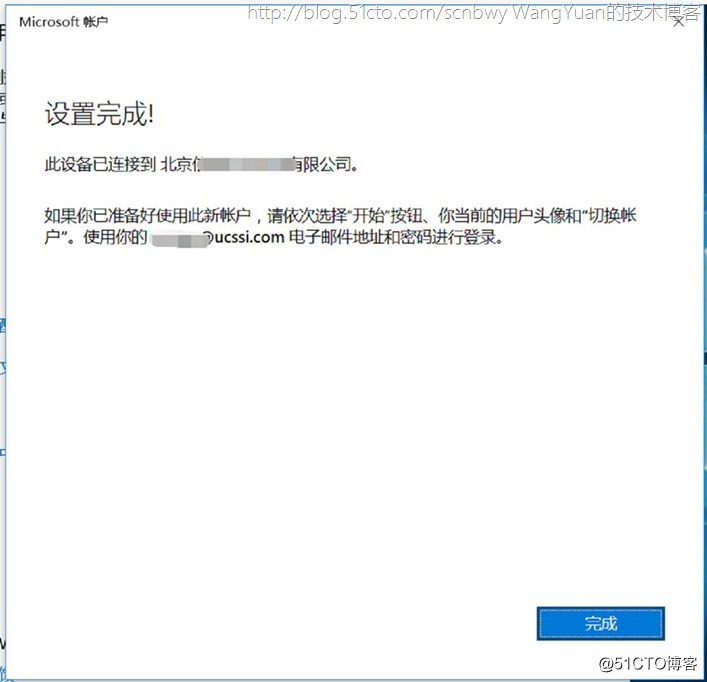

然後最終將筆記本加入公司Office365的Azure AD域

這時候再開啟系統屬性,就能看到這檯筆記本已經加入公司組織了

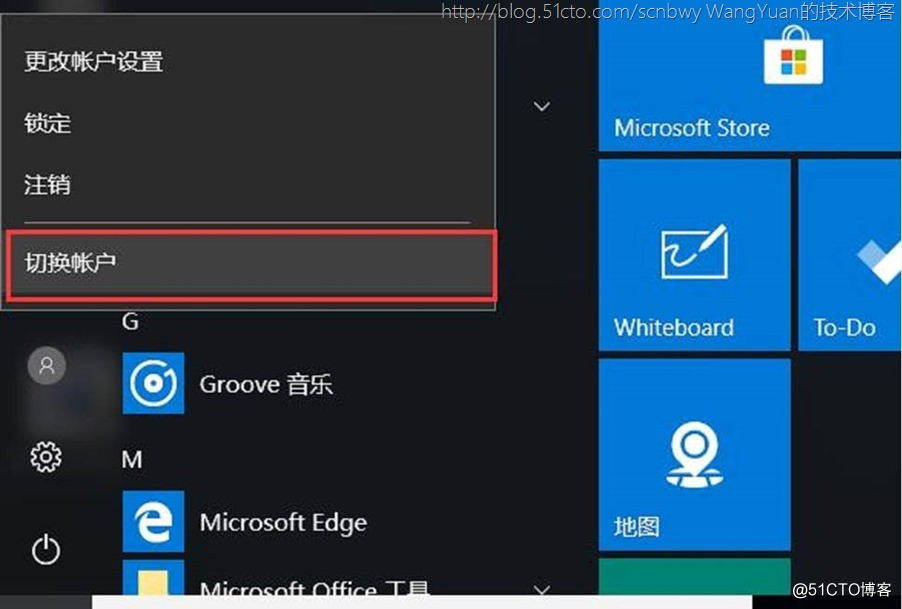

此時我的筆記本還是使用的一個本地賬戶登入的,接下來我們切換下使用域賬號(Office365賬戶)登入看下效果

下面的圖片都是手機拍照的,可能不是太清楚

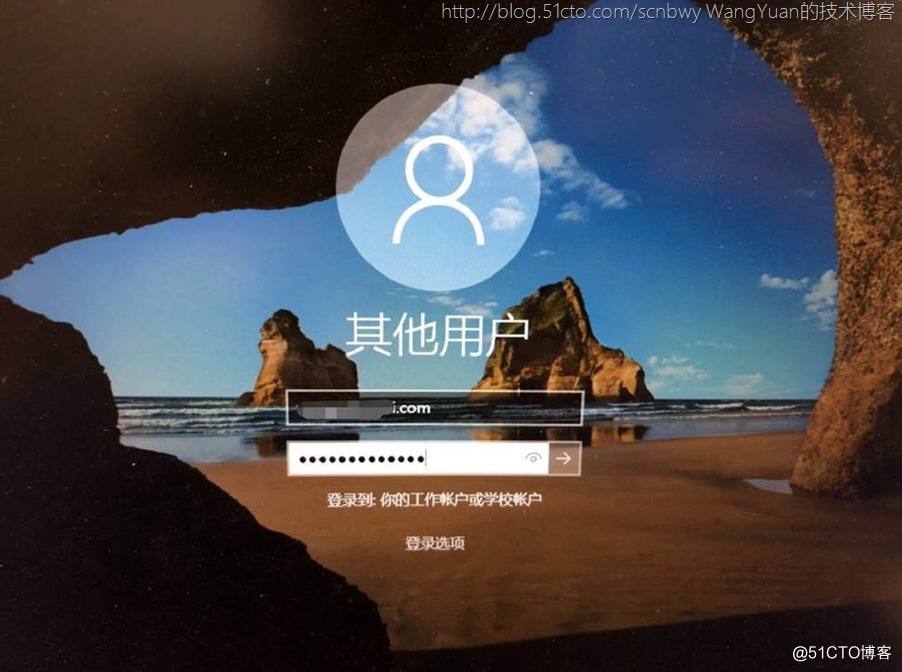

輸入Office365賬戶密碼,下方也提示登入到工作賬戶或者學校賬戶

已經檢索出我的DisplayName了哦

因為筆記本有指紋識別模組,所以會提示設定指紋解鎖裝置,這裡可以設定也可以跳過

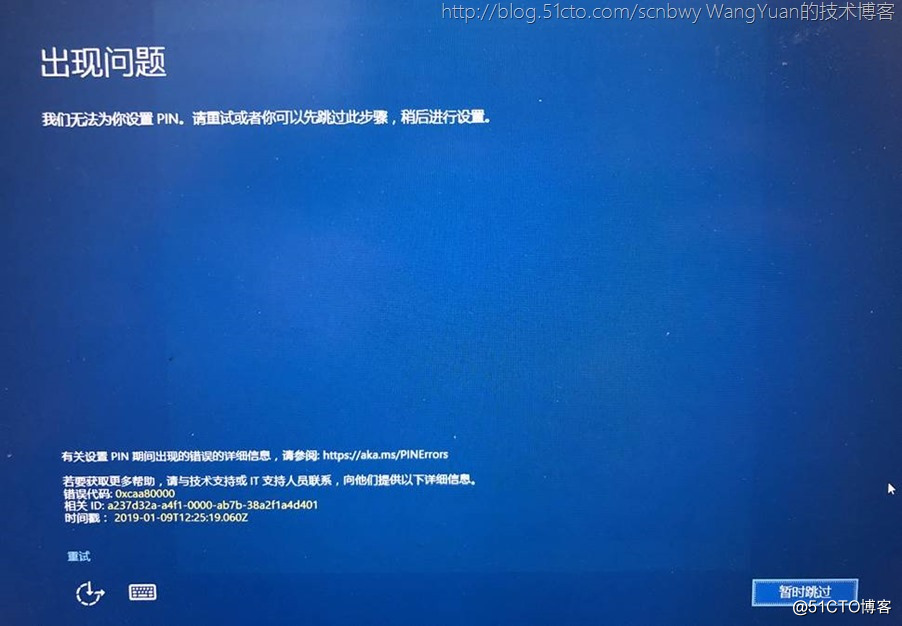

接下來就是Azure AD組織的策略了,必須設定Windows hello

開始設定賬戶

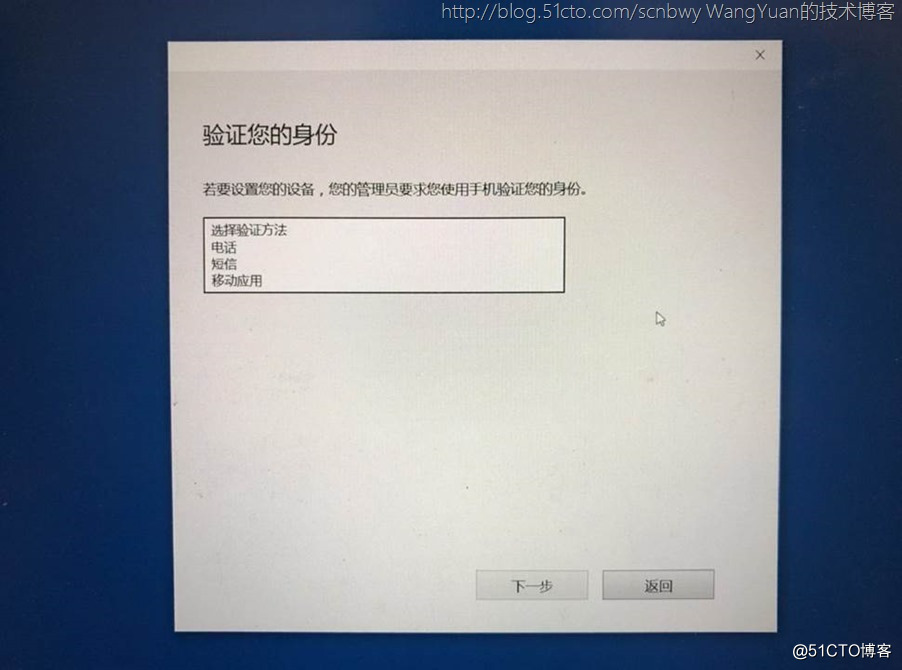

選擇賬戶驗證的方式

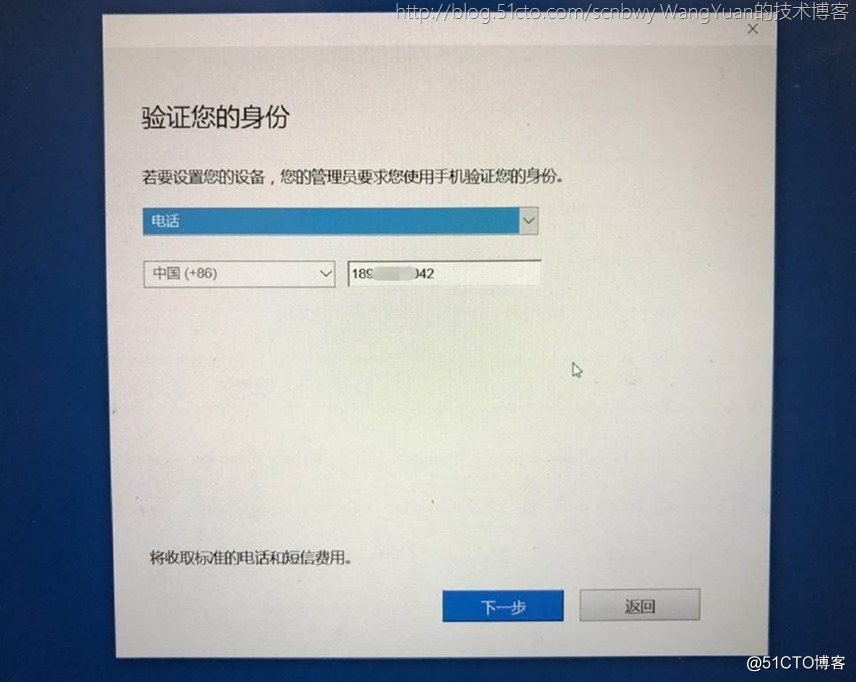

選擇電話呼叫(這裡預設的電話資訊是來自於Azure AD使用者身份驗證預留資訊,可以參考我之前的部落格Office365啟用SSPR(使用者自助重置密碼),裡面會有介紹如何去配置這些資訊)

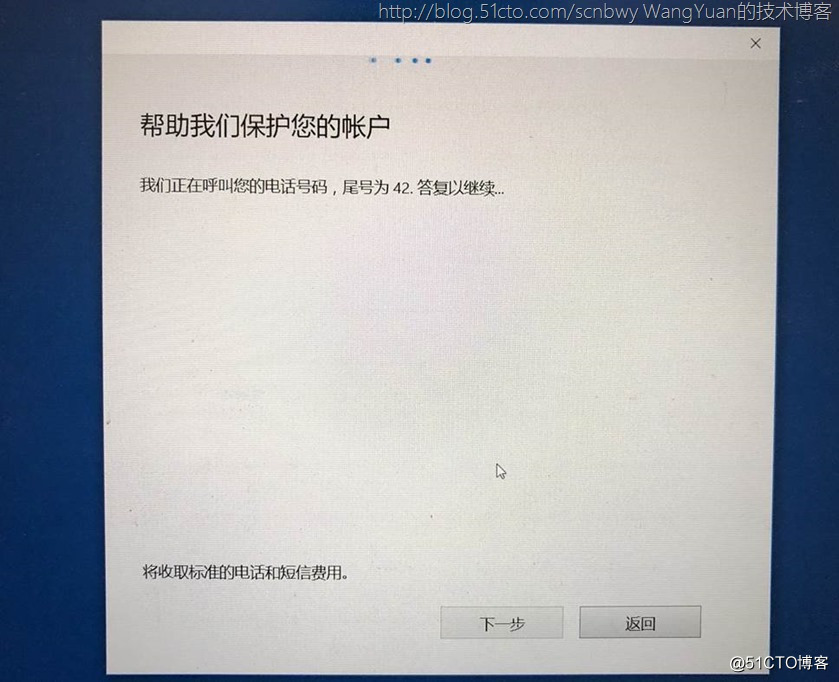

然後微軟系統對我的手機號碼進行呼叫

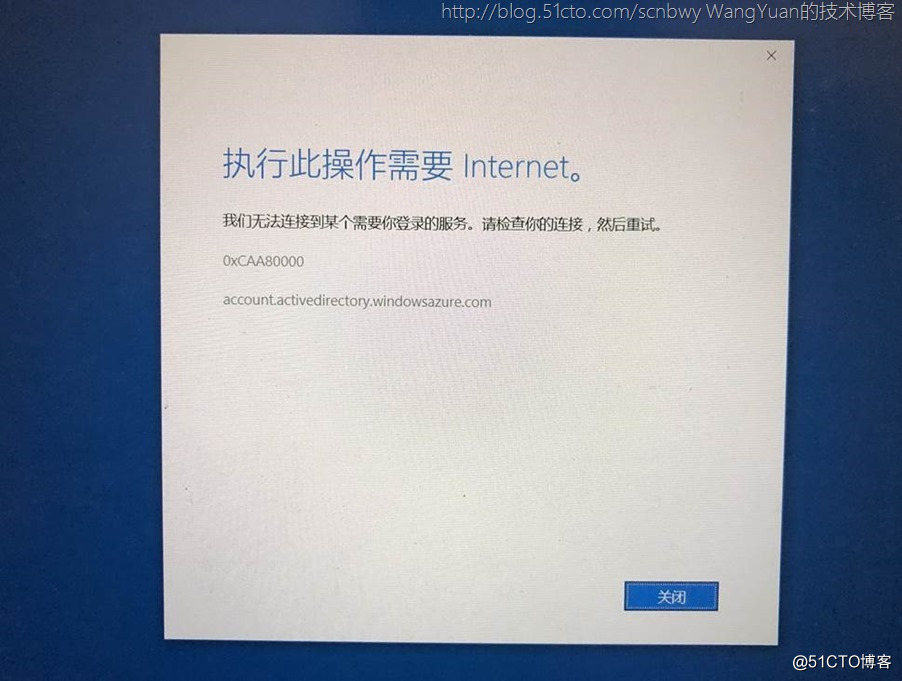

如果我接通這裡就完成了,如果我結束通話,這裡就通不過,But在切換賬號過程中,,,整個系統是沒有網路的,這也就直接導致接下來所有的驗證失敗

然後系統會提示跳過這個策略部分,但是後面要記得來設定這個Windows hello

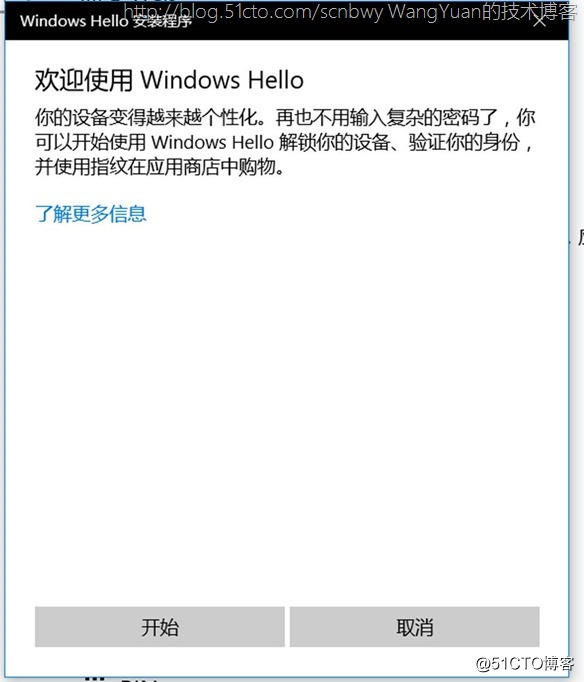

接下來登入到系統後,我再進行Windows hello的設定

開始設定

繼續設定PIN

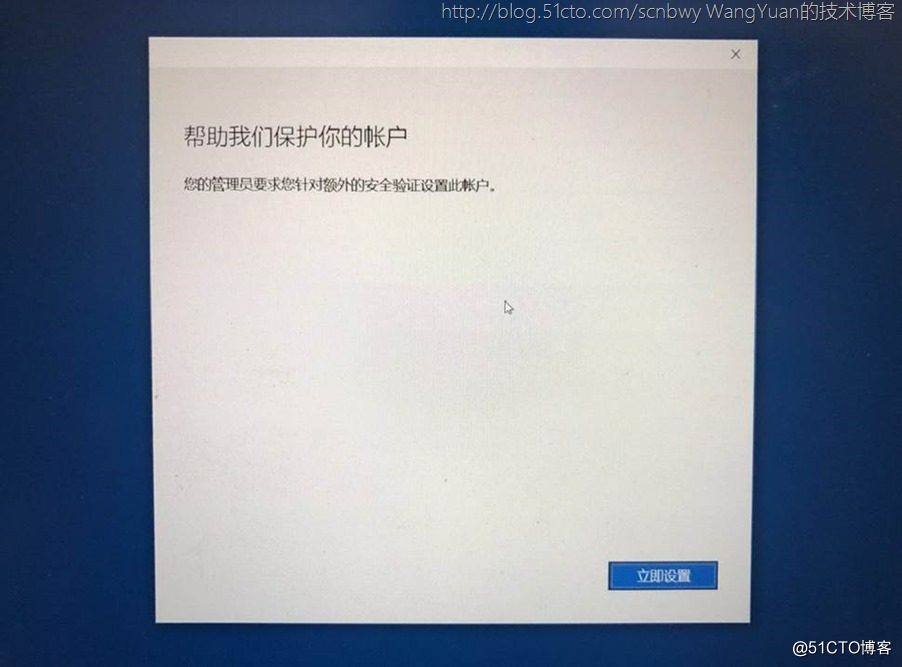

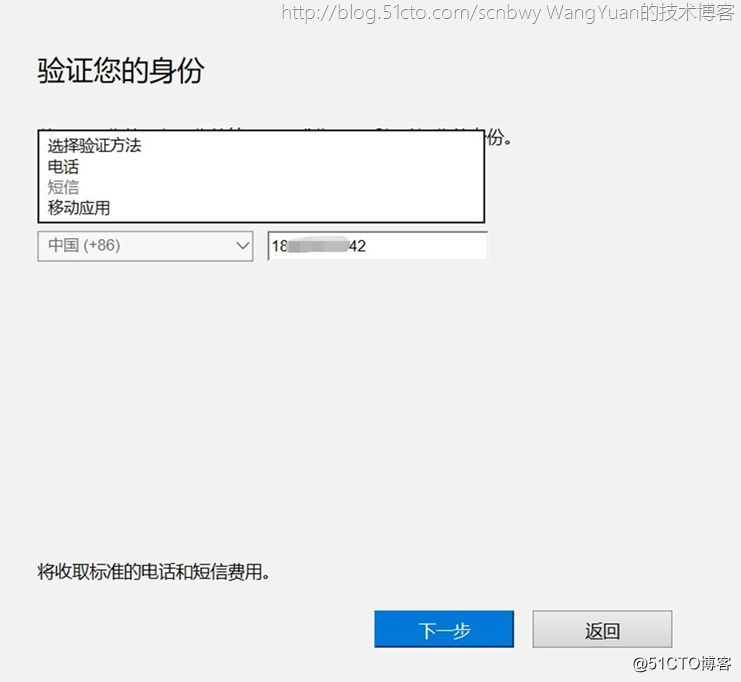

對當前賬號進行額外驗證

選擇簡訊方式

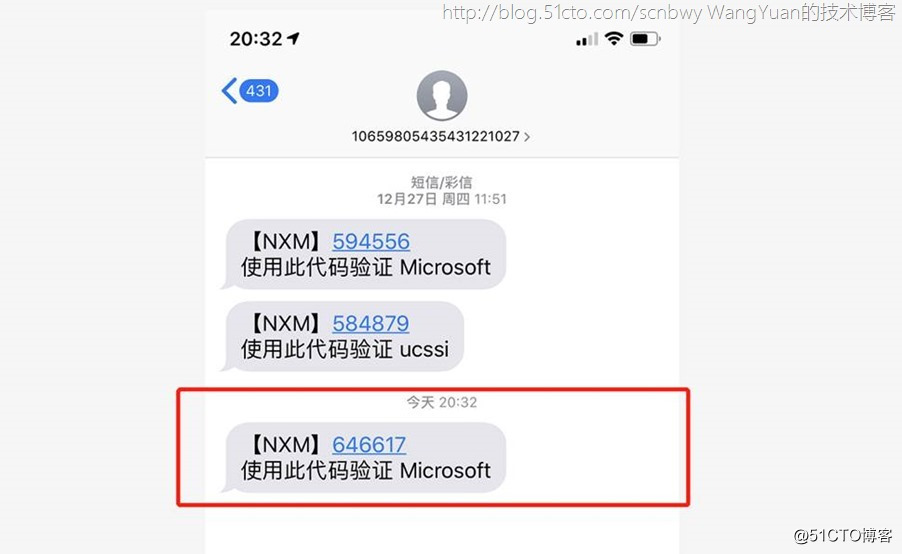

手機收到簡訊

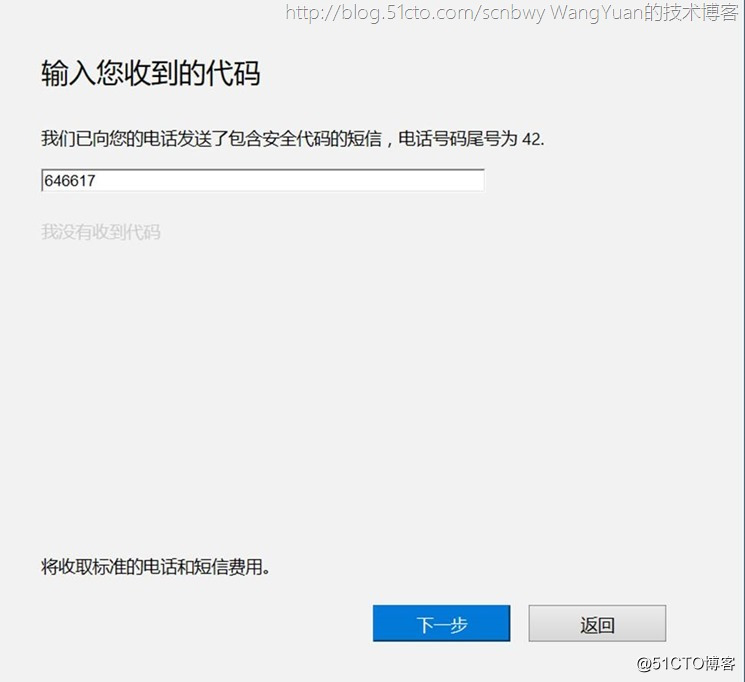

填寫驗證碼

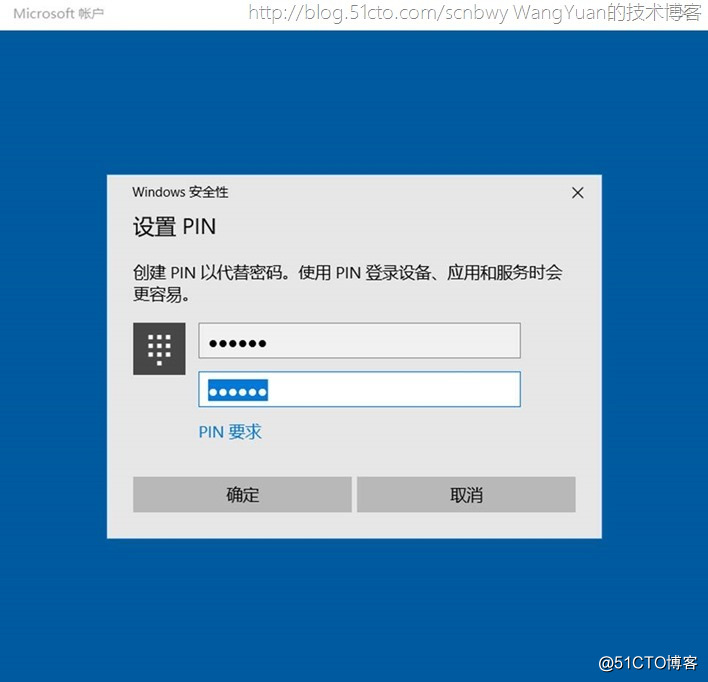

完成以上所有賬號驗證後設置PIN碼

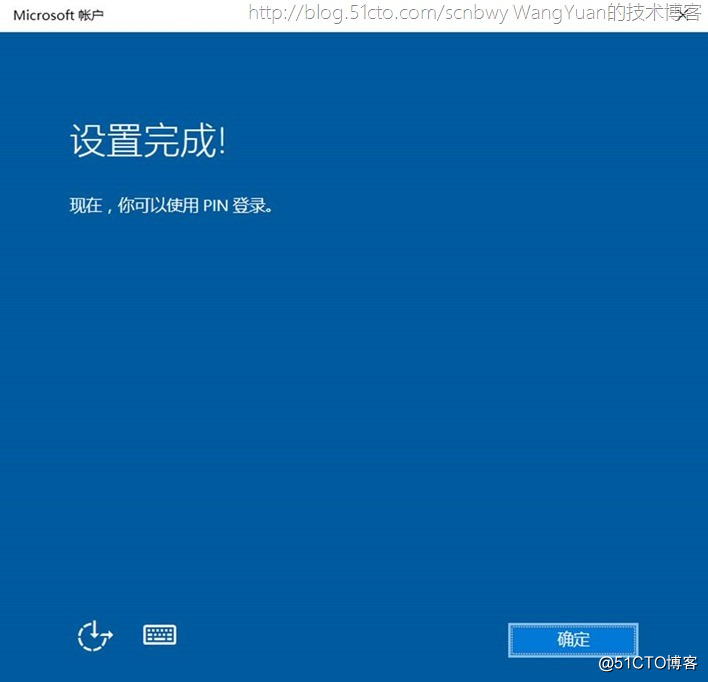

設定完成

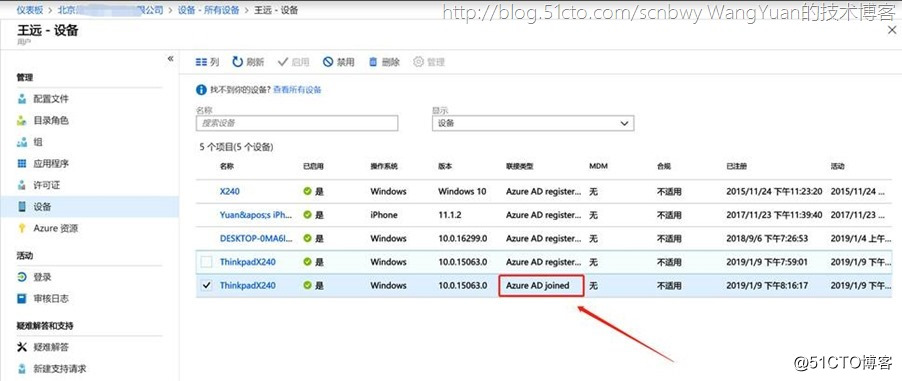

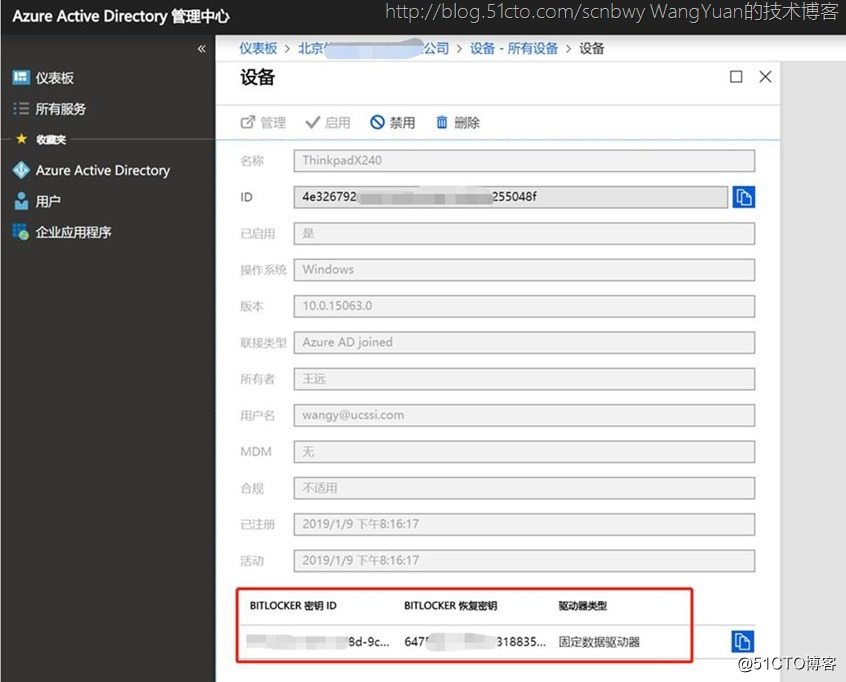

然後登入到Azure AD管理中心,檢視使用者的裝置也顯示為Azure AD Joined狀態,這個才是真正的將裝置加入Azure AD域。

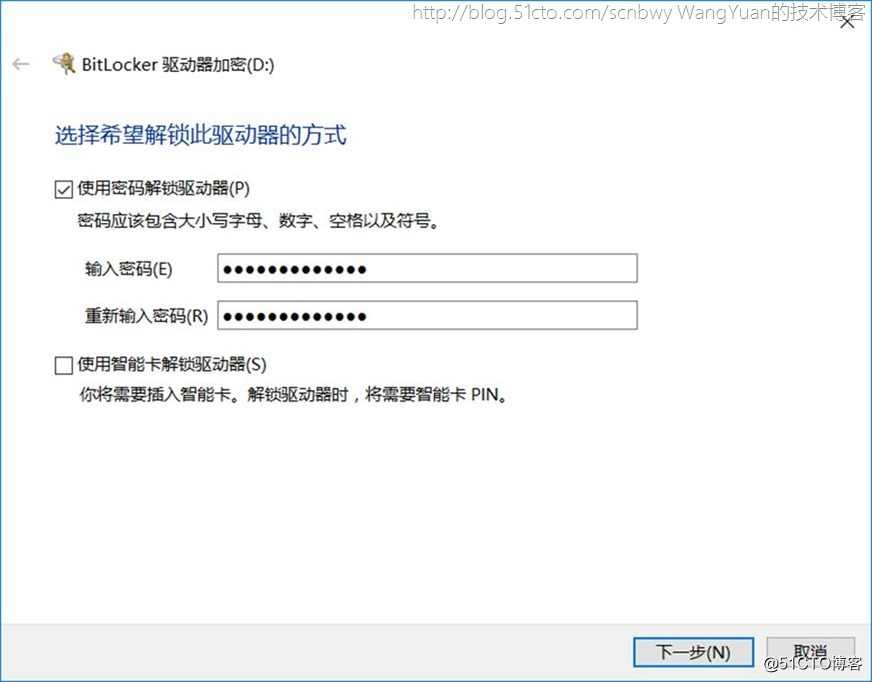

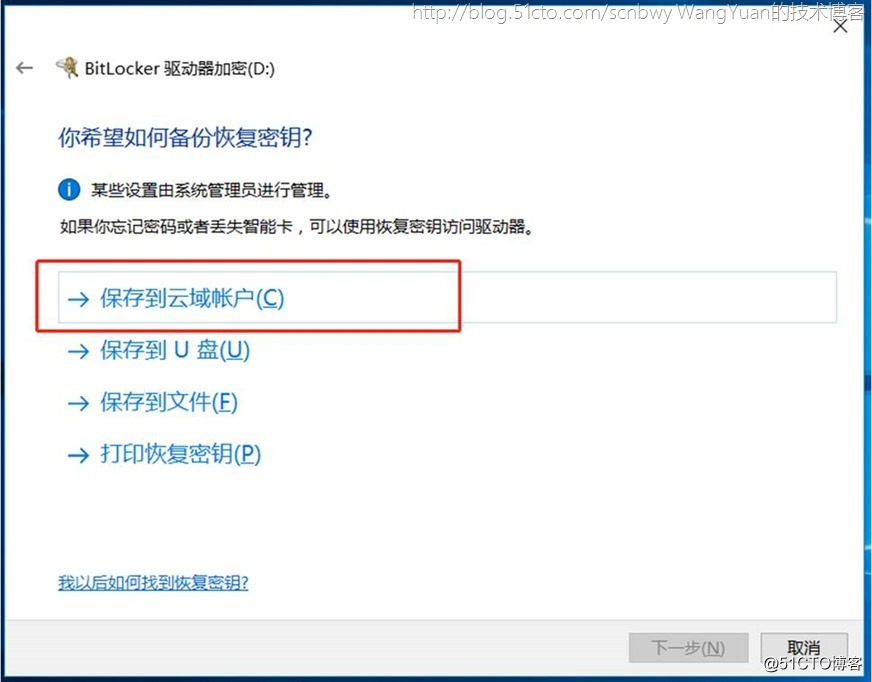

接下來就可以啟用一些自定義的高階功能,比如啟動已經加入Azure AD計算機的BitLocker

將恢復金鑰儲存到Azure AD中,是不是很吊

進入Azure AD管理中心,檢視已經加入Azure AD的裝置已經將BitLocker恢復金鑰儲存上來了

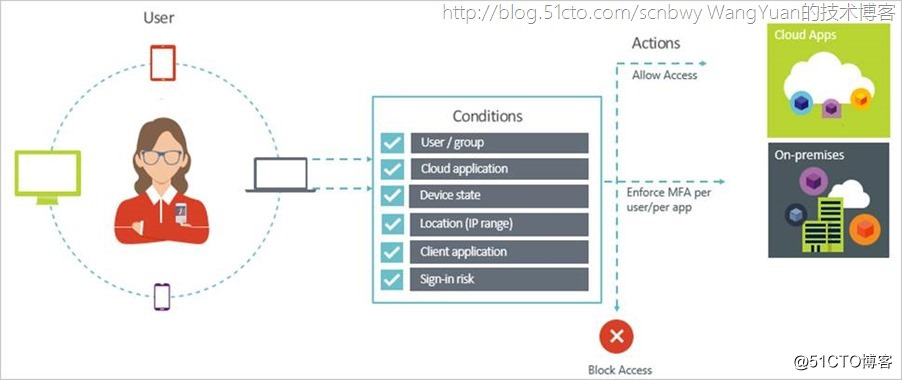

文章開頭說了,將裝置加入Azure AD最主要的目的是通過配置基於條件的訪問策略來控制使用者到底能在哪裡訪問什麼東西,如果沒有將裝置加入Azure AD,將不能很好的限制使用者去訪問整個Azure中的服務(不僅限於Office365的SaaS服務)

在移動優先、雲優先的世界,使用者可以從任意位置使用各種裝置和應用訪問組織的資源。 因此,僅關注誰可以訪問資源不再能滿足需求。為了掌握安全與效率之間的平衡,還需將資源的訪問方式作為訪問控制決策的考慮因素。使用Azure Active Directory (Azure AD) 條件訪問便可處理該需求。條件訪問是Azure Active Directory的一項功能。使用條件訪問時,可以根據條件就雲應用的訪問實施自動化的訪問控制決策。

完成第一因素身份驗證後將強制執行條件訪問策略。因此,條件訪問不是針對拒絕服務 (DoS) ***等場景的第一道防線,而是可以利用來自這些事件的訊號(例如,登入風險級別、請求的位置等)來確定訪問許可權。

下面的圖可以很好的理解這個問題,當然也可以參考微軟官方是對條件訪問的描述

https://docs.microsoft.com/zh-cn/azure/active-directory/conditional-access/overview

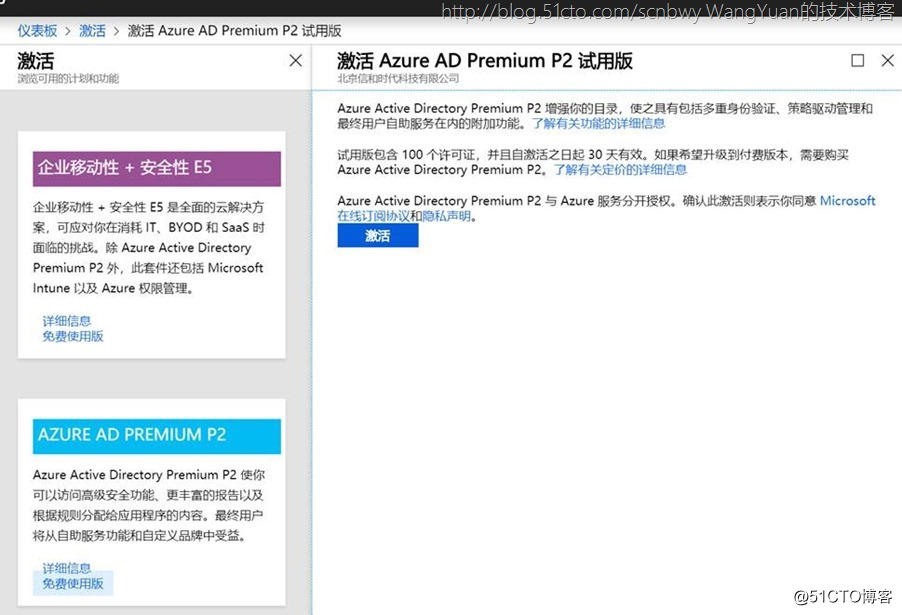

But!!!基於條件訪問的策略是要有Azure AD Premium許可的,而我們公司的Azure AD只是Office365上附帶的一個很基礎的版本,沒有專門去購買Azure AD,所以並沒有這個許可,於是我又天真的去點選免費試用,並激活

然而,在分配許可裡面,,,,鬼都沒有一個

2019/1/9晚九點,加入Azure AD裝置基於條件訪問的策略建立以及驗證測試卒~~~![]()

![]()

![]()

所以基本沒法開展有意義的測試!但是我卻發現了另外一個很有意思的功能:

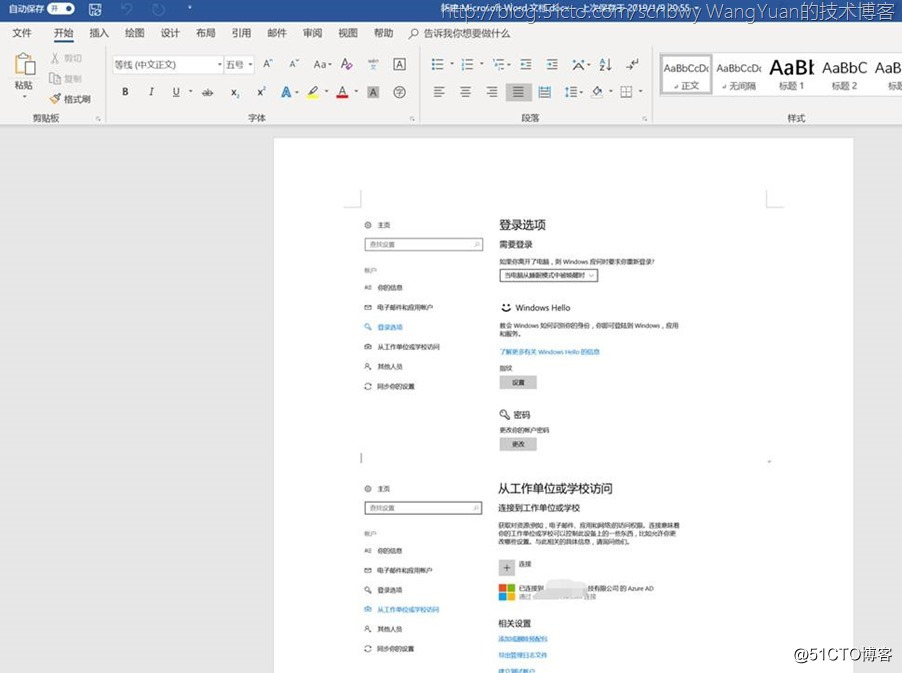

我在那臺加入Azure AD筆記本上編輯的文件直接儲存在桌面的,這是一個很常規的動作,但是我在新的PC上開啟Word(使用同一個Office365賬號登入Office)發現我在其他電腦上的所有文件,都可以在這裡很輕鬆的開啟

然後開啟檢視裡面的內容跟我在那臺裝置上編輯的一模一樣,

不得不佩服!!!微軟×××牛!!!真正的實現了資料隨賬號走!!!

最後,提個問題:如果我的賬號在Office365中啟用了MFA功能,那麼我登入計算機的時候會不會進行多重身份驗證?

等後面有機會了再測試下已加入Azure AD的裝置基於條件的訪問,以及各種策略下發吧!