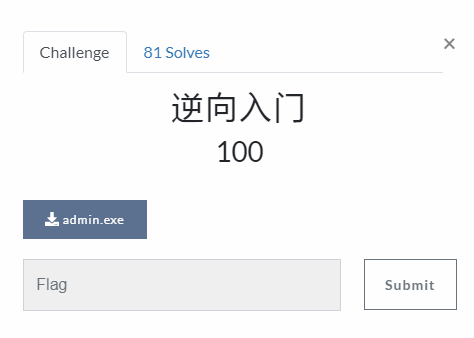

bugkuctf——逆向入門

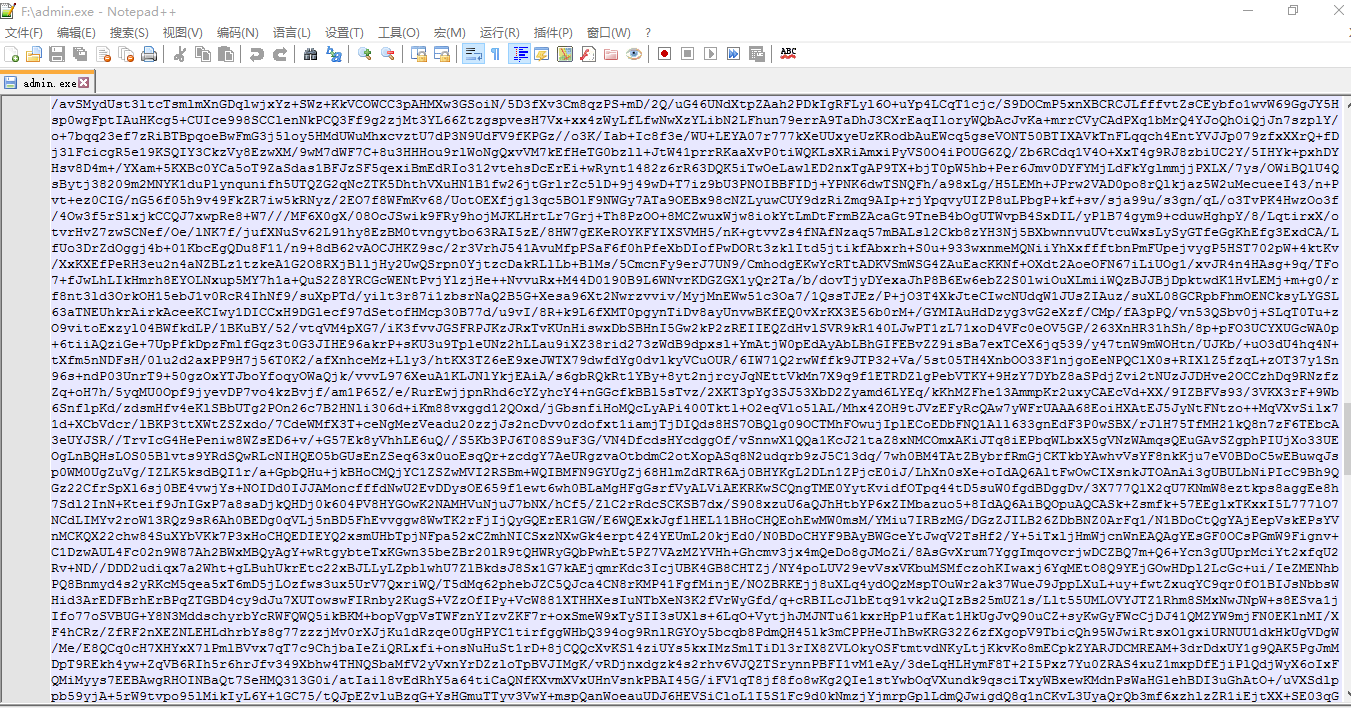

emmmm,先下載這個exe檔案,然後使用Notepad++開啟後看到滿介面的東西

百度了一下發現這是經過base64編碼後的資料,然後用base64編碼線上轉換圖片後得到一張二維碼,掃一下得到flag:bugku{inde_9882ihsd-0}

相關推薦

bugkuctf——逆向入門

emmmm,先下載這個exe檔案,然後使用Notepad++開啟後看到滿介面的東西百度了一下發現這是經過base64編碼後的資料,然後用base64編碼線上轉換圖片後得到一張二維碼,掃一下得到flag:bugku{inde_9882ihsd-0}

bugkuCTF平臺逆向題第四道逆向入門題解

題目連結: tips: 雙擊無法執行 提示版本不對(win10) 查殼顯示不是有效的PE檔案 用WinHex開啟顯示 一看發現是圖片的base64編碼 可以這樣 <img src="data:image/png;base64,這裡放字元"/> 將文件

elf逆向入門

文件名 http als bvs 學習 round gpo 符號 pro 一: 在linux下進行調試時容易出現權限不夠的情況;此時解決辦法就是chmod 777+文件名提升權限,以實驗吧debug為例,給出了簡單的32elf文件,我在查看一些資料以後發現,我需要在m

BugkuCTF 逆向

打開 AS 逆向 bubuko 中間 center mct -name enter Easy_vb 下載文件,打開 用 IDA 或 OD 打開 在中間部分發現 flag 把 MCTF 改成 flag,就是正確的 flag 了BugkuCTF 逆向

逆向入門之計次軟體的破解

一·破解的軟體簡介: 軟體名:VisualSite Designer 軟體在啟動時會跳出一個nag視窗提醒使用者還有多少次的免費使用機會,當免費使用次數變為0時,就要求使用者花錢購買此軟體了。 然後在關閉程式的時候也會跳出一個廣告視窗 二·目標: 去除軟體的計次,得到

BugkuCTF 逆向工程 部分WP

1. Easy_vb 下載下來是一個exe 直接拖進OD看字串就好 2. Easy_Re 打開了隨便輸一下,直接拖進IDA 直接可以在hex裡找到flag 3. 遊戲過關 開啟之後是一個遊戲,我也是有點醉,說實話這個遊戲還蠻好玩的 拖進IDA,

bugku的ctf逆向入門練習(遊戲過關)

bugku逆向第四題:遊戲過關 下載後打開發現如下介面: 先查殼: 發現是VC++寫的,無殼。接下來載入OD,除錯發現,每次輸入n,程式都會跳轉到00F6E8F3處,周而復始往復迴圈 猜測這一段程式碼可能是對輸入的n值進行判斷的,因此利用jmp語句跳過這一段,

看看我這個萌新的Android逆向入門學習的路程吧!

明確第一步學習目標 Android程式主要是用java語言寫的,其實一直都是可以用c++語言編寫只不過在以前實現起來比較麻煩,但是Google後面釋出了NDK開發套件更加方便的讓我們可以用c++語言進

逆向入門(一)

本系列記錄學習逆向的過程,以便之後回顧,參考書籍《逆向工程核心原理》。 0x00 基本環境 vc++ 6.0、吾愛破解工具包、xp 0x01 od的基本使用 入門程式使用的是最簡單的helloword的c++程式碼,messagebox彈個框,

CTF—逆向入門題目(超詳細)

以下為本人觀點結合其他write up總結出來的,如有錯誤請指出,謝謝 1.Bugkuctf平臺中的逆向題第一道easy_vb: 開啟檔案發現需要輸入註冊碼獲取flag 話不多說先放入PEID看看,養成這個好習慣,發現是用VB6寫的 我們載入IDA進行分析,用

bugku ctf Reverse 逆向入門 writeup

一、下載附件admin.exe 二、用notepad++開啟 新建一個記事本 將admin.exe裡面的程式碼複製到記事本雙引號裡面("") ctrl+s儲存,把記事本字尾改成.html,然後

逆向入門--第一次的HelloWorld

終於算是慢慢的爬入了逆向的大門,夢想雖遠,堅持就好 記第一次簡單的逆向過程 首先貼出CrackMe的原始碼,很簡單的一個if而已 #include <stdio.h> #inclued <stdlib.h> int

安卓逆向入門之如何連線夜神與AndroidKiller,以及一個簡單crackme

準備工作 為了確保夜神與其他相關的能夠連線上,在用Android killer的時候,就將Android killer中的adb+2個dll拷貝至夜神中,用到Android studio的時候,就將sdk中的platform中的這個adb+2個dll

pe逆向入門筆記一彙編指令學習及crackme初體驗

pe逆向入門筆記一 彙編指令學習及crackme初體驗 push略 pop指令 如 執行 pop eax 則棧頂的數會傳給 eax這個暫存器 具體說明: 原來esp 地址為0019ff84,值773E62C4 eax為 00000000 執行 pop eax後(f7) e

這個爬蟲JS逆向加密任務,你還不來試試?逆向入門級,適合一定爬蟲基礎的人

> 友情提示:在部落格園更新比較慢,有興趣的關注知識圖譜與大資料公眾號吧。這次選擇蘇寧易購登入密碼加密,如能調試出來代表你具備了一定的JS逆向能力,初學者建議跟著內容除錯一波,儘量獨自將JS程式碼摳出來,實在摳不出來參考這裡[從今天開始種樹](http://www.happyhong.cn/downlo

ssm框架整合入門系列——基礎模組mybatis逆向工程

基礎模組mybatis逆向工程 使用mybatis逆向工程生成對應的bean,mappper mybatis文件地址:http://www.mybatis.org/mybatis-3 我們在mybatis-config.xml下配置: mybatis-config.xm

基於 Windows 的軟體逆向破解入門篇

軟體逆向工程(Software Reverse Engineering)又稱軟體反向工程,是指從可執行的程式系統出發,運用解密、反彙編、系統分析、程式理解等多種計算機技術,對軟體的結構、流程、演算法、程式碼等進行逆向拆解和分析,推匯出軟體產品的原始碼、設計原理、結構、演算法、處理過程、執行方法及相關

bugkuCTF平臺逆向題第三道遊戲過關題解

題目連結: tips 查殼發現無殼(截圖略) OD載入 發現有兩個重要的段 0x001 0x002 分析處0x001每次輸入n的值都會有隻有那一個跳轉調向它 那麼我們直接修改跳轉地址指向我們的0x002的段首試一下 成功跳轉後直接F8單步向下跟 如果遇到向上跳轉

bugkuCTF平臺逆向題第一道Easy_vb題解

題目地址: http://123.206.31.85/files/6d5c35762f3e316cde9647c14fd0b56d/easy_vb.exe 下載後執行截圖 查殼 無殼 直接載入OD

逆向工程入門學習(FreeBuf)

逆向工程(二):從一個簡單的例項來了解PE檔案 文中RegisterMe及原視訊下載地址:http://pan.baidu.com/s/1bnqOgnt開啟這個RegisterMe.exe程式,會出現如下煩人的訊息框: