php防止xss攻擊

攻擊過程

使用者在輸入框中輸入指令碼<script>alert(1)</script>。點選提交後儲存資料庫,在後臺讀取資料時候會彈出1。

解決方法

使用php函式 htmlentities(使用者提交資料),這樣會把資料轉化成html實體在儲存資料庫。(全部轉換)

區域性過濾:

1: ![]()

2:htmlentities($data)

全域性過濾(使用的是tp5.0框架配置檔案)

使用解決方法後出現的問題

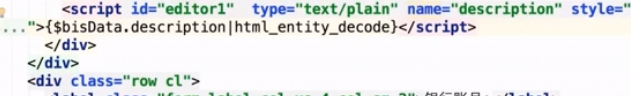

假設用到了編輯器(例如百度編輯器),使用者內容輸出內容會被反轉兩次,解決方法使用html_entity_decode函式

相關推薦

php 防止XSS攻擊

// 其實就是過濾從表單提交來的資料,使用php過濾函式就可以達到很好的目的。 if (isset($_POST['name'])){ $str = trim($_POST['name']); //清理空格 $str = strip_

php防止xss攻擊的方法

其實就是過濾從表單提交來的資料,使用php過濾函式就可以達到很好的目的。 <?php if (isset($_POST['name'])){ $str = trim($_POST['name']); //清理空格 $str = stri

php防止xss攻擊

攻擊過程 使用者在輸入框中輸入指令碼<script>alert(1)</script>。點選提交後儲存資料庫,在後臺讀取資料時候會彈出1。 解決方法 &n

addslashes,htmlspecialchars,htmlentities轉換或者轉義php特殊字元防止xss攻擊以及sql注入

一、轉義或者轉換的目的 1. 轉義或者轉換字串防止sql注入 2. 轉義或者轉換字元防止html非過濾引起頁面佈局變化 3. 轉義或者轉換可以阻止javascript等指令碼的xss攻擊,避免出現類似惡意彈窗等等形式 二、函式 1. addslashes($str

PHP如何防止XSS攻擊

PHP防止XSS跨站指令碼攻擊的方法:是針對非法的HTML程式碼包括單雙引號等,使用htmlspecialchars()函式 。在使用htmlspecialchars()函式的時候注意第二個引數, 直接用htmlspecialchars($string) 的話,第二個引數預設

開啟CSP網頁安全政策防止XSS攻擊

使用 interval party tex cnblogs png 內嵌腳本 target span 一、簡介 CSP是網頁安全政策(Content Security Policy)的縮寫。是一種由開發者定義的安全性政策申明,通過CSP所約束的責任指定可信的內容來源,

特殊字符的過濾,防止xss攻擊

factor change 源碼 ive ride ray react list css 概念 XSS攻擊全稱跨站腳本攻擊,是為不和層疊樣式表(Cascading Style Sheets, CSS)的縮寫混淆,故將跨站腳本攻擊縮寫為XSS,XSS是一種在web應用中的計算

java 防止xss攻擊

urn .cn lee lan 轉義 chain archive quest itl http://www.cnblogs.com/TankXiao/archive/2012/03/21/2337194.html#xsshappen 這裏說下最近項目中我們的解決方案,

CodeIgniter 防止XSS攻擊

rip file input 默認 嘗試 應該 而是 data scrip CodeIgniter 包含了跨站腳本攻擊的防禦機制,它可以自動地對所有POST以及COOKIE數據進行過濾,或者您也可以針對單個項目來運行它。默認情況下,它 不會 全局運行,因為這樣也需要一些執行

mysql-防止XSS攻擊

xss攻擊 style -s 查詢 cut 參數化查詢 pre mysql 數據庫 1,防止Xss攻擊 數據庫查詢數據操作,為了防止註入,要執行參數化查詢,也就是直接利用execute直接進行sql語句的執行, 因為exexute本身就有接收語句變量的參數位, exe

微軟AntiXSS防止xss攻擊類庫

輸入 添加 lan 轉義 visual class cin java 最新 AntiXSS,由微軟推出的用於防止XSS攻擊的一個類庫,可實現輸入白名單機制和輸出轉義。 AntiXSS最新版的下載地址:http://wpl.codeplex.com 下載安裝

變量安全過濾,防止xss攻擊

轉義 javascrip dai post ash time return 空格 去除 下面這個方法不管是字符串還是數組,都可以進行過濾 /** * @purpose : 對變量進行安全過濾,使 $_GET、$_POST、$q->record 等變量更安全

Java防止XSS攻擊

stream false end public catch while one 數據 tro 方法一: 1.添加XssFilter @Configuration public class XssFilter implements Filter { @Overr

java 防止 XSS 攻擊的常用方法

javax 編程 cape sap ins servlet space javascrip throws 1. 自己寫 filter 攔截來實現,但要註意的時,在WEB.XML 中配置 filter 的時候,請將這個 filter 放在第一位.2. 采用開源的實現 ESAP

使用HTML Purifier防止xss攻擊

下載地址:http://htmlpurifier.org/download 在程式設計開發時安全問題是及其重要的,對於使用者提交的資料要進行過濾,XSS就是需要重視的一點,先說一下什麼是XSS,簡單來說就是使用者提交資料(例如發 表評論,發表日誌)時往Web頁面裡插入惡意javascript

前端安全系列(一):如何防止XSS攻擊?

前端安全 隨著網際網路的高速發展,資訊保安問題已經成為企業最為關注的焦點之一,而前端又是引發企業安全問題的高危據點。在移動網際網路時代,前端人員除了傳統的 XSS、CSRF 等安全問題之外,又時常遭遇網路劫持、非法呼叫 Hybrid API 等新型安全問題。當然

防止XSS攻擊的方案

防止XSS攻擊 Cookie 的HttpOnly屬性 Cookie 的HttpOnly屬性是Cookie的擴充套件功能,它使JavaScript指令碼無法獲得Cookie。其主要目的為防止跨站指令碼攻擊(Cross-site scripting, XSS)對Cookie

Java Web使用過濾器防止Xss攻擊,解決Xss漏洞

web.xml新增過濾器 <!-- 解決xss漏洞 --> <filter> <filter-name>xssFilter</filter-nam

django 防止xss攻擊標記為安全的二種方法

str='<a href="/page?page=1">1</a>' 一,在前端模板語言中實現,只須用到幫助函式safe.如: {{ str|safe }} 二,在後端views中實現: from django.utils.safestring impo

PHP防止木馬攻擊

1、防止跳出web目錄 PHP木馬攻擊的防禦首先修改httpd.conf,如果你只允許你的php指令碼程式在web目錄裡操作,還可以修改httpd.conf檔案限制php的操作路徑。比如你的web