Ettercap系列 I:基於gtk介面

寫個關於用ettercap進行中間人欺騙的系列文章。這是第一篇,介紹使用圖形化介面進行中間人欺騙(畢竟圖形化操作容易被接受),之後的文章將介紹命令列下的中間人欺騙。關於中間人欺騙的原理,可以翻翻這篇文章。另外,ettercap並不是Kali Linux所獨有的,在Ubuntu上也可以安裝使用。由於Ubunt較之於Kali Linux更為通用,因此這一系列的文章都是在Ubuntu上完成的。

雖然Ubuntu預設沒有安裝Ettercap,但是我們可以通過apt-get安裝,為了便於觀察效果,我建議大家順帶安裝wireshark:

sudo apt-get install ettercap-text-only #安裝基於命令列的ettercap

sudo apt-get install ettercap-graphical #安裝基於gui(gtk)的ettercap現在讓我們來一睹它的芳容,主介面長這樣:

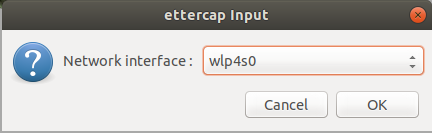

所有中間人欺騙都是從收集區域網主機開始,可以用arp-scan/nmap等工具實現上述目的,不過,圖形化的ettercap集成了這個功能,依次點選主介面--Sniff--“Unified Sniffing”--在跳出的“ettercap Input”下拉框中選擇用於抓包的網絡卡。

附:如果網絡卡對應的網絡卡名,可以使用iwconfig命令查詢(iwconfig是ubuntu下較ifconfig更新的網路管理工具)。

~$ iwconfig enp5s0 no wireless extensions. #有線網絡卡 lo no wireless extensions. wlp4s0 IEEE 802.11 ESSID:"Eugene" #無線網絡卡的網絡卡名 Mode:Managed Frequency:2.472 GHz Access Point: 6C:59:40:B6:C9:D2 Retry short limit:7 RTS thr:off Fragment thr:off Power Management:on

選擇網絡卡後,即可掃描區域網中的機器,依次點選Hosts--"Scan for Hosts",等待ettercap的進度條完成,再點選Hosts--“Hosts list”,列出區域網中現有的主機(附註,ettercap經常不能完整的列出區域網中的主機,需要多次掃描才能得到相對完整的列表,建議讀者可以結合arp-scan命令的輸出來調整列表,當然,大家一般都是在家試驗,所以完全可以登入路由器檢視已連線的裝置)。

這是ettercap這次掃描到的主機列表:

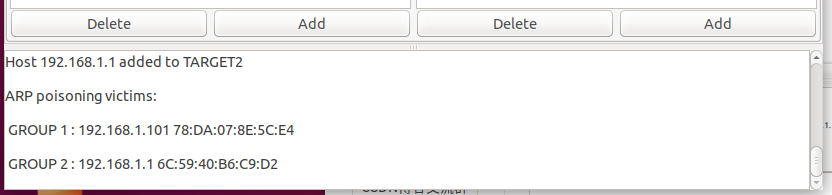

192.168.1.1是我的路由器,192.168.1.101是給我兒子講故事的天貓精靈。目前,這些智慧裝置的安全性實在不敢恭維,所以,這次就用天貓精靈做演示。一般我們會在一臺主機和路由器之間進行雙向的中間人欺騙,為此,我們在192.168.1.101上右鍵--“Add to target1”,將天貓精靈作為被欺騙的一方;在192.168.1.1上右鍵--"Add to target2",將路由器作為被欺騙的另一方。新增target後,點選Targets--"Current Targets"檢查將要被欺騙的雙方,如下圖:

至此,將要被欺騙的通訊雙方已經存在,可以進行欺騙了。依次點選Mitm--“ARP Poisoning”--勾選“Sniff remote connections”複選框,如果在ettercap的輸出框中看到GROUP 1:192.168.1.101 GROUP 2:192.168.1.1的字樣,則說明ettercap已經成功的進行欺騙,否則,欺騙沒有成功,必須重來(沒有欺騙成功不要懷疑自己沒有做對,多數情況是ettercap本身飽受詬病的bug造成的,這也是我決定要使用更為穩定的bettercap的原因)。

欺騙成功後可以進行區域網嗅探了,點選Start--“Start Sniffing”。為了驗證嗅探的結果,可以開啟wireshark檢視是否能捕捉到天貓精靈的tcp流量:

sudo wireshark #直接點選啟動wireshark基本無法找到網路介面,根本無法抓包!

嗅探結束,點選Start--"Stop Sniffing"暫停欺騙。