全新Amazon S3加密和安全功能上線

早在 2006 年,當我宣佈 S3 時,我寫道:“此外,每個塊都受 ACL (訪問控制列表) 的保護,從而允許開發人員根據需要保持資料私有、共享以供讀取或共享以供讀寫。”

起點是那個具有私有儲存桶和用於授予訪問許可權的 ACL 的初始模型,此後我們添加了對儲存桶策略、伺服器訪問日誌記錄、版本控制、API 日誌記錄、跨區域複製以及多個客戶端和伺服器端加密選項的支援,所有這些都是為了給您提供所需的工具,保護您的資料,同時允許您根據需要與客戶和合作夥伴共享資料。我們還加入了人工智慧和機器學習作為演繹元素,並推出了 Amazon Macie,這一工具可幫助您發現、分類和保護海量的內容

今天,我們將要向 S3 中新增五個新的加密和安全功能:

預設加密

– 現在,您可以強制儲存桶中的所有物件都必須以加密形式儲存,而不必構造一個拒絕未加密物件的儲存桶策略。

許可權檢查

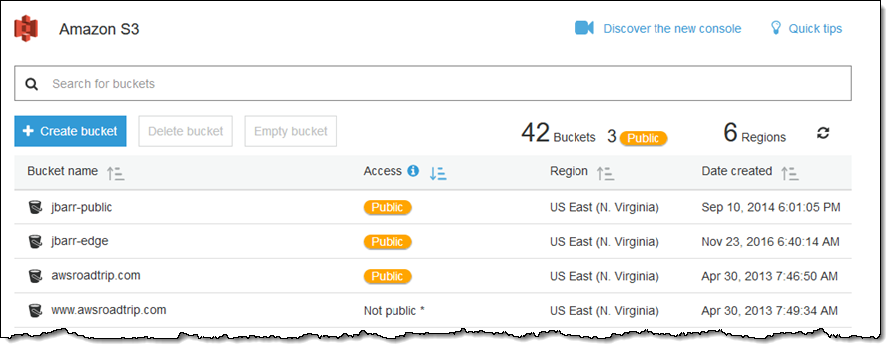

– S3 控制檯現在在每個可公開訪問的 S3 儲存桶旁邊顯示一個顯眼的指示器。

跨區域複製 ACL 覆蓋

– 當您跨 AWS 賬戶複製物件時,您現在可以指定物件獲取一個新的 ACL,以便對目標賬戶進行完全訪問。

涉及 KMS 的跨區域複製

詳細清單報告

– S3 清單報告現在包括每個物件的加密狀態。該報告本身也可以加密。

讓我們瞭解一下每個功能…

預設加密

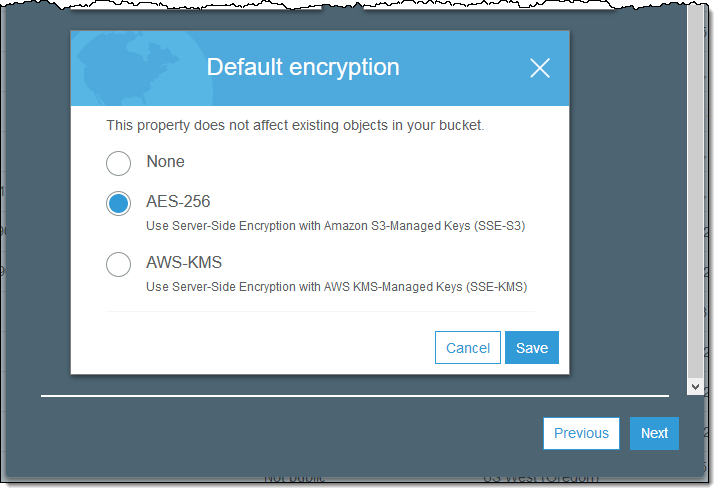

您的 S3 物件有三個伺服器端加密選項:SSE-S3 (使用由 S3 管理的金鑰)、SSE-KMS (使用由 AWS KMS 管理的金鑰) 以及 SSE-C (使用您管理的金鑰)。我們的一些客戶,特別是那些需要滿足規定在靜態時使用加密的合規性要求的使用者,已使用儲存桶策略來確保每個新儲存的物件都被加密。雖然這有助於他們滿足要求,但僅僅拒絕儲存未加密物件是一個不完善的解決方案。

現在,您可以通過安裝儲存桶加密配置,強制儲存桶中的所有物件都必須以加密形式儲存。如果將未加密物件提交給 S3,並且配置指明必須使用加密,則該物件將使用為該儲存桶指定的加密選項進行加密 (PUT 請求還可以指定不同的選項)。

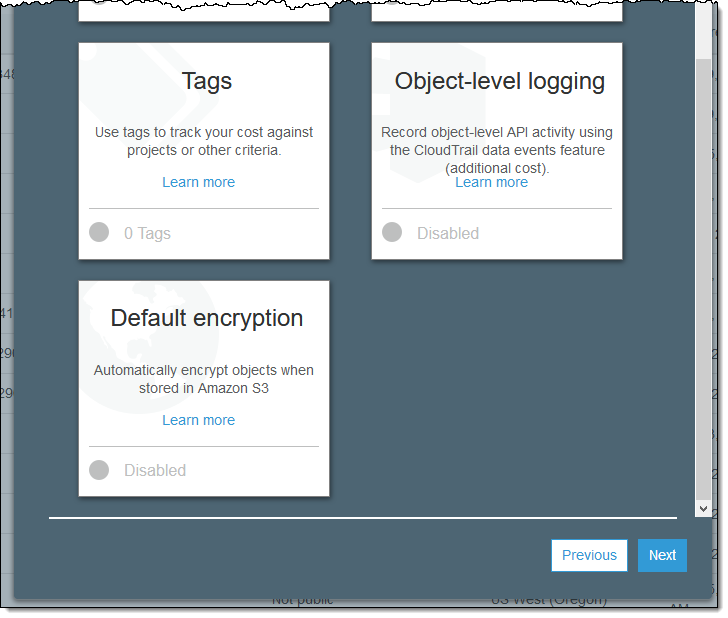

下面是在您建立新儲存桶時,如何使用 S3 控制檯來啟用此功能。像往常一樣輸入儲存桶的名稱,然後單擊下一步。然後向下滾動並單擊預設加密:

選擇所需的選項,然後單擊儲存 (如果您選擇 AWS-KMS,則還需要指定 KMS 金鑰):

您還可以通過呼叫 PUT 儲存桶加密函式來進行此更改。它必須指定 SSE 演算法 (SSE-S3 或 SSE-KMS),並且可以選擇引用 KMS 金鑰。

實施此功能時,請牢記以下幾點:

SigV4 – 通過 S3 REST API 對儲存桶策略進行的訪問必須使用 SigV4 簽名,並且通過 SSL 連線完成。

更新儲存桶策略

– 您應該檢查並仔細修改當前拒絕未加密物件的現有儲存桶策略。

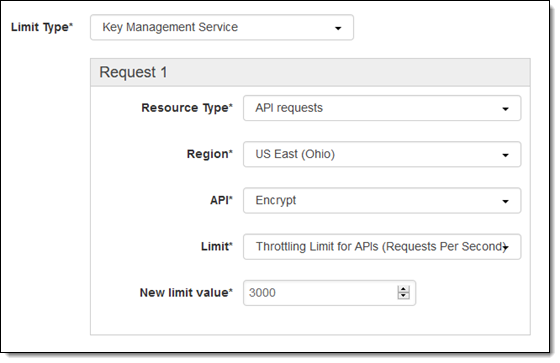

高容量使用

– 如果您使用的是 SSE-KMS,並且每秒上傳成百上千個物件,則可能會在執行加密和解密操作時碰到 KMS 限制。只需提交一個支援案例並申請更高的限制:

跨區域複製

– 未加密的物件將根據目標儲存桶的配置進行加密。加密的物件將保持不變。

許可權檢查

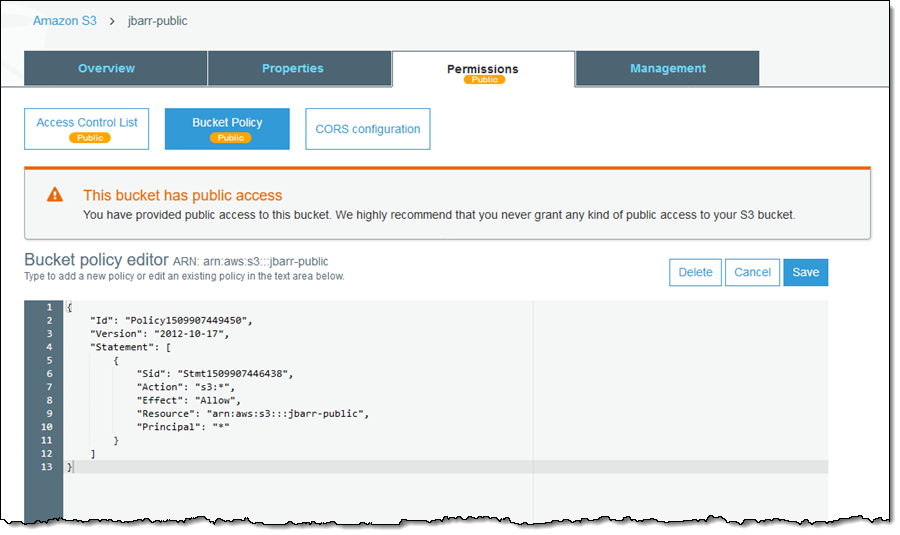

儲存桶策略、儲存桶 ACL 和物件 ACL 的組合使您能夠非常精細地控制對您的儲存桶及其內部物件的訪問。為了確保您的策略和 ACL 結合起來以創造所需的效果,我們最近推出了一組託管配置規則來保護您的 S3 儲存桶。正如我在文章中提到的,這些規則利用了我們的一些工作來應用自動形式推理。

我們現在使用相同的基礎技術來幫助您在對儲存桶策略和 ACL 進行更改時便可看到更改的影響。如果您開啟一個儲存桶供公開訪問,您立刻就會知道,這能讓您充滿信心地進行更改。

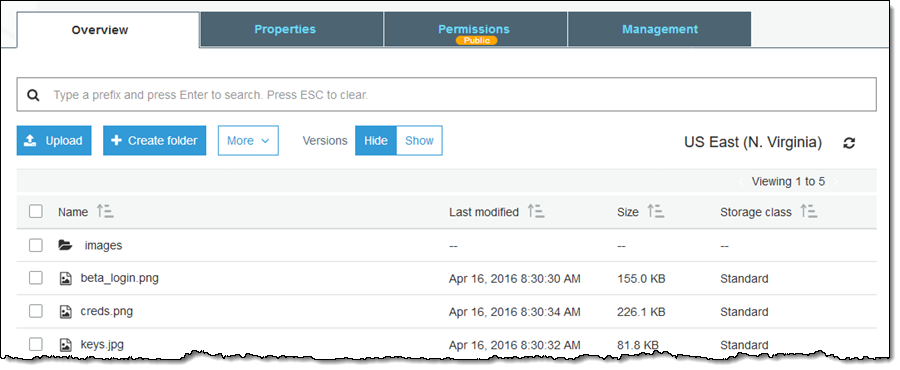

下面是它在 S3 控制檯主頁上的顯示情況 (為方便檢視,我按訪問許可權列進行了排序):

當您在單個儲存桶中檢視時,還會顯示公共指示器:

您還可以檢視哪些許可權元素 (ACL 和/或儲存桶策略) 在啟用公開訪問:

跨區域複製 ACL 覆蓋

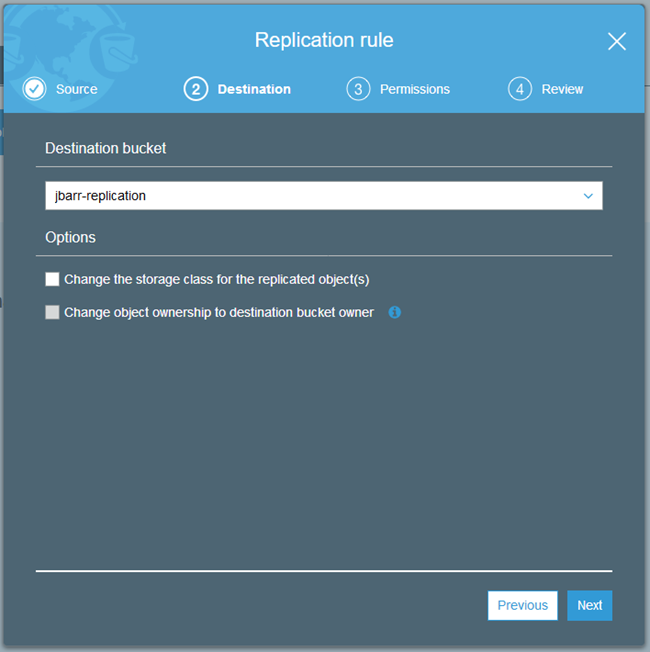

我們的客戶經常使用 S3 的跨區域複製,在一個單獨的 AWS 賬戶中將其任務關鍵型物件和資料複製到目標儲存桶中。除了複製物件外,複製過程還會複製物件 ACL 以及任何與該物件關聯的標籤。

我們使此功能更加有用,具體來說就是能讓您在傳輸過程中啟用 ACL 替換,以便它向目標儲存桶的所有者授予完全訪問許可權。通過此更改,源和目標資料的所有權將跨 AWS 賬戶進行拆分,從而使您能夠為原始物件及其副本維護單獨且不同的所有權堆疊。

要在設定複製時啟用此功能,請通過指定賬戶 ID 和儲存桶名稱並單擊儲存,在不同的賬戶和區域中選擇目標儲存桶:

然後單擊更改物件所有權…:

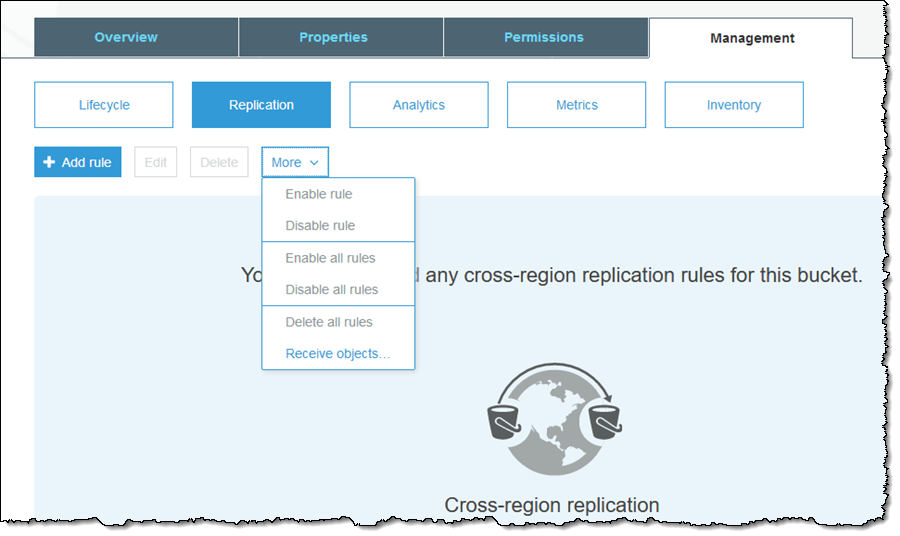

我們還使您更容易為目標賬戶中的目標儲存桶設定金鑰策略。只需登入到該賬戶並找到該儲存桶,然後單擊管理和複製,然後從更多選單中選擇接收物件…:

輸入源賬戶 ID,啟用版本控制,檢查策略,應用策略,然後單擊完成:

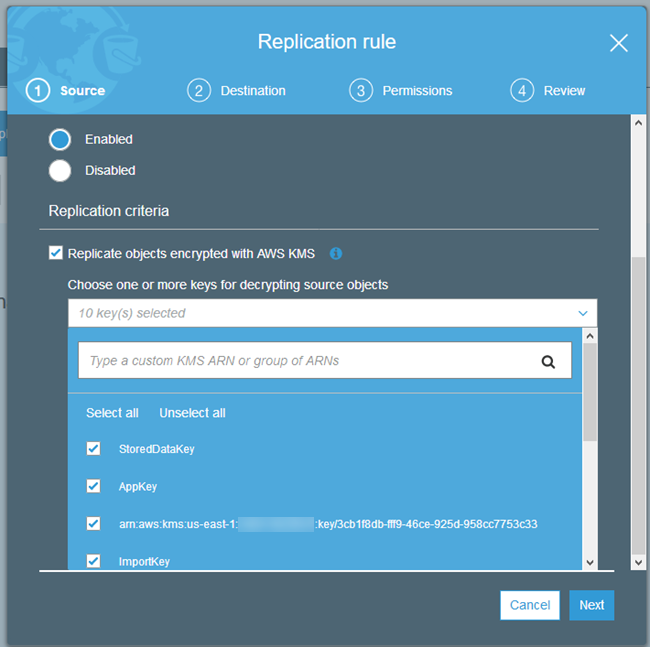

涉及 KMS 的跨區域複製

跨區域複製使用 SSE-KMS 加密的物件是我們今天要解決的一個有趣的挑戰。由於 KMS 金鑰特定於特定區域,因此僅複製加密的物件將不起作用。

現在,您可以在設定跨區域複製時選擇目標鍵。在複製過程中,加密的物件通過 SSL 連線複製到目標。在目標位置,資料鍵使用在複製配置中指定的 KMS 主金鑰進行加密。物件始終保持原來的加密形式;只有包含金鑰的信封才會實際發生更改。

下面是在設定複製規則時如何啟用此功能:

正如我前面提到的,在開始大量使用此功能之前,您可能需要請求增大 KMS 限制。

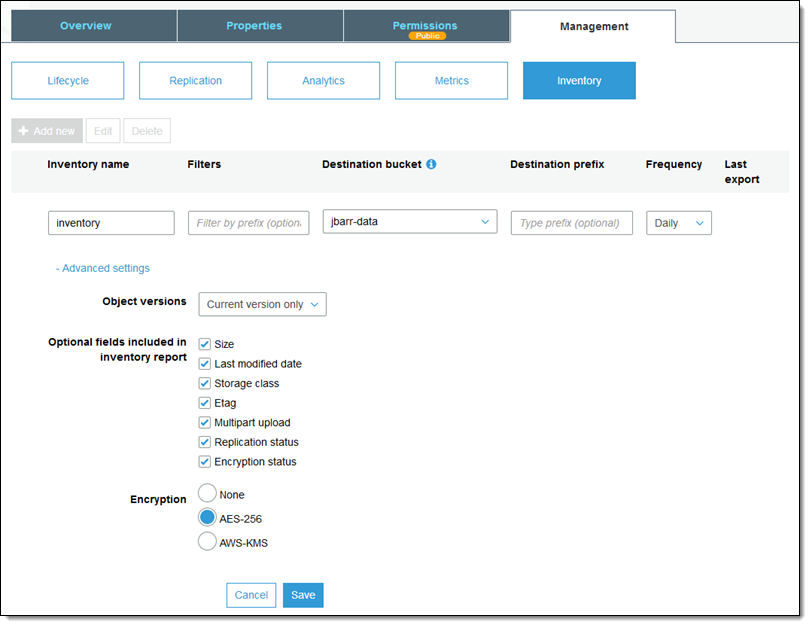

詳細清單報告

最後但同樣重要的是,您現在可以請求每日或每週 S3 清單報告包含有關每個物件的加密狀態的資訊:

正如您所看到的,您還可以為該報告請求 SSE-S3 或 SSE-KMS 加密。

現在提供

這些功能現已全部提供,您可以立即開始使用!這些功能沒有收費,但會對 KMS 呼叫、S3 儲存、S3 請求以及區域間資料傳輸按通常費率收費。

— Jeff;

相關推薦

全新Amazon S3加密和安全功能上線

早在 2006 年,當我宣佈 S3 時,我寫道:“此外,每個塊都受 ACL (訪問控制列表) 的保護,從而允許開發人員根據需要保持資料私有、共享以供讀取或共享以供讀寫。” 起點是那個具有私有儲存桶和用於授予訪問許可權的 ACL 的初始模型,此後我們添加了對儲存桶策略、伺服器訪

Linux九陰真經之九陰白骨爪殘卷1(加密和安全)

con touch 接收 sock 就是 any bss pan 字節數 CA和證書 1、KPI :公共秘鑰體系 簽證機構:CA 註冊機構:RA 證書吊銷列表:CRL 證書存取庫 509

加密和安全初解

安全 加密 基於key的驗證 openssl的CA證書原理 aide 安全機制 信息安全防護的目標保密性 Confidentiality完整性 Integrity可用性 Usability可控制性Controlability不可否認性 Non-repudiation安全防護環節物理安全:各

linux基礎篇-加密和安全(一)

證書 rss base64 encrypt 加密和解密 leg 效應 pubkey 鼠標 加密和安全(一) 主要內容 ♣ 安全機制 ♣ 對稱和非對稱加密 ♣ 散列算法 ♣ gpg ♣ PKI和CA &cl

Linux加密和安全

擔心 rom dfs prim 安全防護 gin rect 發送 open 墨菲定律 墨菲定律:一種心理學效應,是由愛德華·墨菲(Edward A. Murphy)提出的,原話:如果有兩種或兩種以上的方式去做某件事情,而其中一種選擇方式將導致災難,則必定有人會

SQL SERVER儲存過程加密和安全上下文

對SQL Server 2008的安全入門略作小結,以作備忘。本文涉及兩個應用:儲存過程加密和安全上下文。 <一>儲存過程加密 SQL server,我已經成了儲存過程的忠實擁躉。在直接使用SQL語句還是儲存過程來處理業務邏輯時,我基本會毫不猶豫地選擇後者。 理由如下:

獲取數字證書相關資訊,證書有效性驗證,RSA加密和解密功能之獲取證書相關資訊

//公鑰 private PublicKey pk; /** 後臺將證書以byte陣列的形式傳入 * @param bytes,數字證書crt傳入的byte陣列 * @return */ public InfoEntity getCertificateInfo(

獲取數字證書相關資訊,證書鏈有效性驗證,RSA加密和解密功能之證書鏈有效性驗證

/** * 證書有效性驗證,後臺將證書鏈以byte[]陣列集合的形式傳入 * @param certChain 後臺傳入的證書鏈 * @param cert2Verify 本地需要驗證的證書 * @return */ public int

Amazon S3跨區域複製功能火熱出爐

九年前的3月14日,亞馬遜AWS正式推出AmazonSimple Storage Service,也就是大家通常稱作S3的第一個AWS雲服務。九年後S3如虎添翼,正式推出了全新的S3跨區域複製( S3 Cross-Region Replication)功能。

加密和安全相關

ras 指定 onf n-k ring 查看密鑰 centos ted 不同 加密和安全 常見的加密算法有和協議有對稱加密,公鑰加密,單向加密和認證協議 對稱加密 對稱加密,在加密和解密時使用的是同一個密鑰常見的對稱加密有:DES,3DES,AES,Blowfish,T

國內在線教育網站如何做視頻加密和視頻安全

有效 解決 加密 ack 課程 方法 ans 加密技術 加密算法 在線教育網站的視頻安全與視頻文件加密要如何做?國內在線教育越來越火,但很多在線教育網站都面監一個大問題,收費課程被下載傳播,有的甚至被拿到某寶上幾塊錢出售。 那麽在線教育網站應該如何做,才可以更好的保護自己的

系統安全之數據的加密和解密、CA的介紹、SSL或TLS協議簡介及握手過程

網絡運維 網絡通信需要安全 所謂的網絡通信就是進程與進程之間的通信 然而進程的通信一般可以分成兩類:1、同一主機之間的進程通信

Amazon S3 功能介紹

tlist summary UC cee let ktr mode cto secret 引自:https://blog.csdn.net/tomcat_2014/article/details/50582547 一 .Amazon S3介紹 Amazon Simple S

和安全有關的那些事 非對稱加密 數字摘要 數字簽名 數字證書 SSL HTTPS及其他

分享一下我老師大神的人工智慧教程!零基礎,通俗易懂!http://blog.csdn.net/jiangjunshow 也歡迎大家轉載本篇文章。分享知識,造福人民,實現我們中華民族偉大復興!

第10章 網路安全(1)_對稱加密和非對稱加密

1 網路安全概述 1.1 計算機網路面臨的安全威協 (1)截獲:攻擊者從網路上竊聽他人的通訊內容,通常把這類攻擊稱為“截獲”。在被動攻擊中,攻擊者只是觀察和分析某一個協議資料單元(PDU)而不干擾資訊流。 (2)篡改:攻擊者篡改網路上傳遞的報文。這裡包括徹底中斷傳遞的報文,甚至把完

雲合同線上合同:CFCA安全電子印章的特點和主要功能

電子簽章就是安全電子印章,是傳統印章的印跡和數字證書相結合的產物。它通過合法的數字化印章與數字證書繫結,並用其私鑰進行了數字簽名,其中包含使用者身份、印章資訊、公鑰、有效期等許多相關資訊的權威電子檔案。 據

和安全有關的那些事(非對稱加密、數字摘要、數字簽名、數字證書、SSL、HTTPS及其他)

本文原文連線:http://blog.csdn.net/bluishglc/article/details/7585965 對於一般的開發人員來說,很少需要對安全領域內的基礎技術進行深入的研究,但是鑑於日常系統開發中遇到的各種安全相關的問題,熟悉和了解這些安全技術的基本原理和使用場景還是非常必要的。本文將對

Java安全學習筆記(十一)-RSA演算法加密和解密

RSA演算法是使用整數進行加密和解密運算的, 加密:在RSA公鑰中包含了兩個資訊:公鑰對應的整數e和用於取模的整數n。對於明文數字m,計算密文的公式是: m^e mod n. 解密:跟加密類似,私鑰對應的指數e和用於取模的整數m.其中模m和加密時的加密的模

和安全有關的那些事(非對稱加密、數字摘要、數字簽名、數字證書、SSL、HTTPS)

對於一般的開發人員來說,很少需要對安全領域內的基礎技術進行深入的研究,但是鑑於日常系統開發中遇到的各種安全相關的問題,熟悉和了解這些安全技術的基本原理和使用場景還是非常必要的。本文將對非對稱加密、數字摘要、數字簽名、數字證書、SSL、HTTPS等這些安全領域內的技術進行一番

【IoT】加密與安全:非對稱加密演算法 RSA 1024 公鑰、祕鑰、明文和密文長度

RSA 1024 是指公鑰及私鑰分別是 1024bit,也就是 1024/8 = 128Bytes。 RSA 演算法金鑰長度的選擇是安全性和程式效能平衡的結果,金鑰長度越長,安全性越好,加密解密所需時間越長。 1、非對稱加密演算法中 1024bit 金鑰的強度相當於對稱加